【二进制】【WP】MOCTF逆向题解

moctf 逆向第一题:SOEASY

这个是个 64 位的软件,OD 打不开,只能用 IDA64 打开,直接搜字符串(shift+F12)就可以看到

moctf 逆向第二题:跳跳跳

这个题当初给了初学逆向的我很大的成就感,当时就学了改指令爆破,根本不会分析算法,这就能做出一道题还是很舒服的

打开程序,是个猜数游戏

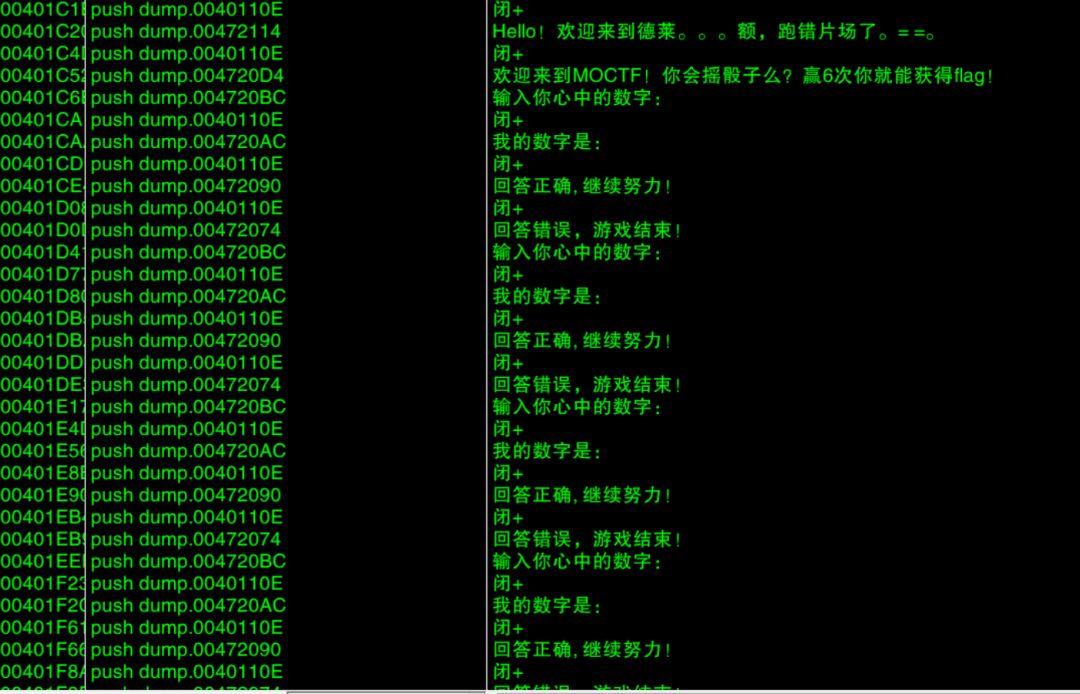

载入 OD 搜索字符串

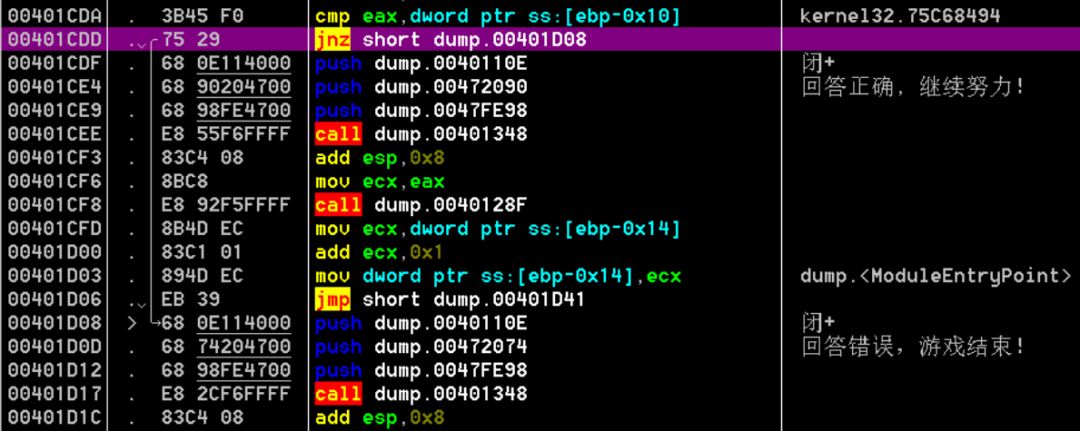

双击跟过去看看,很清晰了,那个 jnz 是关键,只要不让这个跳转实现就正确

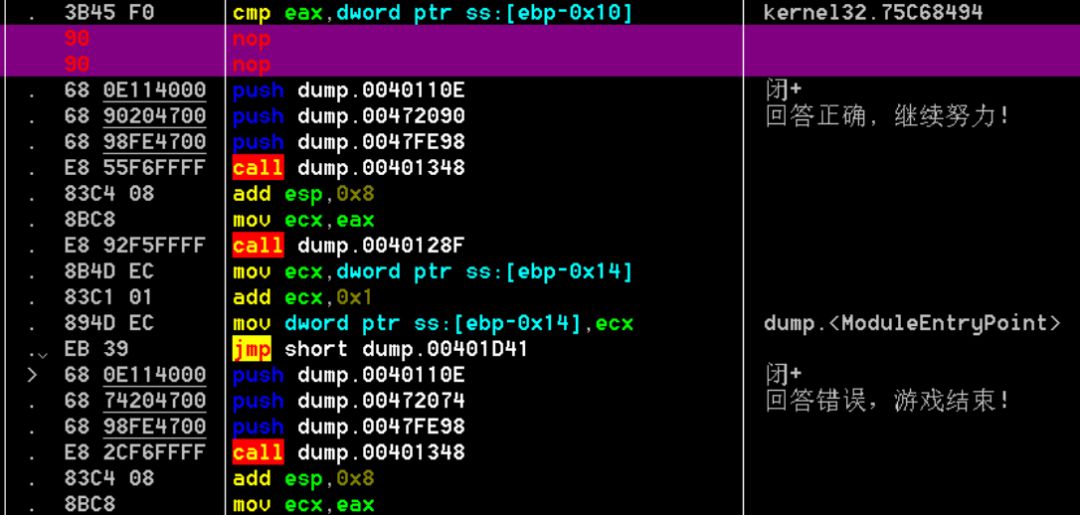

那就直接把他 NOP 掉吧

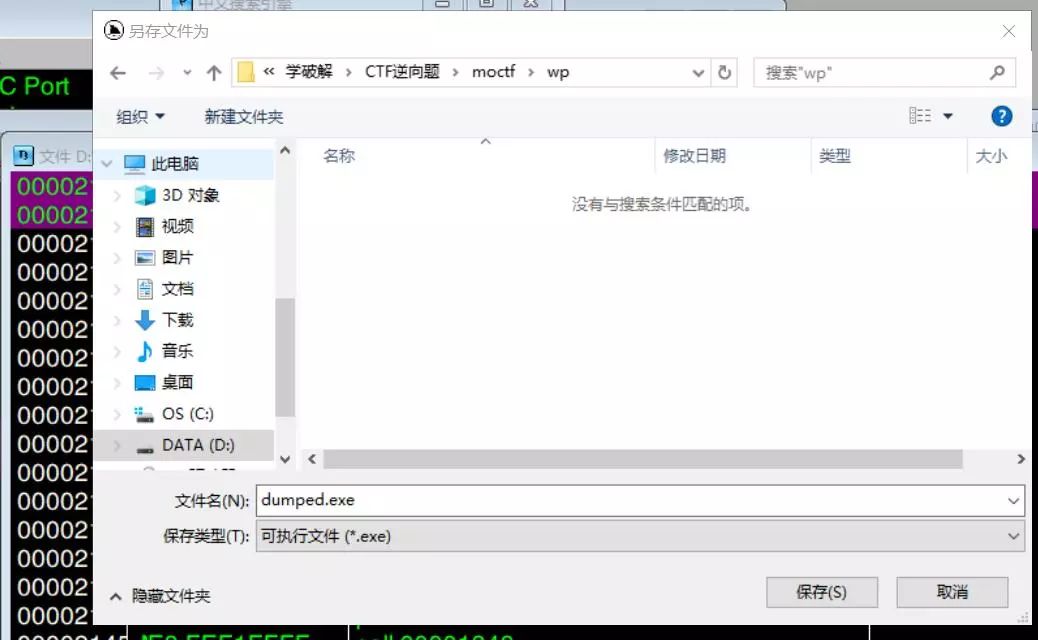

保存出来

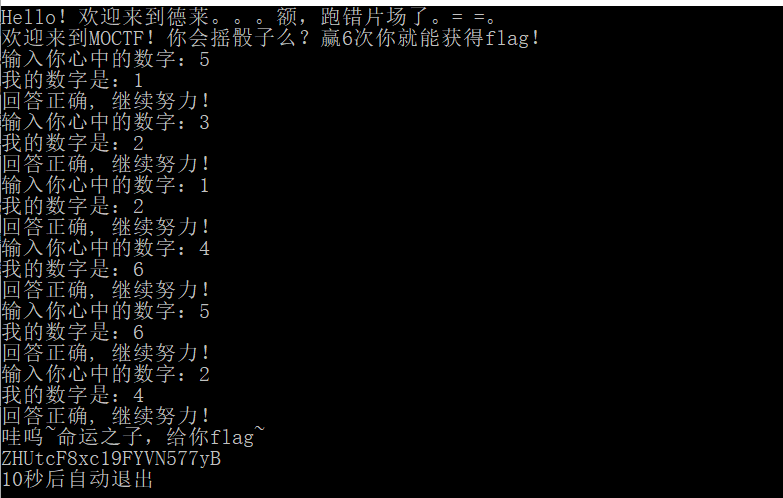

随便输入,最后还是可以成功出来 flag

这个 falg 是 base64 加密的,之前在这里提交好多次总是不对,之后试了试才发现编码了

moctf 逆向第三题:暗恋的苦恼

当时可是费了好大劲才看懂这个伪代码的 (不知道现在还看不看得懂),这次用 OD 分析的还算顺利,但是也花了一个多小时……

先来看一下流程:

载入 OD,通过字符串找到获取输入的地方,在下图箭头所指的地方程序运行起来等待输入

可以看到,经过一个 CALL 之后出现了加密后的字符串,那就跟进这个 CALL 看一下

之后还得再进一个 CALL 才能发现程序算法 (程序是一个字一个字加密的刚开始会把输入的全部转换成大写)

程序算法:

1. 逐个取字符,转成大写的,然后用大写形式的 ASCII 码减去 41 (十六进制) 得到结果 (十六进制)

2. 然后用密钥的大写形式加上得到的结果

PS. 这里做了一些处理,如果加上以后结果超出了大写字母 Z (0x5A),那么会再减去 19 (十六进制)

然而还有个问题,我发现给出的密文长度是比密钥长的,那怎么办?记得之前看的 writeup 说密钥循环使用的,即:ilovemoctfilovemoctf,这样一直排下去,不管多出来多少密文都可以加密

为了验证这个问题,我做了一个实验

这样输入的明文个数比密钥多一个,而且多的是与第一个一样的,我们看一下是不是按照那样循环是用的

加密结果让我很欣慰,证明我记性还不错

参考脚本,这或许会帮你更好的认识这个程序的流程

moctf 逆向第四题:crackme1

打开后啥都不要求输入,出现一串字符,说是 flag,但是每次打开都不一样

载入 OD,通过字符串找到

但是因为不知道该怎么分析,干脆直接段首下断,然后单步跟踪

找到算法部分,算法:

1. 逐个取定义好的 “2410488”

2. 乘以 2 后减去 60 (十六进制)

3. 除以 4 之后加上 3

4. 对 10 取余,得到结果

在刚开始一直不知道这里的数是怎么出来的,在心里把 [edx+edx-0x60] 当作一个地址了,后来发现,这他妈的不是存放的刚赋值的字符嘛!!

写出脚本,跑出 flag:4533577

moctf 逆向第五题:crackme2

通过字符串定位获取输入的位置

然后按步跟踪找到加密函数

步入加密 CALL,分析算法:

1. 依次取输入的字符串

2. 从 6 开始,与输入的字符串进行异或

3. 异或结果与定义好的字符串进行比较

红框圈出来的是定义好的字符串

0<1<>;?8:%w!##&#q./,x(,((

下面的那个 CALL 是进行对比的

可以看到我们输入的进行加密后是 7F,而规定的应该是 31

写出脚本跑出应该输入的字符串

输入正确的后在进行测试,nice !!!

然而,这并不是 flag,需要将它转换成字符串形式

ps. 这是 N 个月前在公众号发的文章,转过来博客,主要是希望能够让更多人看见

【二进制】【WP】MOCTF逆向题解的更多相关文章

- [CodeForces - 1225C]p-binary 【数论】【二进制】

[CodeForces - 1225C]p-binary [数论][二进制] 标签: 题解 codeforces题解 数论 题目描述 Time limit 2000 ms Memory limit 5 ...

- 2016女生专场 ABCDEF题解 其他待补...

GHIJ待补... A.HUD5702:Solving Order Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 32768/3276 ...

- Jarvis OJ部分逆向

Jarvis OJ部分逆向题解 很久没有写博客了,前天上Jarvis OJ刷了几道逆向,保持了一下感觉.都是简单题目,写个writeup记录一下. easycrackme int __cdecl ma ...

- CTF入门记录(1

(https://ctf-wiki.org) 00 基础了解 CTF简介 (wolai.com) 00-1 CTF题目类型 Web 大部分情况下和网.Web.HTTP等相关技能有关. Web攻防的一些 ...

- 深入理解JavaScript系列:为什么03-0.2不等于0.1

五一宅家看书,所以接着更新一篇文章. 今天讲一下为什么03-0.2不等于0.1这个问题. 有点标题党的味道,在JavaScript中,当你试着对小数进行加减运算时,有时候会发现某个结果并非我们所想的那 ...

- Mysql存储引擎之TokuDB以及它的数据结构Fractal tree(分形树)

在目前的Mysql数据库中,使用最广泛的是innodb存储引擎.innodb确实是个很不错的存储引擎,就连高性能Mysql里都说了,如果不是有什么很特别的要求,innodb就是最好的选择.当然,这偏文 ...

- Leetcode笔记(整理中.......)

1.树的层序遍历 使用两个List 数组 或者 两个queue队列,交替进行,将遍历到的一层放在第一个里面,之后再将遍历到的第二层放在第二个里面. 2.将一个无符号整数的二进制表示形式逆向输出 需要将 ...

- Mysql高可用

一.二进制日志 二进制日志,记录所有对库的修改,如update.修改表结构等等 需要开启二进制日志的原因: 1.主从复制都是通过二进制日志进行.主库写二进制日志,传输到从库,从库replay二进制日志 ...

- 【CodeForces】913 C. Party Lemonade

[题目]C. Party Lemonade [题意]给定n个物品,第i个物品重量为2^(i-1)价值为ci,每个物品可以无限取,求取总重量>=L的最小代价.1<=30<=n,1< ...

随机推荐

- [bzoj5510]唱跳rap和篮球

显然答案可以理解为有(不是仅有)0对情况-1对情况+2对情况-- 考虑这个怎么计算,先计算这t对情况的位置,有c(n-3t,t)种情况(可以理解为将这4个点缩为1个,然后再从中选t个位置),然后相当于 ...

- [atARC071F]Infinite Sequence

注意到当$a_{i}\ne 1$且$a_{i+1}\ne 1$,那么$\forall i<j,a_{j}=a_{i+1}$(证明的话简单归纳就可以了) 令$f_{i}$表示在题中条件下,还满足$ ...

- Redis 源码简洁剖析 02 - SDS 字符串

C 语言的字符串函数 C 语言 string 函数,在 C 语言中可以使用 char* 字符数组实现字符串,C 语言标准库 string.h 中也定义了多种字符串操作函数. 字符串使用广泛,需要满足: ...

- patch增量更新

- 痞子衡嵌入式:深扒IAR启动函数流程之段初始化实现中可用的压缩选项

大家好,我是痞子衡,是正经搞技术的痞子.今天痞子衡给大家分享的是IAR启动函数流程里段初始化实现中可用的压缩选项. 接着 <IAR启动函数流程之段初始化函数__iar_data_init3实现& ...

- sb 错误

数组开小.很容易 \(2 \times 10^5\) 或 \(10^6\) 就开成 \(10^5\),或者各种变量的数据范围混用,\(m \leq 5\times 10^5\),结果只开到了 \(n\ ...

- LOJ 2353 & 洛谷 P4027 [NOI2007]货币兑换(CDQ 分治维护斜率优化)

题目传送门 纪念一下第一道(?)自己 yy 出来的 NOI 题. 考虑 dp,\(dp[i]\) 表示到第 \(i\) 天最多有多少钱. 那么有 \(dp[i]=\max\{\max\limits_{ ...

- Python基础之赋值与注释

目录 1. 花式赋值 1.1 链式赋值 1.2 交叉赋值 1.3 交叉赋值(解压缩) 2. 注释 2.1 单行注释 2.2 多行注释 1. 花式赋值 1.1 链式赋值 a = 10 b = 10 c ...

- Yarn 容量调度器多队列提交案例

目录 Yarn 容量调度器多队列提交案例 需求 配置多队列的容量调度器 1 修改如下配置 SecureCRT的上传和下载 2 上传到集群并分发 3 重启Yarn或yarn rmadmin -refre ...

- day10 ajax的基本使用

day10 ajax的基本使用 今日内容 字段参数之choices(重要) 多对多的三种创建方式 MTV与MVC理论 ajax语法结构(固定的) 请求参数contentType ajax如何传文件及j ...