CTFHub - Web(一)

请求方法:

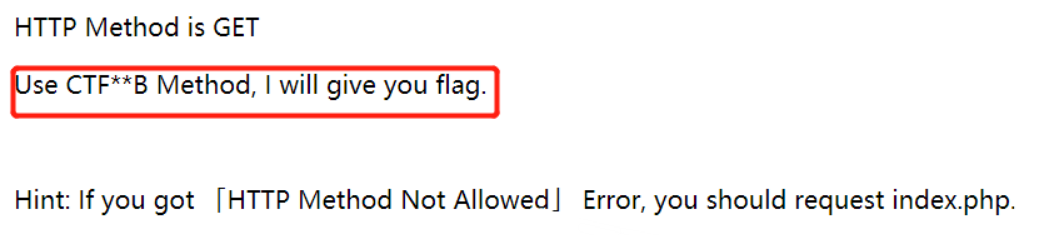

1.进入页面,提示:HTTP 请求方法, HTTP/1.1协议中共定义了八种方法(也叫动作)来以不同方式操作指定的资源。

2.当前http的请求方式是get请求,当你使用CTFHUB为请求方式时,你将获得flag(HTTP Method 是可以自定义的,并且区分大小写)

3.方法:

(1)burp抓包,修改HTTP Method为CTFHUB,发包,返回flag信息

(2)用curl命令行工具,执行命令,在返回的源代码里可以找到flag信息

curl -v -X CTFHUB url地址/index.php

flag:

ctfhub{2b1945aec02e1017a2aa962ccde88da0d53f94fa}

补充:

-v 输出http 通信的整个过程,包括端口连接和 http request 头信息。

-X 后面跟随去请求方式

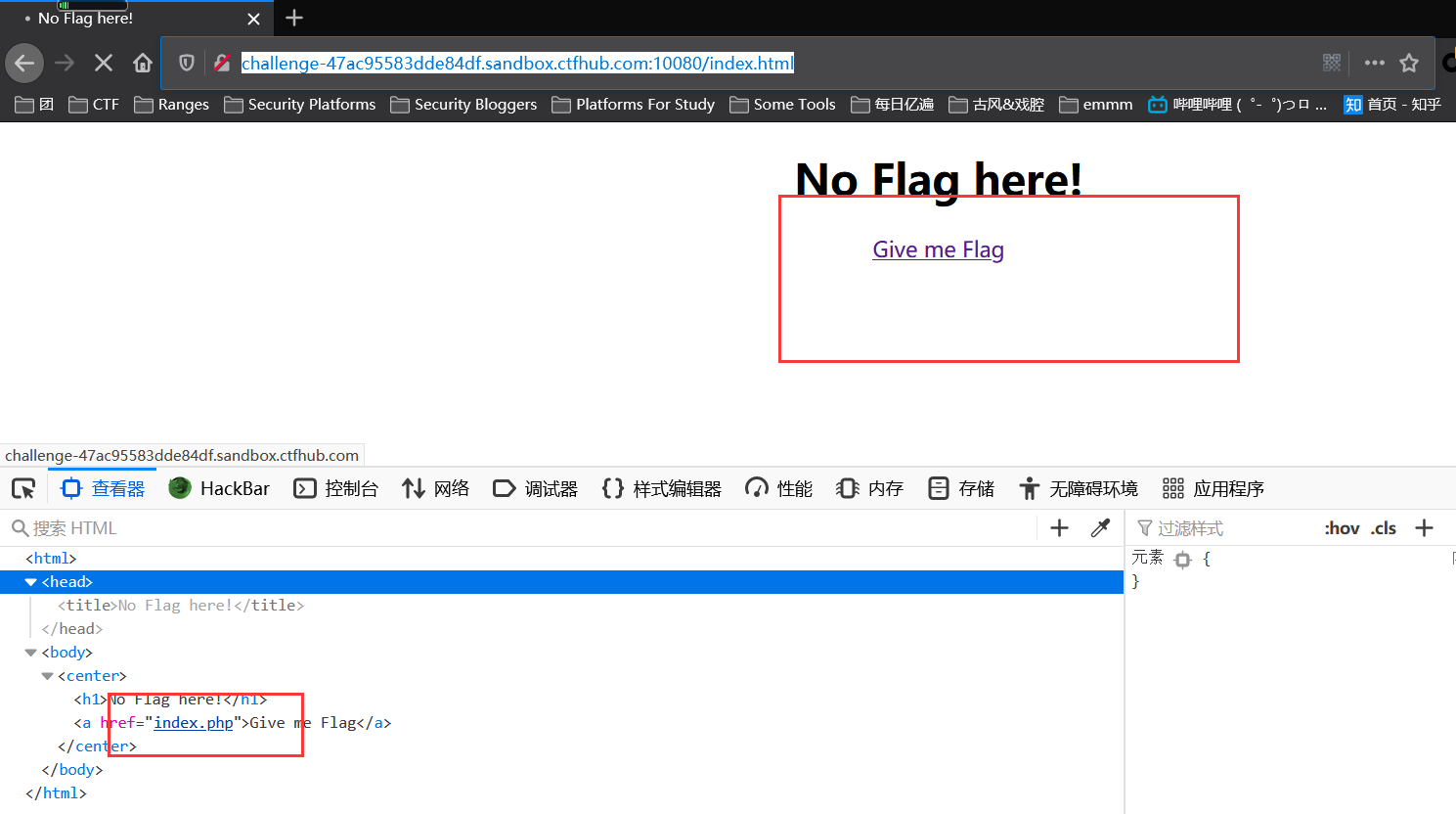

302跳转:

1.提示:HTTP临时重定向

访问页面 有个链接 点击无变化但后来发现访问的页面时index.html,结合提示,应该是发生了302重定向(302->临时重定向页面 跳转到新的url)

2.进入页面,

3.利用curl命令行工具 执行命令直接访问index.php而不实现跳转,返回信息获得flag

curl -i url/index

flag:

ctfhub{233baff170a066e819b69ea588c25cfd1fc3e5ec}

补充:

-i 显示http respond的头信息 连带网页源码

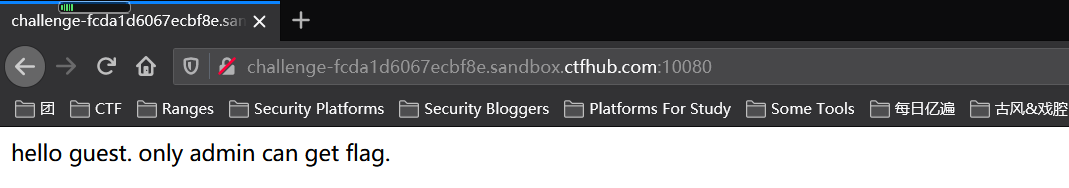

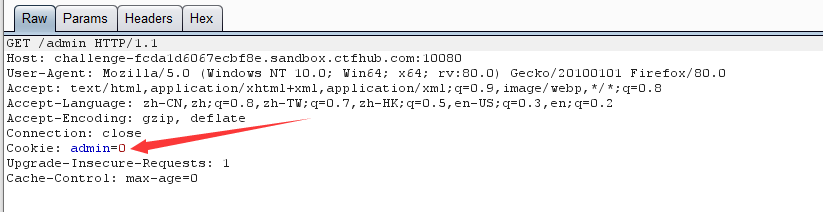

Cookie:

1.进入页面,

2.抓包,修改cookie中admin的值,改为1,放包,

flag:

ctfhub{d1bdb5668518b84338062051ffd04c0c05431287}

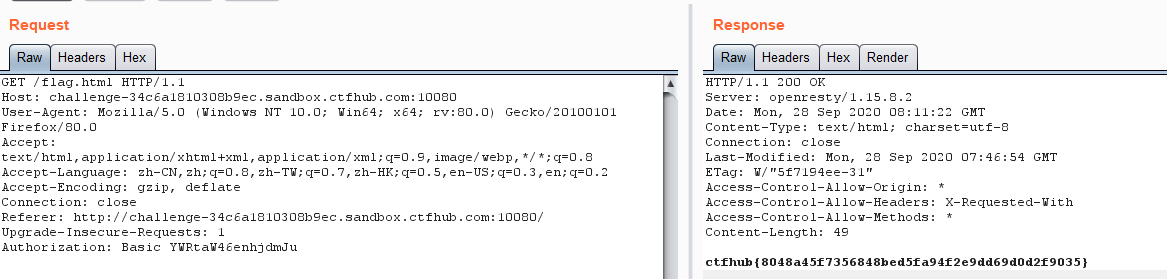

基础认证:

1.提示:在HTTP中,基本认证(英语:Basic access authentication)是允许http用户代理(如:网页浏览器)在请求时,提供 用户名 和 密码 的一种方式。详情请查看 https://zh.wikipedia.org/wiki/HTTP基本认证

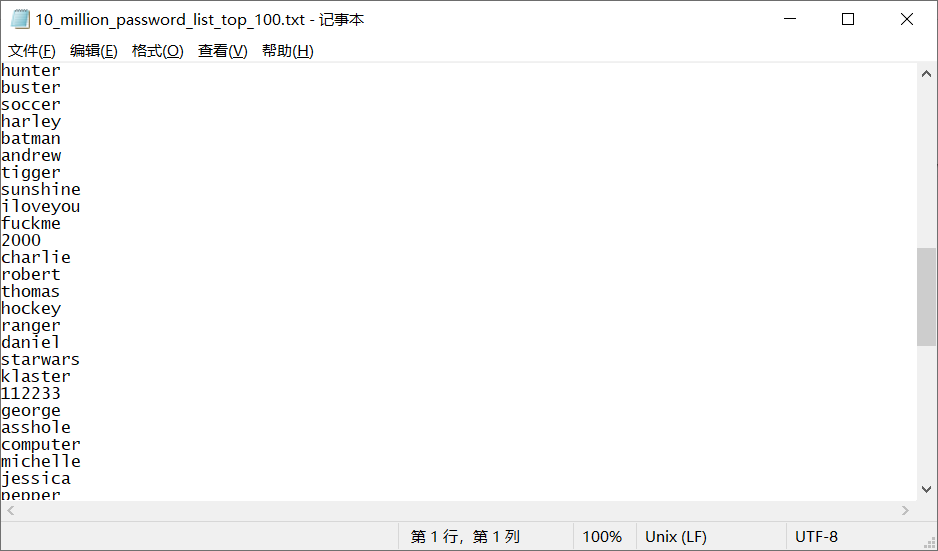

2.下载附件,

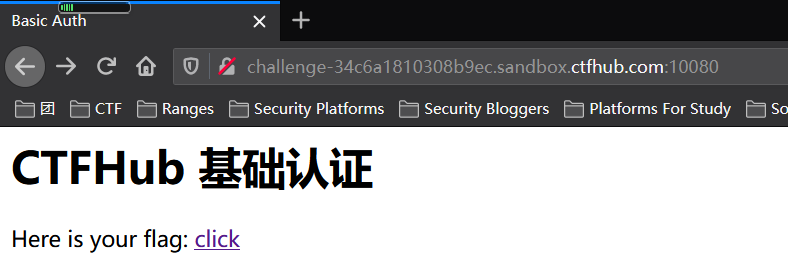

3.进入页面,

4.打开提示链接,

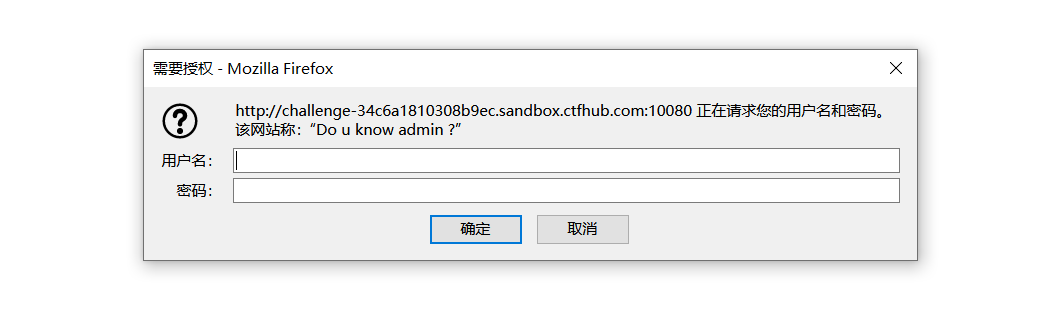

5.随意输入账号密码,

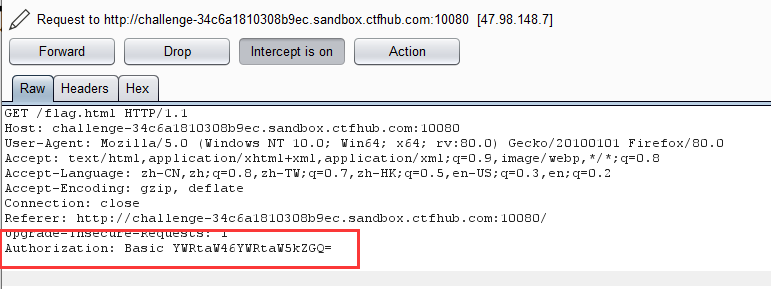

6.登录进行抓包,

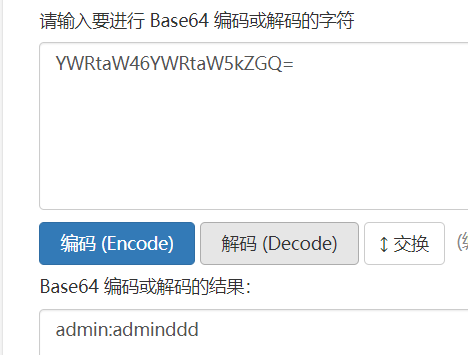

7.进行base64解码,得到之前输入的账号密码,可知登录过程对账密进行了加密,

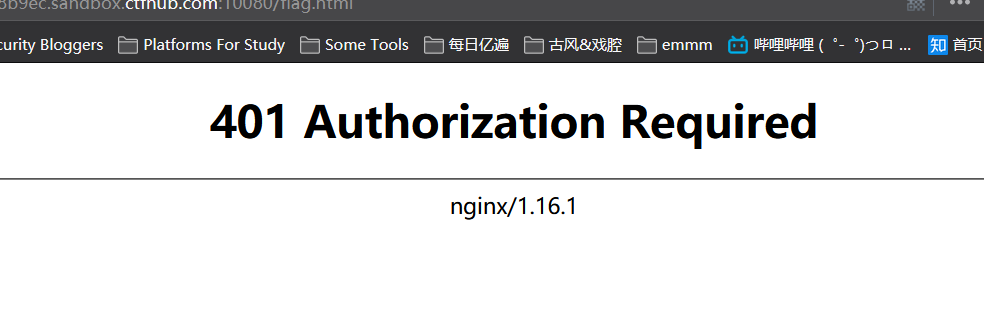

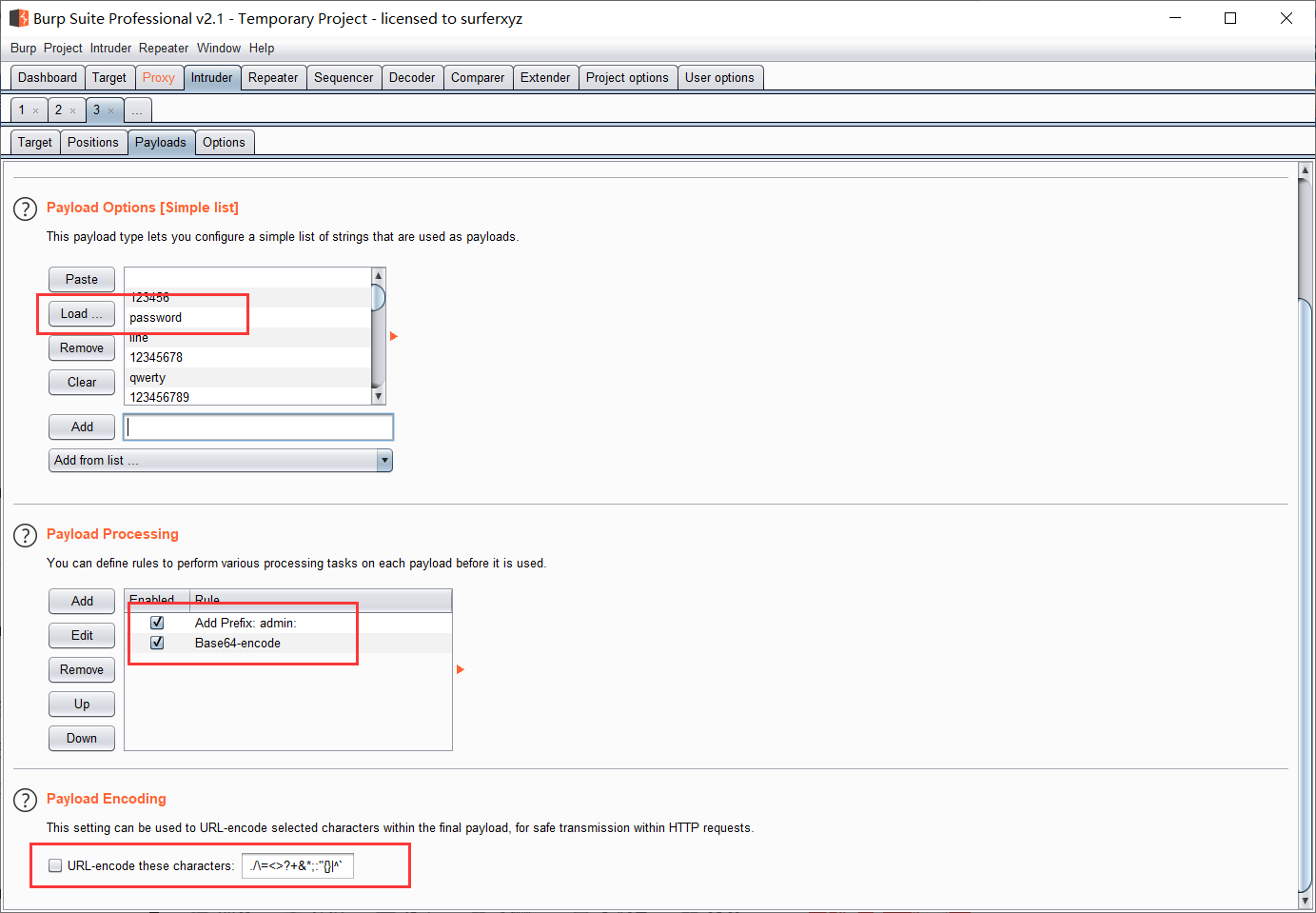

8.尝试爆破,添加附件中的字典,

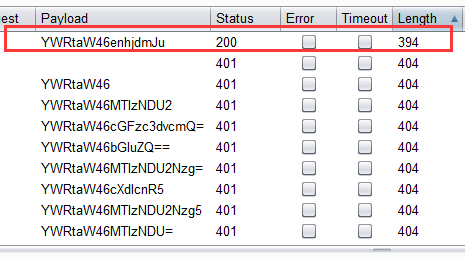

9.爆破成功,进行base64解码,登录即可得到flag,

flag:

ctfhub{8048a45f7356848bed5fa94f2e9dd69d0d2f9035}

参考:

https://www.cnblogs.com/anweilx/p/12410622.html

https://blog.csdn.net/weixin_45254208/article/details/105118260

响应包源代码:

F12即可得到flag......

flag:

ctfhub{5b35365e4952531d6b3522da15ce86277b5b623f}

CTFHub - Web(一)的更多相关文章

- CTFHub Web题学习笔记(SQL注入题解writeup)

Web题下的SQL注入 1,整数型注入 使用burpsuite,?id=1%20and%201=1 id=1的数据依旧出现,证明存在整数型注入 常规做法,查看字段数,回显位置 ?id=1%20orde ...

- CTFHub Web题学习笔记(Web前置技能+信息泄露题解writeup)

今天CTFHub正式上线了,https://www.ctfhub.com/#/index,之前有看到这个平台,不过没在上面做题,技能树还是很新颖的,不足的是有的方向的题目还没有题目,CTF比赛时间显示 ...

- CTFHub web技能树之RCE初步 命令注入+过滤cat

在一个大佬的突然丢了个题过来,于是去玩了玩rce的两道题 大佬的博客跳转链接在此->>>大佬召唤机 叫 命令注入 一上来就是源码出现,上面有个ping的地方 <?php $re ...

- CTFHub - Web(六)

命令注入: 1.进入页面,测试127.0.0.1, 关键代码: <?php $res = FALSE; if (isset($_GET['ip']) && $_GET['ip'] ...

- CTFHub - Web(五)

eval执行: 1.进入网页,显示源码, <?php if (isset($_REQUEST['cmd'])) { eval($_REQUEST["cmd"]); } els ...

- CTFHub - Web(四)

最近又是每天忙到裂开,,,淦 xss: 反射型: 1.第一个输入框与下面Hello后的内容相同,猜测可以通过该输入,改变页面内容. 测试语句: <script>alert(1)</s ...

- CTFHub - Web(三)

密码口令: 弱口令: 1.随意输入账号密码,抓包, 2.右击,"Send to Intruder",打开选项卡Intruder,点击position,椭圆框处软件已经自动为我们把要 ...

- CTFHub - Web(二)

目录遍历: 法一: 依次查看目录即可: 法二: 利用脚本: #!/usr/bin/python3 # -*- coding: utf-8 -*- # --author:valecalida-- ...

- ctfhub web 前置技能(请求方式、302跳转、Cookie)

第一题:请求方式 打开环境分析题目发现当前请求方式为GET 查看源码发现需要将请求方式改为CTFHUB就可以 使用bp抓包 发送到repeater模块修改请求方式 即可得到flag 第二题:302跳转 ...

随机推荐

- 自顶向下redis4.0(3)命令与dict

redis4.0的命令 简介 目录 redis4.0的命令 简介 正文 redisCommand与redisCommandTable 初始化命令 执行命令 set指令与字典 参考文献 正文 redis ...

- 基于 Source Generators 做个 AOP 静态编织小实验

0. 前言 上接:用 Roslyn 做个 JIT 的 AOP 作为第二篇,我们基于Source Generators做个AOP静态编织小实验. 内容安排如下: source generators 是什 ...

- UML—20—001

这个作业属于哪个课程 https://edu.cnblogs.com/campus/fzzcxy/2018SE1 这个作业要求在哪里 https://edu.cnblogs.com/campus/fz ...

- virtualbox sharefolder mount fail

ubuntu 14.04.1 LTS 64bit 安装完GuestAdditions后,在终端输入 sudo mount -t vboxsf sharename /mnt/share 提示错误:mou ...

- Vue3 使用 svg-sprite-loader 实现 svg 图标按需加载

前面文章有讲到 svg 图标按需加载的优势以及 Vue 如何使用 vue-svg-icon 实现 svg 图标按需载入: https://www.cnblogs.com/Leophen/p/13201 ...

- Spring Data JPA 的 Specifications动态查询

主要的结构: 有时我们在查询某个实体的时候,给定的条件是不固定的,这时就需要动态构建相应的查询语句,在Spring Data JPA中可以通过JpaSpecificationExecutor接口查询. ...

- Sqlmap 学习笔记1:sqlmap参数

SQLMP参数分析 1 目录 1.Target Options 2.Requests Options 3.Injection Options 4.Detection Options 5.Techniq ...

- angular8 大地老师学习笔记---第八课

/*ViewChild获取dom节点 1.模板中给dom起一个名字 <div #myBox> 我是一个dom节点 </div> 2.在业务逻辑里面引入ViewChild imp ...

- 用Python批量爬取优质ip代理

前言 有时候爬的次数太多时ip容易被禁,所以需要ip代理的帮助.今天爬的思路是:到云代理获取大量ip代理,逐个检测,将超时不可用的代理排除,留下优质的ip代理. 一.爬虫分析 首先看看今天要爬取的网址 ...

- nacos注册中心源码流程分析

作为一个注册中心,和eureka类似,核心的功能点: 1.服务注册:nacos客户端携带自身信息向nacos服务端进行注册. 2.服务心跳:客户端定时向服务端发送心跳,告知服务端自己处于可用状态 3. ...