BUUCTF--SimpleRev

1.准备

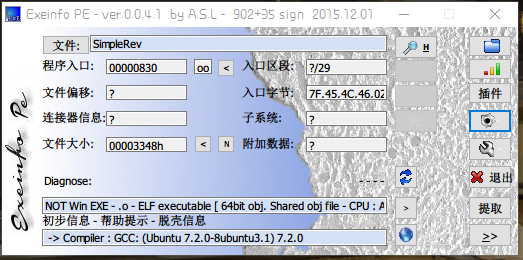

获取信息

- 64位文件

2.IDA打开

将main函数反编译为C代码

int __cdecl __noreturn main(int argc, const char **argv, const char **envp)

{

int v3; // eax

char v4; // [rsp+Fh] [rbp-1h] while ( )

{

while ( )

{

printf("Welcome to CTF game!\nPlease input d/D to start or input q/Q to quit this program: ", argv, envp);

v4 = getchar();

if ( v4 != 'd' && v4 != 'D' )

break;

Decry();

}

if ( v4 == 'q' || v4 == 'Q' )

Exit();

puts("Input fault format!");

v3 = getchar();

putchar(v3);

}

}

3.代码分析

很明显,这道题的关键在于Decry()

unsigned __int64 Decry()

{

char v1; // [rsp+Fh] [rbp-51h]

int v2; // [rsp+10h] [rbp-50h]

int v3; // [rsp+14h] [rbp-4Ch]

int i; // [rsp+18h] [rbp-48h]

int v5; // [rsp+1Ch] [rbp-44h]

char src[]; // [rsp+20h] [rbp-40h]

__int64 v7; // [rsp+28h] [rbp-38h]

int v8; // [rsp+30h] [rbp-30h]

__int64 v9; // [rsp+40h] [rbp-20h]

__int64 v10; // [rsp+48h] [rbp-18h]

int v11; // [rsp+50h] [rbp-10h]

unsigned __int64 v12; // [rsp+58h] [rbp-8h] v12 = __readfsqword(0x28u);

*(_QWORD *)src = 'SLCDN';

v7 = 0LL;

v8 = ;

v9 = 'wodah';

v10 = 0LL;

v11 = ;

text = join(key3, (const char *)&v9); // text = 'killshadow'

strcpy(key, key1);

strcat(key, src); // key = 'ADSFKNDCLS'

v2 = ;

v3 = ;

getchar();

v5 = strlen(key); // v5 = 10

for ( i = ; i < v5; ++i )

{

if ( key[v3 % v5] > && key[v3 % v5] <= )// key = 'adsfkndcls'

key[i] = key[v3 % v5] + ;

++v3;

}

printf("Please input your flag:", src);

while ( )

{

v1 = getchar();

if ( v1 == )

break;

if ( v1 == )

{

++v2;

}

else

{

if ( v1 <= || v1 > )

{

if ( v1 > && v1 <= ) // 大写字母

str2[v2] = (v1 - - key[v3++ % v5] + ) % + ;

}

else // 小写字母

{

str2[v2] = (v1 - - key[v3++ % v5] + ) % + ;

}

if ( !(v3 % v5) )

putchar(' ');

++v2;

}

}

if ( !strcmp(text, str2) )

puts("Congratulation!\n");

else

puts("Try again!\n");

return __readfsqword(0x28u) ^ v12;

}

转换成可以运行的C代码是

#include <bits/stdc++.h> #pragma warning(disable:4996) int main(void)

{

int i, j, n = , v5 = , v3 = , v2 = ;

char v1;

char flag[] = { };

char str2[] = { };

char key[] = "ADSFKNDCLS";

char text[] = "killshadow"; for (i = ; i < v5; ++i)

{

if (key[v3 % v5] > && key[v3 % v5] <= )

key[i] = key[v3 % v5] + ;

++v3;

}

printf("Please input your flag:");

while ()

{

v1 = getchar();

printf("v1:%c\nv2:%d\n\n", v1, v2);

if (v1 == ) {

printf("进入1\n");

break;

}

if (v1 == )

{

printf("进入2\n");

++v2;

}

else

{

if (v1 <= || v1 > )

{

if (v1 > && v1 <= ) {

str2[v2] = (v1 - - key[v3++ % v5] + ) % + ;

printf("计算1\n");

}

}

else

{

str2[v2] = (v1 - - key[v3++ % v5] + ) % + ;

printf("计算1\n");

}

if (!(v3 % v5))

putchar(' ');

++v2;

}

}

if (!strcmp(text, str2))

puts("Congratulation!\n");

else {

printf("str2:%s\n", str2);

puts("Try again!\n");

} system("PAUSE");

return ;

}

第30~35行代码的实际作用是将大写字母转换为小写。

第37~61行代码实际上就是遍历输入的字符(flag),进行str2[v2] = (v1 - 39 - key[v3++ % v5] + 97) % 26 + 97;运算,最后与text比较。

因此我们只要反向就能求出输入的v1

4.程序获取flag

#include <bits/stdc++.h> #pragma warning(disable:4996) int main(void)

{

int i, j, n = , v5 = , v3 = , v2 = ;

char v1;

char flag[] = { };

char str2[] = { };

char key[] = "ADSFKNDCLS";

char text[] = "killshadow"; for (i = ; i < v5; ++i)

{

if (key[v3 % v5] > && key[v3 % v5] <= )

key[i] = key[v3 % v5] + ;

++v3;

}

for (j = ; j < ; ++j) {

for (v2 = ; v2 < ; ++v2) {

v1 = text[v2] - + * j - + key[v3++ % v5] + ;

if ((v1 >= && v1 <= ) || (v1 >= && v1 <= )) {

flag[v2] = v1;

if (++n == ) {

printf("%s\n", flag);

system("PAUSE");

return ;

}

}

}

} system("PAUSE");

return ;

}

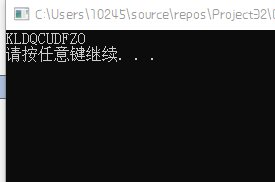

5.get flag!

flag{KLDQCUDFZO}

BUUCTF--SimpleRev的更多相关文章

- [BUUCTF]REVERSE——SimpleRev

SimpleRev 附件 步骤: 例行查壳儿,,无壳,64位程序 64位ida载入,看main函数 关键代码段在Decry函数里 unsigned __int64 Decry() { char v1; ...

- 刷题记录:[BUUCTF 2018]Online Tool

目录 刷题记录:[BUUCTF 2018]Online Tool 一.知识点 1.escapeshellarg和escapeshellcmd使用不当导致rce 刷题记录:[BUUCTF 2018]On ...

- BUUOJ reverse SimpleRev (爆破)

SimpleRev SimpleRev(flag需加上flag{}再提交) 注意:得到的 flag 请包上 flag{} 提交 拖到ida 找到关键函数: unsigned __int64 Decry ...

- BUUCTF RE部分题目wp

RE 1,easyre拖进ida,得到flag 2,helloworld 将文件拖入apk改之理,得到flag 3,xor拖进ida,就是简单异或,写脚本 glo=[0x66,0x0a,0x6b,0x ...

- BUUCTF 部分wp

目录 Buuctf crypto 0x01传感器 提示是曼联,猜测为曼彻斯特密码 wp:https://www.xmsec.cc/manchester-encode/ cipher: 55555555 ...

- buuctf misc 刷题记录

1.金三胖 将gif分离出来. 2.N种方法解决 一个exe文件,果然打不开,在kali里分析一下:file KEY.exe,ascii text,先txt再说,base64 图片. 3.大白 crc ...

- BUUCTF知识记录

[强网杯 2019]随便注 先尝试普通的注入 发现注入成功了,接下来走流程的时候碰到了问题 发现过滤了select和where这个两个最重要的查询语句,不过其他的过滤很奇怪,为什么要过滤update, ...

- buuctf misc wp 01

buuctf misc wp 01 1.金三胖 2.二维码 3.N种方法解决 4.大白 5.基础破解 6.你竟然赶我走 1.金三胖 root@kali:~/下载/CTF题目# unzip 77edf3 ...

- buuctf misc wp 02

buuctf misc wp 02 7.LSB 8.乌镇峰会种图 9.rar 10.qr 11.ningen 12.文件中的秘密 13.wireshark 14.镜子里面的世界 15.小明的保险箱 1 ...

- BUUCTF WEB-WP(3)

BUUCTF WEB 几道web做题的记录 [ACTF2020 新生赛]Exec 知识点:exec命令执行 这题最早是在一个叫中学生CTF平台上看到的类似,比这题稍微要复杂一些,多了一些限制(看看大佬 ...

随机推荐

- LeetCode--617--合并二叉树(python)

给定两个二叉树,想象当你将它们中的一个覆盖到另一个上时,两个二叉树的一些节点便会重叠. 你需要将他们合并为一个新的二叉树.合并的规则是如果两个节点重叠,那么将他们的值相加作为节点合并后的新值,否则不为 ...

- mysql 数据库必会题

Linux运维班MySQL必会面试题100道 (1)基础笔试命令考察 (要求:每两个同学一组,一个口头考,一个上机实战作答,每5个题为一组,完成后换位) 1.开启MySQL服务 2.检测端口是否运行 ...

- AC自动机及其模板

模板 #include<queue> #include<stdio.h> #include<string.h> using namespace std; ; ; ; ...

- tapmode="hover"属性

.hover{ opacity: .; } <span tapmode="hover" onclick="fnOpen()">open</sp ...

- [洛谷2257]ZAP-Queries 题解

前言 这道题还是比较简单的 解法 首先将题目转化为数学语言. 题目要我们求的是: \[\sum_{i=1}^a\sum_{j=1}^b[gcd(i,j)=d]\] 按照套路1,我们将其同时除以d转换为 ...

- sift特征点检测和特征数据库的建立

类似于ORBSLAM中的ORB.txt数据库. https://blog.csdn.net/lingyunxianhe/article/details/79063547 ORBvoc.txt是怎么 ...

- 【转】Django框架请求生命周期

https://www.cnblogs.com/gaoya666/p/9100626.html 先看一张图吧! 1.请求生命周期 - wsgi, 他就是socket服务端,用于接收用户请求并将请求进行 ...

- JS判断Android、iOS或浏览器的多种方法(四种方法)

第一种:通过判断浏览器的userAgent,用正则来判断是否是ios和Android客户端. 代码如下: <script type="text/javascript"> ...

- canvas 方块旋转案例

<!doctype html><html><head> <meta charset="UTF-8"> <meta name=& ...

- db2查看当前用户模式及当前用户的权限

1.连接数据库:db2 connect to appdb 2.查询当前用户模式:select current schema from sysibm.sysdummy1 或 select current ...