KingbaseES V8R6C6备份恢复案例之---单实例sys_baackup.sh备份

案例说明:

KingbaseES V8R6C6中sys_backup.sh在通用机单实例环境,默认需要通过securecmdd工具以及kingbase和root用户之间的ssh互信,执行备份初始化(init);对于使用ssh环境,如果kingbase和root之间没有建立ssh互信,直接执行脚本初始化会产生错误,需要修改脚本后再执行。

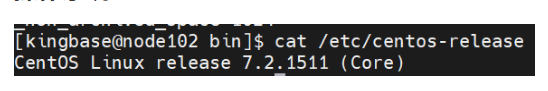

操作系统:

适用版本:

KingbaseES V8R6C6

数据库环境:

[kingbase@node102 bin]$ ./ksql -V

ksql (Kingbase) V008R006C006B0013

[kingbase@node102 bin]$ ./sys_ctl start -D /data/kingbase/v8r6_c6/data

waiting for server to start....2022-07-26 15:33:40.262 CST [7582] LOG: sepapower extension initialized

.......

server started

[kingbase@node102 bin]$ netstat -an |grep 54322

tcp 0 0 0.0.0.0:54322 0.0.0.0:* LISTEN

tcp6 0 0 :::54322 :::* LISTEN

关闭securecmdd服务:

[kingbase@node102 bin]$ ps -ef |grep secure

root 1169 1 0 09:43 ? 00:00:00 sys_securecmdd: /home/kingbase/cluster/R6HA/kha/kingbase/bin/sys_securecmdd -f /etc/.kes/securecmdd_config [listener] 0 of 128-256 startups

kingbase 4711 9114 0 15:15 pts/0 00:00:00 grep --color=auto secure

[root@node102 ~]# systemctl stop securecmdd

[root@node102 ~]# systemctl status securecmdd

● securecmdd.service - KingbaseES - sys_securecmdd daemon

Loaded: loaded (/etc/systemd/system/securecmdd.service; enabled; vendor preset: disabled)

Active: inactive (dead) since Tue 2022-07-26 15:24:58 CST; 6s ago

Process: 1169 ExecStart=/home/kingbase/cluster/R6HA/kha/kingbase/bin/sys_securecmdd -f /etc/.kes/securecmdd_config (code=exited, s

Main PID: 1169 (code=exited, status=0/SUCCESS)

Jul 26 09:43:45 node102 systemd[1]: Started KingbaseES - sys_securecmdd daemon.

Jul 26 15:24:58 node102 systemd[1]: Stopping KingbaseES - sys_securecmdd daemon...

Jul 26 15:24:58 node102 systemd[1]: Stopped KingbaseES - sys_securecmdd daemon.

案例1: kingbase和root之间有ssh互信

1、测试kingbase和root直接ssh互信

[kingbase@node102 ~]$ ssh root@127.0.0.1

Last login: Tue Jul 26 15:51:16 2022 from 192.168.1.1

[root@node102 ~]#

2、配置sys_backup.conf

[kingbase@node102 bin]$ cat sys_backup.conf |grep -v ^$|grep -v ^#

_target_db_style="single"

_one_db_ip="127.0.0.1"

_repo_ip="127.0.0.1"

_stanza_name="kingbase"

_os_user_name="kingbase"

_repo_path="/home/kingbase/kbbr6_repo"

_repo_retention_full_count=5

_crond_full_days=7

_crond_diff_days=0

_crond_incr_days=1

_crond_full_hour=2

_crond_diff_hour=3

_crond_incr_hour=4

_band_width=0

_os_ip_cmd="/sbin/ip"

_os_rm_cmd="/bin/rm"

_os_sed_cmd="/bin/sed"

_os_grep_cmd="/bin/grep"

_single_data_dir="/data/kingbase/v8r6_c6/data"

_single_bin_dir="/opt/Kingbase/ES/V8R6_C6/Server/bin"

_single_db_user="system"

_single_db_port="54322"

_use_scmd=off

_start_fast=y

_compress_type=none

_non_archived_space=1024

2、执行sys_backup.sh init

[kingbase@node102 bin]$ ./sys_backup.sh init

./sys_backup.sh: line 1: et!/bin/bash: No such file or directory

# pre-condition: check the non-archived WAL files

The authenticity of host '127.0.0.1 (127.0.0.1)' can't be established.

ECDSA key fingerprint is bb:98:fe:fb:94:fc:cf:3c:99:72:7f:09:91:25:64:23.

Are you sure you want to continue connecting (yes/no)? yes

# generate single sys_rman.conf...DONE

# update single archive_command with sys_rman.archive-push...DONE

# create stanza and check...(maybe 60+ seconds)

# create stanza and check...DONE

# initial first full backup...(maybe several minutes)

# initial first full backup...DONE

# Initial sys_rman OK.

'sys_backup.sh start' should be executed when need back-rest feature.

=如上所示,在kingbase和root之间有ssh互信的环境下,直接可以执行备份的iniit。=

案例2: kingbase和root之间没有ssh互信

1、测试kingbase和root之间ssh互信(无互信)

[kingbase@node102 ~]$ ssh root@127.0.0.1

root@127.0.0.1's password:

Last login: Tue Jul 26 15:24:35 2022 from 127.0.0.1

2、配置sys_backup.conf

[kingbase@node102 bin]$ cat sys_backup.conf |grep -v ^$|grep -v ^#

_target_db_style="single"

_one_db_ip="127.0.0.1"

_repo_ip="127.0.0.1"

_stanza_name="kingbase"

_os_user_name="kingbase"

_repo_path="/home/kingbase/kbbr6_repo"

_repo_retention_full_count=5

_crond_full_days=7

_crond_diff_days=0

_crond_incr_days=1

_crond_full_hour=2

_crond_diff_hour=3

_crond_incr_hour=4

_band_width=0

_os_ip_cmd="/sbin/ip"

_os_rm_cmd="/bin/rm"

_os_sed_cmd="/bin/sed"

_os_grep_cmd="/bin/grep"

_single_data_dir="/data/kingbase/v8r6_c6/data"

_single_bin_dir="/opt/Kingbase/ES/V8R6_C6/Server/bin"

_single_db_user="system"

_single_db_port="54322"

_use_scmd=off

_start_fast=y

_compress_type=none

_non_archived_space=1024

3、执行sys_backup.sh init

[kingbase@node102 bin]$ ./sys_backup.sh init

# pre-condition: check the non-archived WAL files

ERROR: can not access the 127.0.0.1 /tmp/sys_rman by root

=如上所示,执行init报错。=

4、查看具体报错信息

[kingbase@node102 bin]$ sh -x sys_backup.sh init

+++ readlink -f sys_backup.sh

++ dirname /opt/Kingbase/ES/V8R6_C6/KESRealPro/V008R006C006B0013/Server/bin/sys_backup.sh

+ script_locate_folder=/opt/Kingbase/ES/V8R6_C6/KESRealPro/V008R006C006B0013/Server/bin

+ '[' '!' -f /opt/Kingbase/ES/V8R6_C6/KESRealPro/V008R006C006B0013/Server/bin/sys_backup.conf ']'

+ '[' -f /opt/Kingbase/ES/V8R6_C6/KESRealPro/V008R006C006B0013/Server/bin/sys_backup.conf ']'

......

+ '[' X1 == X0 ']'

+ ssh -t -o ConnectTimeout=30 -o PreferredAuthentications=publickey root@127.0.0.1 'ssh root@127.0.0.1 date>/dev/null 2>/dev/null'

+ _remote2local_rt=255

+ ssh -n -o ConnectTimeout=30 -o StrictHostKeyChecking=no -o PreferredAuthentications=publickey -- root@127.0.0.1 mkdir /tmp/sys_rman/

+ ssh -n -o ConnectTimeout=30 -o StrictHostKeyChecking=no -o PreferredAuthentications=publickey -- root@127.0.0.1 touch /tmp/sys_rman/_t-E_s_t

+ '[' X0 '!=' X255 ']'

+ /bin/echo 'ERROR: can not access the 127.0.0.1 /tmp/sys_rman by root'

ERROR: can not access the 127.0.0.1 /tmp/sys_rman by root

+ exit 1

5、分析sys_backup.sh脚本

如下所示:通过ssh连接后root用户创建文件。

默认的ssh认证是通过公钥方式,对于kingbase和root没有建立ssh互信的环境,则无法建立认证,所以需要

修改为password认证。

6、执行sys_backup.sh init(修改脚本后)

[kingbase@node102 bin]$ ./sys_backup.sh init

# pre-condition: check the non-archived WAL files

root@127.0.0.1's password:

root@127.0.0.1's password:

Please input password ...

root@127.0.0.1's password:

root@127.0.0.1's password:

local <-> root@127.0.0.1 remote-login pwd-less OK.

# generate single sys_rman.conf...DONE

# update single archive_command with sys_rman.archive-push...DONE

# create stanza and check...(maybe 60+ seconds)

# create stanza and check...DONE

# initial first full backup...(maybe several minutes)

# initial first full backup...DONE

# Initial sys_rman OK.

'sys_backup.sh start' should be executed when need back-rest feature.

=如上所示,需要输入root用户的密码后,初始化成功。=

案例3:使用securecmdd备份

secucmdd部署参考:

https://www.cnblogs.com/tiany1224/p/16302205.html

KingbaseES V8R6集群部署案例之---部署和配置securecmdd服务

1、启动securecmdd服务

[root@node102 .ssh]# systemctl start securecmdd

[root@node102 .ssh]# systemctl status securecmdd

● securecmdd.service - KingbaseES - sys_securecmdd daemon

Loaded: loaded (/etc/systemd/system/securecmdd.service; enabled; vendor preset: disabled)

Active: active (running) since Tue 2022-07-26 16:39:16 CST; 6s ago

Main PID: 15628 (sys_securecmdd)

CGroup: /system.slice/securecmdd.service

└─15628 sys_securecmdd: /home/kingbase/cluster/R6HA/kha/kingbase/bin/sys_securecmdd -f /etc/.kes/securecmdd_config [li...

Jul 26 16:39:16 node102 systemd[1]: Started KingbaseES - sys_securecmdd daemon.

2、sys_backup.conf配置

3、执行sys_backup.sh init

[kingbase@node102 bin]$ ./sys_backup.sh init

# pre-condition: check the non-archived WAL files

# generate single sys_rman.conf...DONE

# update single archive_command with sys_rman.archive-push...DONE

# create stanza and check...(maybe 60+ seconds)

# create stanza and check...DONE

# initial first full backup...(maybe several minutes)

# initial first full backup...DONE

# Initial sys_rman OK.

'sys_backup.sh start' should be executed when need back-rest feature.

=如上所示,在部署和启动了securecmdd工具后,可以直接执行备份的init。=

总结:

对于KingbaseES V8R6C6下的sys_backup.sh脚本,在通用机环境单实例下使用时,建议配置和启动securecmdd服务或配置kingbase和root之间ssh互信。

KingbaseES V8R6C6备份恢复案例之---单实例sys_baackup.sh备份的更多相关文章

- KingbaseES V8R3 备份恢复案例之--单实例环境sys_rman脚本备份案例

案例说明: sys_rman是KingbaseES数据库的物理备份工具,支持数据库的全备和增量备份,由于sys_rman工具使用需要配置多个参数,对于一般用户使用不是很方便.为方便用户在Kingbas ...

- KingbaseES V8R6C5单实例sys_backup.sh备份案例

案例说明: KingbaseES V8R6C5版本中使用了securecmdd工具,用于主机节点间的通讯,默认端口8890.备份工具sys_backup.sh默认使用了securecmdd工具,对 ...

- KingbaseES V8R6备份恢复案例之---手工清理冗余历史备份

案例说明: 对于KingbaseES V8R6的通过sys_rman执行的物理历史备份,可以在执行备份时,备份的保留(retention)策略自动清理.不能通过手工删除备份,可以通过expire参数手 ...

- KingbaseES V8R6集群维护案例之--单实例数据迁移到集群案例

案例说明: 生产环境是单实例,测试环境是集群,现需要将生产环境的数据迁移到集群中运行,本文档详细介绍了从单实例环境恢复数据到集群环境的操作步骤,可以作为生产环境迁移数据的参考. 适用版本: Kingb ...

- KingbaseES V8R6备份恢复案例之---同一数据库创建不同stanza备份

案例说明: 在生产环境,有的应用需要调用数据库的sys_rman做备份,为了区分数据库自身的sys_rman备份和应用的备份,可以使用不同的stanza name创建备份.本案例介绍了,如何在King ...

- kingbaseES V8R6集群备份恢复案例之---备库作为repo主机执行物理备份

案例说明: 此案例是在KingbaseES V8R6集群环境下,当主库磁盘空间不足时,执行sys_rman备份,将集群的备库节点作为repo主机,执行备份,并将备份存储在备库的磁盘空间. 集群架构 ...

- KingbaseES V8R6备份恢复案例之--删除test数据库后sys_backup.sh备份

案例说明: KingbaseES V8R6通过sys_backup.sh执行物理备份,默认sys_backup.sh执行备份初始化时,需要连接test数据库进行身份的认证:在一些生产环境为了安全需求, ...

- KingbaseES R6 集群修改ssh端口执行sys_backup.sh备份案例

数据库环境:** test=# select version(); version ---------------------------------------------------------- ...

- NBU AIX ORACLE10G RAC恢复到AIX单实例(表空间恢复)

ln -s /usr/openv/netbackup/bin/libobk.a64 /oraclev3/product/10.2.0/lib/libobk.a不建软连接会报如下错误: using ta ...

随机推荐

- 关于webstorm打开HTML文件出现404错误的情况

第一种情况是你的端口号错误.你可以到设置里面找到调试器(第四个可以展开的按钮里面),找到端口号,把端口号改成8080(默认),再勾选旁边的按钮(可以接受外部链接). 你的文件命名方式不对,最好的文件名 ...

- python+anaconda+pycharm的使用

研一开学的时候开始接触了这些,但是对于其各种功能感到十分混乱,现在通过这篇博文将其功能详细的写出来. 1.python解释器 首先要了解python解释器,我们俗称的下载python也就是下载pyth ...

- 几种常见的DoS攻击

DoS为Denial of Service的简称,意思是拒绝服务.DoS攻击是一种使被攻击者无法正常提供服务的攻击.常见的攻击方式有以下几种类型: LAND Local Area Network ...

- django--ORM表的多对一关系

多对一关系是什么 Django使用django.db.models.ForeignKey定义多对一关系. ForeignKey需要一个位置参数:与该模型关联的类 class Info(models. ...

- 机械硬盘和ssd固态硬盘的原理对比分析

固态硬盘和机械硬盘的区别 机械硬盘 磁头是不是直接和盘片接触的呢 磁盘中有几个盘片 机械硬盘的工作原理 固态硬盘的寻址方式 SMR叠瓦式真的比PMR优秀吗 固态硬盘 主控芯片 闪存颗粒 缓存单元 固态 ...

- 简单实现python接口自动化(一)

目的:excel中维护接口用例数据,通过python中requests库进行读取用例,并把运行结果与excel中的预期结果对比,最后把执行情况写入到excel中去. excel维护数据: 具体的接口名 ...

- Python列表解析式的正确使用方式(一)

先来逼逼两句: Python 是一种极其多样化和强大的编程语言!当需要解决一个问题时,它有着不同的方法.在本文中,将会展示列表解析式 (List Comprehension).我们将讨论如何使用它?什 ...

- java 改变图片的DPI

代码如下: public class test01 { private static int DPI = 300; public static void main(String[] args) { S ...

- 从 1.5 开始搭建一个微服务框架——日志追踪 traceId

你好,我是悟空. 前言 最近在搭一个基础版的项目框架,基于 SpringCloud 微服务框架. 如果把 SpringCloud 这个框架当做 1,那么现在已经有的基础组件比如 swagger/log ...

- Python迷宫生成器

作为一项古老的智力游戏,千百年来迷宫都散发着迷人的魅力.但是,手工设计迷宫费时又耗(脑)力,于是,我们有必要制作一个程序:迷宫生成器-- 好吧,我编不下去了.但是,从上面的文字中,我们可以看出,我们此 ...