WannaCry(永恒之蓝)病毒处理方法

1.直接关闭server服务

打开cmd执行关闭server服务即可:

net stop server

控制面板--管理工具--服务里手动关掉

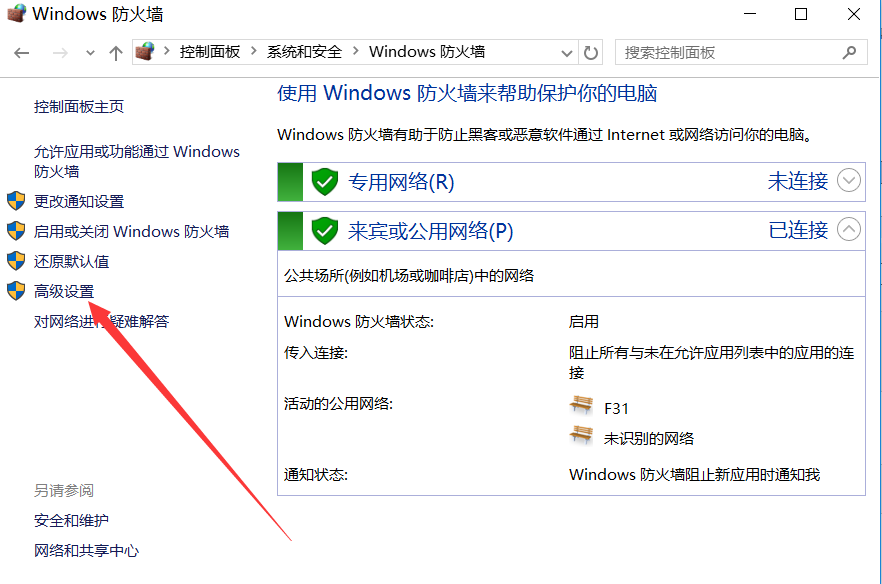

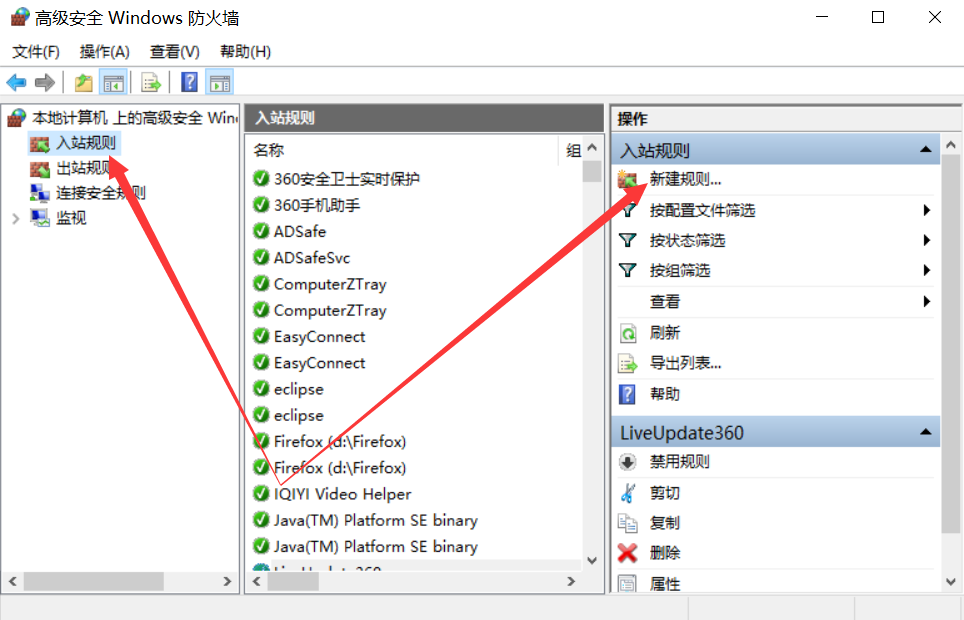

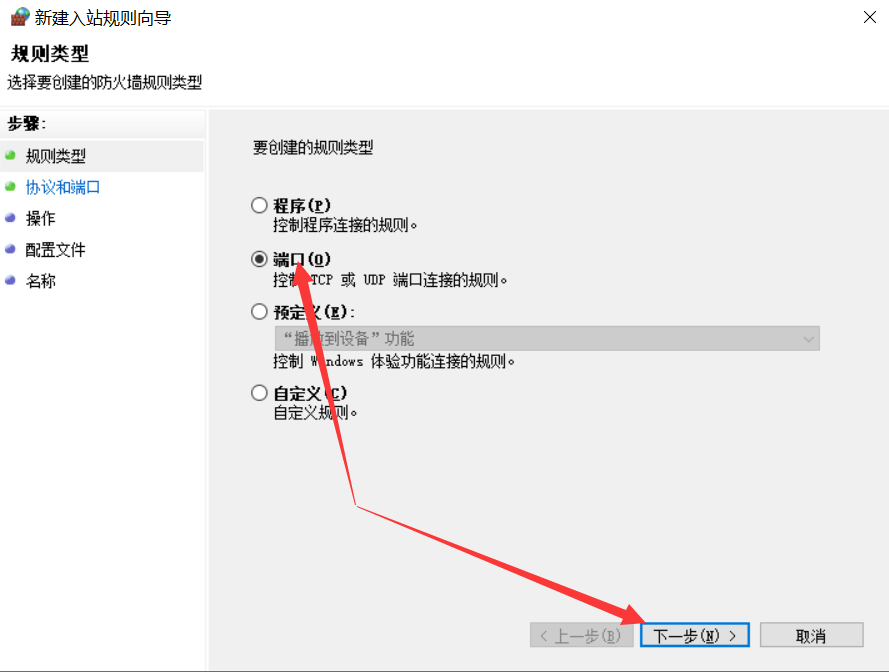

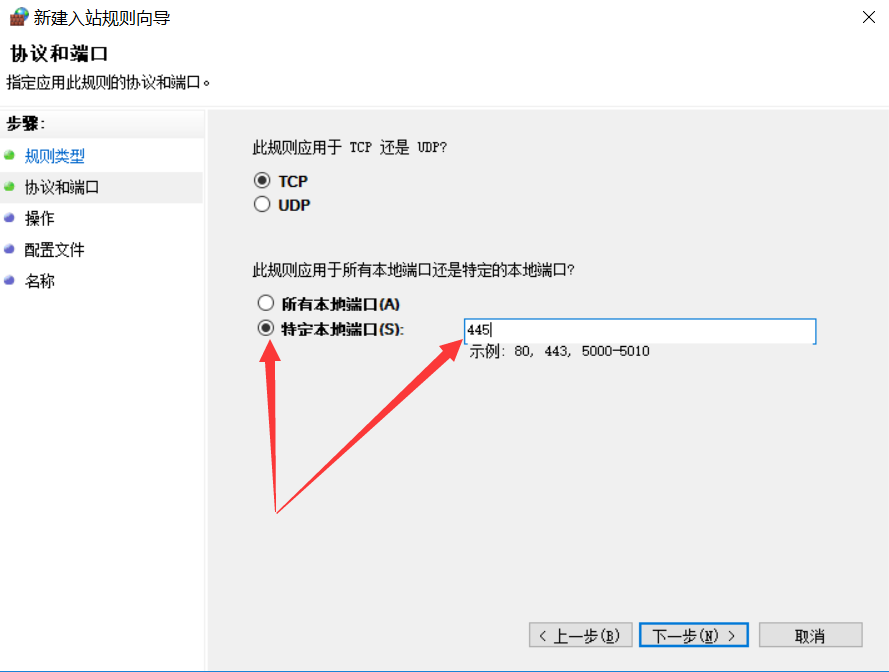

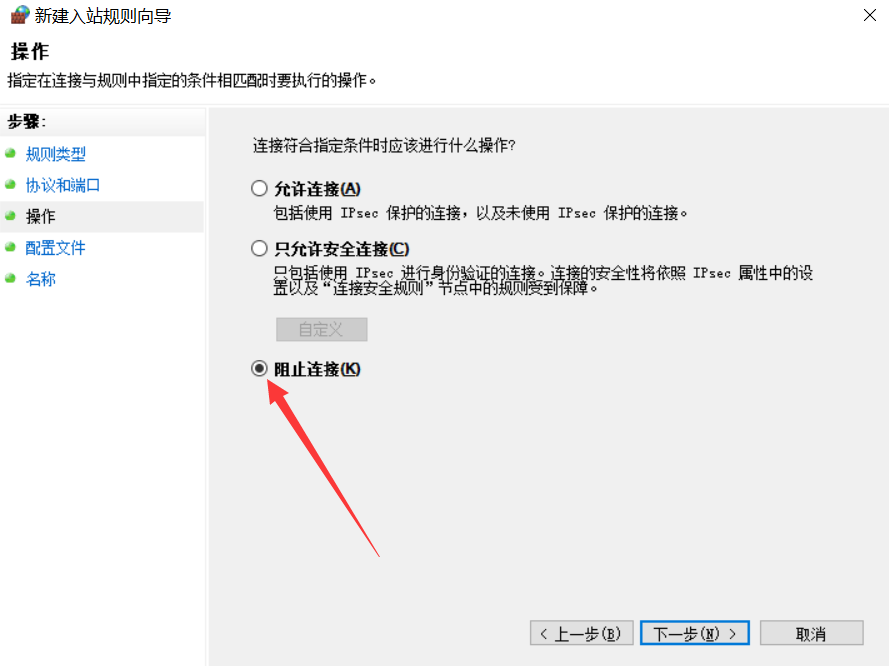

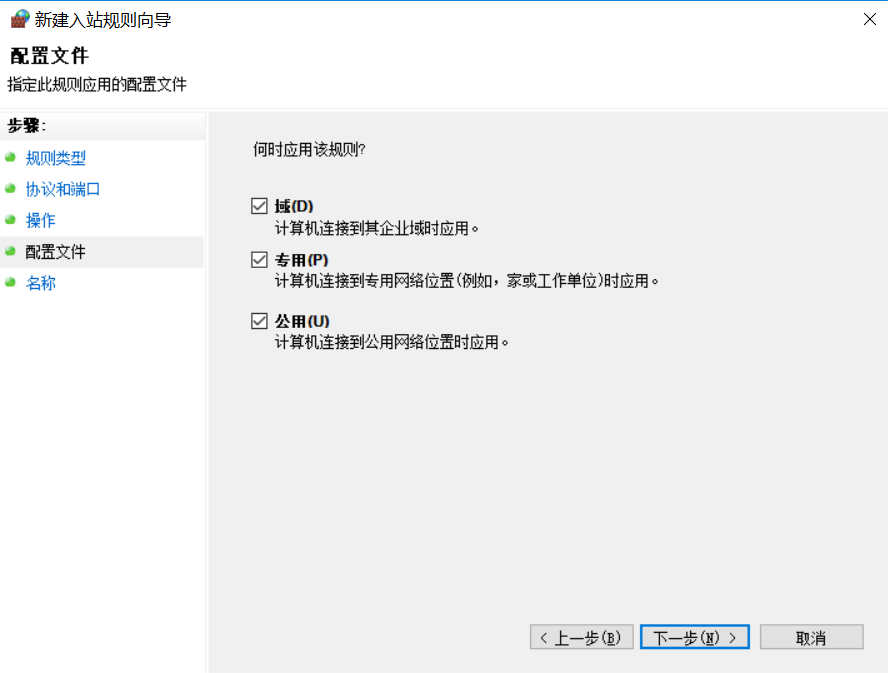

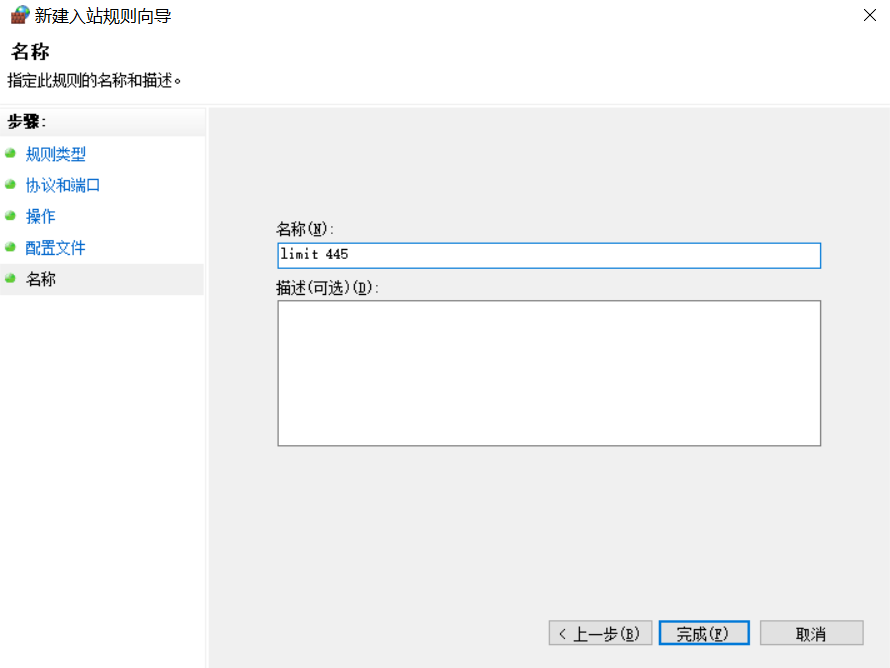

2.防火墙限制445端口

3.打补丁

【KB4012598】:http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

适用于Windows XP 32位/64位/嵌入式、Windows Vista 32/64位、Windows Server 2003 SP2 32位/64位、Windows 8 32位/64位、Windows Server 2008 32位/64位/安腾

【KB4012212】:http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012212

适用于Windows 7 32位/64位/嵌入式、Windows Server 2008 R2 32位/64位

【KB4012213】:http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012213

适用于Windows 8.1 32位/64位、Windows Server 2012 R2 32位/64位

【KB4012214】:http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012214

适用于Windows 8嵌入式、Windows Server 2012

【KB4012606】:http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012606

适用于Windows 10 RTM 32位/64位/LTSB

【KB4013198】:http://www.catalog.update.microsoft.com/Search.aspx?q=KB4013198

适用于Windows 10 1511十一月更新版32/64位

【KB4013429】:http://www.catalog.update.microsoft.com/Search.aspx?q=KB4013429

一般而言下载后双击安装即可。

安装报错:无法安装 Windows 更新 "Windows 安全更新程序 (KB4012212)",因为发生错误: 2147956498“组件存储已损坏。”

解决方法:这一般是补丁依赖问题,先去打KB947821再回头打KB4012212

有可能打KB947821时报错:无法安装 Windows 更新 "Windows 修补程序 (KB947821)",因为发生错误: 2149842966

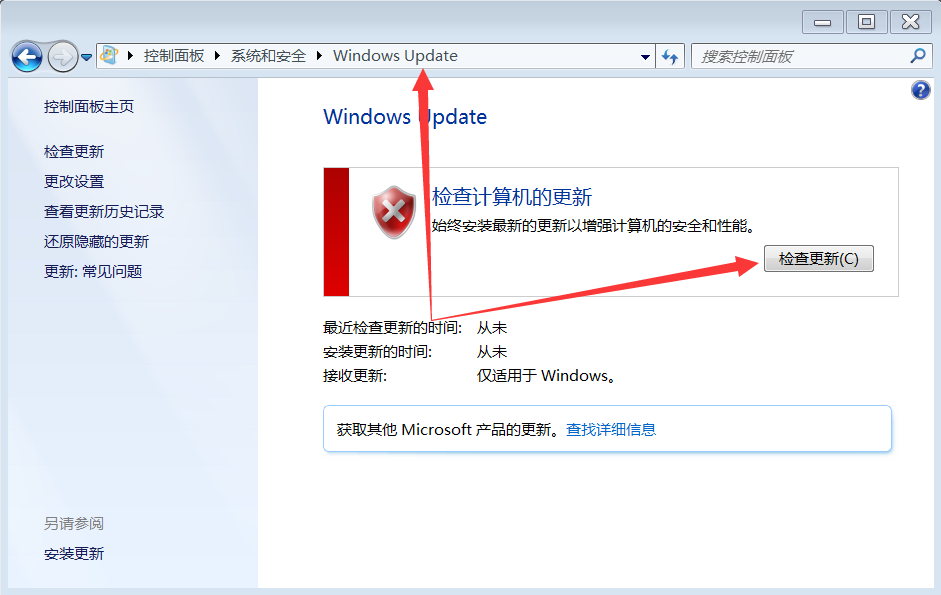

该问题是KB947821依赖的补丁没打上,到控制面板--系统和安全--Windows Update里手动检查更新,更新后再回头打KB947821即可。

说明:

server除了445端口之外还关联着139等其他端口,所以直接关闭server服务对非个人使用的电脑可能不是很合适。

启用防火墙对于个人电脑可能哪天觉得总要点“允许访问”点到烦了直接关掉造成不是很可靠。

最好的方法还是打补丁。

参考:

http://news.mydrivers.com/1/532/532136.ht

WannaCry(永恒之蓝)病毒处理方法的更多相关文章

- 由"永恒之蓝"病毒而来的电脑科普知识

永恒之蓝病毒事件: 继英国医院被攻击,随后在刚刚过去的5月12日晚上20点左右肆虐中国高校的WannaCry勒索事件,全国各地的高校学生纷纷反映,自己的电脑遭到病毒的攻击,文档被加密,壁纸遭到篡改,并 ...

- 由"永恒之蓝"病毒而来的电脑知识科普

永恒之蓝病毒事件: 继英国医院被攻击,随后在刚刚过去的5月12日晚上20点左右肆虐中国高校的WannaCry勒索事件,全国各地的高校学生纷纷反映,自己的电脑遭到病毒的攻击,文档被加密,壁纸遭到篡改,并 ...

- NSA永恒之蓝病毒,如何通过360工具修复?

简介: NSA武器库的公开被称为是网络世界"核弹危机",其中有十款影响Windows个人用户的黑客工具,包括永恒之蓝.永恒王者.永恒浪漫.永恒协作.翡翠纤维.古怪地鼠.爱斯基摩卷. ...

- powershell.exe WannaCrypt(永恒之蓝) down.bddp.net

今天win机器进程出现大量 powershell.exe,把cpu占满100%,打开任务管理器看到如下信息: powershell -nop -w hidden -ep bypass -c " ...

- “永恒之蓝”(Wannacry)蠕虫全球肆虐 安装补丁的方法

“永恒之蓝”利用0day漏洞 ,通过445端口(文件共享)在内网进行蠕虫式感染传播,没有安装安全软件或及时更新系统补丁的其他内网用户就极有可能被动感染,所以目前感染用户主要集中在企业.高校等内网环境下 ...

- 永恒之蓝及WannaCry分析

以下部分是我的一次大作业,写了大概有一周,拿出来凑篇博客,如果有错误的地方,还请指正.粘贴过程中可能图片有错误. 1.环境搭建及简介 1.1 实验环境 Windows 7 (靶机) Parrot(攻击 ...

- 防范永恒之蓝勒索病毒-XP、Win10文件共享怎样设置

企业内部员工之间的文件共享,是企业内部文件交换的重要手段.传统的文件共享是通过Windows的目录共享来实现的,而目录共享功能因其可能存在安全隐患使得很多企业分发放弃了这个文件共享模式. 如去年勒索病 ...

- 勒索病毒 -- “永恒之蓝”NSA 武器免疫工具

“永恒之蓝”NSA 武器免疫工具 针对 445 端口:445端口是一个毁誉参半的端口,他和139端口一起是IPC$入侵的主要通道.有了它我们可以在局域网中轻松访问各种共享文件夹或共享打印机,但也正是因 ...

- PCB Windows Petya(永恒之蓝)勒索病毒补丁检测代码

公司内部电脑招受到新的勒索病毒Petya(永恒之蓝)攻击,直接导致受攻击的电脑系统崩贵无法启动,这次勒索病毒攻击影响范围之广,IT,人事,工程,生产,物控等部门都无一幸免,对整个公司运转产生了非常严重 ...

- 微软永恒之蓝ms17010补丁下载-wannacry

勒索病毒爆发:上百国家遭"感染",Windows勒索病毒恐怖蔓延!勒索病毒,掀起了全球上百个国家.数十亿用户对网络安全的恐慌,微软推出的永恒之蓝ms17010补丁下载专为勒索病毒专 ...

随机推荐

- 后台返回数据判断是http还是后台本地图片 indexOf

今天的笔记呢,记录一下 其实这个应该后台去判断的,但是因为某种原因,今天我们前台做一下判断 事情是这样的,后台返回我一个url 这个url有的http开头的 也有他后台本地的例如:/img/1.pn ...

- Centos7 安装python3.7.2

下载python3.7.2源码 wget https://www.python.org/ftp/python/3.7.2/Python-3.7.2.tgz 下载完后对压缩包解压缩 tar -xf Py ...

- VC.【转】窗口置于前台并激活的方法

1.VC 窗口置于前台并激活的方法 - CSDN博客.html https://blog.csdn.net/oXunFeng/article/details/52681279 2.(http://ww ...

- Lua和C++交互 学习记录之九:在Lua中以面向对象的方式使用C++注册的类

主要内容转载自:子龙山人博客(强烈建议去子龙山人博客完全学习一遍) 部分内容查阅自:<Lua 5.3 参考手册>中文版 译者 云风 制作 Kavcc vs2013+lua-5.3.3 在 ...

- [C#]创建表格(.xlsx)的典型方法

Time:2017-10-11 10:12:13 利用EPPlus(4.1): 下载引用地址:http://epplus.codeplex.com/ --EPPlus is a .net libr ...

- Java操作zookeeper

Java操作zookeeper总共有三种方式: 1.原生的Java API 2.zkclient 3.curator 第一种实现代码: pom.xml <dependency> <g ...

- ico 图标 生成 工具 网站

http://www.faviconico.org/favicon favicon.ico在线制作,在线Favicon.ico制作转换工具

- 在Spring Boot中使用 @ConfigurationProperties 注解, @EnableConfigurationProperties

但 Spring Boot 提供了另一种方式 ,能够根据类型校验和管理application中的bean. 这里会介绍如何使用@ConfigurationProperties.继续使用mail做例子. ...

- Spring Boot 之注解@Component @ConfigurationProperties(prefix = "sms") 使用@ConfigurationProperties读取yml配置

从spring-boot开始,已经支持yml文件形式的配置,@ConfigurationProperties的大致作用就是通过它可以把properties或者yml配置直接转成对象 @Componen ...

- 基于BindingSource的WinForm开发

BindingSource控件介绍 BindingSource控件介绍 BindingSource控件是.NET Framework 2.0提供的新控件之一.BindingSource控件与数据源建立 ...