跟bWAPP学WEB安全(PHP代码)--XPath注入

XML/Xpath注入

看了下,A2里面是认证与会话管理的破坏或称之为绕过,没有特别要写的,很多就是小问题,可能会将这类问题放在最后写一下。一篇博客,这里还是更多的着重在能够获取信息或者服务器权限的漏洞上。还是来讲讲Xpath注入吧,其本质与SQL注入一致,但是其注入拼接的语言不是SQL而是Xpath,仅此而已。防御也很简单,我以前博客里面也提到过,过滤关键字或特殊字符即可。

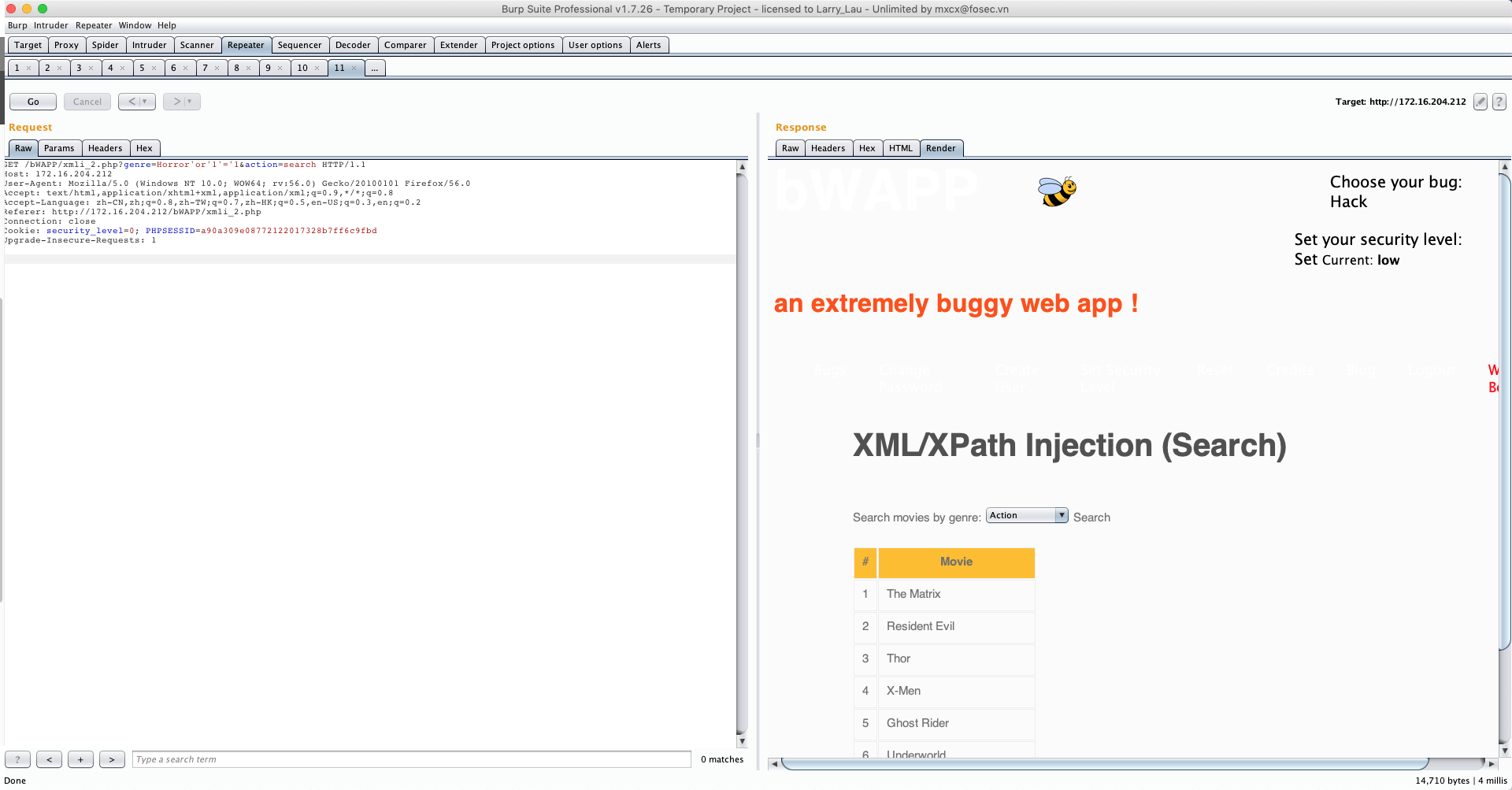

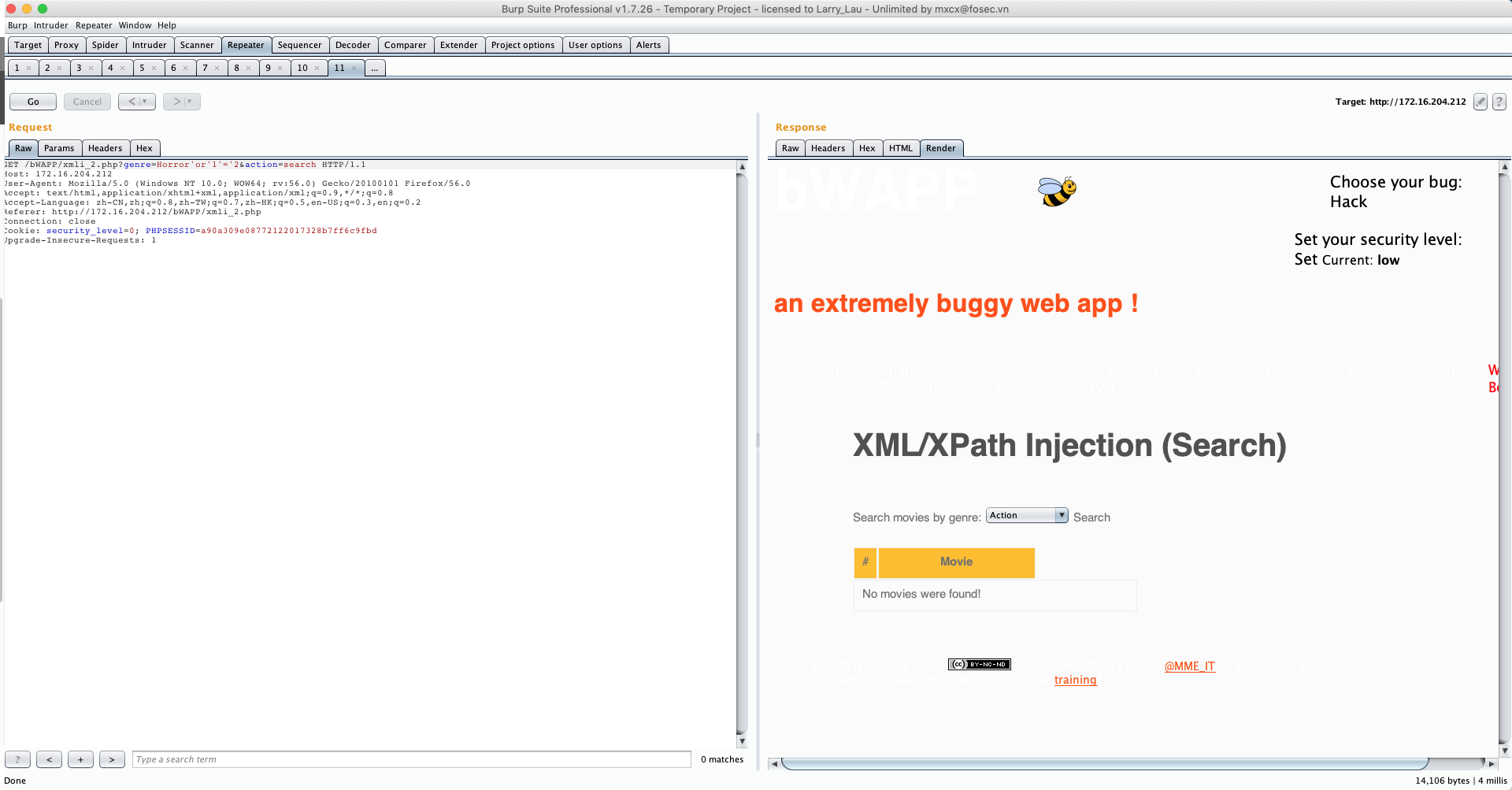

黑盒测试

burp的scanner扫描

Payload:harry' or true() or ''='o (不严格依照图片)

Payload分析

假设XML组织结构如下:

<users>

<user>

<firstname>Tom</firstname>

<lastname>Riddle</lastname>

<loginID>voldemort</loginID>

<password>harrypotter</password>

</user>

...

<users>

我们先来看下正常的一个登陆过程//users/user1[loginID/text()='voldemort'and password/text()='harrypotter'] 这样检索才能登陆成功,但是

#注入的情况

//users/user1[loginID/text()='voldemort' and password/text()='harry’ or true() or ''='o']

password的判断成为0 or 1 or 0 或运算一真则真,所以认证通过。

搜索的情况

Horror'or'1'='1

Horror'or'1'='2

bWAPP源码分析:

function xmli($data)

{

if(isset($_COOKIE["security_level"]))

{

switch($_COOKIE["security_level"])

{

case "0" :

$data = no_check($data);

break;

case "1" :

$data = xmli_check_1($data);

break;

case "2" :

$data = xmli_check_1($data);

break;

default :

$data = no_check($data);

break;

}

}

return $data;

}

function xmli_check_1($data)

{

// Replaces dangerous characters: ( ) = ' [ ] : , * / WHITESPACE

$input = str_replace("(", "", $data);

$input = str_replace(")", "", $input);

$input = str_replace("=", "", $input);

$input = str_replace("'", "", $input);

$input = str_replace("[", "", $input);

$input = str_replace("]", "", $input);

$input = str_replace(":", "", $input);

$input = str_replace(",", "", $input);

$input = str_replace("*", "", $input);

$input = str_replace("/", "", $input);

$input = str_replace(" ", "", $input);

return $input;

}

//当然搜索的时候还有其他防御方法

$result = $xml->xpath("//hero[contains(genre, '$genre')]/movie");

做好过滤就可以防御了

跟bWAPP学WEB安全(PHP代码)--XPath注入的更多相关文章

- 跟bWAPP学WEB安全(PHP代码)--SQL注入的一些技巧

背景 模拟环境还是 bWAPP,只不过这个bWAPP的SQL注入有点多,一一写意义不大,在这边就利用这个环境来尝试一些SQL注入的技巧.并研究下PHP的防御代码. 普通的bWAPPSQL注入的简单介绍 ...

- 跟bWAPP学WEB安全(PHP代码)--HTML注入和iFrame注入

背景 这里讲解HTML注入和iFrame注入,其他的本质都是HTML的改变.那么有人会问,XSS与HTML注入有啥区别呢?其实本质上都是没有区别的,改变前端代码,来攻击客户端,但是XSS可以理解为注入 ...

- 跟bWAPP学WEB安全(PHP代码)--终结篇:文件目录遍历、文件上传、SSRF、CSRF、XXE、文件包含

前言 过年过的很不顺,家里领导和我本人接连生病,年前腊月29才都治好出院,大年初六家里的拉布拉多爱犬又因为细小医治无效离开了,没能过年回家,花了好多钱,狗狗还离世了.所以也就没什么心思更新博客.今天初 ...

- 跟bWAPP学WEB安全(PHP代码)--OS命令注入

背景 这是温故知新的一个系列,也是重新拾起WEB安全的一个系列,同时希望能稍微有点对初学者的帮助.第一篇先来讲讲OS命令注入 bWAPP里面有两个页面也就是两个漏洞,来验证OS命令注入.一个是有回显的 ...

- 跟bWAPP学WEB安全(PHP代码)--认证绕过与会话管理

背景 这里主要是代码逻辑问题,而不是代码使用函数的问题,因此在这个里面就不粘贴具体代码了,而是分类介绍下bWAPP中涉及的安全问题: 验证码问题 找回问题 账号口令问题 Cookies问题 Sessi ...

- 跟bWAPP学WEB安全(PHP代码)--PHP代码注入

---恢复内容开始--- 背景 今天我们换一个方式来分析这个漏洞,从渗透的角度去搞. 渗透过程 测试漏洞 先来看看,观察URL是:http://192.168.195.195/bWAPP/phpi.p ...

- 跟bWAPP学WEB安全(PHP代码)--邮件头和LDAP注入

背景 由于时间限制和这俩漏洞也不是特别常用,在这里就不搭建环境了,我们从注入原来和代码审计的角度来看看. 邮件头注入 注入原理: 这个地方首先要说一下邮件的结构,分为信封(MAIL FROM.RCPT ...

- 跟bWAPP学WEB安全(PHP代码)--XSS跨站脚本攻击

背景 这个系列有很多题,但是其实考察的相近,类似的就不在多说,我们来看吧.主要分几个点来讲: 反射型 存储型 JSON XM 头部字段相关 分类介绍 反射型 在请求中构造了XSS的Payload,一般 ...

- 跟bWAPP学WEB安全(PHP代码)--SSL(Server-Side-Include)漏洞

什么是Server-Side-Include漏洞 服务端包含漏洞是指发送指令到服务器,服务器会将指令运行完,把运行结果包含在返回文件中发送给你.利用这种漏洞可以获取服务端的信息甚至执行命令,这样的指令 ...

随机推荐

- bugly中批量隐藏版本

App项目使用Bugly的内测分发功能进行整包的测试,但日积月累之后,版本就会特别多.而线上同时跑的版本可能不过三个左右,那么多版本会干扰到查看崩溃.选择版本,如何隐藏呢? 右上角,更多 –> ...

- VS2010环境下Winpcap配置方法 (转)

VS2010 配置Winpcap 新建一个项目,GetDevs.cpp.用来测试.测试代码最后有给出. View->Property Manager Debug|Win32 -> Mirc ...

- Android APK反编译详解(附图) (转)

这段时间在学Android应用开发,在想既然是用Java开发的应该很好反编译从而得到源代码吧,google了一下,确实很简单,以下是我的实践过程. 在此郑重声明,贴出来的目的不是为了去破解人家的软件, ...

- windows和linux文件输 - ftp

1. linux到linux的复制直接用scp命令 但是windows下就麻烦点, 安装winscp, 配置用户名和密码即可随意拖拽了. 下载地址: 需要linux电脑的用户名和密码即可 2. win ...

- SpringBoot集成redis的LBS功能

下面的代码实现了添加经纬度数据 和 搜索经纬度数据的功能: import java.util.List; import com.longge.goods.dto.BuildingDto; import ...

- pycharm怎么设置代码自动补齐

代码补全功能在PyCharm上是一流的.默认情况下PyCharm会在你输入的时候给出建议: 由于此功能可有点耗电,你可以通过选择File→Power Save Mode来禁用它.您仍然可以通过Cont ...

- maven本地仓库中存在jar包,但编译不成功,显示jar包不存在

介绍一下背景,项目要迁移进坑人的离线的内网开发,将在同事那编译通过的代码和maven仓库拷进内网,打算编译通过之后再上传私服,结果配好maven之后,本地库中的部分jar包显示没有引入,如下面的波浪线 ...

- 各种软件的安装教程centos mysql tomcat nginx jenkins jira 等等

464 Star3,606 Fork 1,460 judasn/Linux-Tutorial 作者: https://github.com/judasn Linux-Tutorial/markdow ...

- 物联网架构成长之路(23)-Docker练习之Elasticsearch服务搭建

0. 前言 最近基本都是学一些环境配置,和一些中间件的安装与配置.没有实际编写代码.可能看起来有点水,我对自己的学习方式是,先要了解各个中间件的安装配置以及简单使用,理论应用场景,然后我在小项目中,逐 ...

- Python3实现Win10桌面背景自动切换

[本文出自天外归云的博客园] 得空写了个自动切换桌面背景图片的小程序.再不写python就要扔键盘了,对vue还有那么一点好感,天天php真是有够烦. 准备工作 准备个文件夹放在桌面上,平时看到什么高 ...