BUUCTF CRYPTO部分题目wp

对密码学了解不多,做一下熟悉熟悉

1,看我回旋踢

给的密文synt{5pq1004q-86n5-46q8-o720-oro5on0417r1}

简单的凯撒密码,用http://www.zjslove.com/3.decode/kaisa/index.html

得到flag

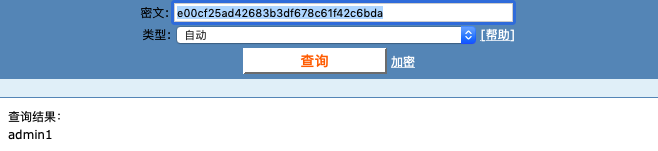

2,md5

密文:e00cf25ad42683b3df678c61f42c6bda

md5解密:https://www.cmd5.com

得到flag

3,url编码

密文:%66%6c%61%67%7b%61%6e%64%20%31%3d%31%7d

用http://tool.chinaz.com/tools/urlencode.aspx

得到flag

4,摩丝

密文:.. .-.. --- ...- . -.-- --- ..-

大写得到flag

5,变异凯撒

密文:afZ_r9VYfScOeO_UL^RWUc

格式:flag{}

根据格式,密文前五位ascii与格式相差为5,6,7,8,9,写脚本

m='afZ_r9VYfScOeO_UL^RWUc'

a=5

for i in range(0,len(m)):

print(chr(ord(m[i])+a),end='')

a+=1

6,Quoted-printable

密文:=E9=82=A3=E4=BD=A0=E4=B9=9F=E5=BE=88=E6=A3=92=E5=93=A6

用http://web.chacuo.net/charsetquotedprintable

解密得flag

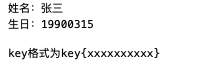

7,password

打开文件

flag{zs19900315}

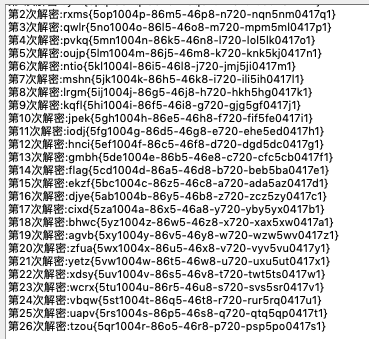

8,一眼就解密

密文:ZmxhZ3tUSEVfRkxBR19PRl9USElTX1NUUklOR30=

base64:http://tool.chinaz.com/Tools/Base64.aspx

解密得flag

9,丢失的MD5

送分题,给了一段python

import hashlib

for i in range(32,127):

for j in range(32,127):

for k in range(32,127):

m=hashlib.md5()

m.update('TASC'+chr(i)+'O3RJMV'+chr(j)+'WDJKX'+chr(k)+'ZM')

des=m.hexdigest()

if 'e9032' in des and 'da' in des and '' in des:

print des

跑一遍得flag,大概是展示md5爆破

10,rabbit

密文:U2FsdGVkX1/+ydnDPowGbjjJXhZxm2MP2AgI

rabbit密码:http://tool.chinaz.com/Tools/TextEncrypt.aspx

解密得flag

11,还原大师

md5爆破,写脚本

import hashlib

c='ABCDEFGHIJKLMNOPQRSTUVWXYZ'

a='e903???4dab????08?????51?80??8a?'

flag=0

def f(mds):

for i in range(0,len(a)):

if a[i]=='?':

continue

elif a[i]!=mds[i]:

return 0

return 1

for i in range(0,len(c)):

if flag==1:

break

for j in range(0,len(c)):

for k in range(0,len(c)):

b='TASC'+c[i]+'O3RJMV'+c[j]+'WDJKX'+c[k]+'ZM'

md=hashlib.md5(b.encode('utf8'))

mds=md.hexdigest()

flag=f(mds)

if flag==1:

print(mds)

得到flag

12,权限获得第一步

给的文件:Administrator:500:806EDC27AA52E314AAD3B435B51404EE:F4AD50F57683D4260DFD48AA351A17A8:::

这好像是Linux的shadow文件,密码是F4AD50F57683D4260DFD48AA351A17A8

得到flag

13,异性相吸

异或,给了两个文件,写脚本

with open('密文.txt' )as a:

a=a.read()

with open('key.txt' )as b:

b=b.read()

d=''

for i in range(0,len(b)):

c=chr(ord(a[i])^ord(b[i]))

d+=c

print(d)

得到flag

14,window系统密码

给文件:

Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

ctf:1002:06af9108f2e1fecf144e2e8adef09efd:a7fcb22a88038f35a8f39d503e7f0062:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

SUPPORT_388945a0:1001:aad3b435b51404eeaad3b435b51404ee:bef14eee40dffbc345eeb3f58e290d56:::

和上面权限那题一样,密码:a7fcb22a88038f35a8f39d503e7f0062

解密得flag

BUUCTF CRYPTO部分题目wp的更多相关文章

- BUUCTF MISC部分题目wp

MISC这里是平台上比较简单的misc,都放在一起,难一些的会单独写1,二维码图片里藏了一个压缩包,用binwalk -e分离,提示密码为4个数字,fcrackzip -b -c1 -l 4 -u 得 ...

- BUUCTF RE部分题目wp

RE 1,easyre拖进ida,得到flag 2,helloworld 将文件拖入apk改之理,得到flag 3,xor拖进ida,就是简单异或,写脚本 glo=[0x66,0x0a,0x6b,0x ...

- BUUCTF PWN部分题目wp

pwn好难啊 PWN 1,连上就有flag的pwnnc buuoj.cn 6000得到flag 2,RIP覆盖一下用ida分析一下,发现已有了system,只需覆盖RIP为fun()的地址,用peda ...

- BUUCTF Crypto

BUUCTF 几道crypto WP [AFCTF2018]Morse 简单的莫尔斯密码,最直观的莫尔斯密码是直接采用空格分割的点和划线,这题稍微绕了一下使用的是斜杠来划分 所以首先将斜杠全部替换为空 ...

- 2019“嘉韦思”杯RSA256题目wp

首先我们从网站下载了一个压缩包,解压出来一看里面有2个文件 首先我们先打开fllllllag康康,结果发现是一串乱码,这时候第一反应就是,文件被加密了,再看fllllllag下面的gy.key文件,更 ...

- (buuctf) - pwn入门部分wp - rip -- pwn1_sctf_2016

[buuctf]pwn入门 pwn学习之路引入 栈溢出引入 test_your_nc [题目链接] 注意到 Ubuntu 18, Linux系统 . nc 靶场 nc node3.buuoj.cn 2 ...

- 安恒西湖论剑线下上午CTF部分题目WP

简单的做了两个题,一道逆向,一道misc,其他题目,因为博主上课,时间不太够,复现时间也只有一天,后面的会慢慢补上 先说RE1,一道很简单的win32逆向,跟踪主函数,R或者TAB按几下, 根据esp ...

- BUUCTF 部分wp

目录 Buuctf crypto 0x01传感器 提示是曼联,猜测为曼彻斯特密码 wp:https://www.xmsec.cc/manchester-encode/ cipher: 55555555 ...

- BUUCTF Crypto_WP(2)

BUUCTF Crypto WP 几道密码学wp [GXYCTF2019]CheckIn 知识点:Base64,rot47 下载文件后,发现一个txt文件,打开发现一串base64,界面之后出现一串乱 ...

随机推荐

- 最简单的神经网络-感知器-python实现

import numpy as np import matplotlib.pyplot as plt X=np.array([[1,3,3], [1,4,3], [1,1,1]]) Y=np.arra ...

- 关于行内元素,内联元素before和after的大小设置问题

:before /:after伪元素默认是一个行内元素,所以这个元素设置width/height是无效的

- regex - POSIX 1003.2 正则表达式

DESCRIPTION 正则表达式 (``RE''s), 在 POSIX 1003.2 中定义,包含两种类型:新式 REs (基本上指的是 egrep 使用的那些,1003.2 称其为 ``exten ...

- Linux ssh黄金参数

Linux ssh黄金参数 命令: -o ConnectionAttempts= -o PasswordAuthentication=no -o StrictHostKeyChecking=no cp ...

- vscode编写代码快速生成html模板

!(英文)+tab 自动生成HTML模板

- qt如何去掉文件路径最后一个反斜杠的内容

QString strTemp = “E:\\hell\\word\\detect.txt” int nIndex = strTemp.lastIndexOf('\\'); strTemp ...

- ThinkPHP import 类库导入 include PHP文件

ThinkPHP 模拟了 Java 的类库导入机制,统一采用 import 方法进行类文件的加载.import 方法是 ThinkPHP 内建的类库和文件导入方法,提供了方便和灵活的文件导入机制,完全 ...

- python基础:2.二进制

1.二进制:计算机存储0,1的一种方式,规则是逢2进1. 一个数字在计算机存储的是一个字节,即8个bit,每个bit要么存储0,要么存储1. 0000 0000 (二进制)表示 0(十进制), 000 ...

- JavaSE---锁

1.概述 java中提供了种类丰富的锁, 每种锁因其特性不同,在合适的场景下发挥非常高的效率:

- python之字符串切分

在工作中,经常遇到字符串切分,尤其是操作linux命令,返回一段文本,如下面这种格式 Filesystem Size Used Avail Use% Mounted on /dev/vda1 40G ...