Jenkins配置基于角色的项目权限管理

转自: http://www.cnblogs.com/gao241/archive/2013/03/20/2971416.html, 版权归原作者。

本文将介绍如何配置jenkins,使其可以支持基于角色的项目权限管理。

由于jenkins默认的权限管理体系不支持用户组或角色的配置,因此需要安装第三发插件来支持角色的配置,本文将使用Role Strategy Plugin,介绍页面:https://wiki.jenkins-ci.org/display/JENKINS/Role+Strategy+Plugin

一、配置插件

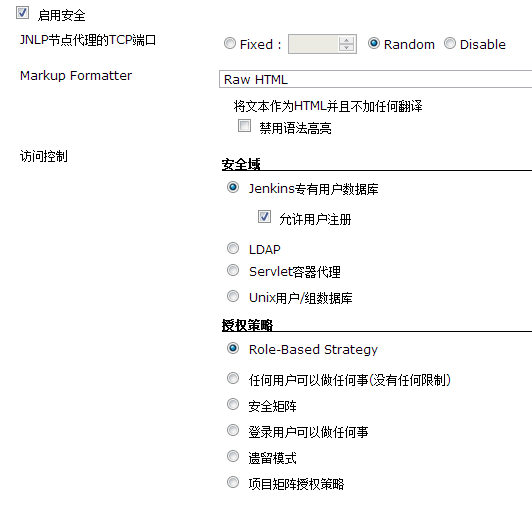

安装插件后,进入系统设置页面,配置如下:

官网上安全域设置为Servlet容器代理,实际操作发现Jenkins专有用户数据库也是可以的。

二、配置权限

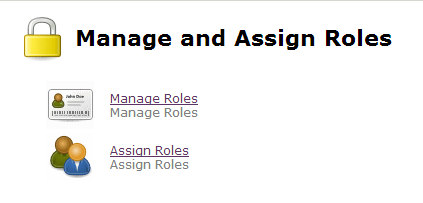

在系统管理页面点击Manage and Assign Roles进入角色管理页面:

1、管理角色(Manage Roles)

选择该项可以创建全局角色、项目角色,并可以为角色分配权限。

如上图,分别创建了admin、anonymous两个全局角色,Online Program、test两个项目角色。

项目角色与全局角色的区别就是,项目角色只能管理项目,没有管理jenkins的权限配置。

添加项目角色时,需要制定匹配项目的模式,如上图中的Pattern,官方文档介绍该选项支持正则表达式,如“Roger-.”表示所有以Roger-开头的项目,“(?i)roger-.*”表示以roger-开头的项目并且不区分大小写,如以ABC开头的项目可以配置为“ABC|ABC.*”,也可以使用“abc|bcd|efg”直接匹配多个项目。

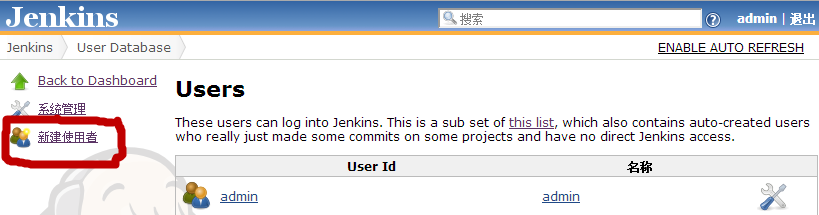

2、创建用户

在分配角色之前需要先创建用户。

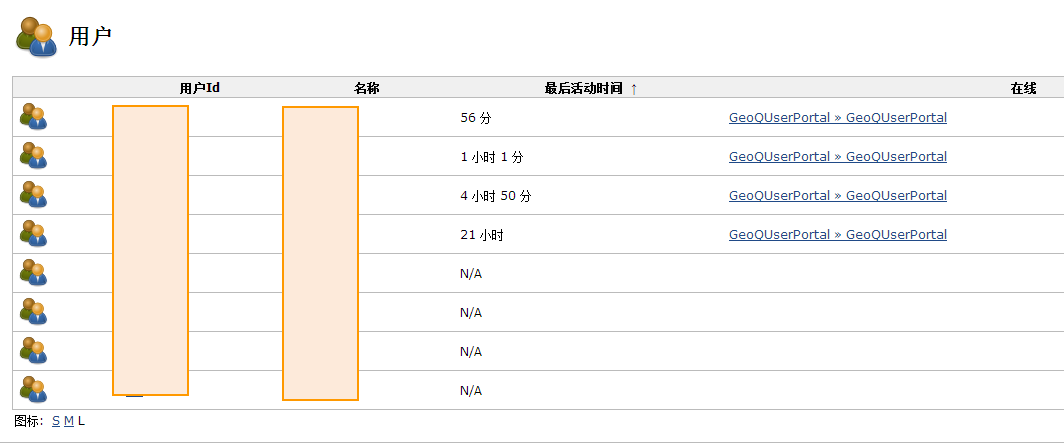

在系统管理页面,点击管理用户:

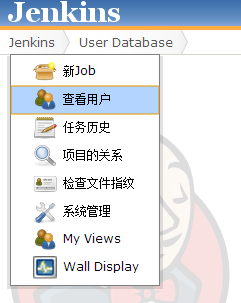

点击新建使用者可以创建新用户,如果之前有项目与scm版本管理系统(如svn、git等)连接并获取源码构建过,jenkins会从svn中读取到一些用户信息,可以在查看用户菜单中看到这些用户:

点击用户id或名称都可以修改用户信息。

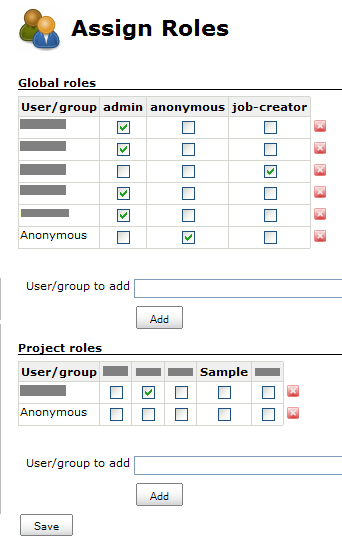

3、分配角色(Assign Roles)

选择Assign Roles可以为用户分配所属角色,可以分配全局角色和项目角色。

如上图,将不同的用户分别分配给不同的角色,这样用户就可以具有角色所拥有的权限。

三、深入了解

该插件从2011年10月发布1.1.2版本后就不再维护了,因此会有一些小问题,但不影响使用,比如在分配角色后点击保存按钮时有可能会发生异常,浏览器点击后退按钮后重新提交就可以操作成功。

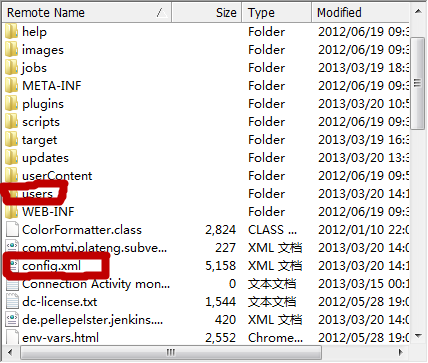

另外如果配置失败导致不能登录,可以通过修改配置文件恢复初始设置。

首先了解一下配置文件。

进入jenkins安装目录,用户配置信息和角色配置信息都以配置文件的形式存储。

上图中users目录存放了各个用户的配置信息,每个用户都会创建与用户名相同的文件夹,文件夹中包含config.xml文件,配置示例如下:

<?xml version='1.0' encoding='UTF-8'?>

<user>

<fullName>admin</fullName>

<properties>

<jenkins.security.ApiTokenProperty>

<apiToken>EfowsOP9H5arYxMmuFrbPjjITgu/fjtvHib5okFJ9DmPTu/088cvHxlE9RHwVv+S</apiToken>

</jenkins.security.ApiTokenProperty>

<hudson.model.MyViewsProperty>

<views>

<hudson.model.AllView>

<owner class="hudson.model.MyViewsProperty" reference="http://www.cnblogs.com/.."/>

<name>All</name>

<filterExecutors>false</filterExecutors>

<filterQueue>false</filterQueue>

<properties class="hudson.model.View$PropertyList"/>

</hudson.model.AllView>

</views>

</hudson.model.MyViewsProperty>

<hudson.search.UserSearchProperty>

<insensitiveSearch>false</insensitiveSearch>

</hudson.search.UserSearchProperty>

<hudson.security.HudsonPrivateSecurityRealm_-Details>

<passwordHash>uAEYii:02e0cd0d78abf90e42b28e7d3d4fe64776ae8fa9500e379f2598cc65e1b0fb70</passwordHash>

</hudson.security.HudsonPrivateSecurityRealm_-Details>

<hudson.tasks.Mailer_-UserProperty>

<emailAddress>gaoliang@esrichina.com.cn</emailAddress>

</hudson.tasks.Mailer_-UserProperty>

</properties> </user>

角色配置在$Jenkins_home/config.xml文件中,示例如下:

<useSecurity>true</useSecurity>

<authorizationStrategy class="com.michelin.cio.hudson.plugins.rolestrategy.RoleBasedAuthorizationStrategy">

<roleMap type="globalRoles">

<role name="admin" pattern=".*">

<permissions>

<permission>hudson.model.Hudson.Read</permission>

<permission>hudson.model.Hudson.Administer</permission>

<permission>hudson.model.View.Delete</permission>

<permission>hudson.model.Computer.Create</permission>

<permission>hudson.model.Computer.Delete</permission>

<permission>hudson.model.Hudson.RunScripts</permission>

<permission>hudson.model.View.Read</permission>

<permission>hudson.model.Run.Update</permission>

<permission>hudson.model.Item.Workspace</permission>

<permission>hudson.model.Computer.Connect</permission>

<permission>hudson.model.Computer.Configure</permission>

<permission>hudson.model.Item.Cancel</permission>

<permission>hudson.model.Item.Configure</permission>

<permission>hudson.model.Item.Discover</permission>

<permission>hudson.model.Item.Create</permission>

<permission>hudson.model.View.Configure</permission>

<permission>hudson.model.Computer.Disconnect</permission>

<permission>hudson.model.Item.Delete</permission>

<permission>hudson.model.Item.Read</permission>

<permission>hudson.model.Item.Build</permission>

<permission>hudson.model.Run.Delete</permission>

<permission>hudson.model.View.Create</permission>

<permission>hudson.scm.SCM.Tag</permission>

</permissions>

<assignedSIDs>

<sid>admin</sid>

</assignedSIDs>

</role>

<role name="anonymous" pattern=".*">

<permissions>

<permission>hudson.model.Hudson.Read</permission>

</permissions>

<assignedSIDs>

<sid>anonymous</sid>

</assignedSIDs>

</role>

</roleMap>

<roleMap type="projectRoles">

<role name="Online Program" pattern="GeoQPortal|GeoQUserPortal">

<permissions>

<permission>hudson.model.Item.Read</permission>

<permission>hudson.model.Item.Build</permission>

<permission>hudson.model.Run.Delete</permission>

<permission>hudson.model.Item.Workspace</permission>

<permission>hudson.model.Run.Update</permission>

<permission>hudson.scm.SCM.Tag</permission>

<permission>hudson.model.Item.Cancel</permission>

<permission>hudson.model.Item.Discover</permission>

</permissions>

<assignedSIDs>

<sid>caox</sid>

<sid>wangwh</sid>

<sid>yuh</sid>

<sid>chenjj</sid>

<sid>lim</sid>

<sid>zhangy</sid>

</assignedSIDs>

</role>

<role name="test" pattern="Compress">

<permissions>

<permission>hudson.model.Item.Delete</permission>

<permission>hudson.model.Item.Read</permission>

<permission>hudson.model.Item.Build</permission>

<permission>hudson.model.Run.Delete</permission>

<permission>hudson.model.Item.Workspace</permission>

<permission>hudson.model.Run.Update</permission>

<permission>hudson.scm.SCM.Tag</permission>

<permission>hudson.model.Item.Cancel</permission>

<permission>hudson.model.Item.Configure</permission>

<permission>hudson.model.Item.Discover</permission>

</permissions>

<assignedSIDs>

<sid>wangwh</sid>

</assignedSIDs>

</role>

</roleMap>

</authorizationStrategy>

<securityRealm class="hudson.security.HudsonPrivateSecurityRealm">

<disableSignup>false</disableSignup>

<enableCaptcha>false</enableCaptcha>

</securityRealm>

如果发生用户不能登录的情况,可以尝试以下几种方法解决

1、方法1

- 删除用户相关的目录

- 修改$Jenkins_home/config.xml文件:<useSecurity>false</useSecurity>

- 删除authorizationStrategy、securityRealm节点

- 重新启动Jenkins

使用该方法将删除Jenkins的权限管理,恢复成为初始状态。

2、方法2

- 修改$Jenkins_home/config.xml文件,修改授权方式为系统自带的安全矩阵方式

authorizationStrategy节点class属性修改为hudson.security.GlobalMatrixAuthorizationStrategy

- 配置示例如下,该示例是分配给admin用户所有权限

<useSecurity>true</useSecurity>

<authorizationStrategy class="hudson.security.GlobalMatrixAuthorizationStrategy">

<permission>hudson.model.Computer.Configure:admin</permission>

<permission>hudson.model.Computer.Connect:admin</permission>

<permission>hudson.model.Computer.Create:admin</permission>

<permission>hudson.model.Computer.Delete:admin</permission>

<permission>hudson.model.Computer.Disconnect:admin</permission>

<permission>hudson.model.Hudson.Administer:admin</permission>

<permission>hudson.model.Hudson.Read:admin</permission>

<permission>hudson.model.Hudson.Read:anonymous</permission>

<permission>hudson.model.Hudson.RunScripts:admin</permission>

<permission>hudson.model.Item.Build:admin</permission>

<permission>hudson.model.Item.Cancel:admin</permission>

<permission>hudson.model.Item.Configure:admin</permission>

<permission>hudson.model.Item.Create:admin</permission>

<permission>hudson.model.Item.Delete:admin</permission>

<permission>hudson.model.Item.Discover:admin</permission>

<permission>hudson.model.Item.Read:admin</permission>

<permission>hudson.model.Item.Workspace:admin</permission>

<permission>hudson.model.Run.Delete:admin</permission>

<permission>hudson.model.Run.Update:admin</permission>

<permission>hudson.model.View.Configure:admin</permission>

<permission>hudson.model.View.Create:admin</permission>

<permission>hudson.model.View.Delete:admin</permission>

<permission>hudson.model.View.Read:admin</permission>

<permission>hudson.scm.SCM.Tag:admin</permission>

</authorizationStrategy>

<securityRealm class="hudson.security.HudsonPrivateSecurityRealm">

<disableSignup>false</disableSignup>

<enableCaptcha>false</enableCaptcha>

</securityRealm>

- 重新启动Jenkins

使用该方法Jenkins将恢复为安全矩阵方式授权。

Jenkins配置基于角色的项目权限管理的更多相关文章

- jenkins配置基于角色的项目权限管理设置步骤

jenkins配置基于角色的项目权限管理设置步骤 本文链接:https://blog.csdn.net/russ44/article/details/52276222 由于jenkins默认的权限管理 ...

- Jenkins配置基于角色的项目权限管理--转

本文将介绍如何配置jenkins,使其可以支持基于角色的项目权限管理. 由于jenkins默认的权限管理体系不支持用户组或角色的配置,因此需要安装第三发插件来支持角色的配置,本文将使用Role Str ...

- Jenkins基于角色的项目权限管理

参考博客:http://www.cnblogs.com/davidwang456/p/3701972.html 一.简介 由于jenkins默认的权限管理体系不支持用户组或角色的配置,因此需要安装第三 ...

- vue基于d2-admin的RBAC权限管理解决方案

前两篇关于vue权限路由文章的填坑,说了一堆理论,是时候操作一波了. vue权限路由实现方式总结 vue权限路由实现方式总结二 选择d2-admin是因为element-ui的相关开源项目里,d2-a ...

- 自学Aruba5.1-Aruba 基于角色(role)的策略管理(重点)

点击返回:自学Aruba之路 自学Aruba5.1-Aruba 基于角色(role)的策略管理(重点) 1. 角色Role介绍 在ArubaOS中,用户(User)指的是已经完成连接,并获取到IP地址 ...

- 基于EasyUI Treegrid的权限管理资源列表

1. 前言 最近在开发系统权限管理相关的功能,主要包含用户管理,资源管理,角色管理,组类别管理等小的模块.之前的Web开发中也用过jQueryEasyUI插件,感觉这款插件简单易用,上手很快.以前用到 ...

- 基于RBAC模式的权限管理系统设计概要

很多人都知道以角色为基础的权限管理设计(RBAC),但是大部分人似懂非懂,不知道完整的权限管理系统都包括哪些内容. 在此以权限管理的使用场景来说明一下完整的权限管理内容. 一是鉴权管理,即权 ...

- 基于角色访问控制RBAC权限模型的动态资源访问权限管理实现

RBAC权限模型(Role-Based Access Control) 前面主要介绍了元数据管理和业务数据的处理,通常一个系统都会有多个用户,不同用户具有不同的权限,本文主要介绍基于RBAC动态权限管 ...

- jenkins配置01--用户添加及权限配置

原文出自:https://www.cnblogs.com/kevingrace/p/6019707.html 下面重点记录下jenkins安装后的一些配置: (1)添加用户权限 jenkins初次登陆 ...

随机推荐

- typeof引发的思考

今天在群里看到一位网友提问:var status=1; typeof status 结果输出什么 我会心一笑 ,这尼玛这么简单,一看就是‘number’,结果网友说不是number,而是string ...

- 前端工程化-webpack简介(一)

本质上,webpack 是一个现代 JavaScript 应用程序的静态模块打包器(module bundler).当 webpack 处理应用程序时,它会递归地构建一个依赖关系图(dependenc ...

- poj2342 没有上司的舞会 树形dp基础

#include<iostream> #include<cstring> #include<cstdio> #include<vector> using ...

- TCP连接的3次握手和4次挥手

TCP连接的3次握手和4次挥手笔记 三次握手 TCP(Transmission Control Protocol) 传输控制协议 TCP是主机对主机层的传输控制协议,提供可靠的连接服务,采用三次握手确 ...

- python 全栈开发,Day62(外键的变种(三种关系),数据的增删改,单表查询,多表查询)

一.外键的变种(三种关系) 本节重点: 如何找出两张表之间的关系 表的三种关系 一.介绍 因为有foreign key的约束,使得两张表形成了三种了关系: 多对一 多对多 一对一 二.重点理解如果找出 ...

- python 全栈开发,Day46(列表标签,表格标签,表单标签,css的引入方式,css选择器)

一.列表标签 列表标签分为三种. 1.无序列表<ul>,无序列表中的每一项是<li> 英文单词解释如下: ul:unordered list,“无序列表”的意思. li:lis ...

- 【C++ Primer 第15章】定义派生类析构函数

学习资料 • 基类和派生类析构函数执行顺序 定义派生类析构函数 [注意]定义一个对象时先调用基类的构造函数.然后调用派生类的构造函数:析构的时候恰好相反:先调用派生类的析构函数.然后调用基类的析构函数 ...

- 数据流分段下载(Http之 Range)

public FileStreamResult StreamUploadedSongs(int id) { byte[] song = db.UploadedSongs.Where(x => x ...

- python yield,到这个层次,才能叫深入哈

http://python.jobbole.com/88677/?utm_source=blog.jobbole.com&utm_medium=relatedPosts ~~~~~~~~~~~ ...

- flex布局简介

一.概述 浮动在移动布局中不再重要,flex盒模型越来越重要. flexbox经历过三个版本,主要区别是2009年到2012年之间的语法变化. 最新的语法和现在规范是同步的(例display:flex ...