2020/2/1 PHP代码审计之变量覆盖漏洞

0x00 变量覆盖简介

变量覆盖是指变量未被初始化,我们自定义的参数值可以替换程序原有的变量值。

0x01 漏洞危害

通常结合程序的其他漏洞实现完整的攻击,比如文件上传页面,覆盖掉原来白名单的列表,导致任意文件上传;用户注册页面控制没覆盖的未初始化变量导致SQL。

0x02 挖掘经验

常见危险函数:

$$使用不当

extract()函数使用不当

parse_str()使用不当

import_request_variables() 开启了全局变量注册等

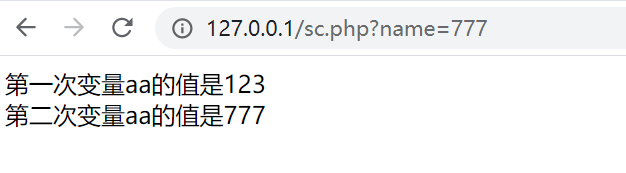

0x03 $$使用不当

$$使用不当

<meta http-equiv="Content-Type" content="text/html; charset=utf-8"/>

<?php

$a='aa';

$aa='123';

echo '第一次变量aa的值是'.$aa.'<br>';

$$a=$_GET['name'];

echo '第二次变量aa的值是'.$$a.'<br>'; //$$a=$($a)=$aa=$_GET

?>

分析一下下面的$$a,

$$a=$($a)=$aa,但是其中的$aa值可以由我们传入的值覆盖,这就造成了变量覆盖

表达:

$a=$_GET['name']

$_GET['name']=?name=

常见的遍历方式释放代码,可能导致变量覆盖漏洞。

<?

$chs = '';

if($_POST && $charset != 'utf-8'){

$chs = new Chinese('UTF-8', $charset);

foreach($_POST as $key => $value){

$$key = $chs->Convert($value);

}

unset($chs);

}

?>

若提交参数chs,则可覆盖变量"$chs"的值。

ps:在代码审计时需要注意类似“$$k”的变量赋值方式有可能覆盖已有的变量,从而导致一些不可控制的结果。

导致变量覆盖最初始的问题是因为全局变量问题

全局变量注册一定要关闭

即

register_globals=Off。

通过$GLOBALS获取的变量,也可能导致变量覆盖。。

<?php

echo "Register_globals:".(int)ini_get("register_globals")."<br/>";

if (ini_get('register_globals')) foreach($_REQUEST as $k=>$v) unset(${$k});

print $a;

print $_GET[b];

?>

变量$a未初始化,在register_globals=ON时,再尝试控制“$a”的值(http://www.a.com/test1.php?a=1&b=2),会因为这段代码而出错。

而当尝试注入“GLOBALS[a]”以覆盖全局变量时(http://www.a.com/test1.php?GLOBALS[a]=1&b=2),则可以成功控制变量“$a”的值。这是因为unset()默认只会销毁局部变量,要销毁全局变量必须使用$GLOBALS。

而在register_globals=OFF时,则无法覆盖到全局变量。

ps:register_globals的意思是注册为全局变量,所以当On的时候,传递过来的值会被直接注册为全局变量而直接使用,当为OFF的时候,就需要到特定的数组中去得到它。unset用于释放给定的变量

0x04 extract()变量覆盖

extract — 从数组中将变量导入到当前的符号表

说明

int extract ( array &$array [, int $flags = EXTR_OVERWRITE [, string $prefix = NULL ]] )

本函数用来将变量从数组中导入到当前的符号表中。

检查每个键名看是否可以作为一个合法的变量名,同时也检查和符号表中已有的变量名的冲突。

参数

array

一个关联数组。此函数会将键名当作变量名,值作为变量的值。 对每个键/值对都会在当前的符号表中建立变量,并受到 flags 和 prefix 参数的影响。

必须使用关联数组,数字索引的数组将不会产生结果,除非用了 EXTR_PREFIX_ALL 或者 EXTR_PREFIX_INVALID。

flags

对待非法/数字和冲突的键名的方法将根据取出标记 flags 参数决定。

prefix

注意 prefix 仅在 flags 的值是 EXTR_PREFIX_SAME,EXTR_PREFIX_ALL,EXTR_PREFIX_INVALID 或 EXTR_PREFIX_IF_EXISTS 时需要。 如果附加了前缀后的结果不是合法的变量名,将不会导入到符号表中。前缀和数组键名之间会自动加上一个下划线。

返回值

返回成功导入到符号表中的变量数目

注:flags的危险参数

EXTR_OVERWRITE如果有冲突,覆盖已有的变量

EXTR_SKIP如果有冲突,不覆盖已有的变量

EXTR_PREFIX_SAME如果有冲突,在变量名前加上前缀 prefix。

EXTR_PREFIX_ALL给所有变量名加上前缀 prefix。

EXTR_PREFIX_INVALID仅在非法/数字的变量名前加上前缀 prefix。

EXTR_IF_EXISTS仅在当前符号表中已有同名变量时,覆盖它们的值。其它的都不处理。 举个例子,以下情况非常有用:定义一些有效变量,然后从 $_REQUEST 中仅导入这些已定义的变量。

EXTR_PREFIX_IF_EXISTS仅在当前符号表中已有同名变量时,建立附加了前缀的变量名,其它的都不处理。

EXTR_REFS将变量作为引用提取。这有力地表明了导入的变量仍然引用了 array 参数的值。可以单独使用这个标志或者在 flags 中用 OR 与其它任何标志结合使用。

如果没有指定 flags,则被假定为 EXTR_OVERWRITE。

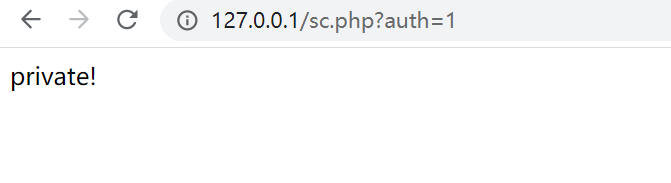

代码:

<?php

$auth = '0';

extract($_GET);

if($auth==1){

echo "private!";

}else{

echo "public!";

}

?>

这种情况没有指定 flags,则被假定为 EXTR_OVERWRITE

假设用户构造以下链接:http://www.a.com/test1.php?auth=1界面上会打印出private!

安全的做法是确定register_globals=OFF后,在调用extract()时使用EXTR_SKIP保证已有变量不会被覆盖。

ps:

PHP extract() 函数从数组中把变量导入到当前的符号表中。对于数组中的每个元素,键名用于变量名,键值用于变量值。

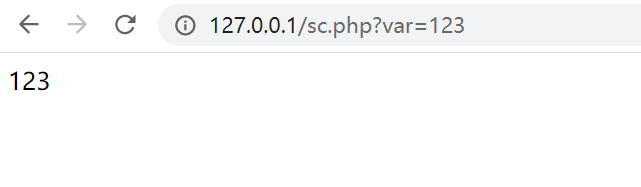

0x05 parse_str()变量覆盖

parse_str — 将字符串解析成多个变量

说明

void parse_str ( string $str [, array &$arr ] )

如果 str 是 URL 传递入的查询字符串(query string),则将它解析为变量并设置到当前作用域。

参数

str

输入的字符串。

arr

如果设置了第二个变量 arr,变量将会以数组元素的形式存入到这个数组,作为替代。

//var.php?var=new

$var='init';

parse_str($_SERVER['QUERY_STRING']);

print $var;

与parse_str()类似的函数还有mb_parse_str()

PS:

parse_str — 将字符串解析成多个变量,如果参数str是URL传递入的查询字符串(query string),则将它解析为变量并设置到当前作用域。

0x06 import_request_variables变量覆盖

<?php

$auth = '0';

import_request_variables('G');

if($auth == 1){

echo "private!";

}else{

echo "public!";

}

?>

当用户输入http://www.a.com/test1.php?auth=1时,网页上会输出private!

import_request_variables('G')指定导入GET请求中的变量,从而导致变量覆盖。

ps:

import_request_variables — 将 GET/POST/Cookie 变量导入到全局作用域中。如果你禁止了 register_globals,但又想用到一些全局变量,那么此函数就很有用。

0x07 修复方案

1:在php.ini文件中设置register_globals=Off;

2:使用原始变量数组,如$_POST,$_GET等数组变量进行操作;

3:不使用foreach语句来遍历$_GET变量,而改用[(index.php)]来指定

4:验证变量是否存在,注册变量前先判断变量是否存在。

2020/2/1 PHP代码审计之变量覆盖漏洞的更多相关文章

- PHP代码审计笔记--变量覆盖漏洞

变量覆盖指的是用我们自定义的参数值替换程序原有的变量值,一般变量覆盖漏洞需要结合程序的其它功能来实现完整的攻击. 经常导致变量覆盖漏洞场景有:$$,extract()函数,parse_str()函数, ...

- CTF——代码审计之变量覆盖漏洞writeup【2】

题目: 基础: 所需基础知识见变量覆盖漏洞[1] 分析: 现在的$a=’hi’,而下面的函数需满足$a=’jaivy’才可以输出flag,那么需要做的事就是想办法覆盖掉$a原来的值. 那么出现的提示 ...

- CTF——代码审计之变量覆盖漏洞writeup【1】

题目: 所需基础知识: 分析: 思路:由于目的是要拿$flag的值,所以可以得出最终会输出两个变量,而$flag的值在红框那行,被我们自己post的值给覆盖,所以flag值肯定不会在这出来,那么只剩下 ...

- php代码审计之变量覆盖

变量覆盖一般由这四个函数引起 <?php $b=3; $a = array('b' => '1' ); extract($a,EXTR_OVERWRITE); print_r($b); / ...

- 代码审计-MetInfo CMS变量覆盖漏洞

0x01 代码分析 安装好后是这样的 漏洞文件地址\include\common.inc.php 首先是在这个文件发现存在变量覆盖的漏洞 foreach(array('_COOKIE', '_POST ...

- ctf变量覆盖漏洞:

1.变量覆盖: ①:针对extract函数的变量覆盖漏洞: <?php @error_reporting(E_ALL^E_NOTICE); require('config.php'); if($ ...

- 7. 由一道ctf学习变量覆盖漏洞

0×00 背景 近期在研究学习变量覆盖漏洞的问题,于是就把之前学习的和近期看到的CTF题目中有关变量覆盖的题目结合下进一步研究. 通常将可以用自定义的参数值替换原有变量值的情况称为变量覆盖漏洞.经常导 ...

- Web安全之变量覆盖漏洞

通常将可以用自定义的参数值替换原有变量值的情况称为变量覆盖漏洞.经常导致变量覆盖漏洞场景有:$$使用不当,extract()函数使用不当,parse_str()函数使用不当,import_reques ...

- 变量覆盖漏洞学习及在webshell中的运用

一.发生条件: 函数使用不当($$.extract().parse_str().import_request_variables()等) 开启全局变量 二.基础了解: 1.$$定义 $$代表可变变量, ...

随机推荐

- git使用问题二删除远程仓库文件,本地保留不动

git rm --cached filename/-r directory git commit "xxxx" git push

- CodeForces - 876B Divisiblity of Differences

题意:给定n个数,从中选取k个数,使得任意两个数之差能被m整除,若能选出k个数,则输出,否则输出“No”. 分析: 1.若k个数之差都能被m整除,那么他们两两之间相差的是m的倍数,即他们对m取余的余数 ...

- Codeforces 591 B:Rebranding

B. Rebranding time limit per test 2 seconds memory limit per test 256 megabytes input standard input ...

- hue中访问impala报错

hue中访问impala报错:Could not connect to node03:21050 原因:impala服务未启动. 解决方法:在3个节点上都启动impala: 主节点node03启动以下 ...

- 5G大潮下卖点越来越少的苹果,会成为下一个诺基亚吗?

当下,5G显然成为手机厂商继全面屏.AI等之后,又一个重要的风口.为了赶上这个风口,很多厂商不惜寻找各种噱头去吸引大众的关注.比如小米在发布MIX 3之前疯狂造势称要发布5G版,但在10月25日的发布 ...

- php截取指定两个字符之间的字符串

//截取指定两个字符之间的字符串 public function cut($begin,$end,$str){ $b = mb_strpos($str,$begin) + mb_strlen($beg ...

- GoJS实例4

此示例更改链接数据的“to”属性,使链接连接到不同的节点.复制如下内容保存到空白的.html文件中,用浏览器打开即可查看效果 <!DOCTYPE html> <html> &l ...

- S7-200 smart 网线下载与调试配置

打开 step microwin 7 smart 软件. 连接PLC 打开 通讯模块 我把电脑的改成了如下 我编写的简单的程序 通过外部一个开关 实现输出的一个 IO 的接通与断开 下载完成程序以后 ...

- springcloud--ribbo(负载均衡)

ribbo:是Netflix公司开源的一个负载均衡的项目,是一个客户端负载均衡器,运行在客户端上. 实际运用案例(基于springcloud入门案例): 一.新建Module:springcloud- ...

- mongoose 报错:DeprecationWarning: collection.ensureIndex is deprecated. Use createIndexes instead

mongoose.set('useCreateIndex', true) // 加上这个